No.1

源码下载

http://apache.communilink.net/tomcat/tomcat-9/v9.0.31/src/apache-tomcat-9.0.31-src.zip

No.2

寻找tomcat代码入口

本次分析的源码为tomcat9.0.31

首先寻找代码的入口点

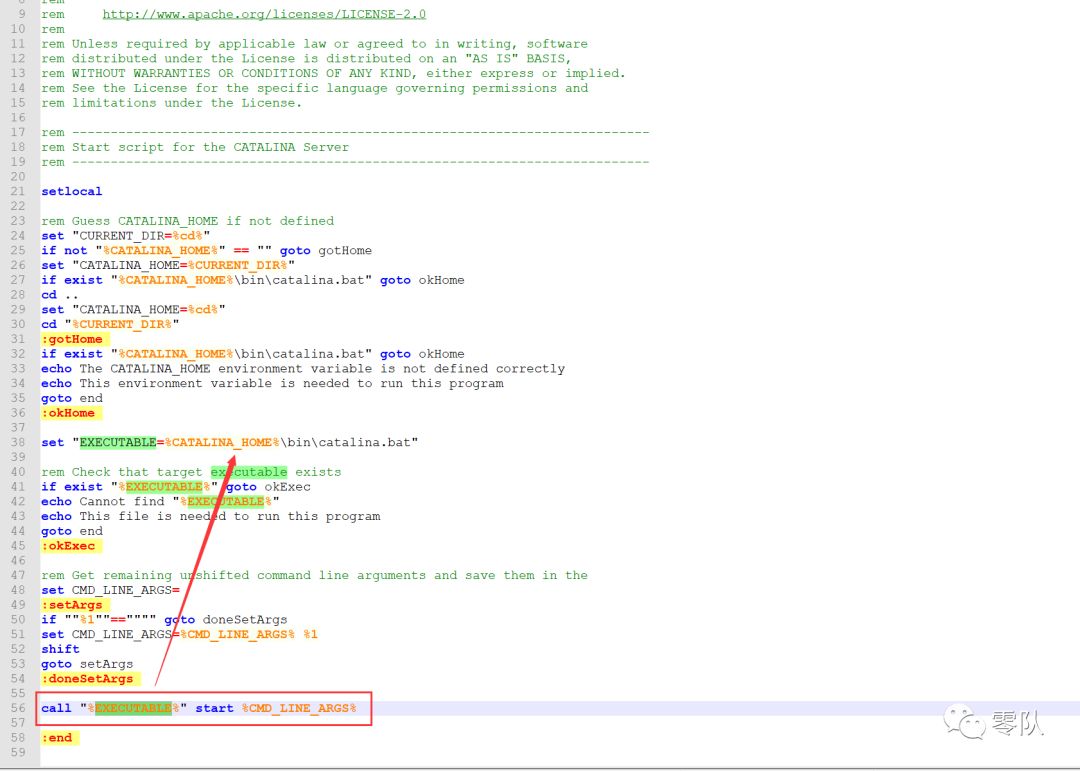

我们在win上一般启动tomcat,都是使用bin目录下的startup.bat

这里调用了catelina.bat

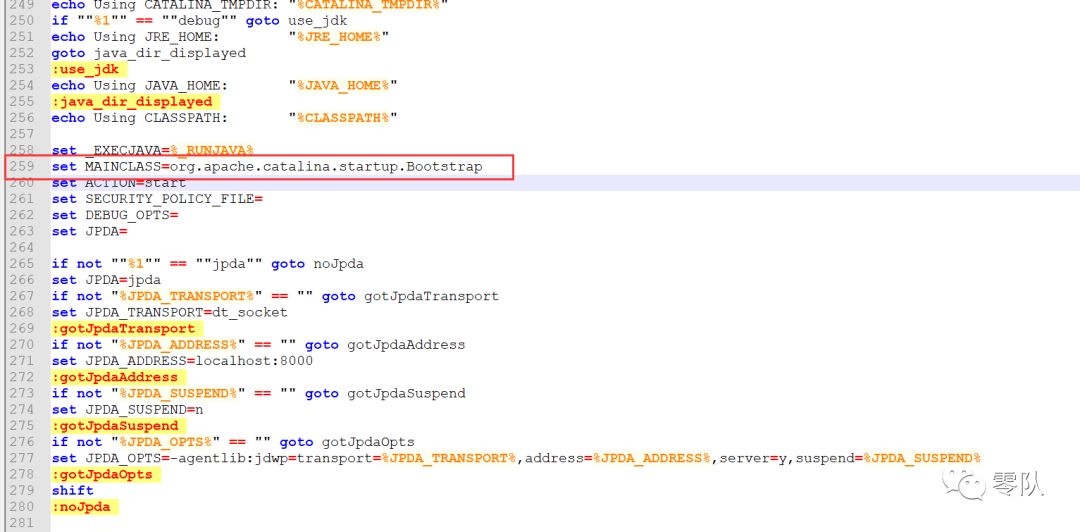

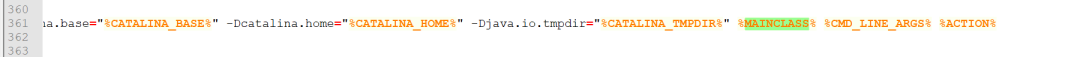

Catelina第259行设置了mainclass

并在361行做了调用

我们通过catelina.bat的mainclass值就能找到入口点

org.apache.catalina.startup.Bootstrap

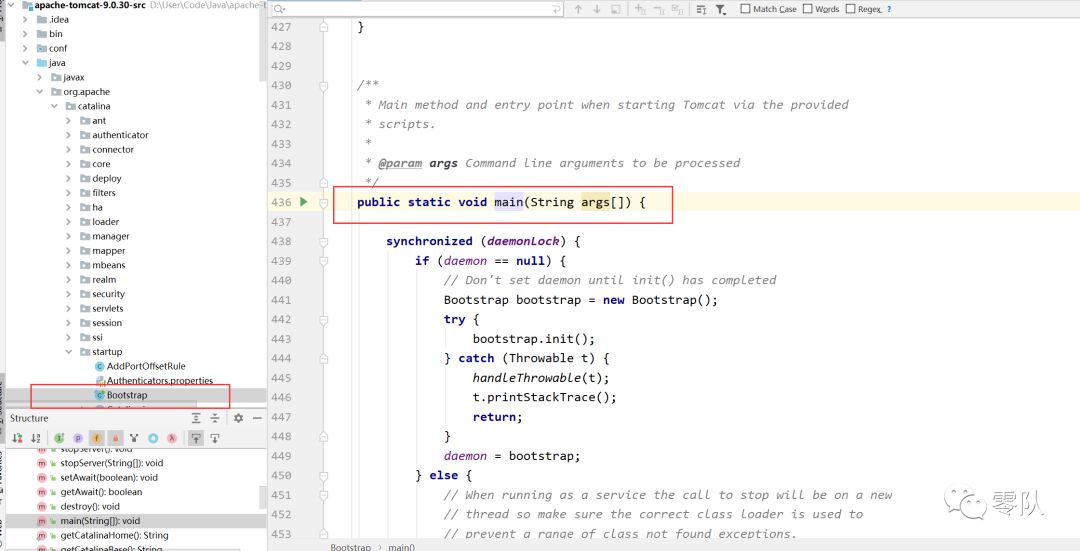

使用idea打开tomcat源码,找到

这里就是tomcat的入口点了。

No.3

Tomcat启动分析

tomcat启动时会先进行一些初始化

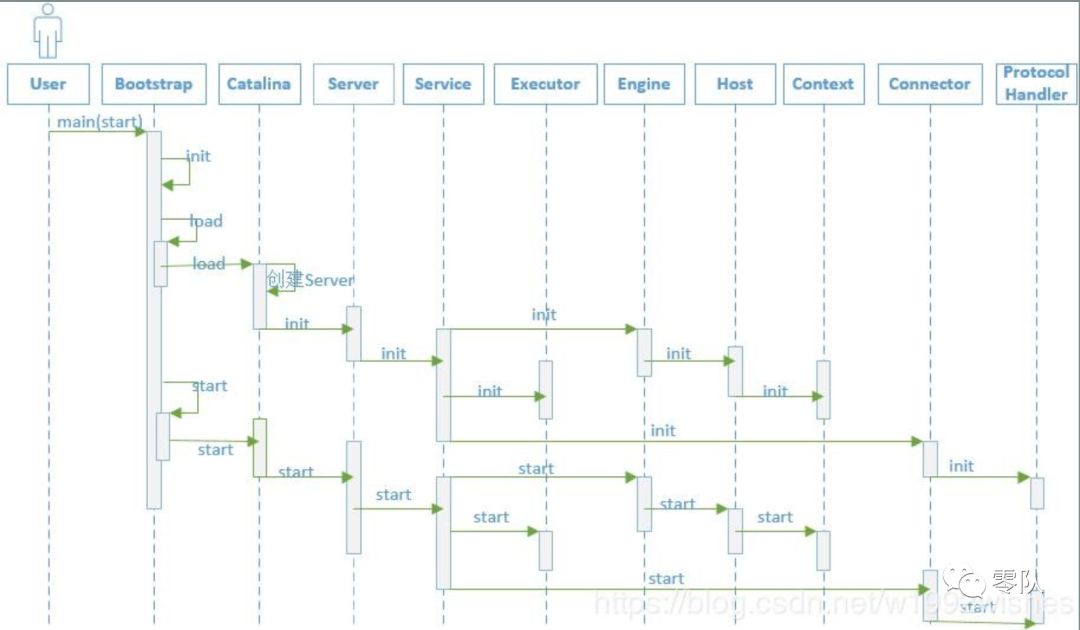

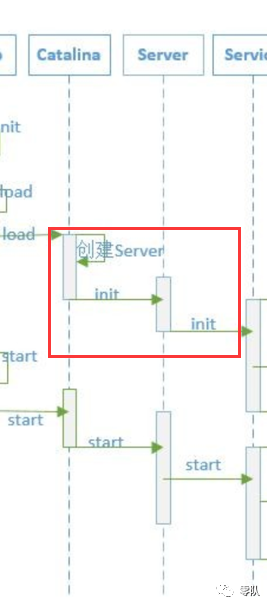

网上有张图很详细地描绘了tomcat的启动流程

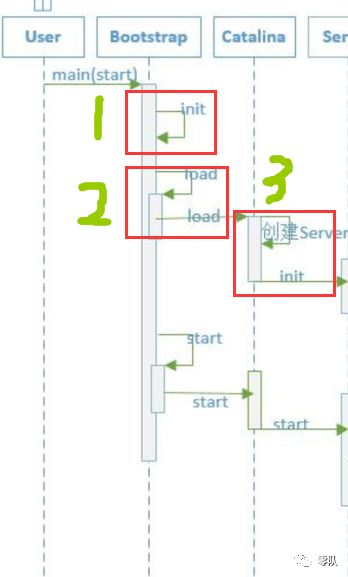

我们先看第一部分

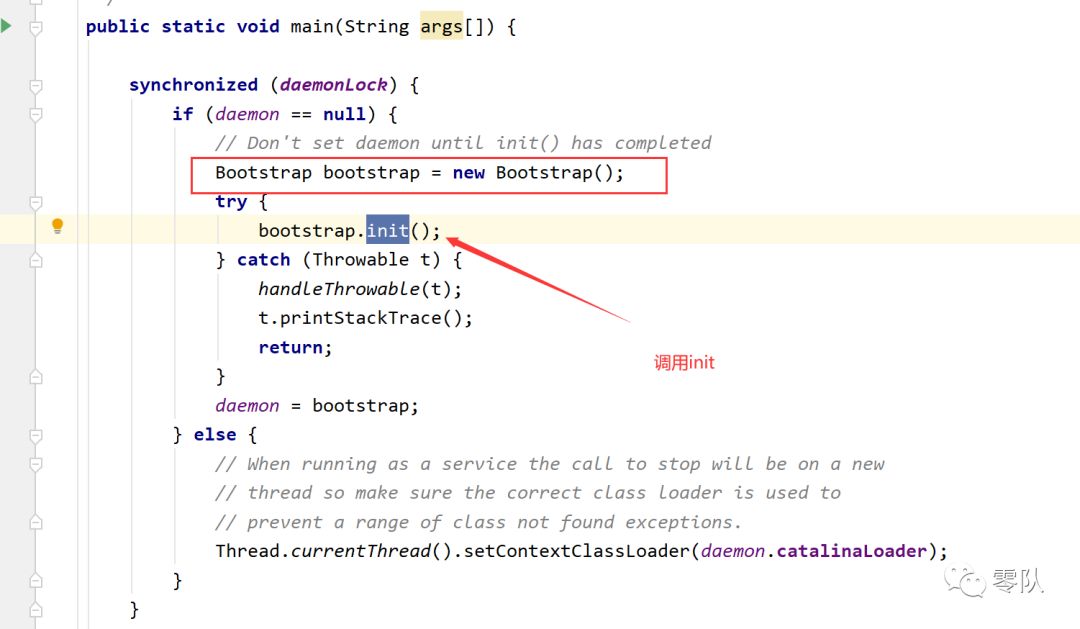

先从main方法进入,调用init,然后再执行load方法,从load方法中调用catalina的init方法,我们从代码上跟一下

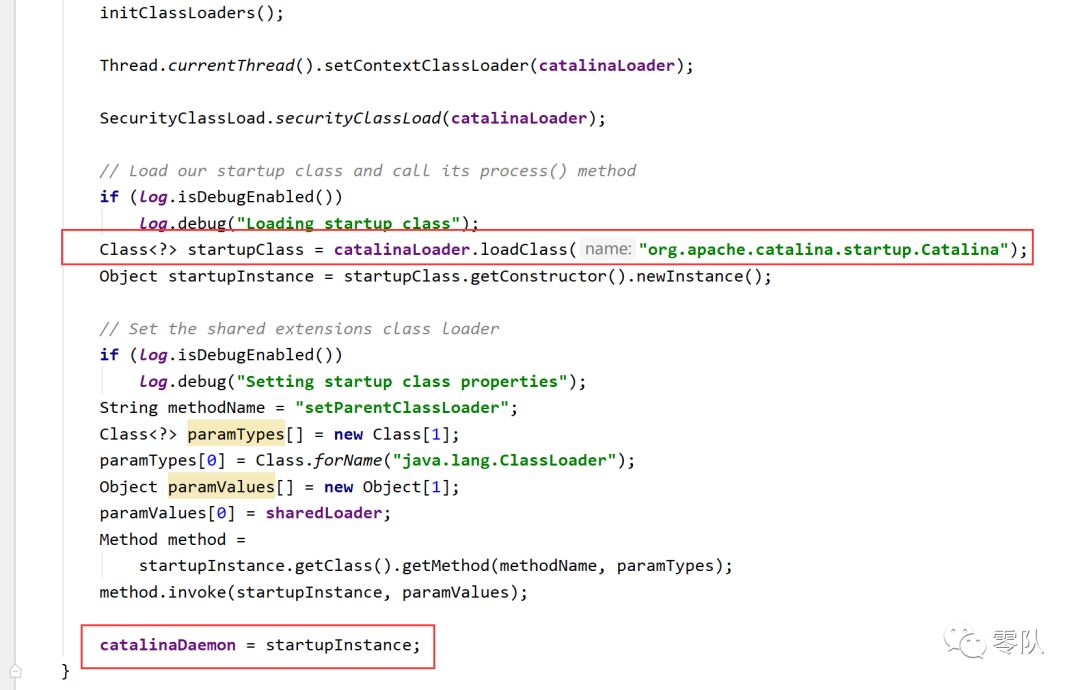

使用java的反射调用org.apache.catalina.startup.Catalina

之后赋值给catalinaDaemon

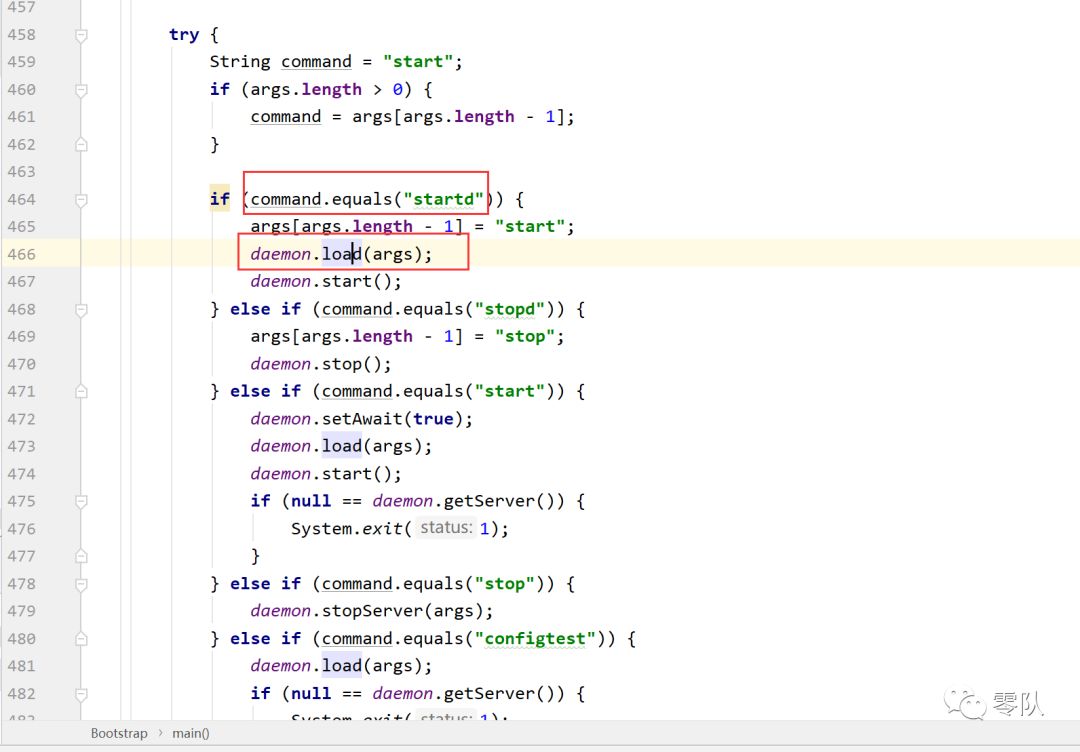

返回main方法,跟踪到466行,进入load方法

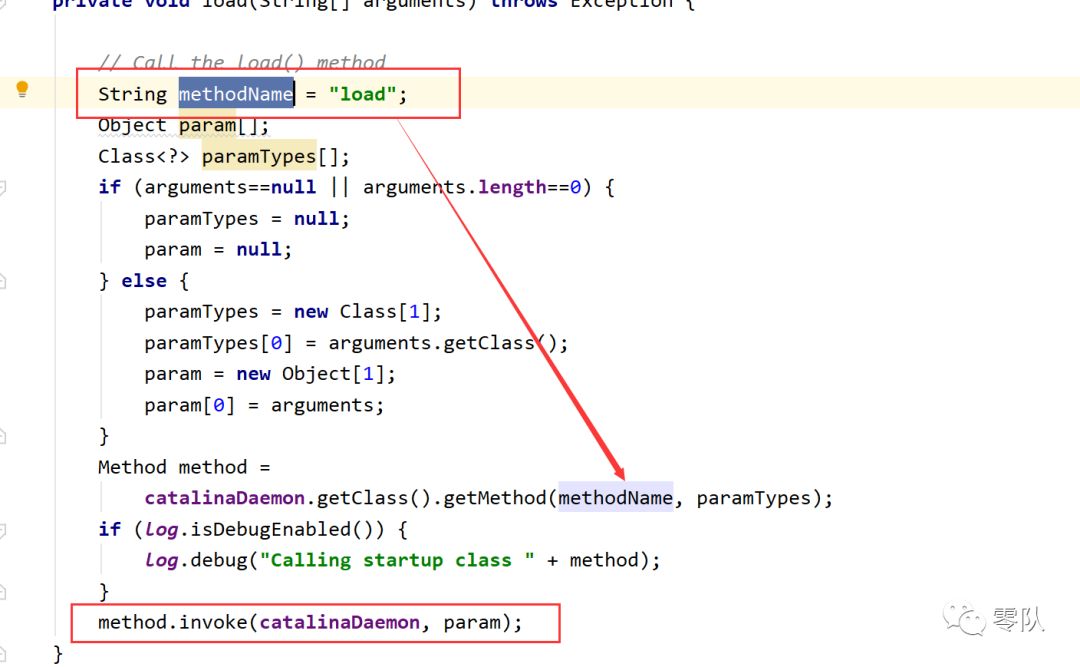

最后发现反射调用了org.apache.catalina.startup.Catalina.load

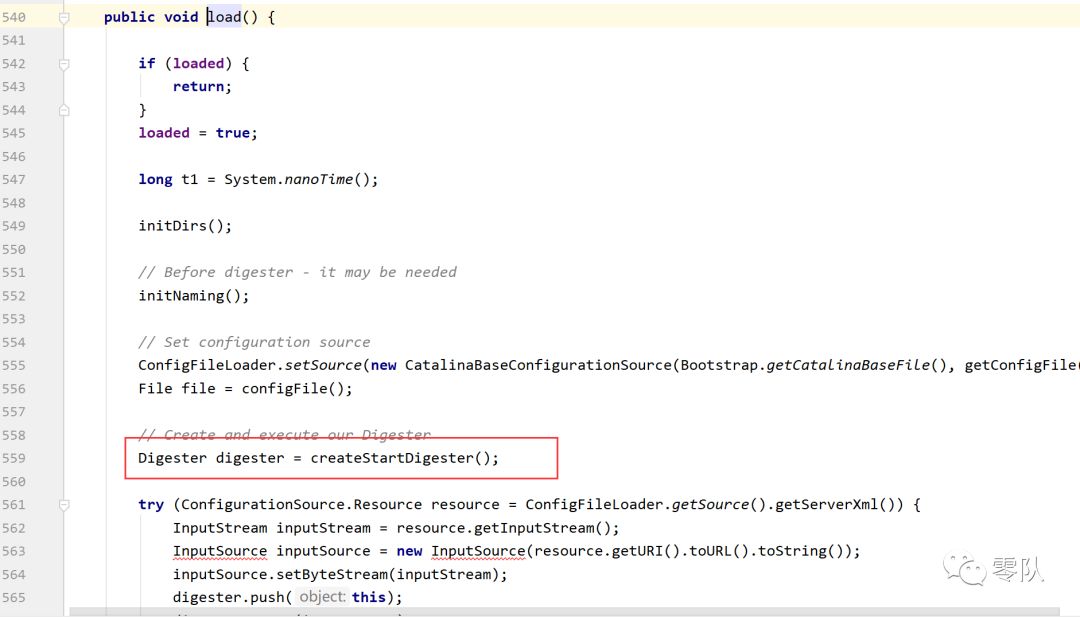

559行是处理server.xml配置信息的功能

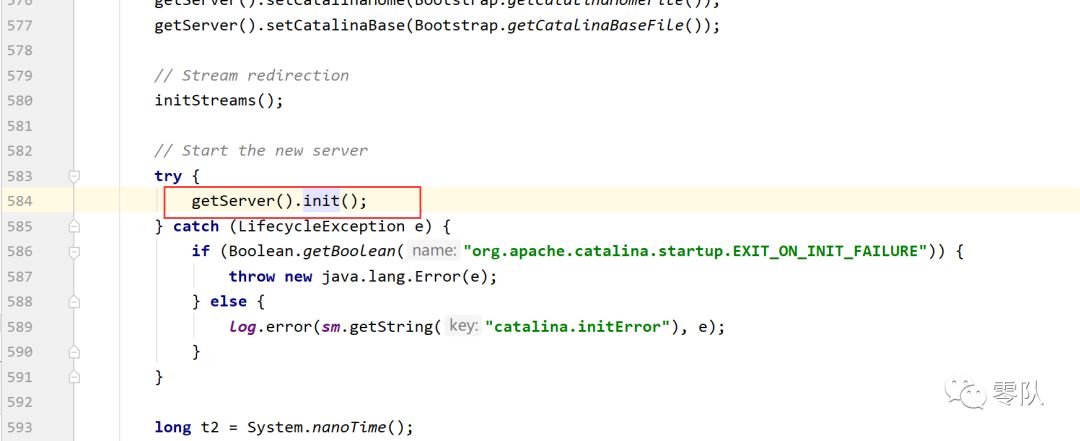

584行调用了server的init方法

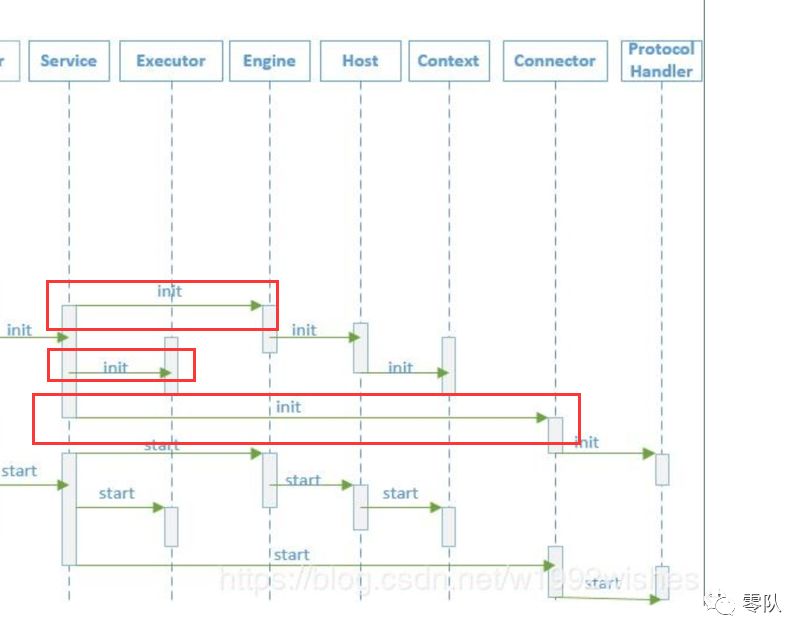

也就是流程图的这里

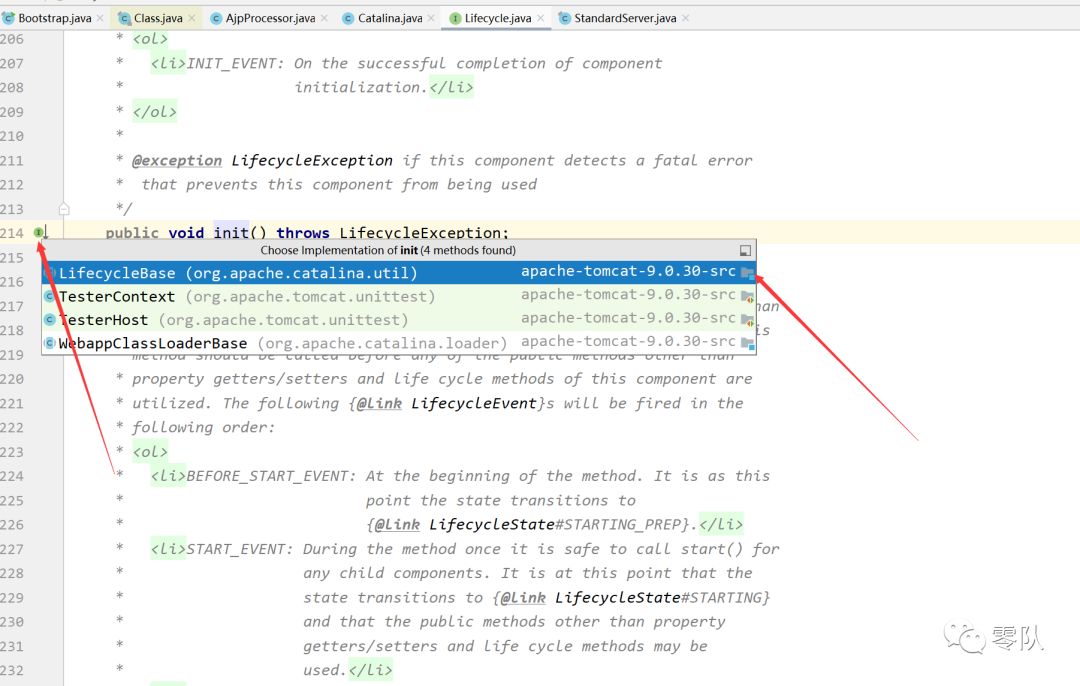

进入之后发现是个接口

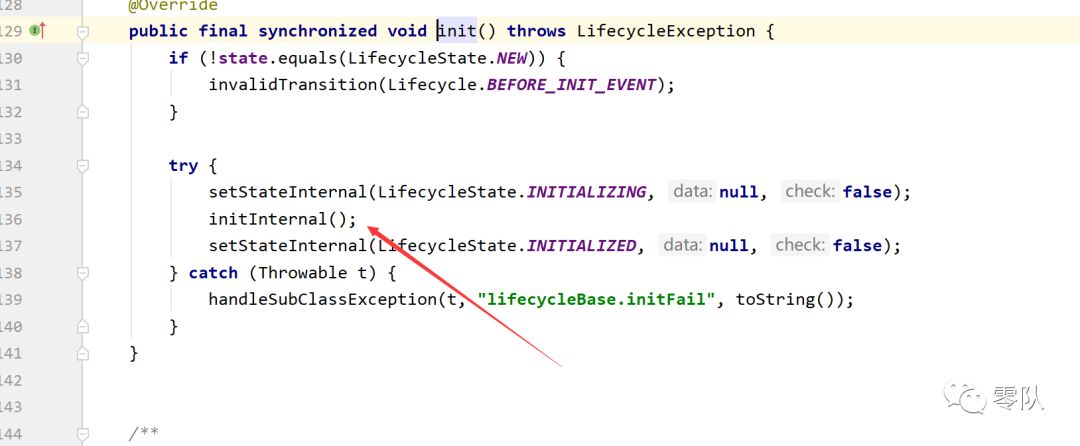

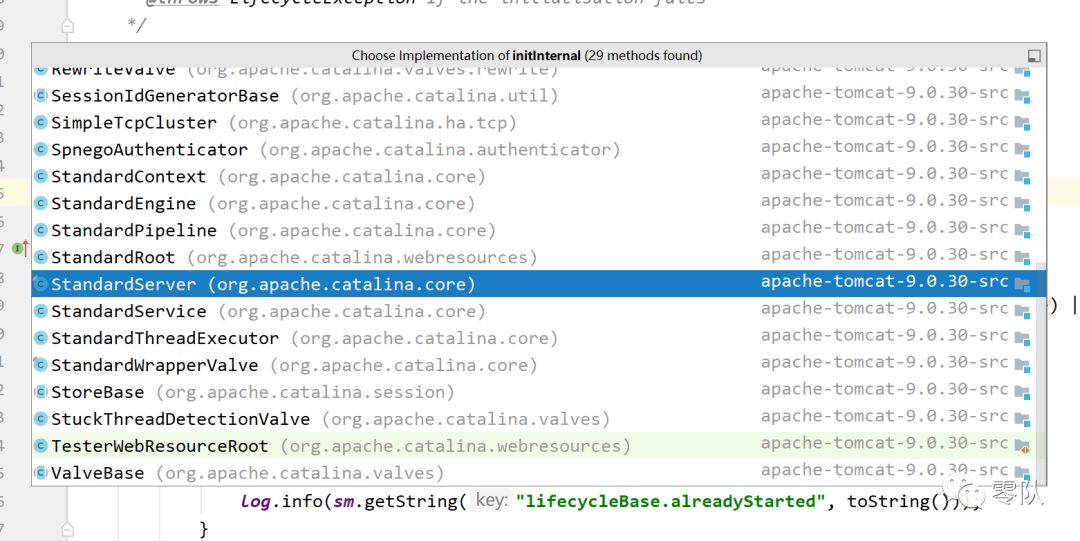

这是设计模式里面的模板模式,点击I标志进入实现方法进入lifecyclebase

点击initInternal()

找到standardServer

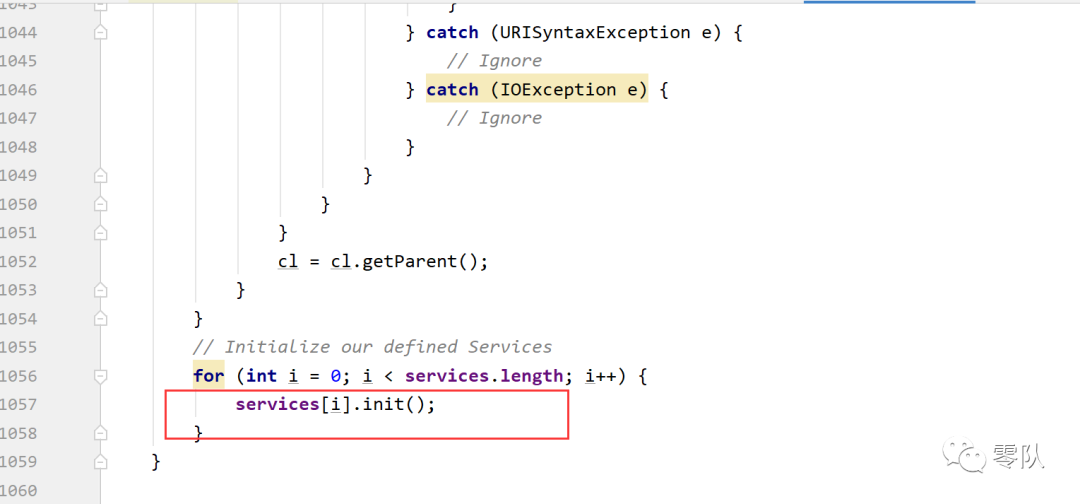

发现for循环调用services[i].init();

是因为tomcat不止启动了一个service,然后继续跟进

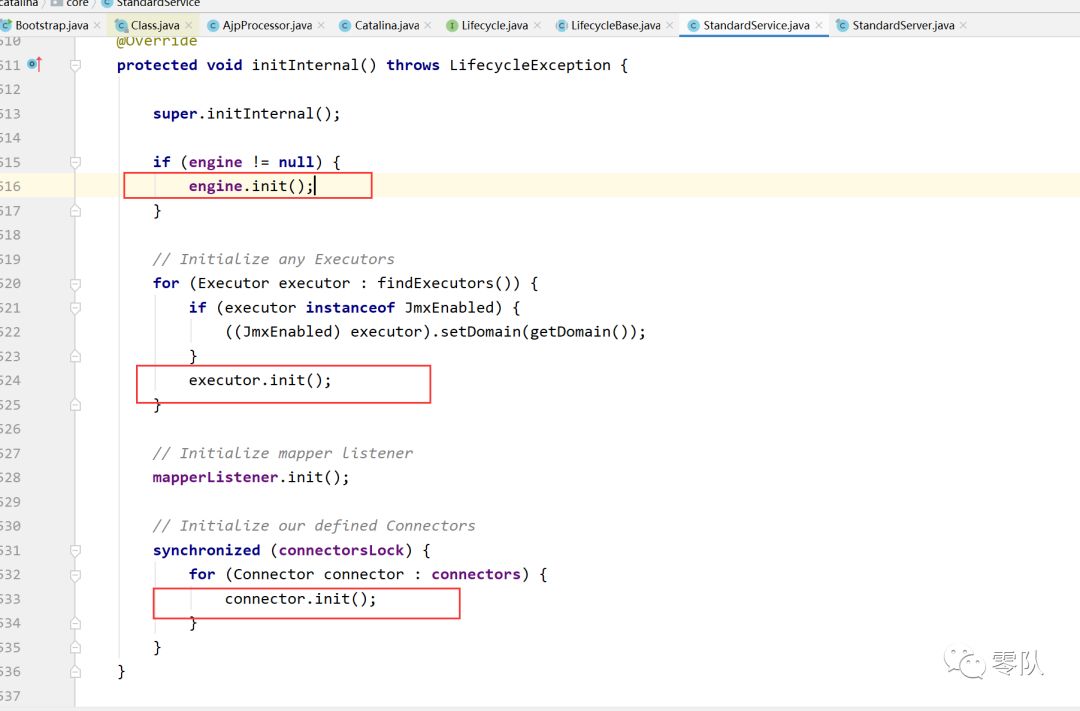

发现和流程图一样 init了三个方法,之后的流程和之前类似就不再分析,

No.4

Tomcat包解析

Tomcat解析http协议是在

最后一步的Protocol Handler里面

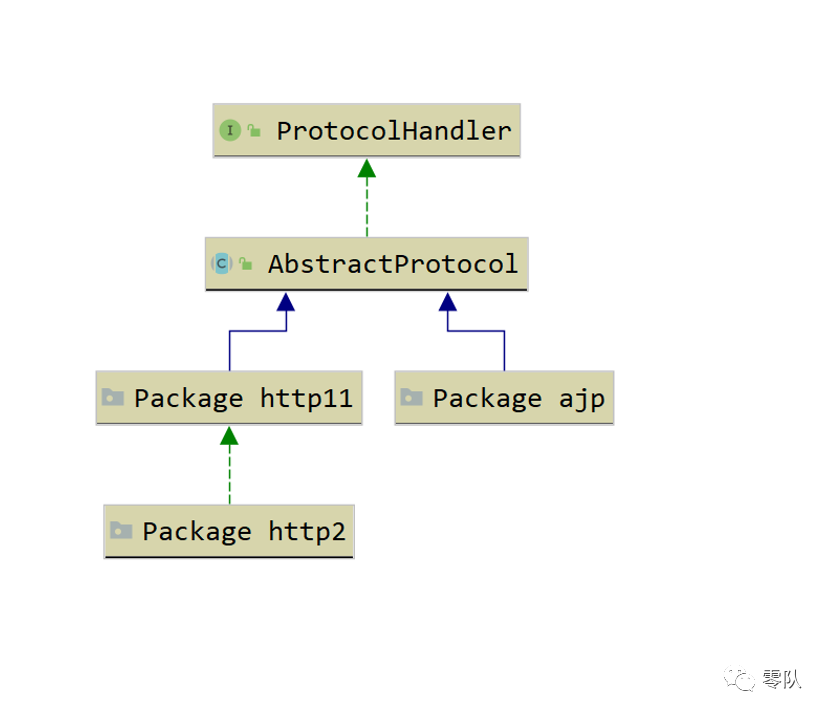

生成UML图

发现tomcat一共支持三种协议,http1.1 http2 和ajp

Ajp就前几天还出了个文件读取及RCE

今天我们分析http11

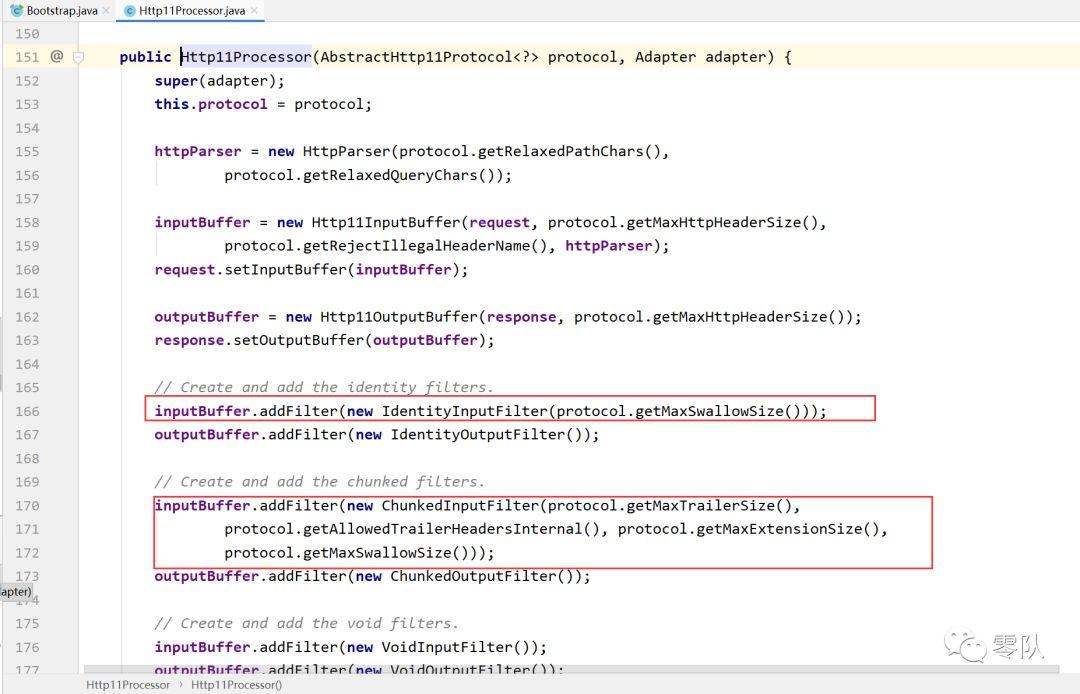

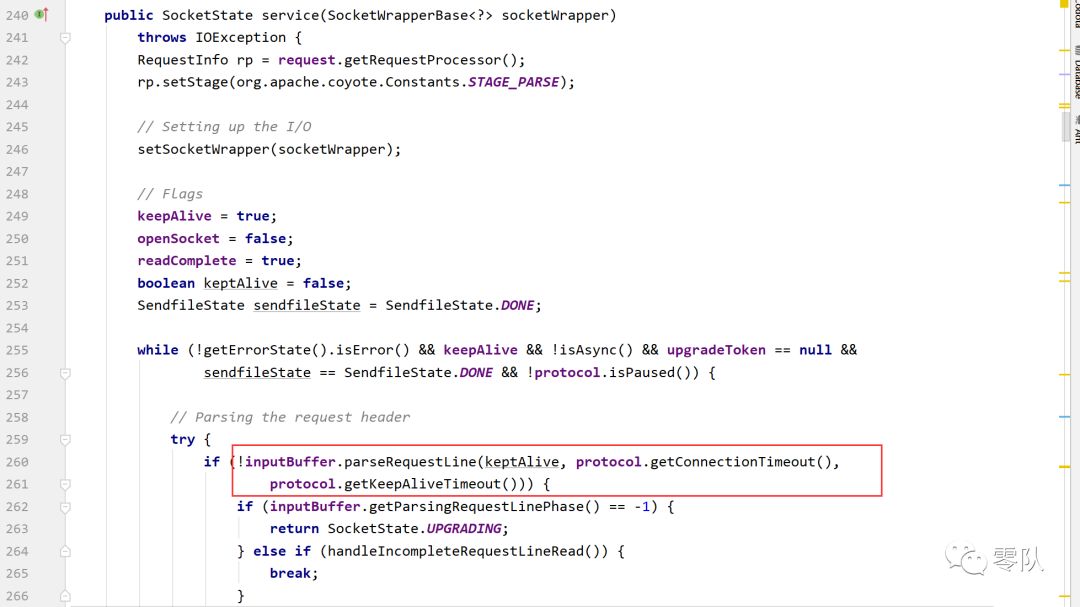

查看构造方法我们知道tomcat解析http协议是使用filter的方式进行解析的,在service方法中我们找到了解析请求行的代码

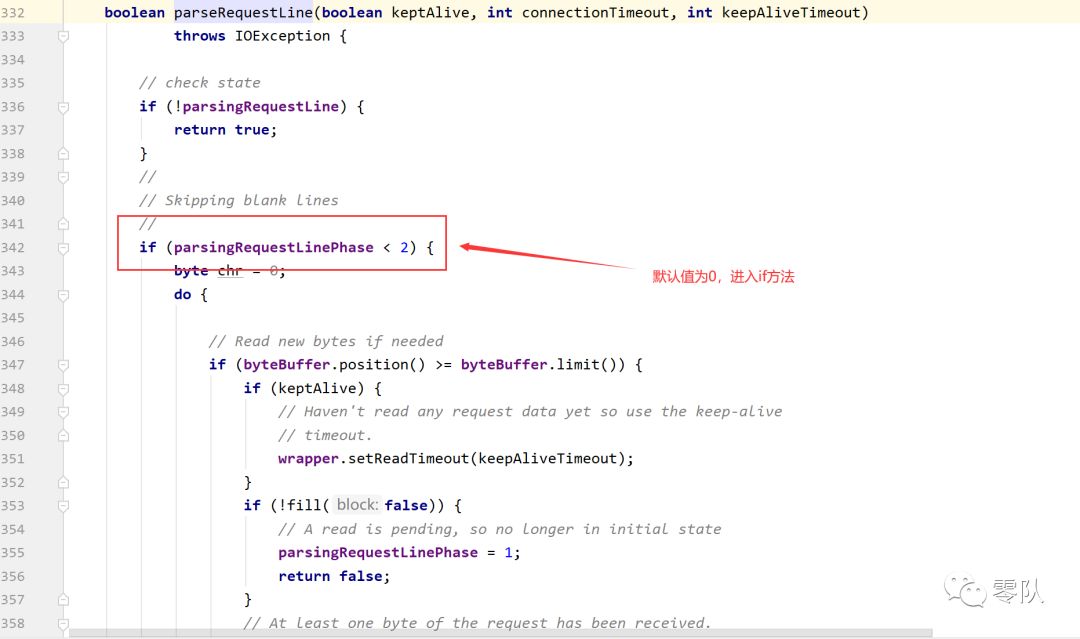

跟进方法

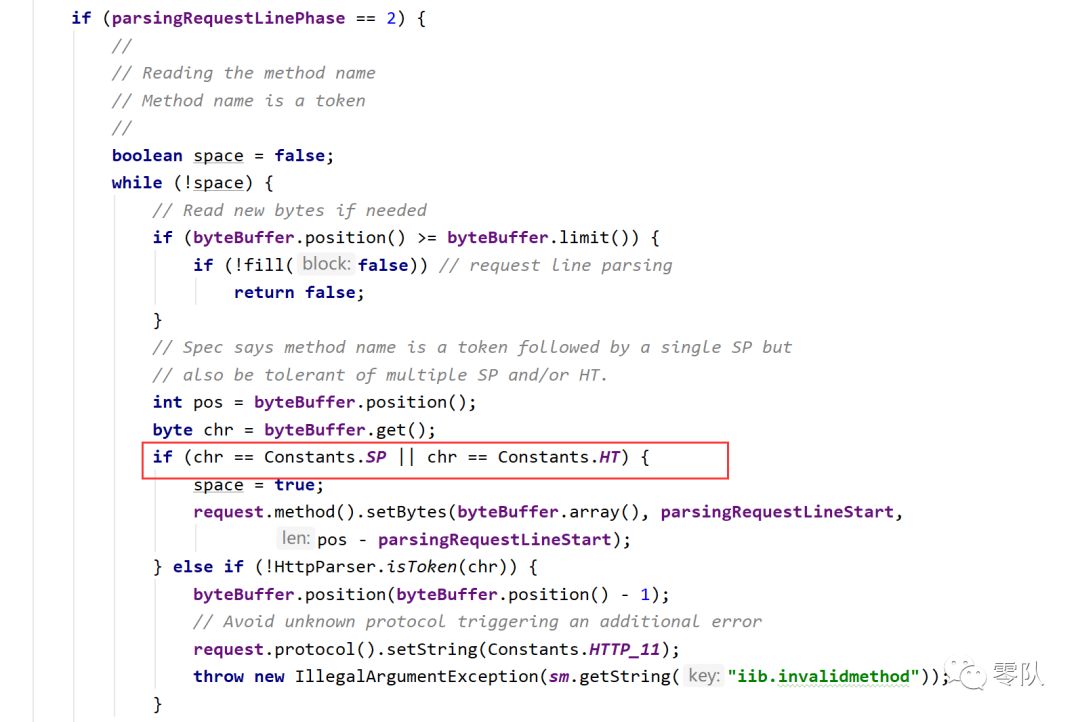

parsingRequestLinePhase == 2时,开始解析http方法,这里我们可以看见用了一个while循环来查找 sp和ht,当找到sp和ht就代表http方法读取完毕了。

sp是space ht是 tab

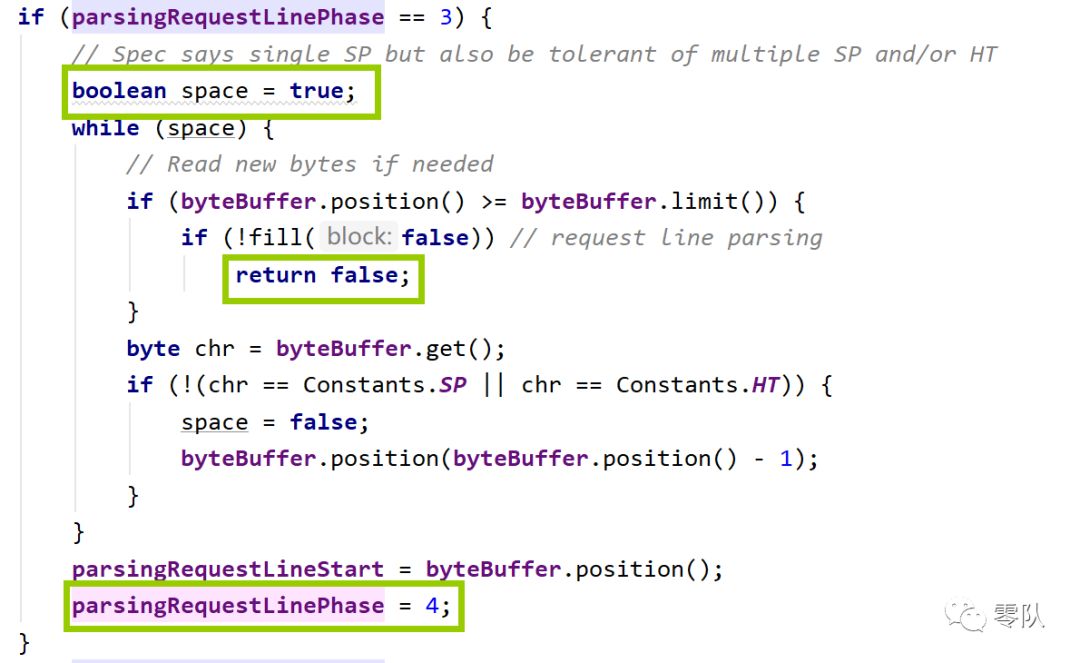

解析完http方法之后,会将parsingRequestLinePhase改为3

这里又是一个while循环,因为之前是读取http方法,

当读到空格即为结束,

所以当parsingRequestLinePhase为3时候必然后面是空格,所以这里是当space和tab读取和结束的时候就退出,用于忽略tab和空格

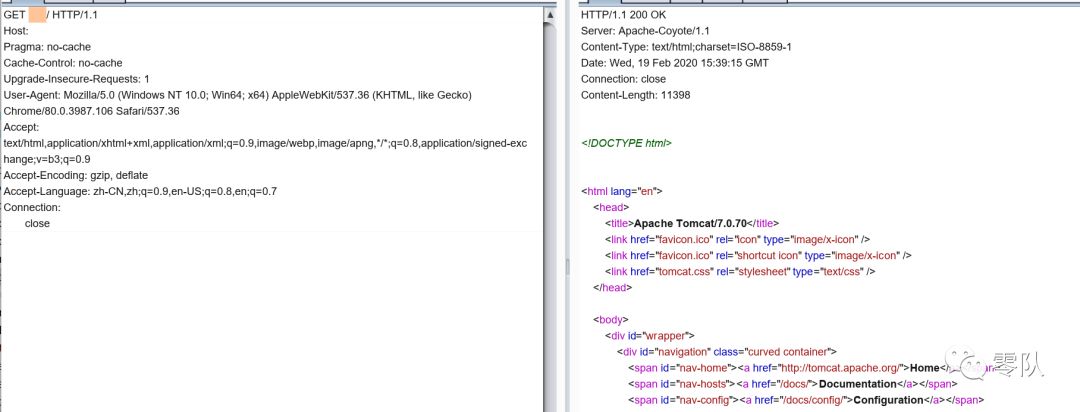

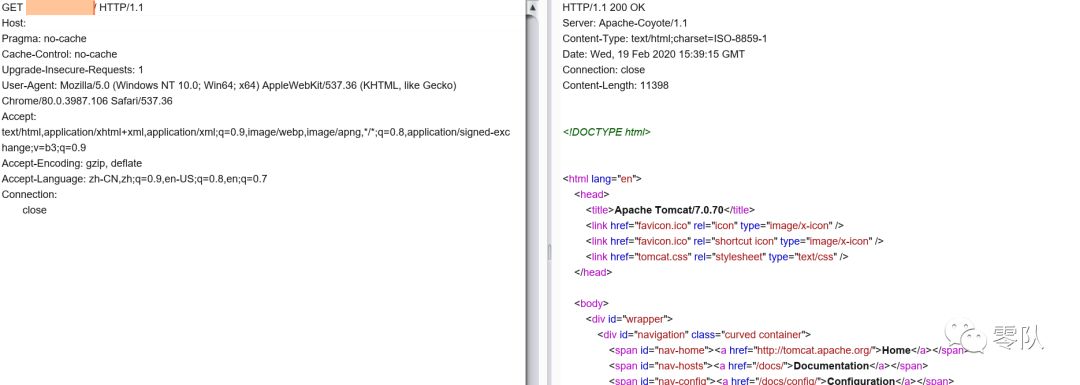

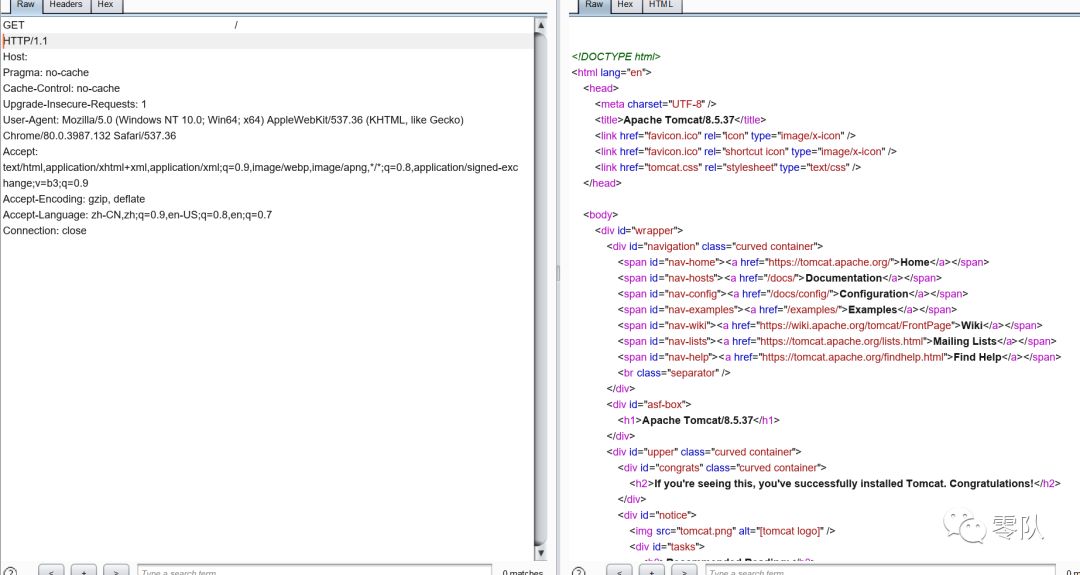

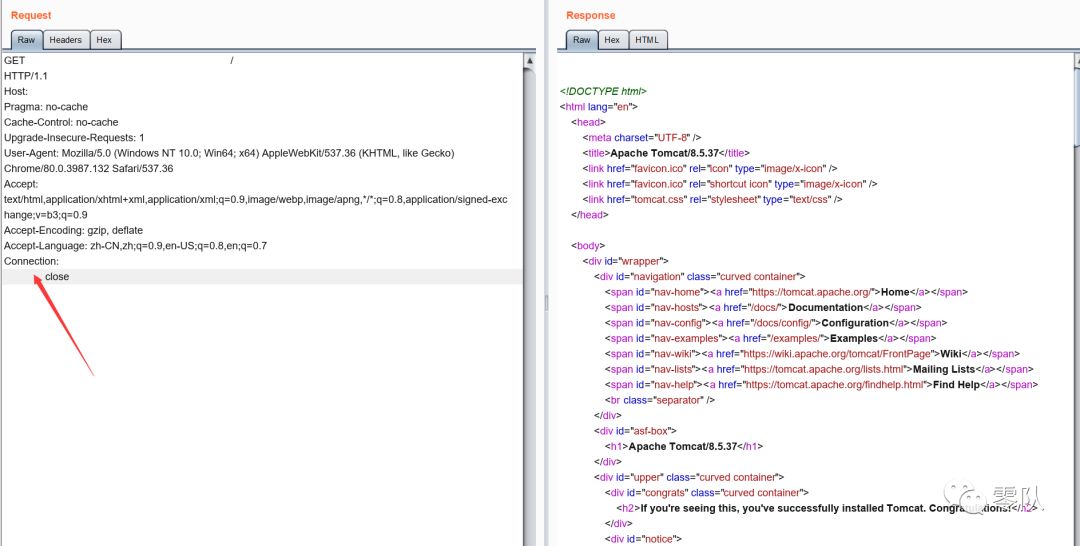

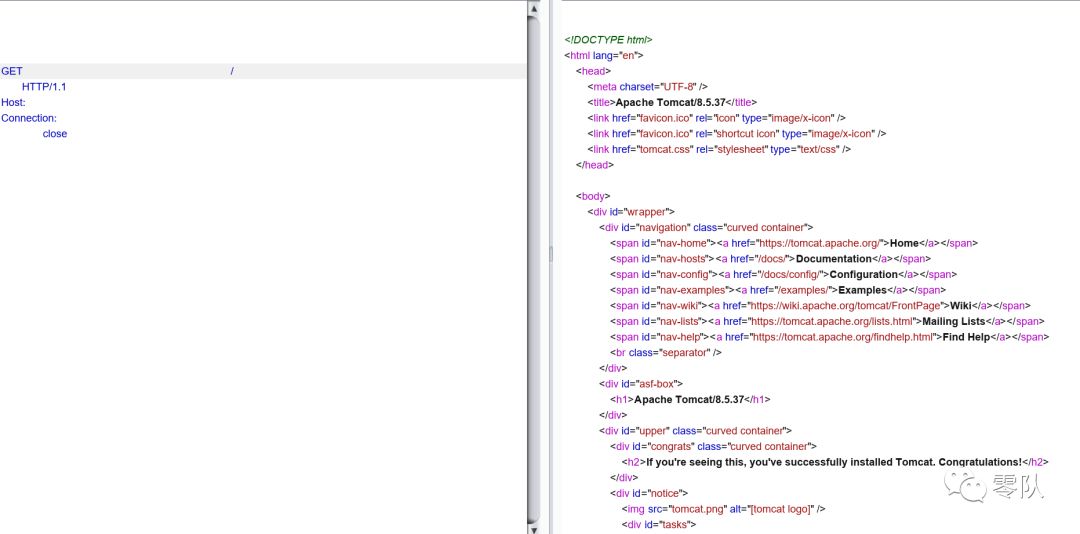

用bp发包发现确实会忽略

后面的逻辑类似,就讲一下比较有意思的点

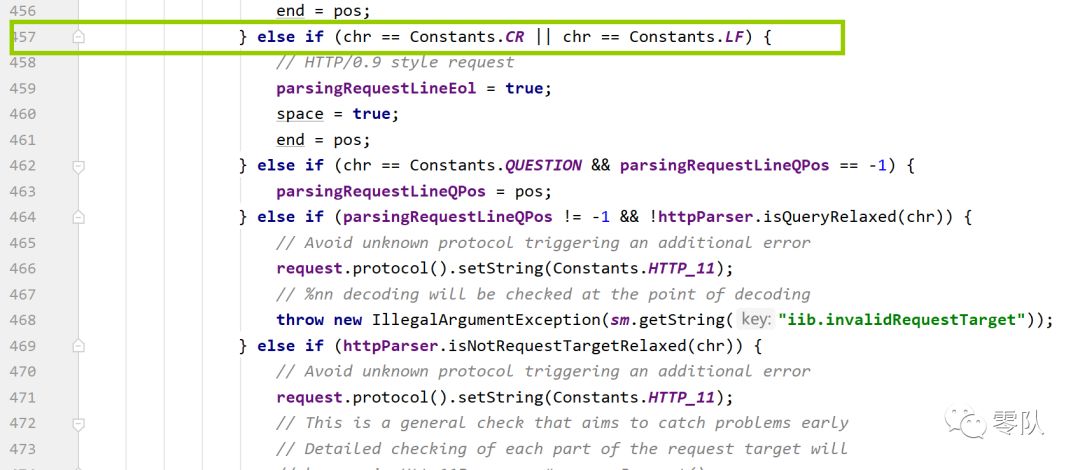

parsingRequestLinePhase == 4

为了兼容http0.9的风格,这里还会以回车作为终点

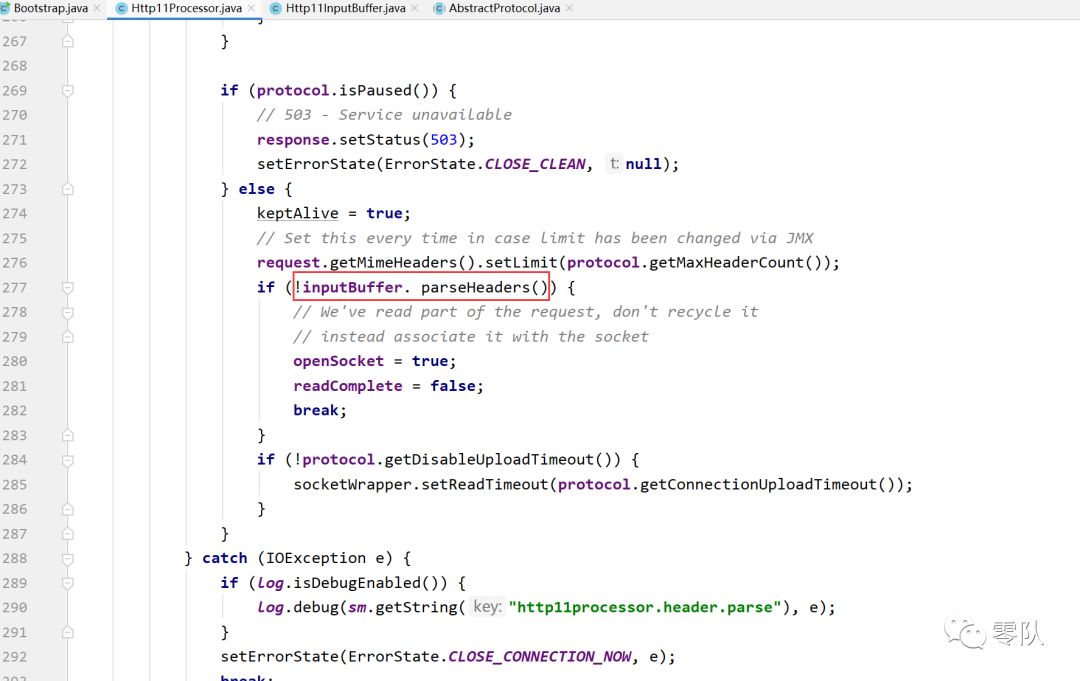

回到http11Processor,

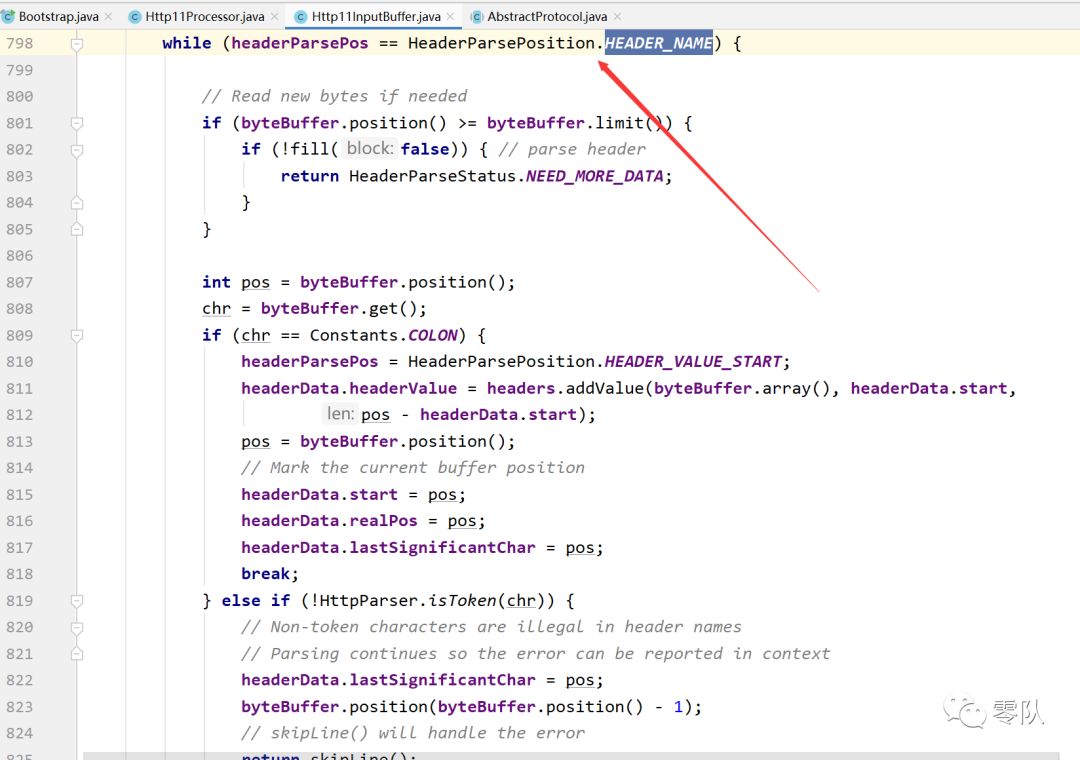

查看inputBuffer. parseHeaders()

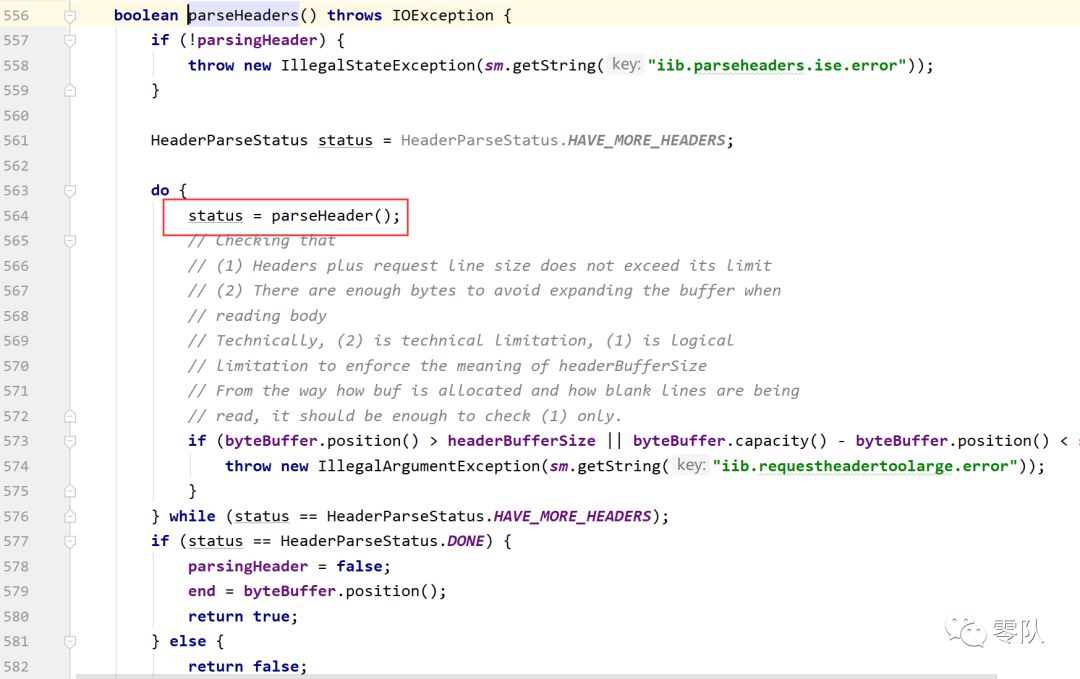

里面是do循环

注意在564行开始解析headername

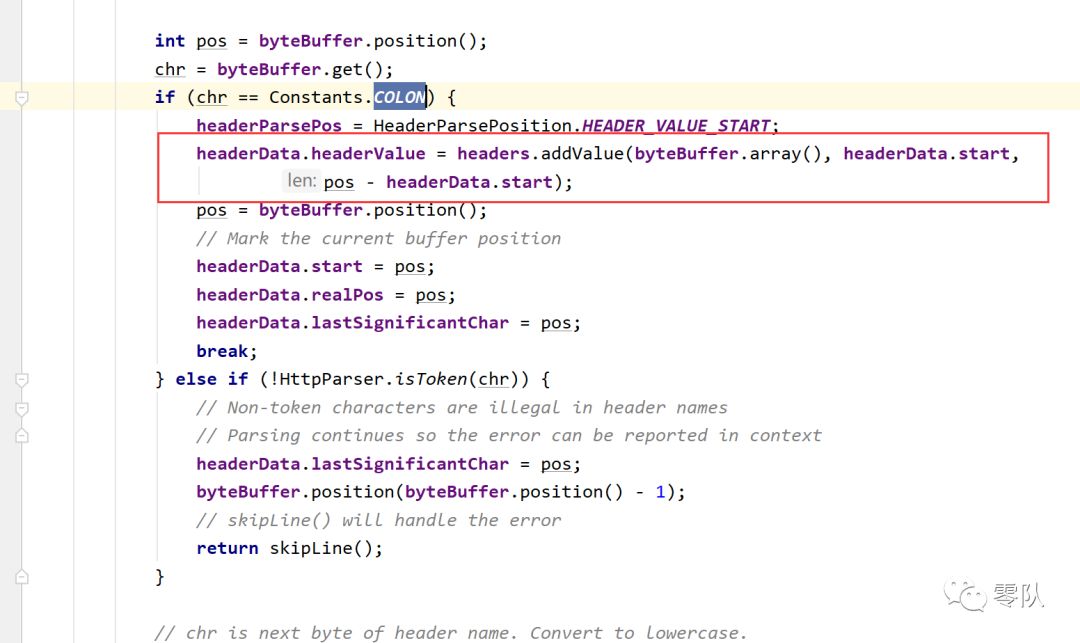

COLON是冒号,匹配到冒号就将值加入到headerValue

在框红线的地方,他将坐标改成了HEADER_VALUE_START

所以我们寻找到这里

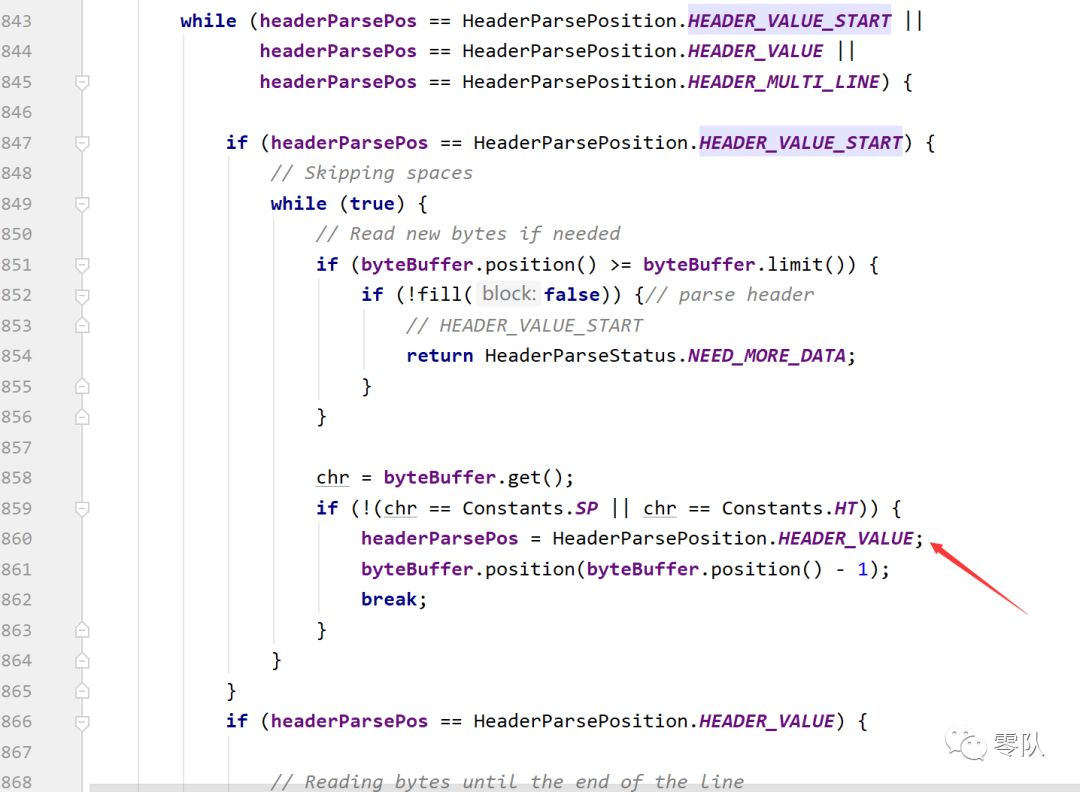

当值没有sp和ht的时候,开始解析header_value

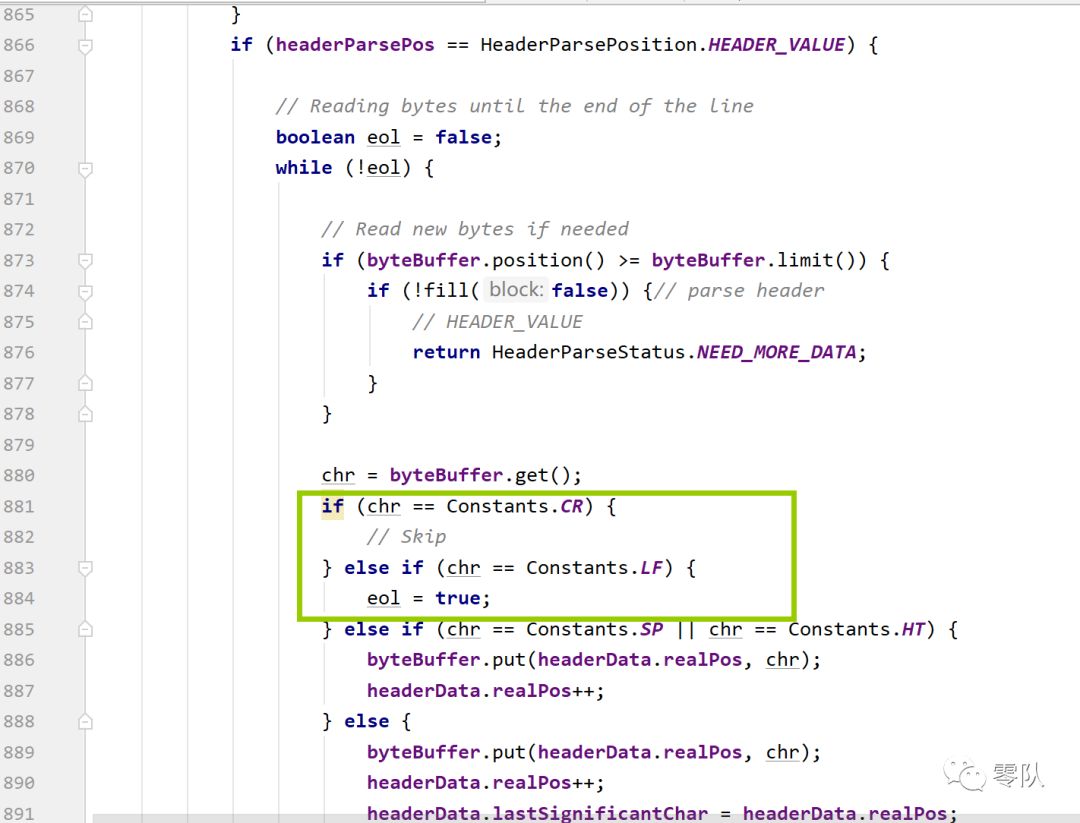

查看header_value方法

No.5

总结

总结到之前的那些点,删除没用的行 就能构造出这种有意思的包

主要达成这种效果还是因为对RFC标准的容错

3756

3756

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?