WebLogic 多个高危漏洞

Oracle 官方在 10 月 20 日发布了重要补丁更新 CPU(Critical Patch Update),修复了多个 WebLogic 高危漏洞:https://www.oracle.com/security-alerts/cpuoct2020.html

此次安全更新中修复了由长亭科技安全研究员 Voidfyoo 提交的两个高危漏洞 CVE-2020-14882 和 CVE-2020-14883。

漏洞描述

此次 Oracle 安全更新修复了存在于 WebLogic 中的漏洞包括:

CVE 编号 | 影响组件 | 协议 | CVSS 评分 |

CVE-2019-17267 | Centralized Thirdparty Jars (jackson-databind) | HTTP | 9.8 |

CVE-2020-14882 | Console | HTTP | 9.8 |

CVE-2020-14841 | Core | IIOP | 9.8 |

CVE-2020-14825 | Core | IIOP, T3 | 9.8 |

CVE-2020-14859 | Core | IIOP, T3 | 9.8 |

CVE-2020-14820 | Core | IIOP, T3 | 7.5 |

CVE-2020-14883 | Console | HTTP | 7.2 |

CVE-2020-14757 | Web Services | HTTP | 6.8 |

CVE-2020-11022 | Console (jQuery) | HTTP | 6.1 |

CVE-2020-9488 | Core (Apache Log4j) | SMTPS | 3.7 |

其中最为严重的漏洞为 CVE-2020-14882、CVE-2020-14883,这两个漏洞由长亭科技安全研究员发现并报告,它们均存在于 WebLogic 的 Console 控制台组件中。此组件为 WebLogic 全版本默认自带组件,且该漏洞通过 HTTP 协议进行利用。将 CVE-2020-14882 和 CVE-2020-14883 进行组合利用后,远程且未经授权的攻击者可以直接在服务端执行任意代码,获取系统权限。

另外 CVE-2020-14841、CVE-2020-14825、CVE-2020-14859 以及 CVE-2020-14820 漏洞为 T3、IIOP 协议中的高危漏洞,攻击者在远程且未经授权的状态下利用这些漏洞,也可以在服务端执行任意恶意代码,获取系统权限。

影响范围

CVE 编号 | 影响版本 |

CVE-2019-17267 | 12.2.1.3.0 |

CVE-2020-14882 | 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0, 14.1.1.0.0 |

CVE-2020-14841 | 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0, 14.1.1.0.0 |

CVE-2020-14825 | 12.2.1.3.0, 12.2.1.4.0, 14.1.1.0.0 |

CVE-2020-14859 | 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0, 14.1.1.0.0 |

CVE-2020-14820 | 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0, 14.1.1.0.0 |

CVE-2020-14883 | 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0, 14.1.1.0.0 |

CVE-2020-14757 | 12.2.1.3.0 |

CVE-2020-11022 | 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0, 14.1.1.0.0 |

CVE-2020-9488 | 10.3.6.0.0 |

解决方案

使用 Oracle 官方安全补丁进行更新修复:https://www.oracle.com/security-alerts/cpuoct2020.html

此次 WebLogic 漏洞主要出在 HTTP Console、T3、IIOP 组件上,因此若无法进行安全更新,临时缓解方案在确定不影响业务的情况下考虑以下措施:

禁用 Console 控制台,或者对默认的 Console 控制台的访问路径进行更改

- 禁用 T3、IIOP 协议

配置 WebLogic 禁用 Console 控制台、或者对默认的 Console 控制台的访问路径进行更改:

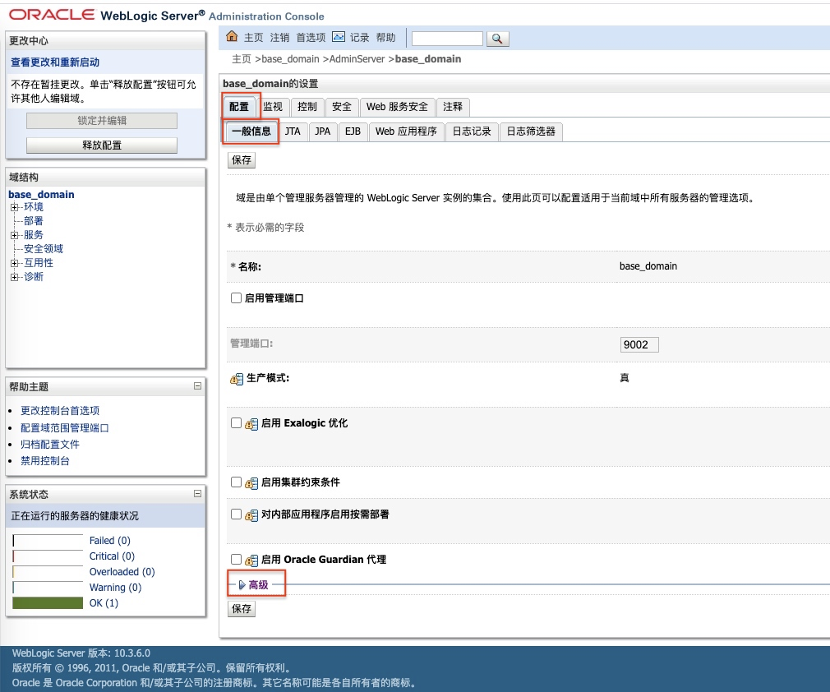

访问 http://weblogic_host:7001/console/ 登录 WebLogic Console 控制台,首先点击“锁定并编辑”按钮更改配置状态,然后点击“域结构”下的域名字:

在域设置页面中的“配置”-“一般信息”选项卡下,点开“高级”按钮,进行页面展开:

根据需要禁用 Console,或者对 Console 访问路径进行重命名,设置完毕后保存:

激活更改:

然后重启 WebLogic 服务,使配置生效。

配置 WebLogic 对外部禁用 T3 协议的具体步骤:

登入 WebLogic 控制台,在对应域设置中选择 “安全”-“筛选器” 选项卡:

在 “连接筛选器” 输入框中输入:

weblogic.security.net.ConnectionFilterImpl127.0.0.1 * * allow t3 t3s0.0.0.0/0 * * deny t3 t3s配置 WebLogic 禁用 IIOP 协议的具体步骤:

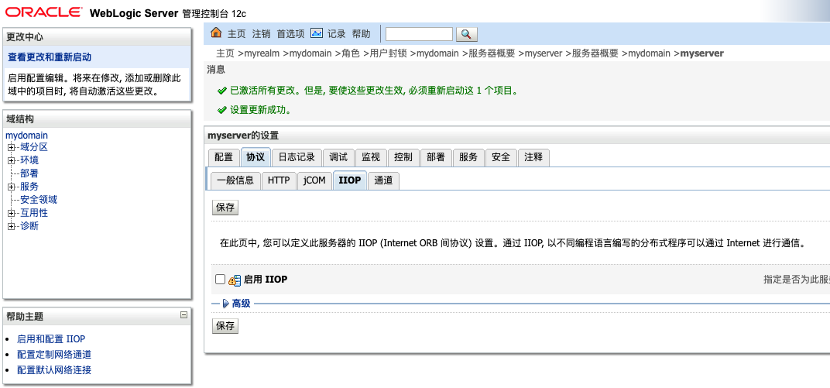

登入 WebLogic 控制台,在对应域设置中选择 “环境”-“服务器”,并选中要设置的服务器。然后在对应服务器设置中选择 “协议”-“IIOP” 选项卡,并取消 “启用IIOP” 前面的勾选:

保存后,重启服务器使设置生效。

产品支持

雷池已发布虚拟补丁,更新虚拟补丁即可防御漏洞:

CVE-2020-14882

- CVE-2020-14883

洞鉴已更新检测插件,升级引擎即可快速无害检测资产中是否存在以下漏洞:

CVE-2020-14882

CVE-2020-14883

CVE-2020-14841

CVE-2020-14859

CVE-2020-14820

雷池虚拟补丁或洞鉴检测引擎,可咨询长亭科技技术支持人员获取。

参考资料

https://www.oracle.com/security-alerts/cpuoct2020.html

1448

1448

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?