隐私计算

导论

1.1 信息繁荣与隐私危机

信息是人类经验传递的一种载体,信息流通则是文明发展的根本需求。计算机与互联网的诞生彻底的改变了人们生产和使用信息的方式。

过去几十年,信息技术迅猛发展。1971年,世界上第一款微处理器—英特尔(Intel)4004宣告问世,其上仅有2300个晶体管。而在半个世纪后,由苹果(Apple)制造的M1芯片已经可以容纳570亿个晶体管,是前者的2500万倍。

据资本视觉统计,全世界所有人每天会发布5亿条推文,进行50亿次搜索,传递650亿条WhatsApp消息,发送2940亿封电子邮件,并产生4PB的Facebook数据…

规模空前的数据共享一方面创造了巨大的经济价值,另一方面为整个社会带来了诸多争议和隐患。计算机与互联网不仅让世人拥有更便捷的连接、准确的服务和智能的决策,同时也让大众饱受勒索病毒、人肉、网络诈骗和版权侵害等问题的困扰。

1.2 信息可信流通

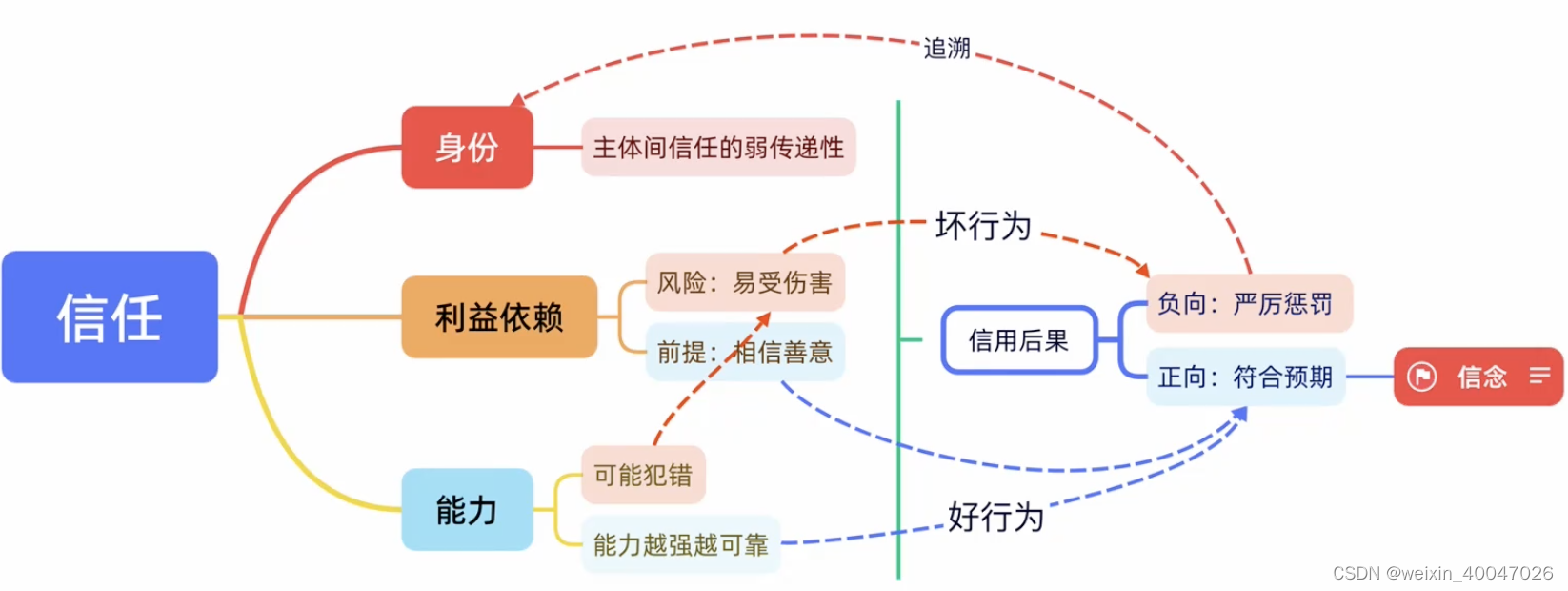

信任是涉及交易或交换的基础

信任的基石:

- 身份可确认;

- 利益可依赖;

- 能力有预期;

- 行为有后果;

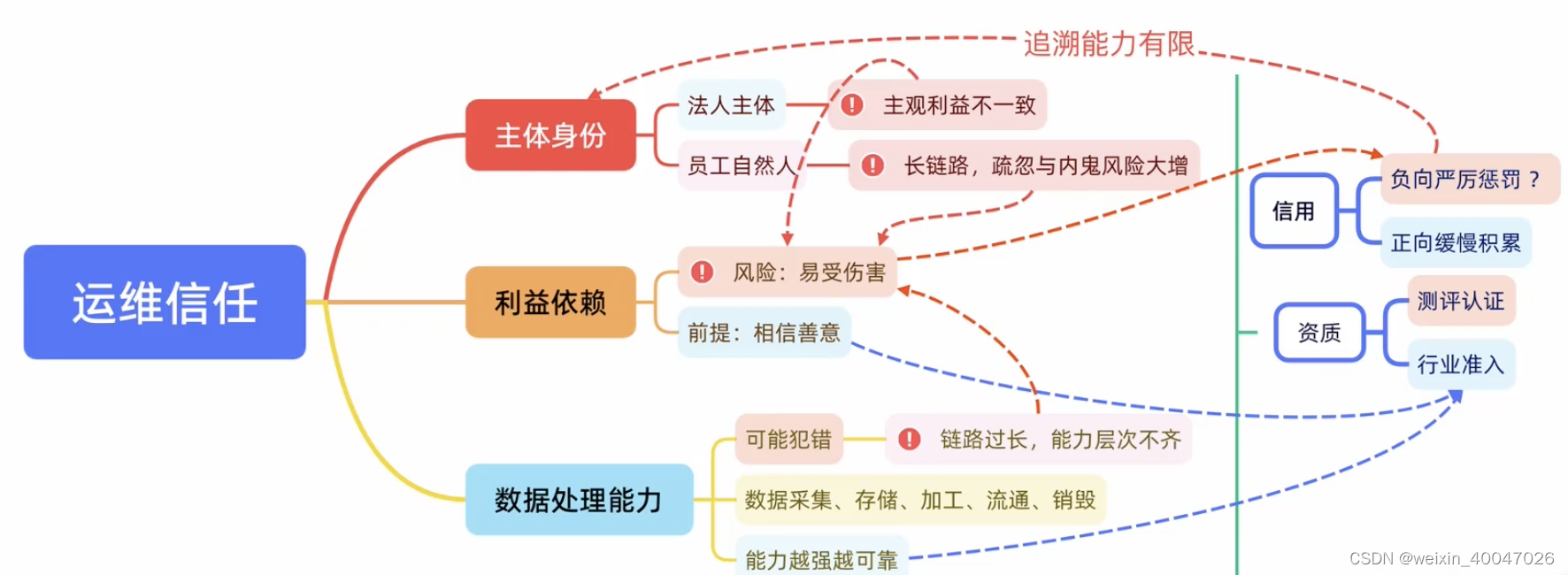

1.3 数据流通中的不可信风险

数据内循环:传统数据安全的信任基础

内循环数据持有方在自己的运维安全区域内对自己的数据和安全拥有全责。

数据外循环:数据要素在离开持有方安全区域后,持有方依然拥有管控需求和责任

但是现实场景中往往是,在外循环中,数据在离开持有方安全区域后,信任基石就会遭到破坏:

- 责任主体不清;

- 利益诉求不一致;

- 能力参差不齐;

- 责任链路难追随;

数据可信流通需要全新的技术要求标准与技术方法体系

1.4 技术可信

- 可信数字应用身份;

远程认证数字应用的身份,并对执行环境做度量,是技术信任的根基

- 使用权跨域管控;

指数据持有者在数据离开运维安全区域后,依然能够对数据如何加工使用进行决策,防泄露滥用,对齐上下游利益诉求。技术体系:包括跨域计算、跨域存储、可信审计,不允许本地运维单方决策。

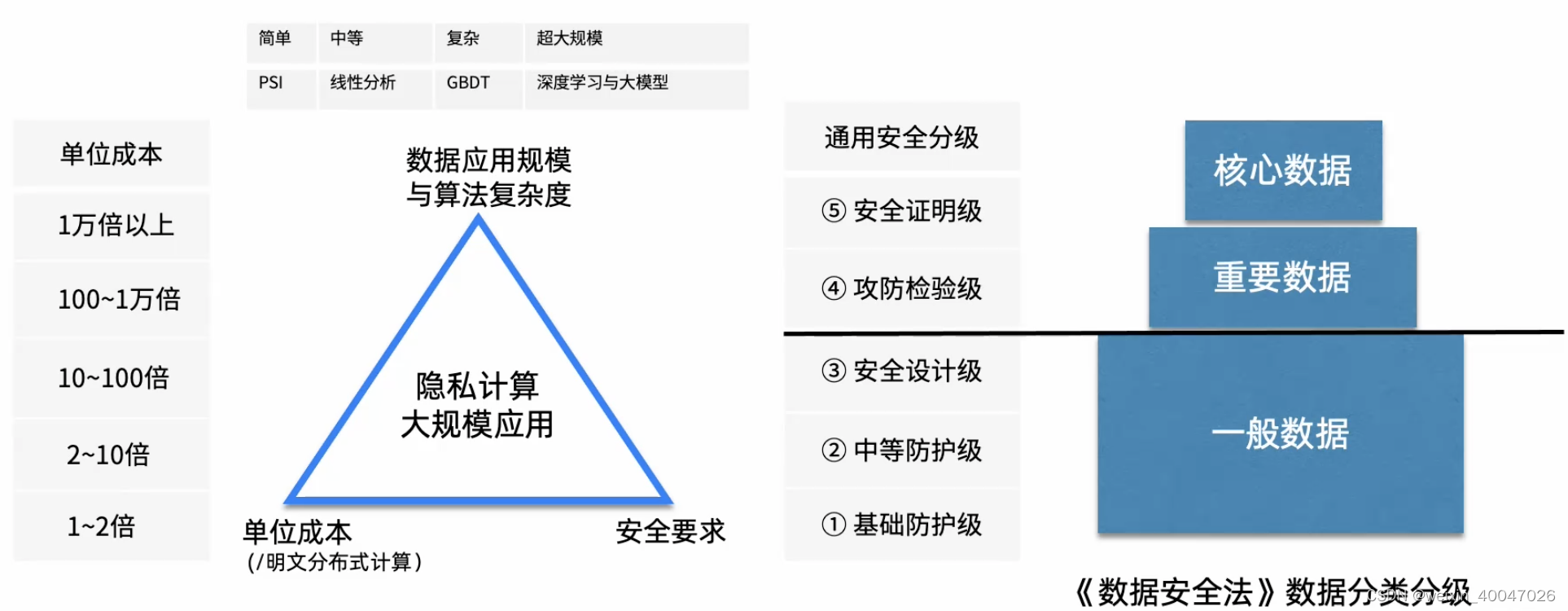

- 能力预期与不可能三角;

- 数据流通全链路审计;

需要覆盖从原始数据到衍生数据的端到端全过程

1.5 技术信任开启数据密态时代,保障数据可信流程

数据密态

- 数据以密态形式流通,保障全链路安全可控:存储、计算、运维、研发、应用、交付、销毁

密码学是数据密态本源技术

- 将访问控制边界从运维人员管控的网络物理边界,扩展成密钥管控的虚拟数字空间边界

- 将对数据的加密保护从存储和传输的静态安全,扩展到计算和研发过程中的动态安全

- 和可信芯片实现低成本密态计算

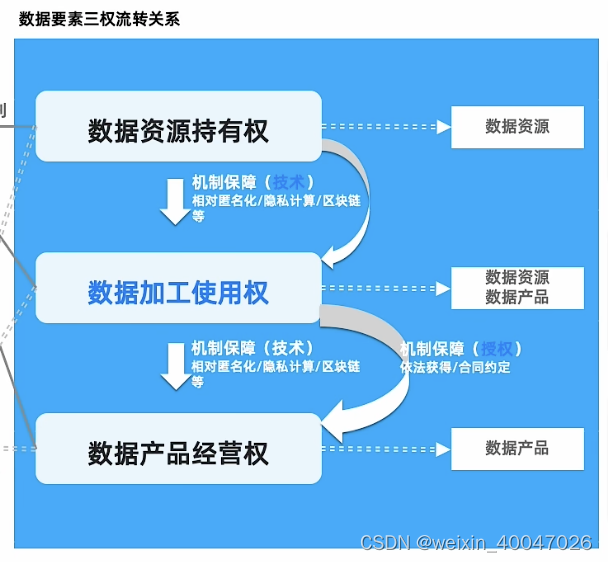

1.6 三权分置

数据要素“三权”权益的机制保障核心是数据加工使用权的跨域管控。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?