前言

本题自带call型花指令,考验选手对花指令的理解程度。加密属于基础的异或和左右移位加密。主要考察选手的基础能力,动态调试和写脚本的能力。在这篇文章,详细记录了我的分析过程,相信你会有很大收获。

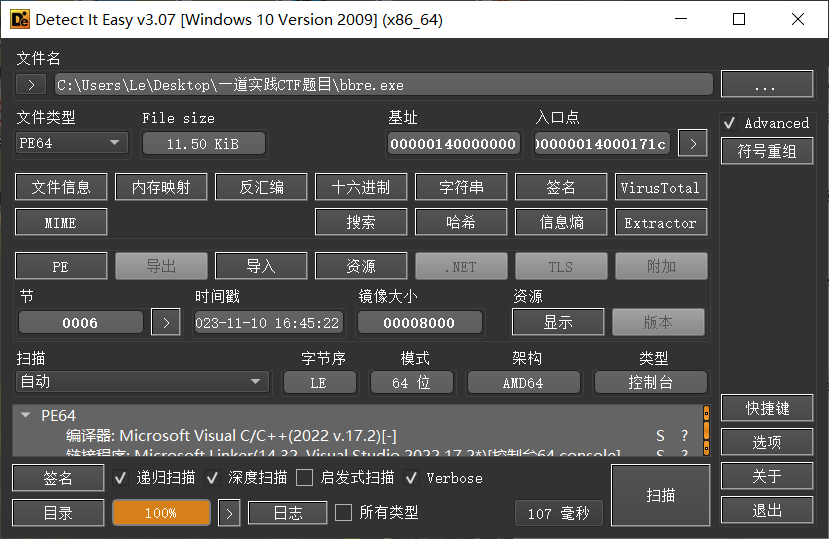

1、查壳

PE64位,没壳程序

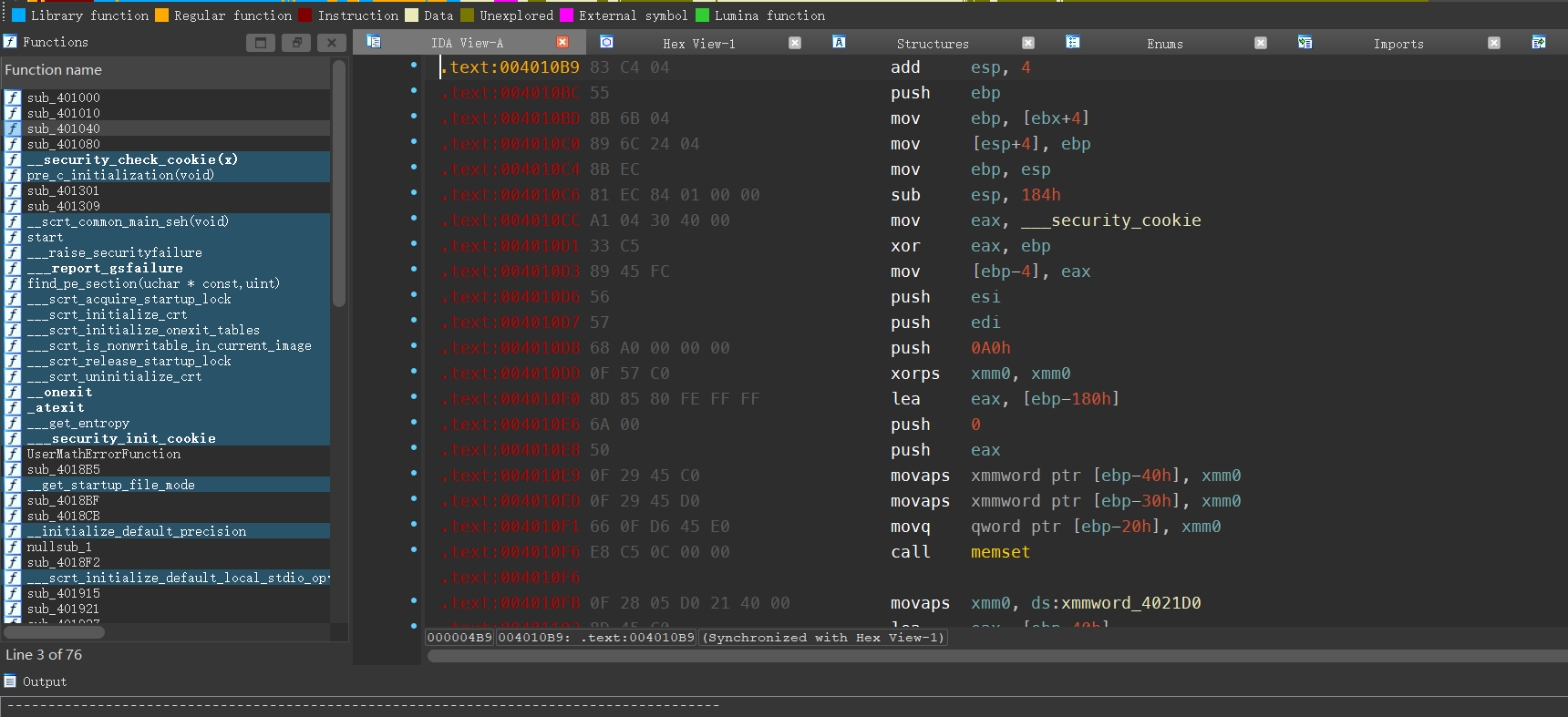

2、IDA分析去花指令

使用IDA打开时,发现一片红,很正常的CTF考点:花指令

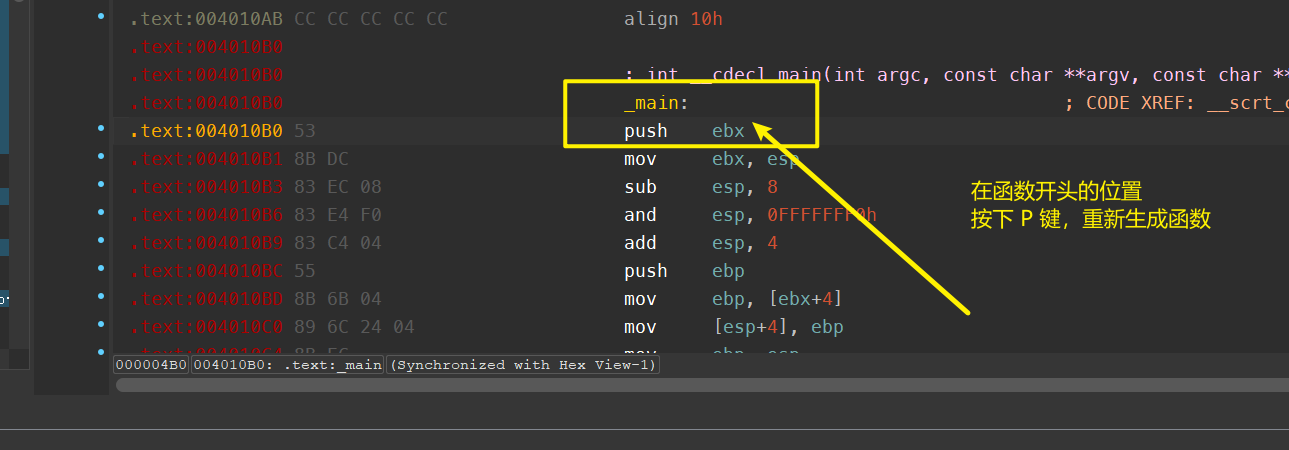

sub_main

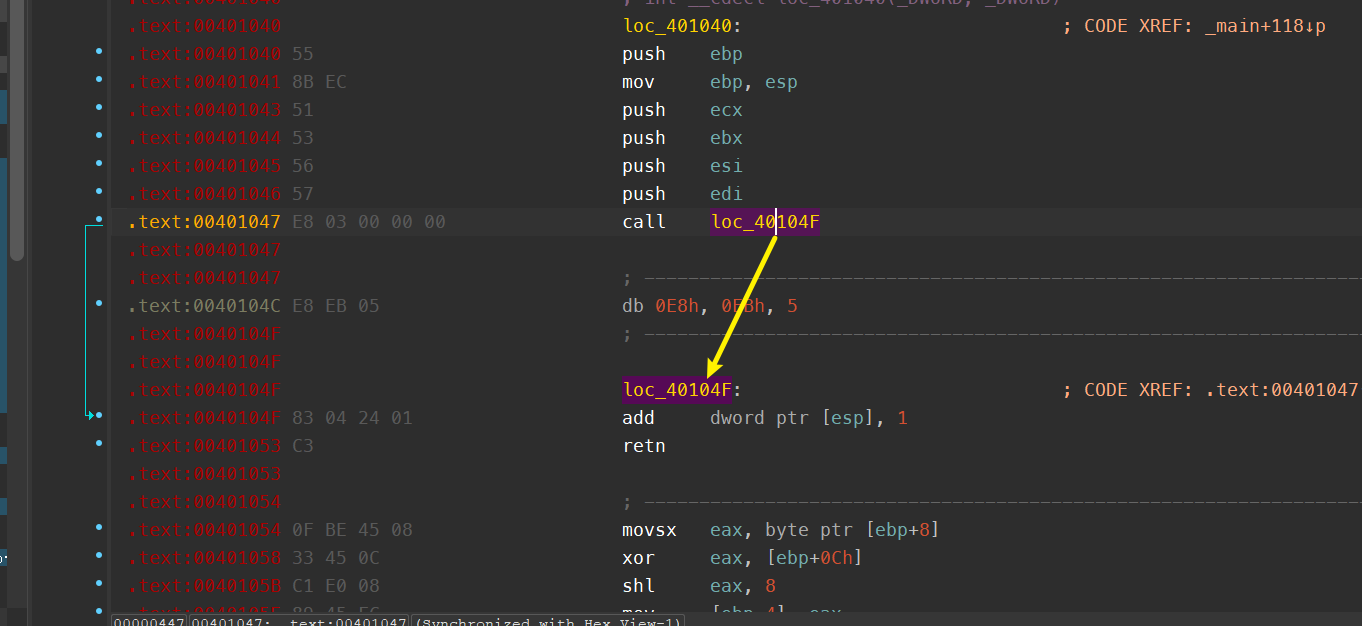

当务之急是如何去除花指令,继续向下分析,发现了一些端倪

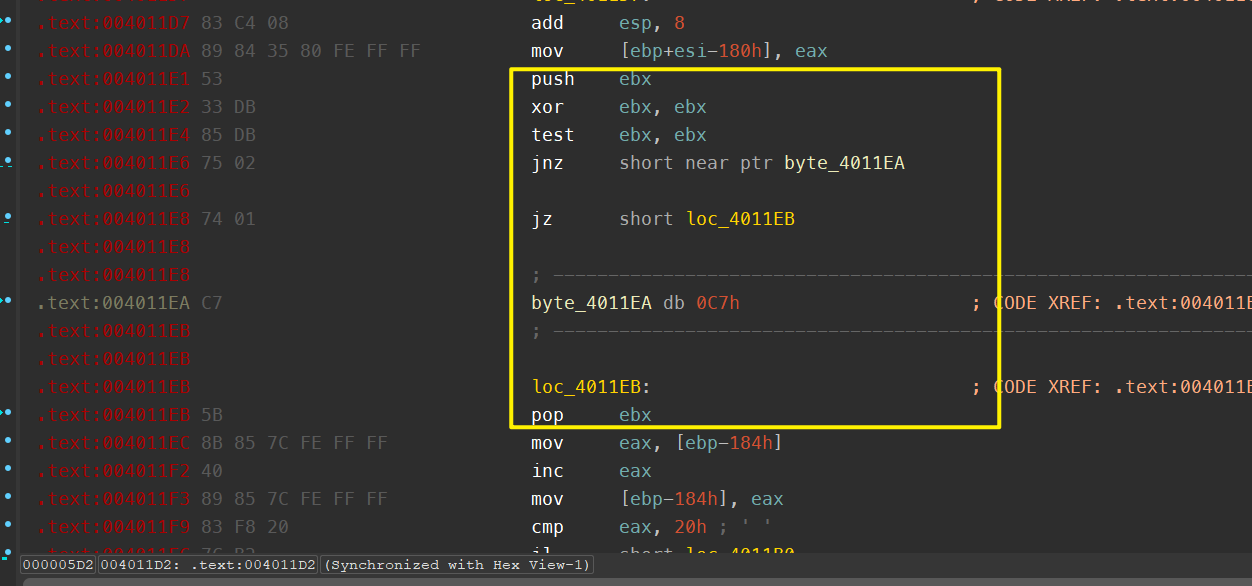

花指令的形成是干扰编译器的分析,但又不会影响程序的正常运行。

那么显而易见,会将某个寄存器进行push(保存)然后对其进行复杂操作,最终pop(恢复)该寄存器的值,程序正常执行。

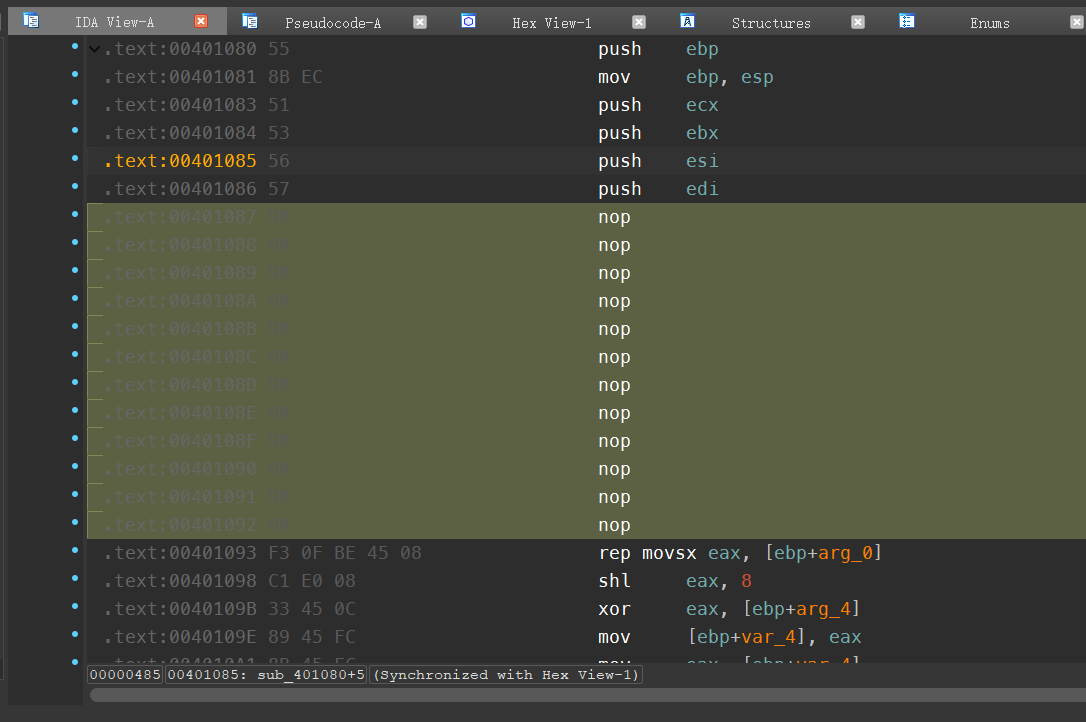

而在本程序中,可以发现该手法:

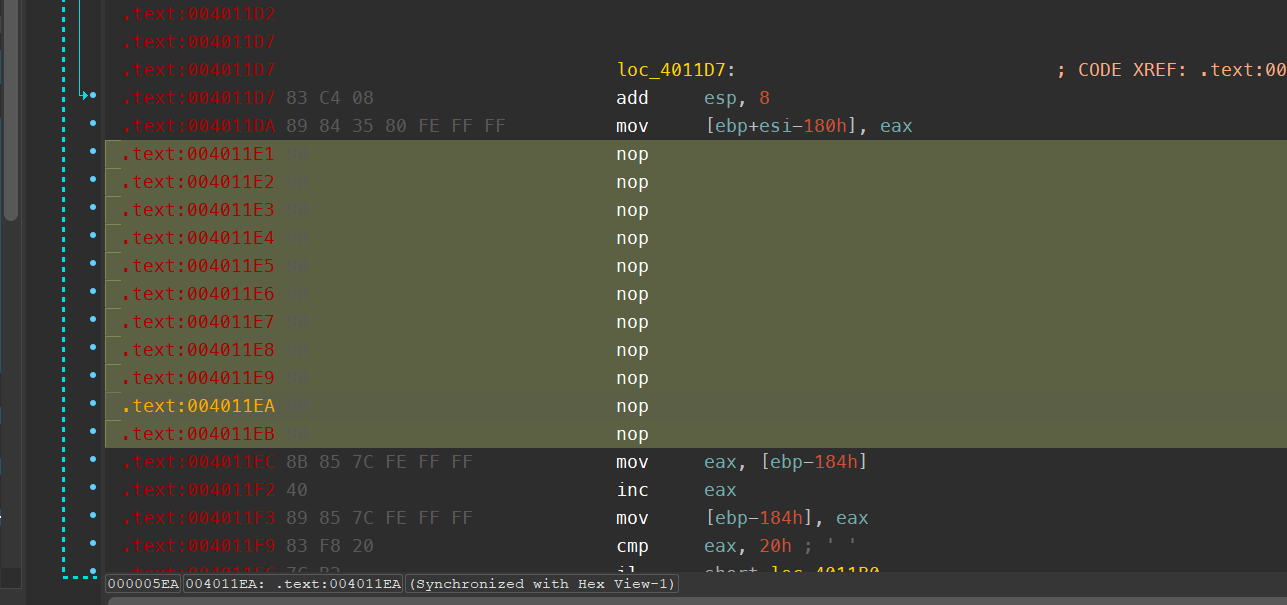

中间的过程均无需再看,直接NOP操作。

nop完记得保存修改。

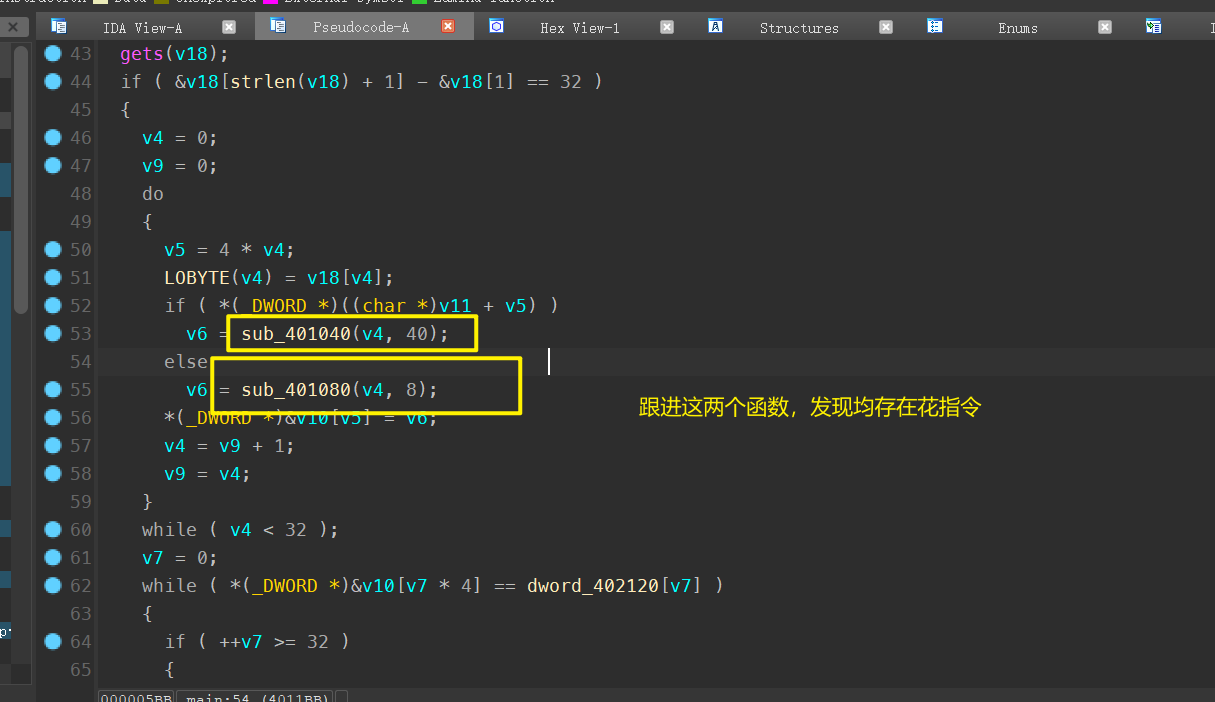

接下来就可以分析main函数啦

而这两个函数恰好均为关键的函数。

帮助网安学习,全套资料S信免费领取:

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

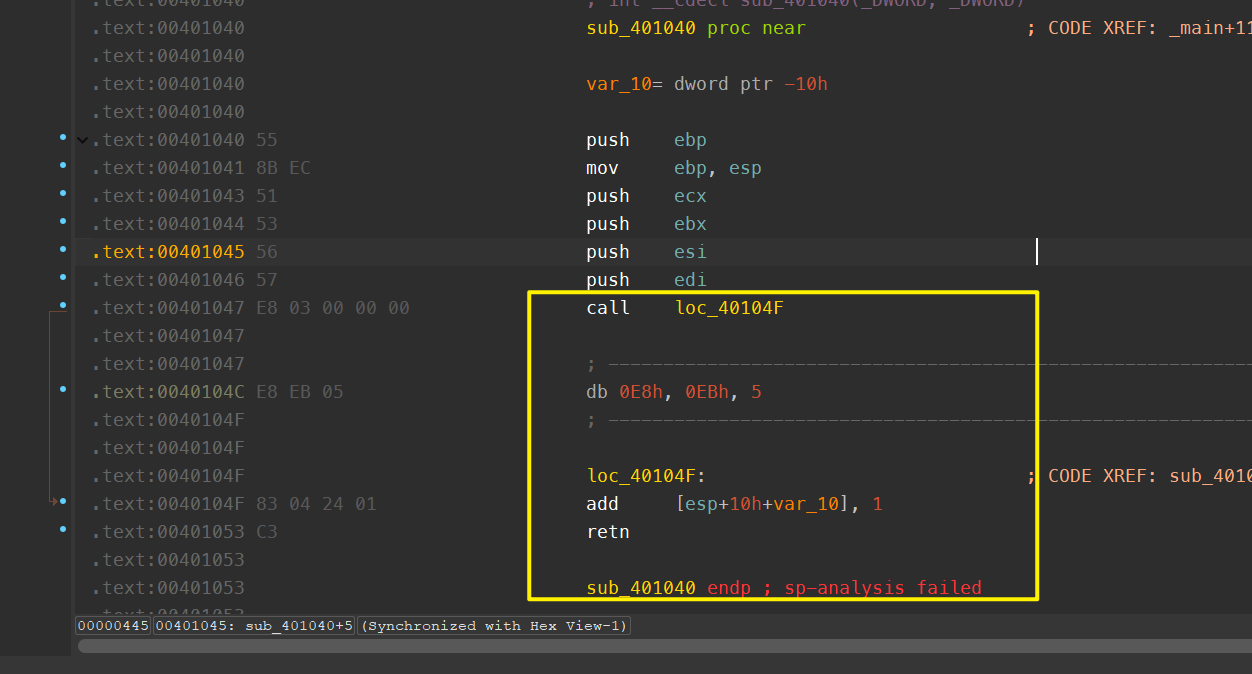

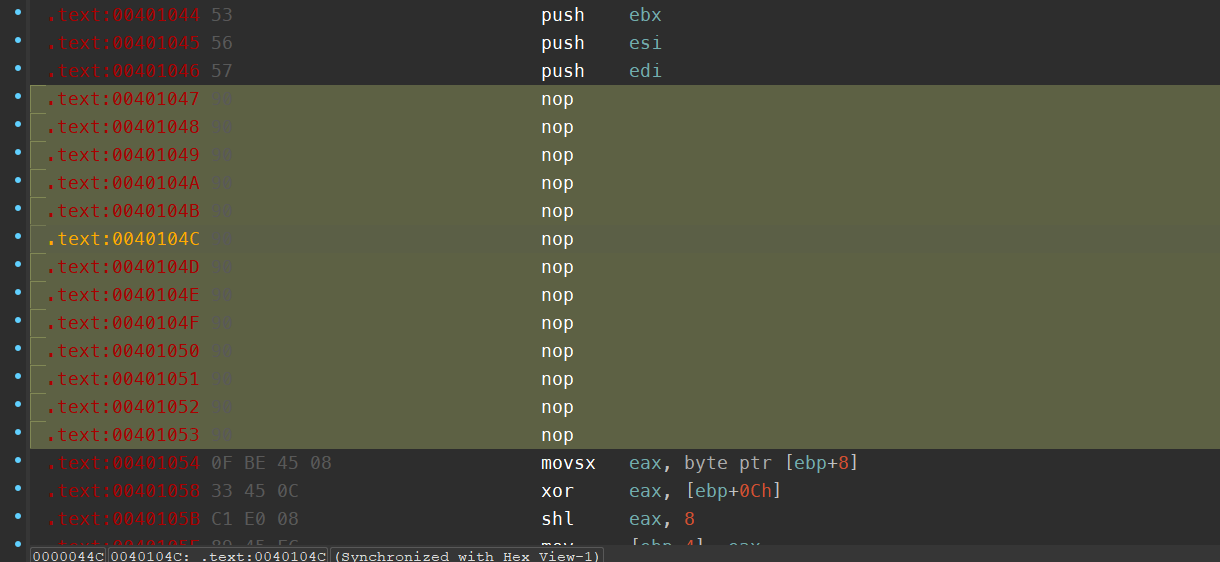

sub_401040

此时,我们可以看到函数开头的位置存在多个push操作,不要急着nop。对照函数结束的部分,避免误杀友军。

可以看到pop和push是相互对应的,开头push,结束就要pop。

此时注意到:push、pop不是要nop的点,我们继续分析

熟悉混淆的朋友一定可以识别出这是一个call型混淆。

call一个地址,然后修改堆栈返回值,retn跳过混淆,相对之前的混淆需要对堆栈有一定的理解。

识别出来,进行nop即可

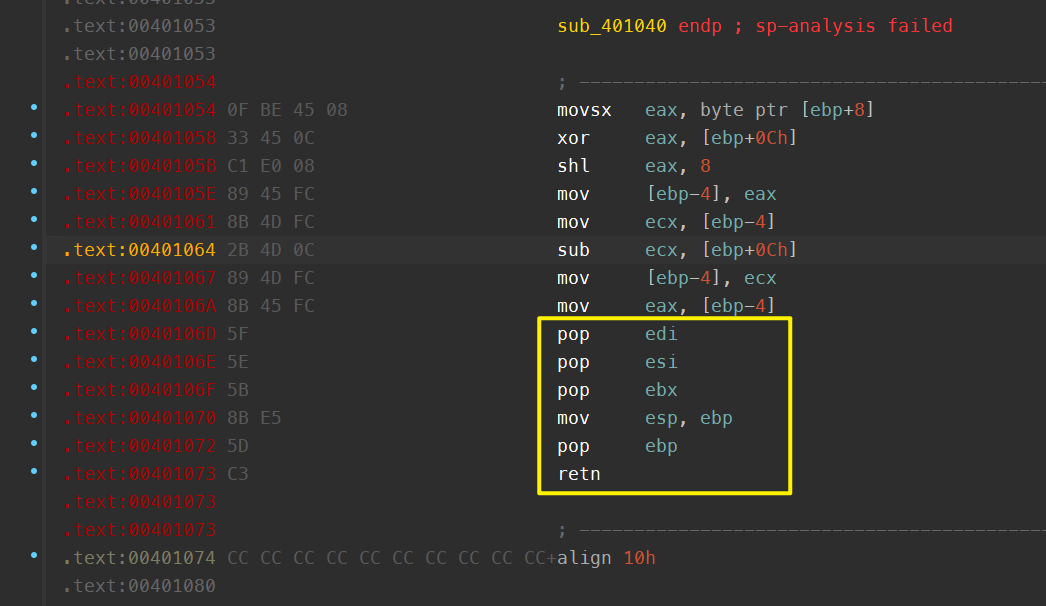

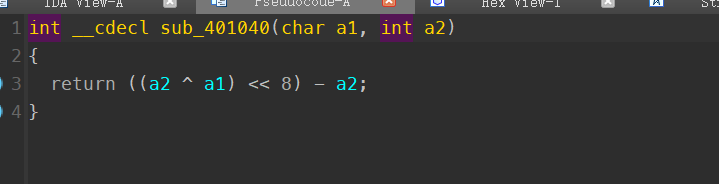

得到加密函数

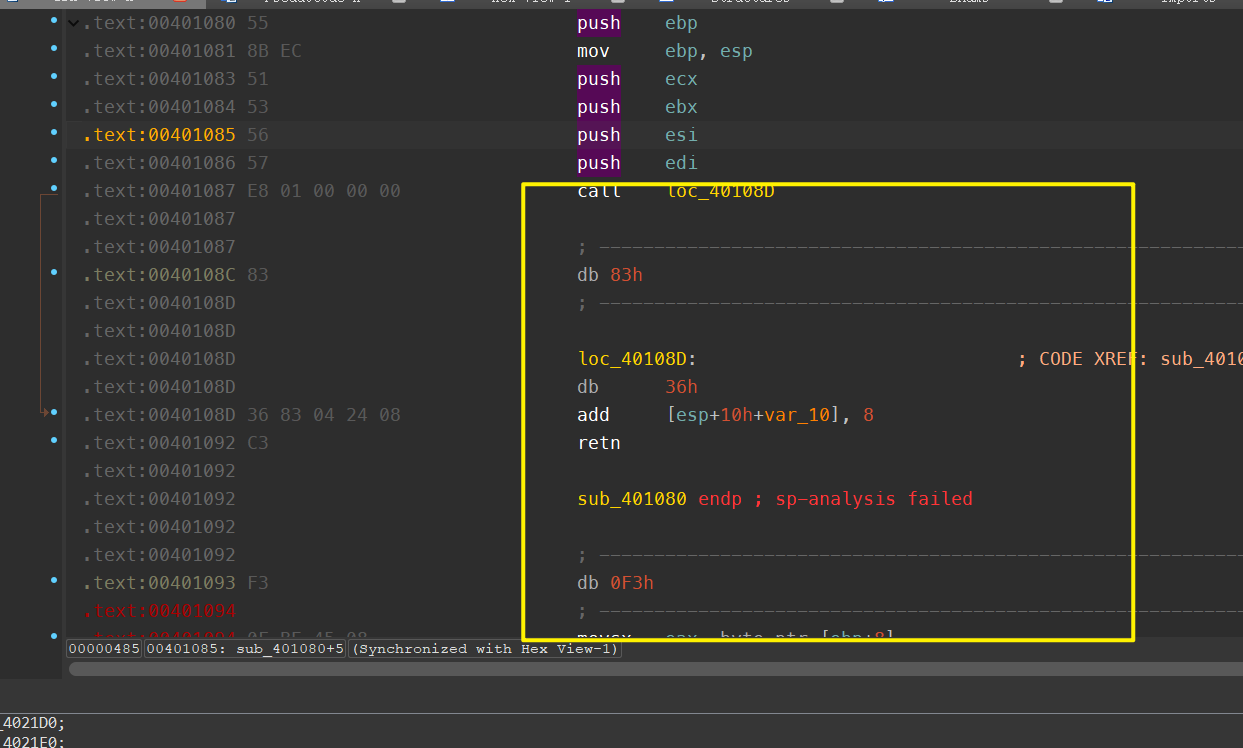

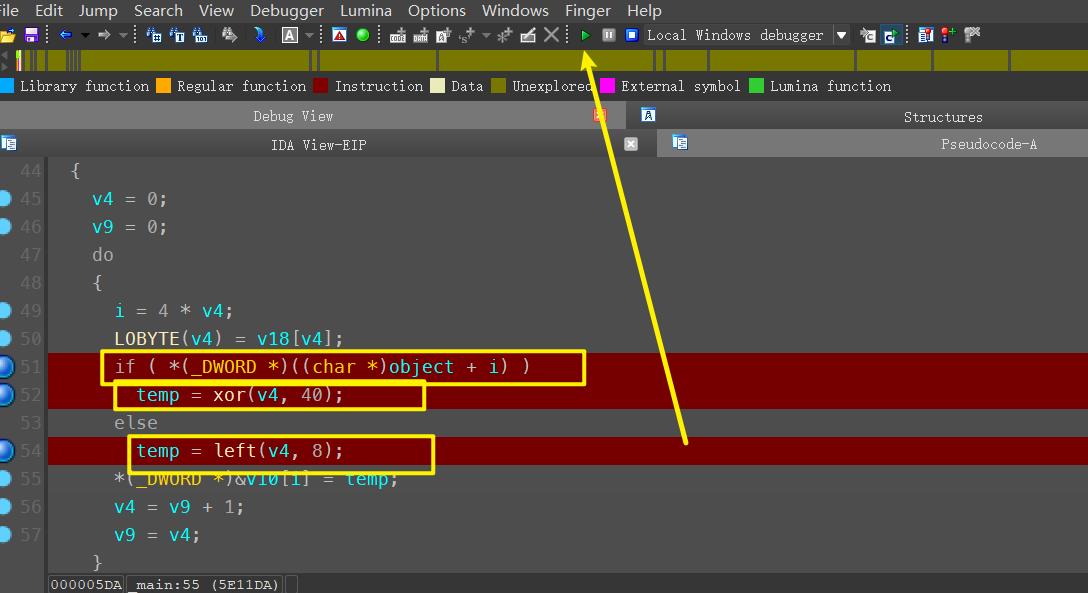

sub_401080

来分析另一个函数

相同的操作

得到加密算法

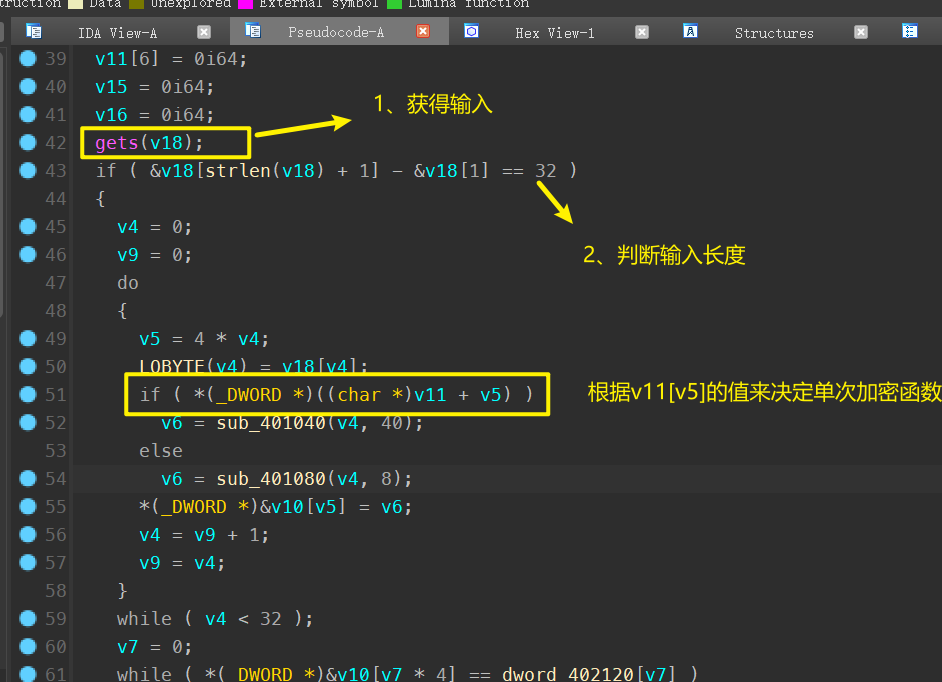

3、分析加密流程

那么现在的任务是获得加密函数的顺序,这里采用动态调试的方法来获得:

得到顺序

将left用1替代,xor用0替代,得到顺序:

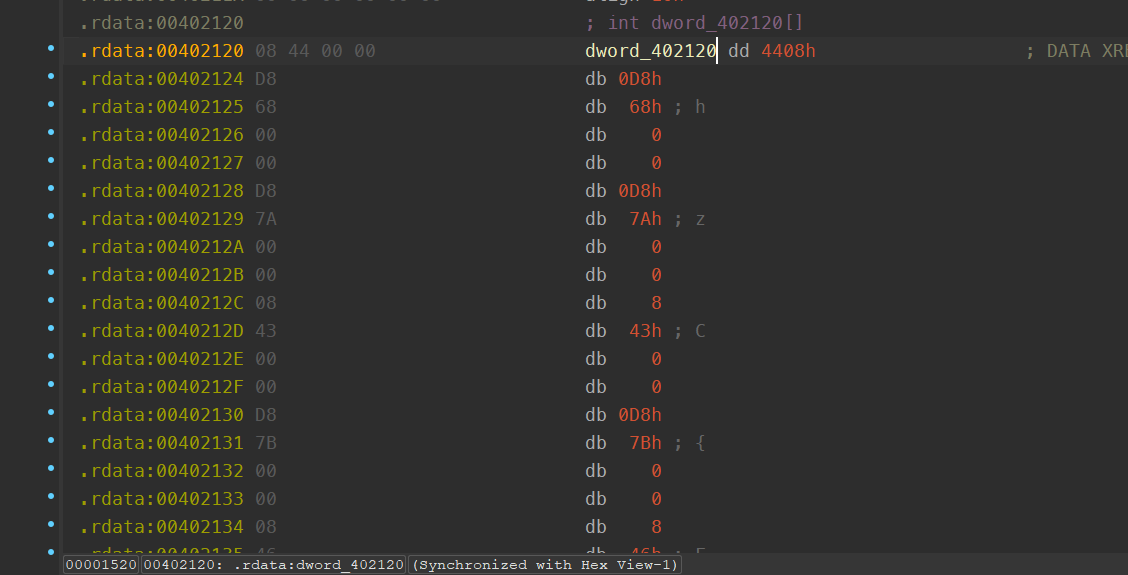

密文可以看到是:

4、写出解密算法

到此,恭喜你学会了分析一道CTF题目最基本的步骤。

1091

1091

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?