最近正在研究前后端分离的开发模式,做做小项目练练手,正好用到了spring security的认证和授权,就总结一波。

首先,引入相关的依赖

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

</dependency>

<!--mybatis-plus的springboot支持-->

<dependency>

<groupId>com.baomidou</groupId>

<artifactId>mybatis-plus-boot-starter</artifactId>

<version>3.4.3.1</version>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>fastjson</artifactId>

<version>2.0.9</version>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.1</version>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-rsa</artifactId>

<version>1.0.11.RELEASE</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-redis</artifactId>

</dependency>

<!--验证码-->

<dependency>

<groupId>com.github.whvcse</groupId>

<artifactId>easy-captcha</artifactId>

<version>1.6.2</version>

</dependency>

<!-- hutool工具类-->

<dependency>

<groupId>cn.hutool</groupId>

<artifactId>hutool-all</artifactId>

<version>5.3.3</version>

</dependency>上述是我用到的所有依赖,大家可以按需所取。

spring security实现认证和授权核心的逻辑在框架里面都已经封装和实现好了,只需要我们去做一些配置和赋值就行了。

对于授权而言,只需要我们在两处赋值即可,一处是在实现UserDetailsService类中的loadUserByUsername方法中,返回用户的权限,代码如下:

@Service

public class UserDetailsServiceImpl implements UserDetailsService {

@Autowired

private SysUserMapper sysUserMapper;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

//查询用户信息

SysUser user = sysUserMapper.selectOne(new LambdaQueryWrapper<SysUser>().eq(SysUser::getUserName,username));

//如果没有查询到用户就抛出异常

if (Objects.isNull(user)) {

throw new UsernameNotFoundException("用户名不存在!");

}

//查询对应的权限信息和角色信息

// 这一般需要查询role表和jurisdiction表的权限,这里略过

List<String> jurisdiction=new ArrayList<>(Arrays.asList("admin","normal","ROLE_manager"));

//将数据封装到UserDetail返回

return new LoginUser(user, jurisdiction);

}

}一般大家所用的就是RBAC规范,这里我暂时没有这种需要,我就写死了相关权限,只是实现授权,也就够用了。

在上述返回用户以及用户的权限之后,返回的资源我们会在redis或者其他手段保存下来,在下次请求进来时,完成认证之后,会获取相关用户的权限进行授权。

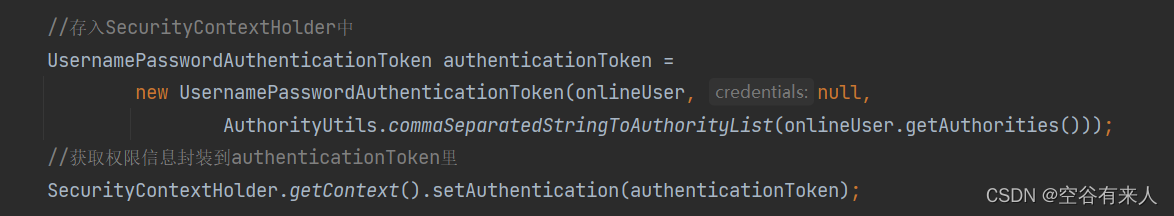

在过滤器中,会将用户对象以及用户权限列表,都放进UsernamePasswordAuthenticationToken对象中,再封装到authenticationToken中,spring security会进行授权逻辑处理。完成以上两处,就将授权的整个逻辑集成完毕了。代码后续说认证的时候会放出。

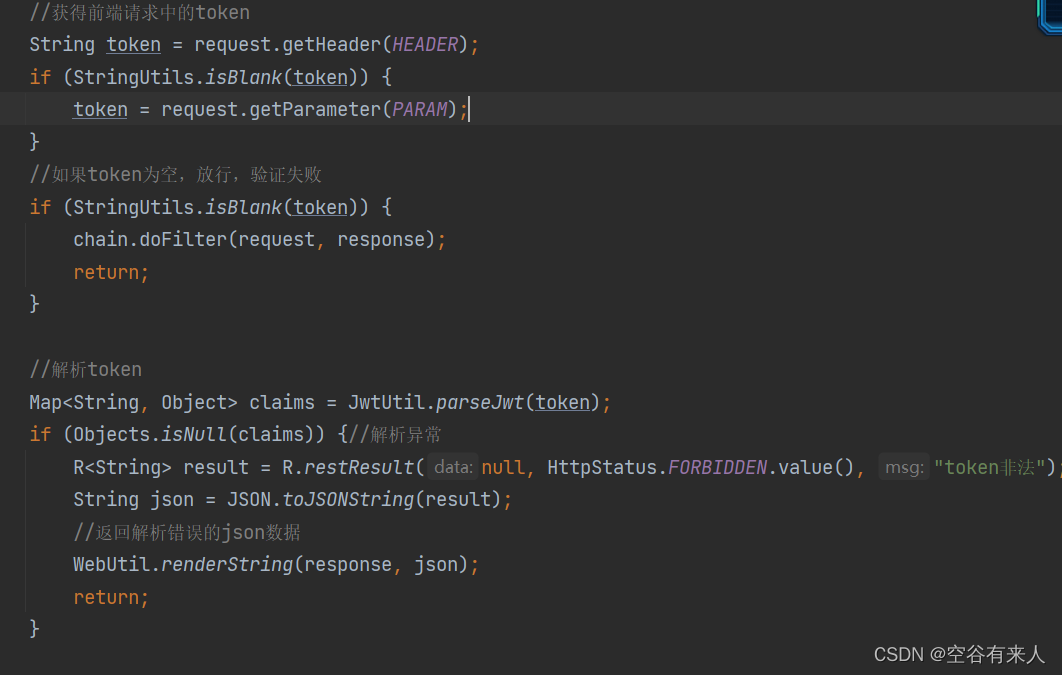

下来就是说认证了,认证的逻辑其实也很简单,这里我是结合JWT去做的认证校验。大致流程就是,登录的时候,验证完用户之后,会根据用户生成一个带有用户信息的token返回给客户端,客户端再下次请求时则带着token访问,过滤器会获取token来进行验证,如果验证通过,则对该用户进行资源授权,如果验证不通过,则返回认证失败,大致流程就是这样。

@Component

public class TokenAuthenticationFilter extends OncePerRequestFilter {

public static final String HEADER = "Authorization";

public static final String PARAM = "token";

@Autowired

private RedisUtil redisUtil;

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain) throws IOException, ServletException {

//获得前端请求中的token

String token = request.getHeader(HEADER);

if (StringUtils.isBlank(token)) {

token = request.getParameter(PARAM);

}

//如果token为空,放行,验证失败

if (StringUtils.isBlank(token)) {

chain.doFilter(request, response);

return;

}

//解析token

Map<String, Object> claims = JwtUtil.parseJwt(token);

if (Objects.isNull(claims)) {//解析异常

R<String> result = R.restResult(null, HttpStatus.FORBIDDEN.value(), "token非法");

String json = JSON.toJSONString(result);

//返回解析错误的json数据

WebUtil.renderString(response, json);

return;

}

//获取用户主键,以便到redis中查询

String primaryKey = (String) claims.get(JwtUtil.JWT_PRIMARY_KEY);

//从redis中获取token对应的数据

String redisKey = Constants.ONLINE_PRE + primaryKey;

//获取用户信息

OnlineUser onlineUser = (OnlineUser) redisUtil.getObject(redisKey);

if (Objects.isNull(onlineUser)) {

R<String> result = R.restResult(null, HttpStatus.UNAUTHORIZED.value(), "认证失败");

String json = JSON.toJSONString(result);

//返回请求失败的json数据

WebUtil.renderString(response, json);

return;

}

//存入SecurityContextHolder中

UsernamePasswordAuthenticationToken authenticationToken =

new UsernamePasswordAuthenticationToken(onlineUser, null,

AuthorityUtils.commaSeparatedStringToAuthorityList(onlineUser.getAuthorities()));

//获取权限信息封装到authenticationToken里

SecurityContextHolder.getContext().setAuthentication(authenticationToken);

//放行

chain.doFilter(request, response);

}

}JWT如何生成token和验证token这里就不详细介绍了,不了解的可以去百度一下先学习一下J

WT的机制。

以上就是spring security的授权和认证的主要实现,下面我会放出代码地址,以供大家参考。

我是空谷有来人,谢谢支持!

3361

3361

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?