示例网站:https://www.gm99.com/

学习目的:通过xhr断点来找到password的加密位置

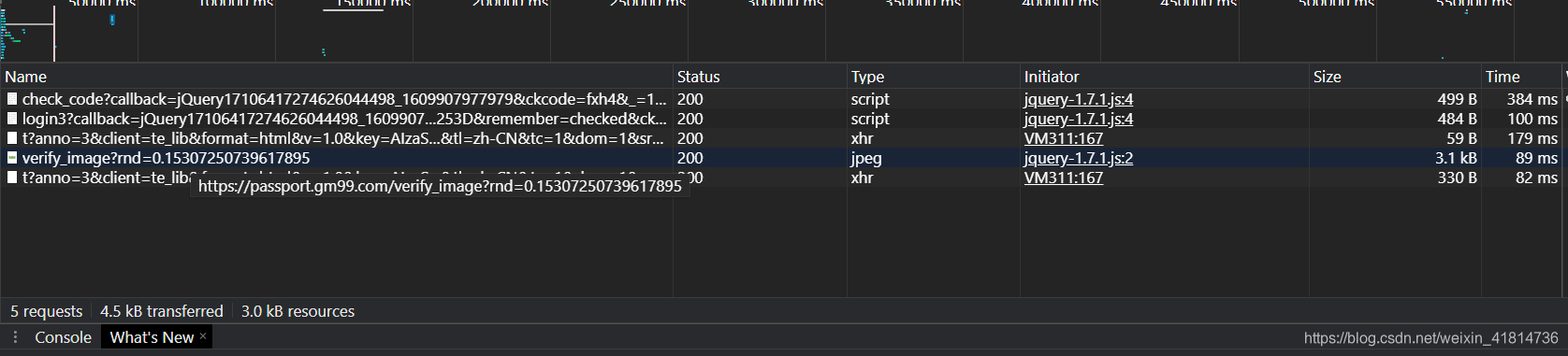

1、打开网站,输入账号,密码。示例账号13111111111, 密码:123456。输入完成之后进行抓包分析

图1:

在这里主要说一个如何过滤xhr请求,不要使用浏览器调试工具Filter过滤工具栏下的XHR来进行过滤,因为不准确。在这个示例中如果选中XHR选项你就会发现过滤之后一个网络请求包都没。建议直接观察网络请求包(上图中的Initator选项是一个js文件)就可以使用本节所讲的xhr断点调试法。也可以根据异步请求的url路径来添加异步断点,当异步请求的路径包含/login/login3的时候就会被断住如下图所示

图2:

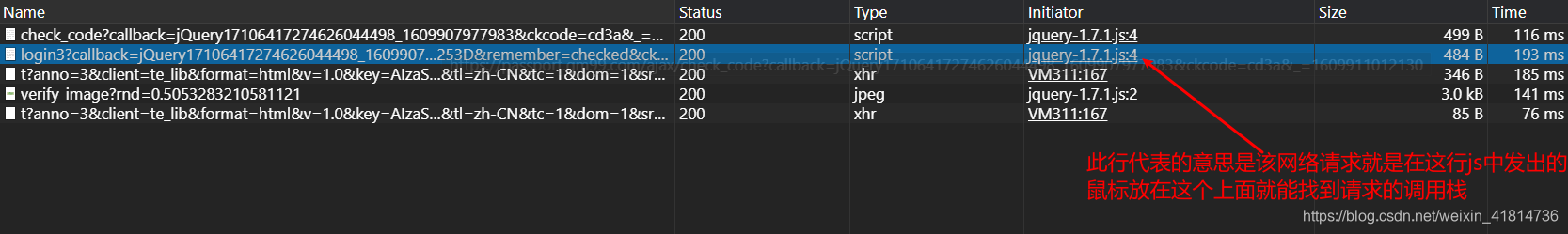

2、移动鼠标到如下位置

图3:

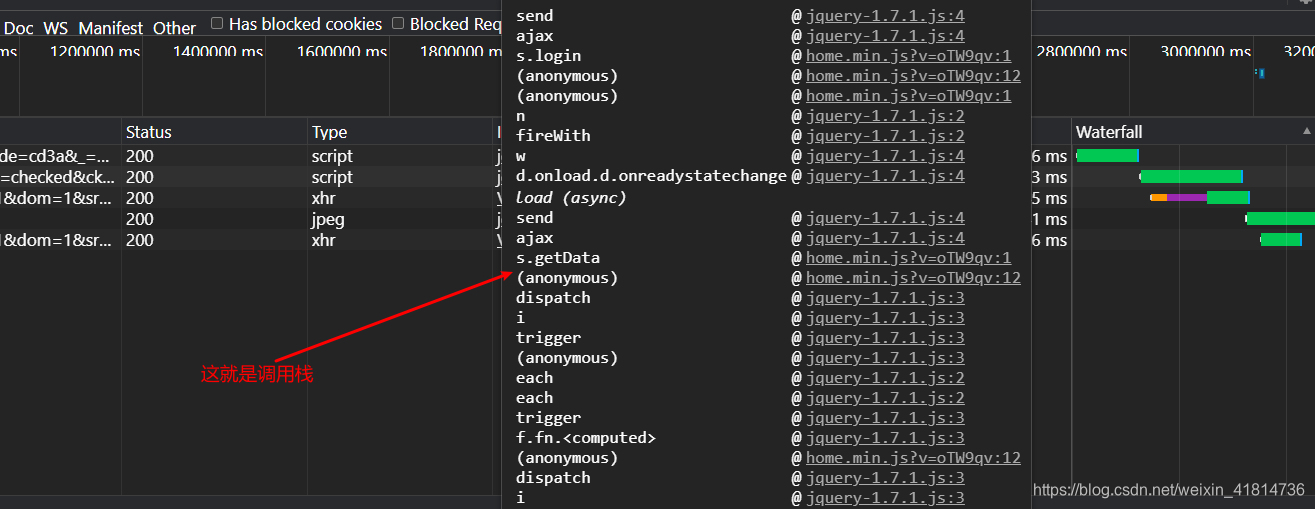

调用栈如下图:

图4:

首先排除jquery库中的调用栈,因为jquery是别人封装好的前端框架,该网站开发人员不可能修改框架,来实现对密码的加密,除非是像阿里这种大公司,因此要首先排除掉jquery库中的调用栈。首先在点击s.login所处的位置,如下图所示:

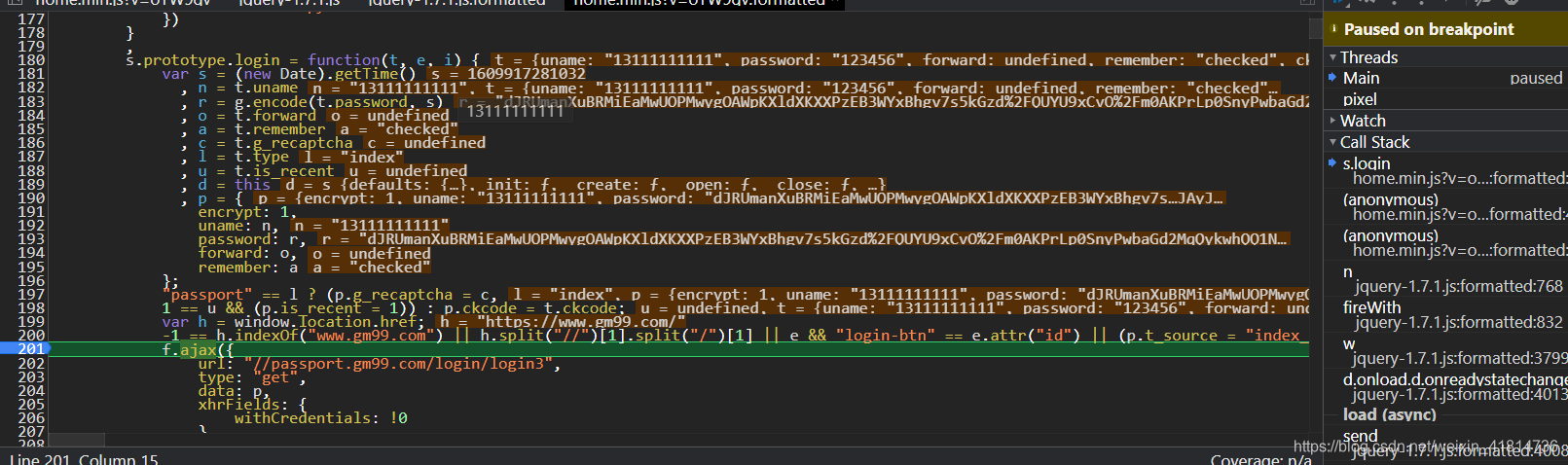

图5:

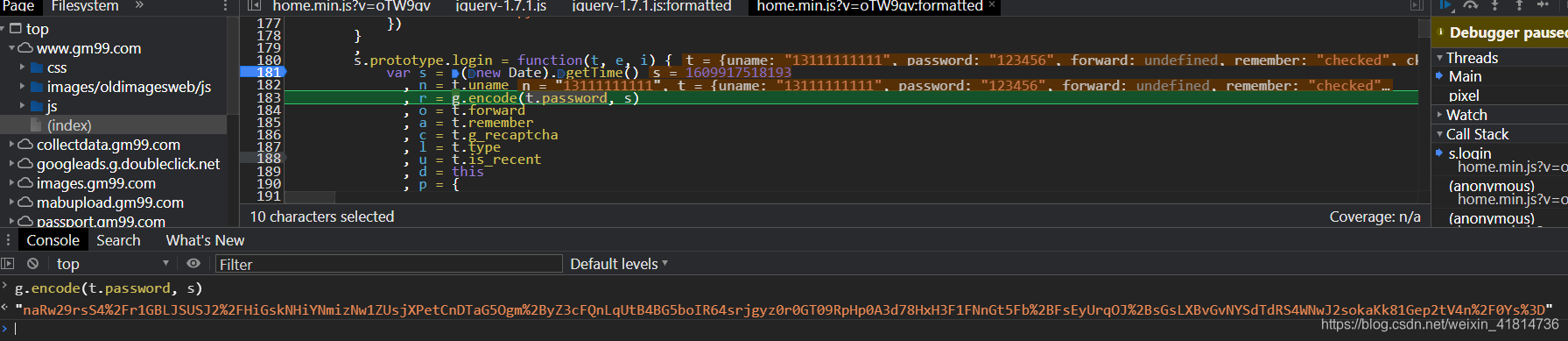

发现t中有密码的初始值,而断点处是正要发送登入请求,因此断点位置就应该password就已经加密过了,因此我们可以在s.prototype_login方法的开始处打上断点,并追踪密码的变化。

图6:

发现在183行密码由明文变成了密文,因此可以断定对password的加密就应该在g.encode()函数内,我们可以选中g.encode,这时候会出现g.encode代码的位置,点进去并在其内部打上断点。如下图所示

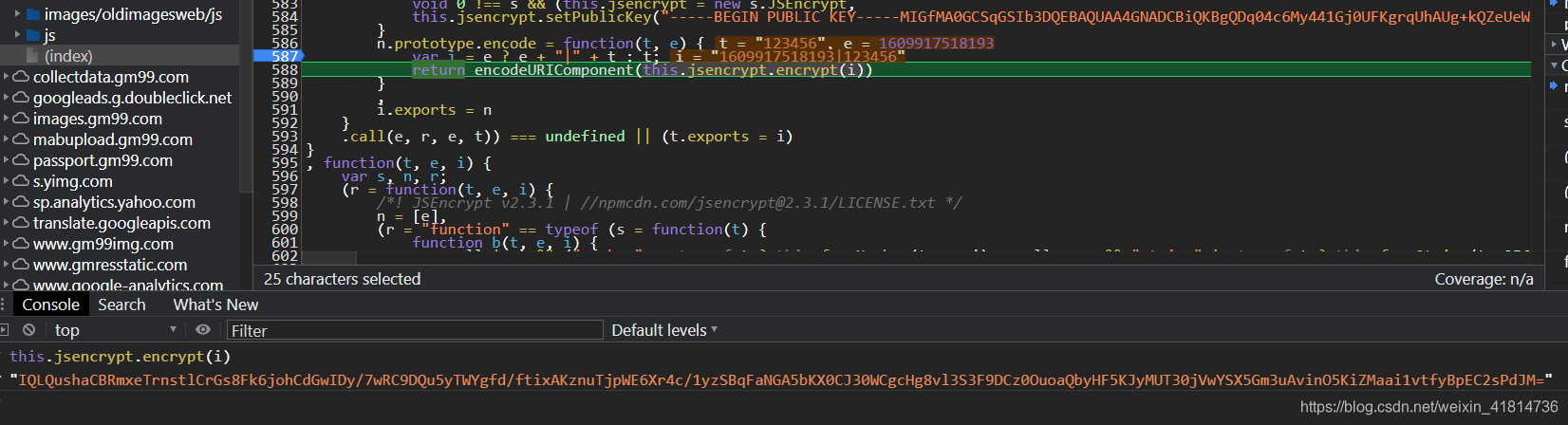

图7:

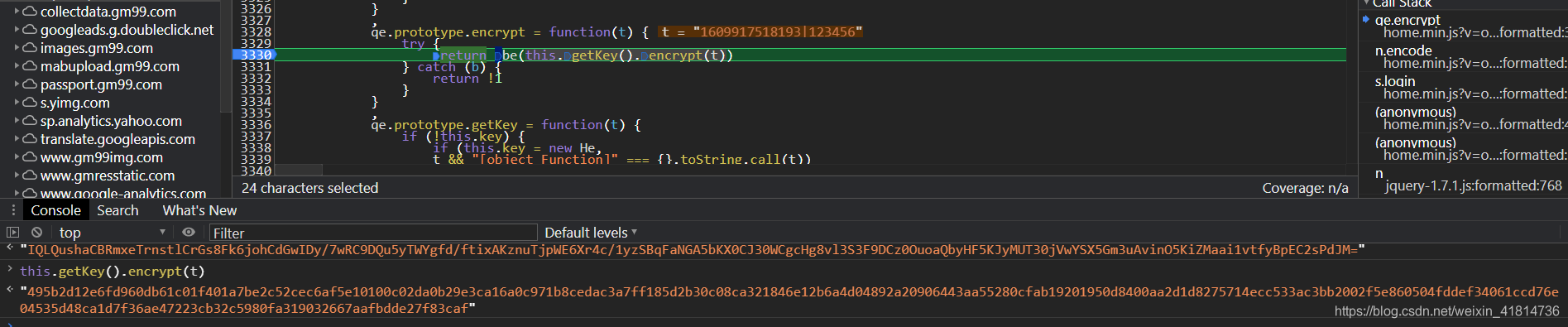

发现真正的加密就是this.jsencrypt.encrypt()这个函数,同样的方式进入这个方法的内部,打上断点如下图所示:

图8:

加密分析到此处,就可以结束了,当然也可以继续分析下去,本节的重点是如何找到加密位置,为以后的扣js打好基础。

1625

1625

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?