信息打点-红蓝队自动化项目&资产侦察&武器库部署&企查产权&网络空间[1]

|

#知识点: 1、业务资产-应用类型分类 2、Web单域名获取-接口查询 3、Web子域名获取-解析枚举 4、Web架构资产-平台指纹识别 ------------------------------------ 1、开源-CMS指纹识别源码获取方式 2、闭源-习惯&配置&特性等获取方式 3、闭源-托管资产平台资源搜索监控 ------------------------------------ 1、JS前端架构-识别&分析 2、JS前端架构-开发框架分析 3、JS前端架构-打包器分析 4、JS前端架构-提取&FUZZ 解决: 1、如何从表现中的JS提取价值信息 2、如何从地址中FUZZ提取未知的JS文件 3、如何从JS开放框架WebPack进行测试 ------------------------------------ 1、端口扫描-应用&协议 2、WAF识别-分类&识别 3、蜜罐识别-分类&识别 解决: 1、Web服务器&应用服务器差异性 2、WAF防火墙&安全防护&识别技术 3、蜜罐平台&安全防护&识别技术 ------------------------------------ 1、CDN服务-解释差异识别 2、CDN绕过-配置差异导致 3、CDN绕过-主动连接获取 4、CDN绕过-全网扫描获取 解决: 1、CDN服务对安全影响 2、CDN服务绕过识别手法 ------------------------------------ 1、CMS指纹识别-不出网程序识别 2、开发框架识别-PHP&Python&Java 3、开发组件识别-Java常见安全漏洞组件 解决: 1、CMS识别到后期漏洞利用和代码审计 2、开发框架识别到后期漏洞利用和代码审计 3、开发组件识别到后期漏洞利用和代码审计 ------------------------------------ 1、Web&备案信息&单位名称中发现APP 2、APP资产静态提取&动态抓包&动态调试 解决: 1、如何获取到目标APP信息 2、如何从APP信息中提取资产 ------------------------------------ 1、Web&备案信息&单位名称中发现小程序 2、小程序资产静态提取&动态抓包&动态调试 解决: 1、如何获取到目标小程序信息 2、如何从小程序中提取资产信息 ------------------------------------ 0、工具项目-红蓝队&自动化部署 1、工具项目-自动化侦查收集提取 2、工具项目-综合&网络空间&信息 #章节点 Web:语言/CMS/中间件/数据库/系统/WAF等 系统:操作系统/端口服务/网络环境/防火墙等 应用:APP对象/API接口/微信小程序/PC应用等 架构:CDN/前后端/云应用/站库分离/OSS资源等 技术:JS爬虫/敏感扫描/端口扫描/源码获取/接口泄漏等 技术:APK反编译/小程序解包反编译/动态调试APP&小程序等 技术:指纹识别/Github监控/CDN绕过/WAF识别/蜜罐识别等 #补充: CMS Discuz、WordPress、Ecshop、蝉知等 前端技术 HTML5、jquery、bootstrap、Vue等 开发语言 PHP、JAVA、Ruby、Python、C#,JS等 Web服务器 Apache、Nginx、IIS、lighttpd等 应用服务器: Tomcat、Jboss、Weblogic、Websphere等 数据库类型: Mysql、SqlServer、Oracle、Redis、MongoDB等 操作系统信息 Linux、windows等 应用服务信息: FTP、SSH、RDP、SMB、SMTP、LDAP、Rsync等 CDN信息 帝联、Cloudflare、网宿、七牛云、阿里云等 WAF信息 创宇盾、宝塔、ModSecurity、玄武盾、OpenRASP等。 蜜罐信息: HFish、TeaPot、T-Pot、Glastopf等 其他组件信息 fastjson、shiro、log4j、OA办公等 |

演示案例:

- 自动化-武器库部署-F8x

- 自动化-企查信息-AsamF

- 自动化-网络空间-[2] ENScan

- 自动化-综合架构-ARL&Nemo

#各类红蓝队优秀工具项目集合:

#自动化-武器库部署-F8x

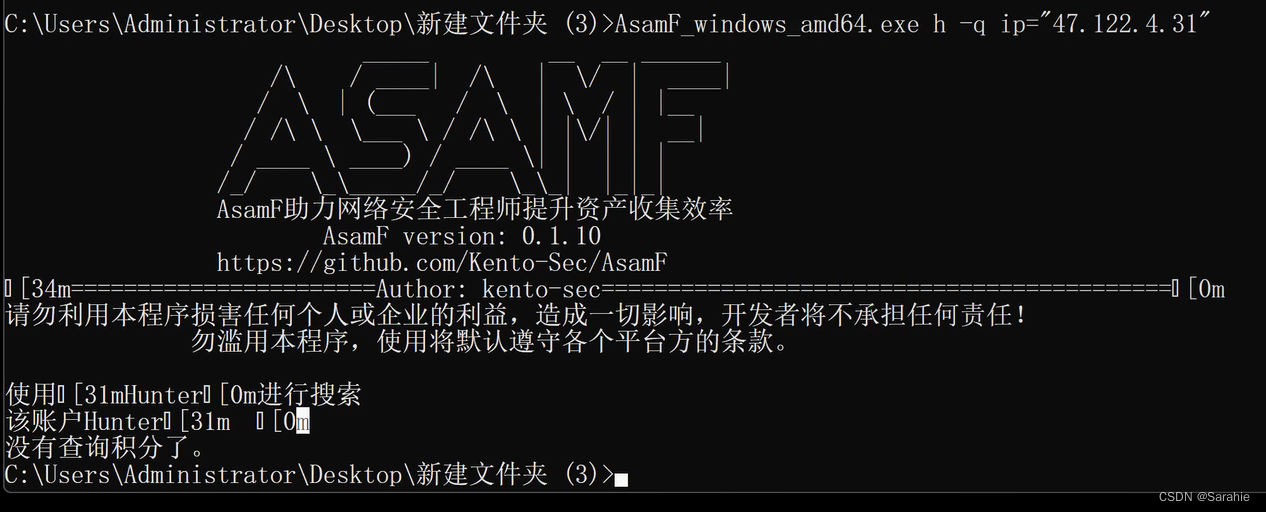

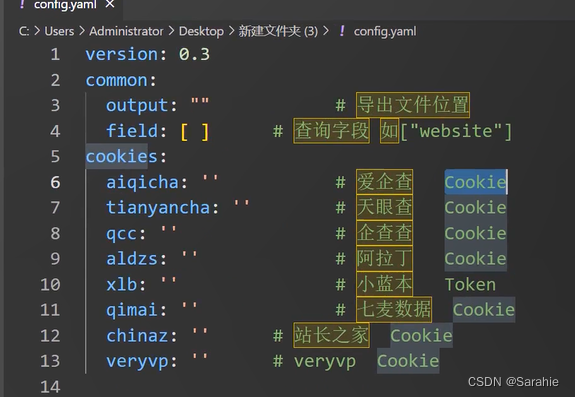

#自动化-网络空间-AsamF项目地址:https://github.com/Kento-Sec/AsamF

#自动化-企查信息-ENScan项目地址:https://github.com/wgpsec/ENScan_GO

#自动化-综合架构-ARL&Nemo

|

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?