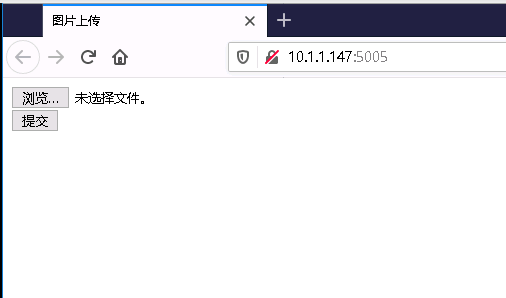

打开浏览器,输入地址,发现是个文件上传。

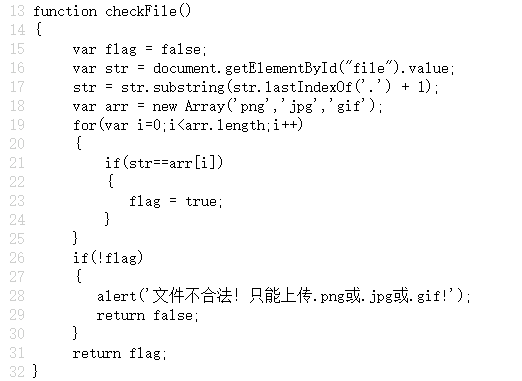

这个时候,查看下源码。

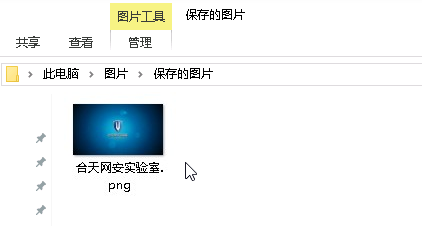

我们发现,上传文件的格式有要求。所以这个时候,我们打开资源管理器里面,看下,有没有图片让我们用。

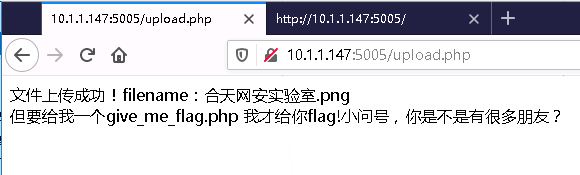

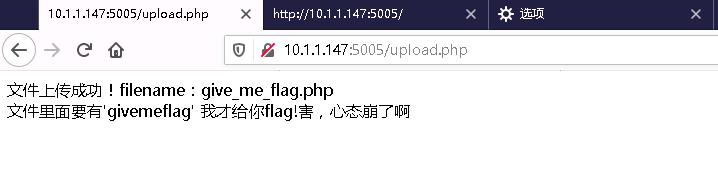

我们开始上传图片。得到第一个提示。

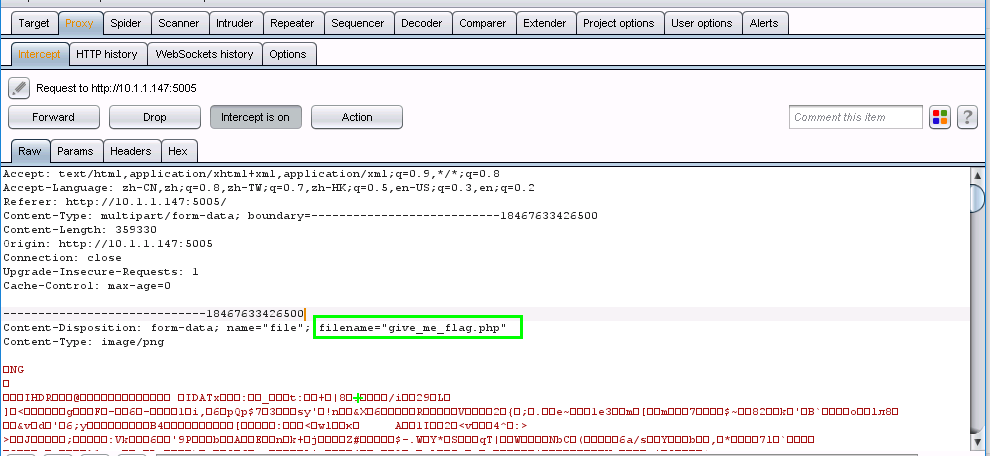

它要我们给它一个叫做give_me_flag.php的文件,这个时候,就想到了使用burpsuite去改包。将filename的值改成give_me_flag.php

然后forward一下。得到第二个提示。

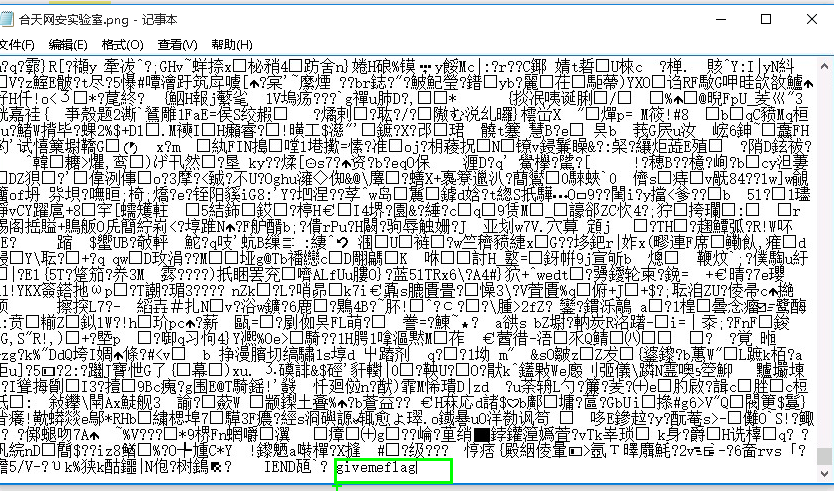

这个时候,我们用记事本打开这个图片,在图片的末尾处添加这句givemeflag。然后保存退出。

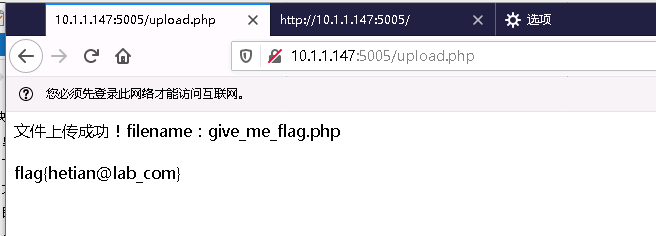

再次重新提交这张图片,filename的值改为give_me_flag.php。然后forward一下。得到flag.

这里我自己给自己找了个坑。截断器intercept每次截到的数据包,我发送到了重发器repeater那里,每一次go后,中文会乱码,然后我就自以为,提示都是一样。卡在这里很久很久。

最后问了同学,他让我在截断器里面forward一下,flag就拿到了。我真的是太难了啊。

标签:me,give,upload,flag,合天,easy,forward,php,图片

来源: https://www.cnblogs.com/jdr-gbl/p/12851983.html

322

322

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?