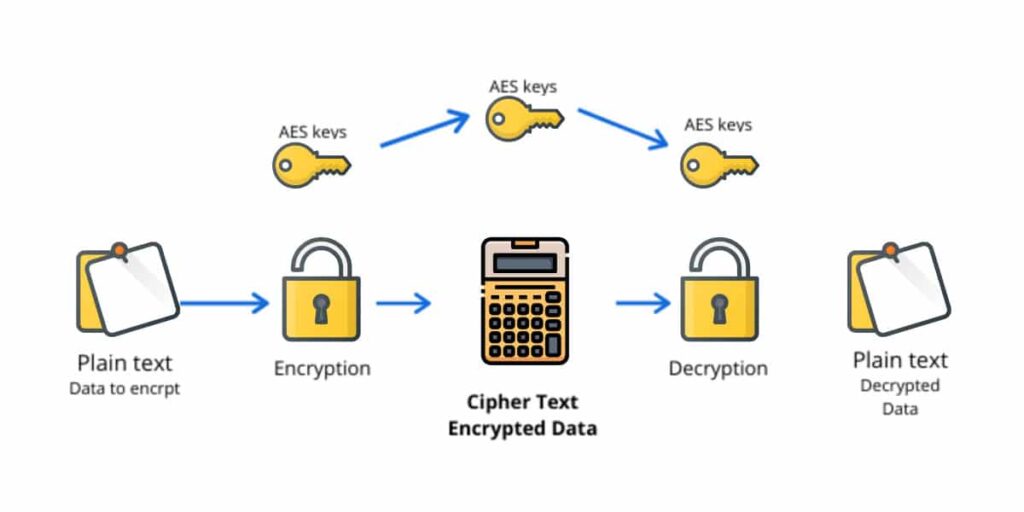

简介:本文探讨了在C++中实现高级加密标准AES的电子密码本模式(ECB),并详细讲解了C++环境下使用Crypto++库进行AES-ECB加密的步骤。AES是块加密算法,有三种密钥长度:128位、192位和256位,ECB模式是最简单的AES加密模式,它将数据分成块并独立加密。然而,ECB模式因重复数据加密结果相同而不适合安全敏感的场景。本项目提供了从设置密钥到执行加密的完整流程,并强调了处理补码的重要性。项目中包含一个名为"AES_Test"的文件,用于测试加密功能。开发者应了解ECB模式的局限性,并探索其他更安全的加密模式。

1. C++中AES加密技术实现

随着信息安全的重要性日益凸显,对数据加密的需求不断增加。C++作为一门高效、灵活的编程语言,为开发者提供了强大的工具来实现各种加密算法,AES(高级加密标准)就是其中应用广泛的加密技术之一。AES以其高安全性和良好的性能,成为了业界广泛认可的数据加密标准。本章将带您从浅入深地了解如何在C++中实现AES加密技术。

// 示例代码:AES加密基本流程

#include <iostream>

#include <cryptopp/aes.h>

#include <cryptopp/modes.h>

#include <cryptopp/filters.h>

int main() {

using namespace CryptoPP;

std::string plainText = "Hello World!";

byte key[AES::DEFAULT_KEYLENGTH], iv[AES::BLOCKSIZE];

// 密钥和初始化向量的生成

AutoSeededRandomPool rng;

rng.GenerateBlock(key, sizeof(key));

rng.GenerateBlock(iv, sizeof(iv));

std::string cipherText;

try {

// 创建加密对象

AES::Encryption aesEncryption(key, AES::DEFAULT_KEYLENGTH);

CBC_Mode_ExternalCipher::Encryption cbcEncryption(aesEncryption, iv);

// 加密数据

StringSource(plainText, true,

new StreamTransformationFilter(cbcEncryption,

new StringSink(cipherText)

) // StreamTransformationFilter

); // StringSource

}

catch(const Exception& e) {

std::cerr << e.what() << std::endl;

exit(1);

}

std::cout << "Encrypted text is: " << cipherText << std::endl;

return 0;

}

上述代码展示了C++中使用Crypto++库实现AES加密的基本流程。首先,我们定义了要加密的明文信息,然后生成了密钥和初始化向量(IV)。通过AES加密算法,结合CBC模式,我们完成了加密操作。这只是AES加密技术的冰山一角,后续章节将详细介绍其在实际应用中的具体实现和优化方法。

2. 电子密码本模式(ECB)介绍

电子密码本模式(ECB)是最早的加密模式之一,它的工作原理和适用场景是每个信息安全领域的专业人士必须掌握的基础知识。让我们深入探讨ECB模式的内部机制和它在现代加密实践中的地位。

2.1 ECB模式的工作原理

2.1.1 数据块的处理方式

ECB模式是最简单的块加密操作方式。在这种模式下,明文被分成固定长度的数据块,然后每一个数据块都使用同一个密钥进行独立加密。加密的输出是密文块,这些块可以按顺序串连起来,形成完整的密文。

每一个数据块的加密是相互独立的,这意味着加密操作可以并行进行,提供了并行处理的优势。然而,这也导致了ECB模式的一个关键弱点:相同的明文块会产生相同的密文块。这一点对于模式的安全性有着深远的影响。

2.1.2 ECB模式的优势与局限

ECB模式的主要优势在于其实现简单和处理速度快。由于不需要额外的初始化向量或反馈循环,它在没有硬件加密加速器的情况下尤其有效。而且,由于每个数据块都是独立处理的,所以它非常适合于加密小量数据。

然而,ECB模式的安全性存在很大局限。它不提供任何数据完整性或认证。最严重的安全隐患是,因为重复的明文块会生成重复的密文块,因此模式很容易受到频率分析攻击。这些攻击者可以通过分析密文块的频率模式来推断出明文中的模式。因此,在处理具有重复模式的明文时,ECB模式是不推荐的。

2.2 ECB模式的适用场景

2.2.1 信息安全的基本要求

当使用ECB模式时,信息安全的基本要求是明文不应具有重复的模式。在实际应用中,需要确保输入数据足够随机化,以至于不存在容易被分析的模式。此外,ECB模式适用于那些不要求高度安全性的场景,比如加密小块的配置数据。

2.2.2 对比其他加密模式

与ECB模式相比,其他模式如CBC(Cipher Block Chaining)、CFB(Cipher Feedback)、OFB(Output Feedback)提供了更高的安全性。它们通过引入初始化向量(IV)和反馈机制来避免模式重复的问题。例如,CBC模式通过使用前一个密文块来加密下一个明文块,从而打破模式并提供更高的安全性。

然而,尽管ECB模式在安全性方面有所不足,它在某些特定场景中仍然有其价值。特别是在那些对性能要求很高,数据量小,且数据结构不具备重复模式的情况下,ECB模式可以是一个高效的选择。

3. Crypto++库的使用与AES-ECB加密实现步骤

3.1 Crypto++库简介

Crypto++ 是一个用于加密、散列和数字签名的 C++ 库。其主要特点包括易于使用、广泛的加密算法支持、开源自由等。该库设计用于安全、性能和可移植性,适用于包括 Windows, Linux, macOS 在内的多种操作系统。

3.1.1 库的特点和优势

Crypto++ 库拥有广泛的算法支持,包括但不限于 AES, DES, 3DES, RC2, RC5, Blowfish, Twofish, TEA, IDEA, CAST5, SAFER+, Skipjack, Safer-K64, Safer-K128, SAFER-SK64, SAFER-SK128, GOST, SHACAL-2 等加密算法。另外,它还支持各种散列函数和消息摘要算法,例如 MD4, MD5, SHA-1, SHA-256, SHA-512, Tiger, RIPEMD-160 等。

3.1.2 安装与配置方法

安装 Crypto++ 库的方法很简单,可以在源代码编译安装或者直接使用包管理器安装。在 Linux 系统上,可以使用如下的包管理器进行安装:

sudo apt-get install libcrypto++-dev libcrypto++-doc libcrypto++-utils

在 Windows 上,可以使用 vcpkg 或其他依赖管理工具安装 Crypto++。安装后,就可以在项目中包含头文件并使用它提供的加密功能。

3.2 AES-ECB加密的实现流程

3.2.1 编码前的准备工作

在开始编写代码之前,需要准备好以下内容:

- 安装并配置好 Crypto++ 库。

- 准备待加密的数据,确保其格式符合 AES 加密要求。

- 确定密钥长度(如AES-128, AES-192, AES-256)并生成密钥。

3.2.2 加密步骤详解

在 C++ 中使用 Crypto++ 实现 AES-ECB 加密,首先需要创建一个加密对象,并使用之前准备好的密钥初始化它。之后,创建一个字节流作为待加密数据,并通过加密对象进行加密处理。以下是相应的代码示例:

#include <cryptopp/aes.h>

#include <cryptopp/modes.h>

#include <cryptopp/filters.h>

#include <iostream>

#include <string>

using namespace CryptoPP;

using namespace std;

int main() {

string plainText = "This is a secret message"; // 待加密的明文消息

string cipherText, decryptedText;

// 创建ECB模式的加密对象

ECB_Mode< AES >::Encryption encryption;

byte key[AES::DEFAULT_KEYLENGTH]; // AES-128密钥长度为16字节

// 生成密钥,实际使用时应保证密钥的安全性

memset(key, 0x00, AES::DEFAULT_KEYLENGTH);

encryption.SetKey(key, sizeof(key));

// 使用Crypto++提供的管道进行加密

StringSource(plainText, true,

new StreamTransformationFilter(encryption,

new StringSink(cipherText) // 写入加密后的字符串

) // StreamTransformationFilter

); // StringSource

// 输出加密后的数据

cout << "Cipher Text: " << cipherText << endl;

// 解密操作类似,此处省略

// ...

return 0;

}

3.2.3 解密过程概述

解密过程与加密类似,只是使用的对象类型为 ECB_Mode< AES >::Decryption 。创建解密对象,并使用相同的密钥进行初始化,再通过管道将密文作为输入进行解密操作。

解密完成后,需要确保密文的正确性和完整性。由于 ECB 模式不能保证明文的完整性,因此在实际应用中需要其他机制来确保数据的完整性。

以上即为 AES-ECB 加密使用 Crypto++ 库的实现步骤。在下一章节中,我们将讨论密钥的生成与管理,以及加密流的创建与配置方法。

4. 密钥设置与加密流创建

4.1 密钥的生成与管理

4.1.1 密钥强度的评估

在使用AES加密算法进行数据安全保护时,密钥的生成与管理是核心环节之一。AES算法支持128、192和256位长度的密钥,密钥长度越长,提供给攻击者的解密难度就越大,因此安全性更高。然而,密钥强度的评估不仅仅依赖于长度,还包括以下因素:

- 随机性 : 密钥应由强随机数生成器生成,以避免可预测性。

- 密钥更新 : 定期更新密钥可以降低长时间使用单一密钥的风险。

- 密钥分发 : 密钥的分发过程必须安全,防止密钥在传输过程中被截获。

在设计密钥生成算法时,要确保所生成的密钥具有足够的随机性和不可预测性。在实际应用中,常使用密码学安全的伪随机数生成器(CSPRNG)来生成密钥。

4.1.2 密钥的安全存储与传输

密钥在生成之后,必须安全地存储和传输,以防止被未授权的第三方获取。以下是几种推荐的密钥安全存储与传输的实践:

- 硬件安全模块(HSM) : 使用专门设计用来保护密钥的物理设备。

- 密钥管理系统 : 使用专业软件管理密钥,并提供权限控制和审计跟踪。

- 密钥加密 : 在存储和传输过程中对密钥进行加密,通常使用另一个加密密钥(称为“密钥加密密钥”)。

示例代码块展示如何使用Crypto++库生成AES密钥:

#include <cryptopp/aes.h>

#include <cryptopp/osrng.h>

#include <iostream>

#include <iomanip>

int main() {

CryptoPP::AutoSeededRandomPool rng;

CryptoPP::SecByteBlock key(AES::DEFAULT_KEYLENGTH);

// 使用随机数生成器填充密钥

rng.GenerateBlock(key, key.size());

// 打印密钥

std::cout << "Generated AES Key: ";

for (unsigned int i = 0; i < key.size(); i++) {

std::cout << std::hex << std::setw(2) << std::setfill('0') << (int)key[i];

}

std::cout << std::endl;

return 0;

}

该代码段展示了如何生成一个默认长度的AES密钥,并以十六进制格式打印出来。

4.2 加密流的创建与配置

4.2.1 初始化向量(IV)的作用

在加密数据时,除了密钥外,还需要初始化向量(IV)。IV在某些加密模式中扮演关键角色,尤其是在CBC、CFB和OFB模式中。IV的作用是引入加密数据块之间的随机性,确保相同的数据块在每次加密时生成不同的密文,从而提高安全性。

IV不应当保密,但需要保证唯一性。每次加密操作应使用新的IV,通常会将IV附加到密文的开头或结尾,以便解密时使用。

4.2.2 加密算法对象的初始化

在AES加密实现中,密钥和IV是加密算法对象初始化的关键参数。以下是使用Crypto++库进行AES-ECB加密流创建的示例:

#include <cryptopp/aes.h>

#include <cryptopp/modes.h>

#include <cryptopp/filters.h>

// ...之前的代码生成了key

// 加密流的初始化

CryptoPP::ECB_Mode<CryptoPP::AES>::Encryption encryption;

encryption.SetKey(key, key.size());

// ...准备输入数据和加密操作的代码

在这段代码中,创建了一个 ECB_Mode 对象的实例,指定 Encryption 为加密模式,并通过 SetKey 方法将之前生成的密钥传递给加密对象。这样,加密流就被正确配置,可以用于加密数据。

综上所述,密钥的生成与管理以及加密流的创建是密不可分的两个方面。通过合理的密钥生成和存储方法,以及正确的加密流配置,可以确保加密过程的安全性。在实际应用中,还需要考虑整个系统的安全性,包括但不限于密钥管理策略、密钥更新机制、硬件安全措施以及合规性要求等因素。

5. 加密数据的处理流程

5.1 数据分块与填充策略

在进行AES-ECB加密之前,需要对数据进行分块处理,并且对于不足一个块大小的数据进行填充。AES加密算法处理的数据必须是128位的倍数,因此对于任意长度的数据,都需要进行适当的填充来达到块大小要求。

5.1.1 数据块的对齐要求

对于AES算法来说,每个数据块的大小为128位,即16字节。加密前的数据必须确保按照这个大小对齐。如果数据长度不是16字节的倍数,那么就需要添加额外的数据来进行填充。这种填充策略被称为PKCS#7,是最常见的填充方式之一。

5.1.2 填充算法的选择与实现

通常,PKCS#7填充算法是这样工作的:如果数据块已经有16字节,那么就填充16个字节的值0x10;如果数据块有15个字节,则需要填充1个字节的值0x01。以此类推,不足16字节的部分,用相应数量的填充字节填充。

下面是一个简单的填充算法实现的例子:

#include <iostream>

#include <vector>

#include <stdexcept>

std::vector<uint8_t> PKCS7Padding(const std::vector<uint8_t>& input, size_t blockSize) {

if (blockSize == 0 || blockSize > 256) {

throw std::invalid_argument("Invalid block size for PKCS7 padding");

}

size_t paddingSize = blockSize - (input.size() % blockSize);

std::vector<uint8_t> paddedInput(input);

paddedInput.insert(paddedInput.end(), paddingSize, static_cast<uint8_t>(paddingSize));

return paddedInput;

}

int main() {

// 假设blockSize为16

const size_t blockSize = 16;

std::vector<uint8_t> originalData = { /* 原始数据 */ };

std::vector<uint8_t> paddedData = PKCS7Padding(originalData, blockSize);

// 输出填充后的数据

for (auto byte : paddedData) {

std::cout << std::hex << static_cast<int>(byte) << " ";

}

std::cout << std::endl;

return 0;

}

在此代码段中,我们定义了一个 PKCS7Padding 函数,它接受原始数据和块大小,然后返回填充后的数据。填充的字节值是填充长度本身。填充后的数据可以通过解密函数进行解密,并且移除填充部分,还原为原始数据。

5.2 加密与解密的执行

一旦数据被正确分块并填充,接下来就可以执行加密过程。在AES-ECB模式中,数据块将被单独加密,而且由于ECB模式的独立块加密特性,块之间的加密是相互独立的。

5.2.1 加密过程中的异常处理

加密过程中可能会遇到各种问题,例如输入数据不符合要求或者加密密钥不正确。因此,在实现加密过程时,需要考虑异常处理机制以确保程序的健壮性。

try {

// 填充数据

std::vector<uint8_t> paddedData = PKCS7Padding(originalData, blockSize);

// 创建AES加密对象

CryptoPP::ECB_Mode<CryptoPP::AES>::Encryption encryptor;

encryptor.SetKey(key, key.size());

// 执行加密

std::string cipherText;

CryptoPP::StringSource ss(paddedData, true,

new CryptoPP::StreamTransformationFilter(encryptor,

new CryptoPP::StringSink(cipherText)

)

);

} catch (const CryptoPP::Exception& e) {

std::cerr << "Crypto++ exception during encryption: " << e.what() << std::endl;

// 异常处理代码

}

在此代码示例中,我们展示了如何使用Crypto++库进行加密操作。通过 CryptoPP::ECB_Mode 创建一个加密对象,并设置密钥。之后,我们使用 CryptoPP::StringSource 和 CryptoPP::StreamTransformationFilter 来执行加密。如果在这个过程中遇到异常,通过捕获 CryptoPP::Exception 异常进行处理。

5.2.2 解密验证与数据完整性检验

加密后的数据需要进行解密操作以验证加密的有效性。解密之后的数据应该与原始数据相匹配,这是数据完整性检验的一部分。除了直接比较,还可以使用循环冗余检验(CRC)等方法进行更复杂的数据完整性验证。

在解密流程中,我们首先需要确保使用正确的密钥和填充方式。以下是解密的示例代码:

try {

// 解密操作与加密类似,只是使用解密对象

CryptoPP::ECB_Mode<CryptoPP::AES>::Decryption decryptor;

decryptor.SetKey(key, key.size());

std::string decryptedText;

CryptoPP::StringSource ss(cipherText, true,

new CryptoPP::StreamTransformationFilter(decryptor,

new CryptoPP::StringSink(decryptedText)

)

);

// 移除填充

if (decryptedText.back() <= blockSize && decryptedText.size() % blockSize == 0) {

decryptedText.resize(decryptedText.size() - decryptedText.back());

}

// 验证数据完整性,例如通过比较原始填充长度和解密数据的大小

} catch (const CryptoPP::Exception& e) {

std::cerr << "Crypto++ exception during decryption: " << e.what() << std::endl;

// 异常处理代码

}

在这段代码中,我们完成了与加密相对应的解密操作,并且在解密完成后,移除了之前添加的PKCS#7填充。我们还需要验证解密后的数据长度是否正确,以确保数据的完整性。如果数据长度不正确,那么数据可能在传输过程中被篡改或者加密/解密操作中存在错误。

6. AES-ECB模式的局限性与安全问题

在探讨任何加密技术时,我们不应忽视其潜在的安全风险和局限性。本章将深入分析AES-ECB模式所固有的安全缺陷,以及补码处理在加密过程中的重要性,同时提供相应的防御策略和注意事项。

6.1 ECB模式的安全风险分析

6.1.1 模式固有的安全缺陷

电子密码本(ECB)模式由于其简单的性质,对于相同的明文块会产生相同的密文块,这使得它容易受到多种攻击。这种模式缺少一个重要的安全特性——自反馈机制。没有自反馈,导致了以下几个固有的安全缺陷:

- 模式可预测性 :攻击者通过分析密文块可以尝试推断出明文块的内容,尤其是当某些常见数据(如文件头、数字等)以明文形式出现时。

- 重放攻击 :由于ECB模式下相同的明文块总是产生相同的密文块,攻击者可以复制密文块来伪造数据或者重复使用它们。

6.1.2 攻击方法与防御策略

由于ECB模式的这些弱点,攻击者可以采用一系列的攻击方法:

- 已知明文攻击 :如果攻击者知道部分明文及其对应的密文,他们可以尝试建立一个明文到密文的映射表。

- 选择明文攻击 :攻击者可以有选择地加密他们自己选择的明文块,并分析输出的密文块,以此来推断密钥或者算法的工作方式。

针对这些攻击,我们可以采取以下策略来加强安全性:

- 避免在敏感数据上使用ECB模式 :ECB模式应该只用在数据安全性要求不高的场景中,对于敏感信息的处理,应采用更安全的模式如CBC或CFB。

- 使用初始化向量(IV) :即使在ECB模式下不直接使用IV,也可以通过其他方式来引入随机性,比如先使用一个安全的模式加密随机生成的数据块,然后用它来加密真正的明文。

- 数据填充策略 :确保数据块足够随机化,通过填充策略来保证即使是重复的数据也会因填充不同而产生不同的密文块。

6.2 补码处理的重要性和注意事项

6.2.1 补码在AES加密中的作用

在AES加密中,补码的使用是为了保证数据块的大小与AES算法要求的块大小一致。当输入数据小于一个块大小时,必须进行填充以达到完整块的要求。补码在这一过程中起到了关键作用,它确保了数据在加密前被正确地扩展。

6.2.2 缺失补码可能带来的后果

如果在加密过程中未能正确地添加补码,那么:

- 加密输出可能不安全 :不足的数据块可能会导致加密过程中出现可预测的模式,攻击者可能利用这些模式来破解加密。

- 解密困难 :缺少正确的补码信息,在解密时无法还原出原始的明文数据,可能导致数据损坏或者丢失。

因此,在加密实现中,开发者必须严格遵循补码的添加规则,确保数据的完整性和加密的可靠性。在处理补码时,应注意以下几点:

- 选择一种标准化的填充方法,如PKCS#7。

- 在加密和解密过程中,都要正确地应用填充和去填充策略。

- 确保在加密和解密两端使用相同版本的库和算法实现。

通过本章的讨论,我们了解到AES-ECB模式的安全问题和局限性,以及补码处理的重要性。理解这些内容对于选择合适加密模式和策略、提高数据安全性至关重要。在下一章,我们将探讨其他加密模式,并比较它们与ECB模式的不同之处。

简介:本文探讨了在C++中实现高级加密标准AES的电子密码本模式(ECB),并详细讲解了C++环境下使用Crypto++库进行AES-ECB加密的步骤。AES是块加密算法,有三种密钥长度:128位、192位和256位,ECB模式是最简单的AES加密模式,它将数据分成块并独立加密。然而,ECB模式因重复数据加密结果相同而不适合安全敏感的场景。本项目提供了从设置密钥到执行加密的完整流程,并强调了处理补码的重要性。项目中包含一个名为"AES_Test"的文件,用于测试加密功能。开发者应了解ECB模式的局限性,并探索其他更安全的加密模式。

4447

4447

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?