Tips:

内网信息收集主要针对公司的整个网络结、网络连通性、是否有域、用户信息等进行收集。

工作组

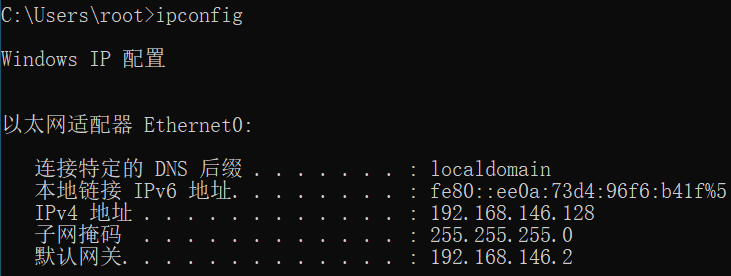

查询当前机器的IP地址

命令:ipconfig 或者 ipconfig /all

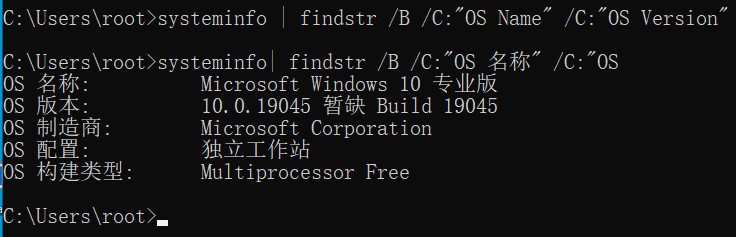

查询操作系统和版本信息

命令:

systeminfo | findstr /B /C:“OS Name” /C:“OS Version”

或者

systeminfo| findstr /B /C:“OS 名称” /C:"OS

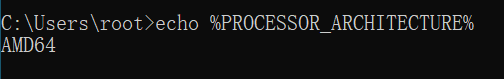

查询系统架构

命令:echo %PROCESSOR_ARCHITECTURE%

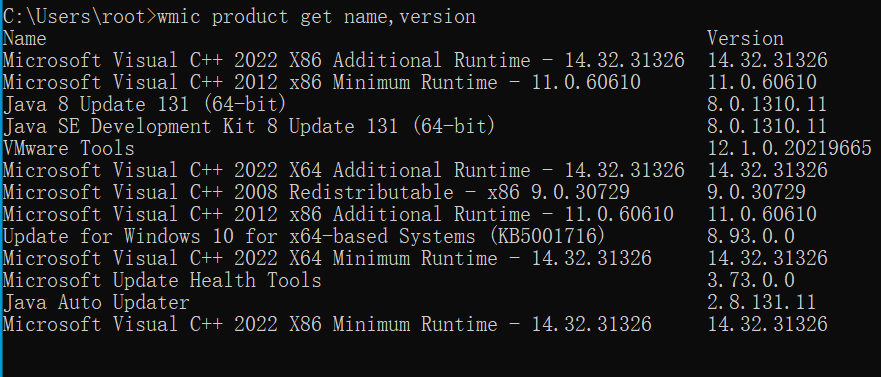

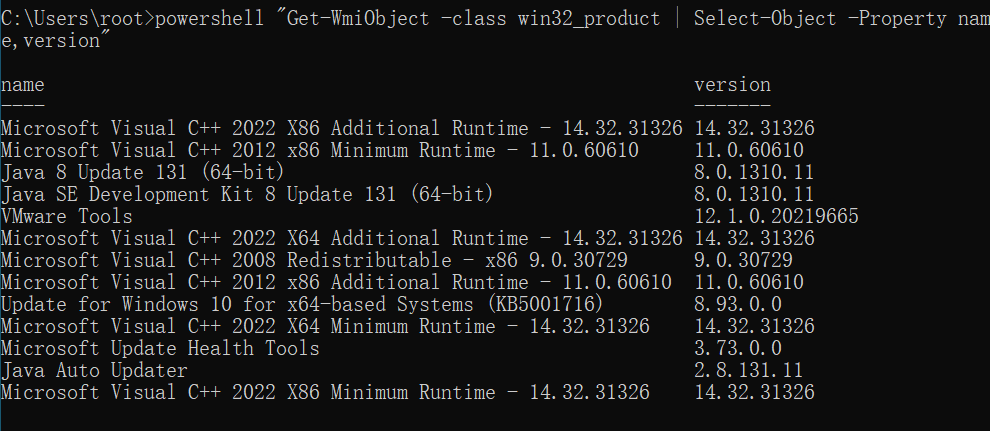

查询安装的软件及版本

命令:

wmic product get name,version

或者

powershell “Get-WmiObject -class win32_product | Select-Object -Property name,version”

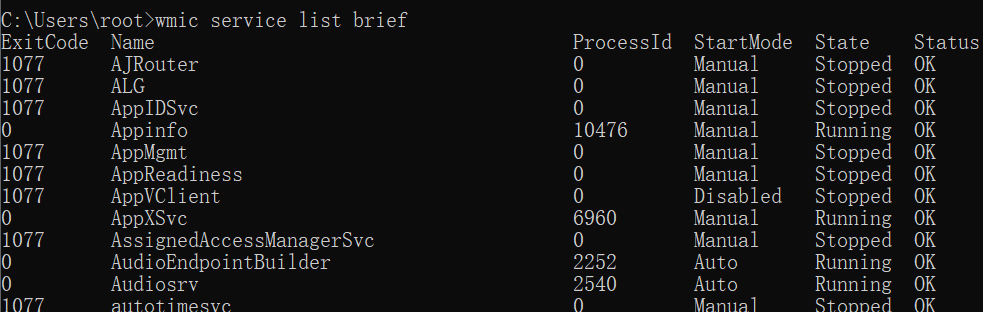

查询本机运行的服务

命令: wmic service list brief

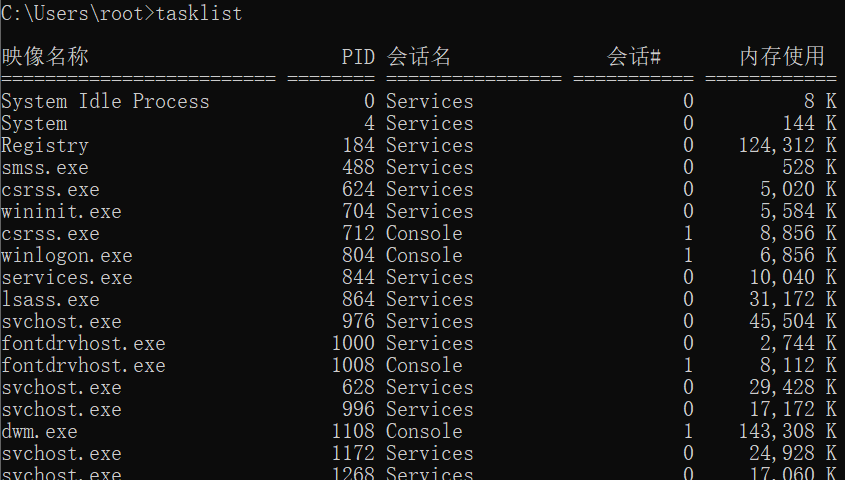

查询进程

命令:

tasklist

或者

wmic process list brief

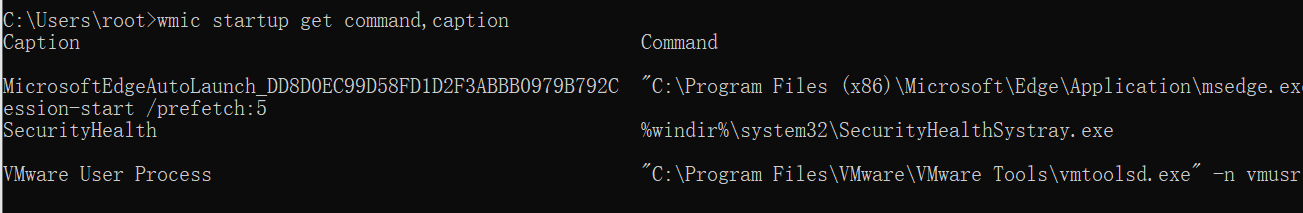

查询电脑启动程序

命令:

wmic startup get command,caption

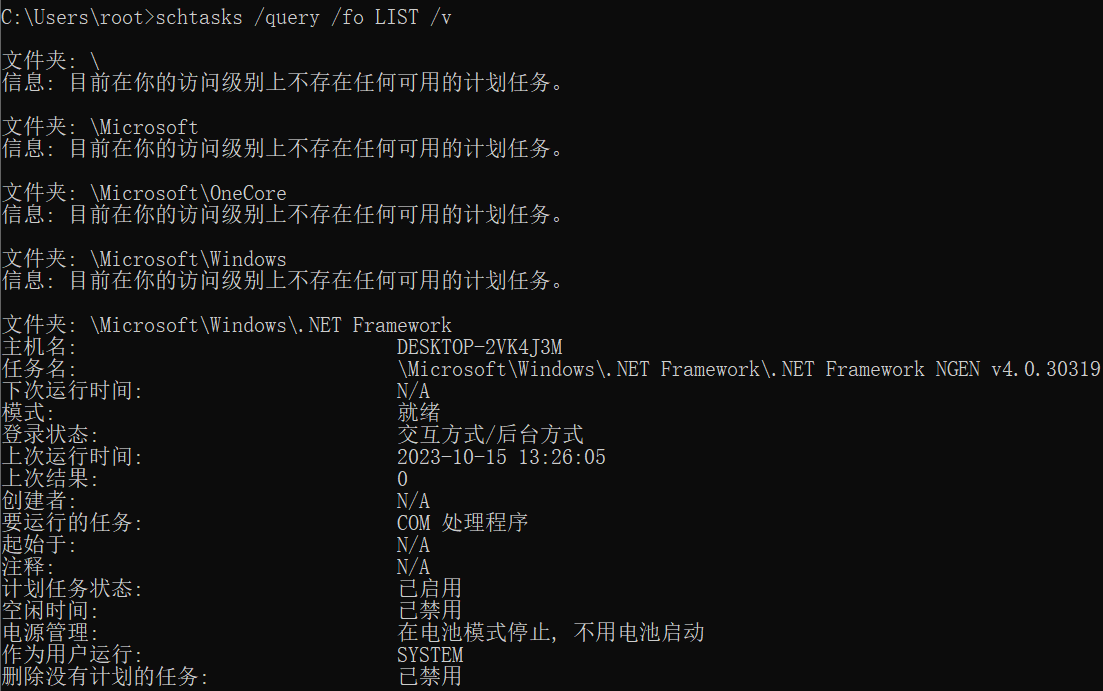

查询计划任务

命令:

schtasks /query /fo LIST /v

注意:如果出现无法加载列资源 输入:chcp 437

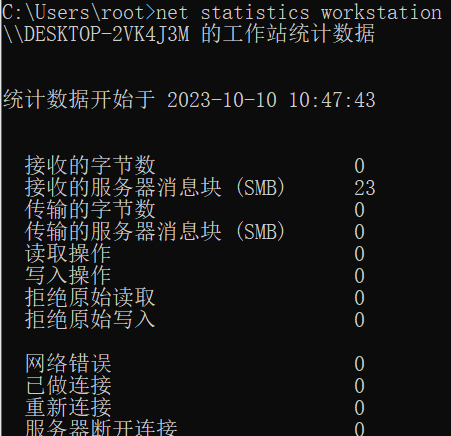

查询电脑开机时间

命令:

net statistics workstation

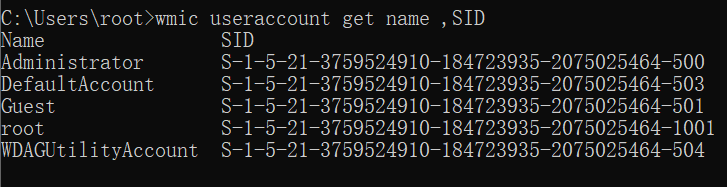

查询用户列表

命令:

net user

或者

wmic useraccount get name, SID

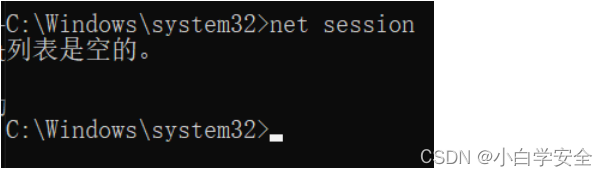

查询当前会话

命令:

net session(system用户权限)

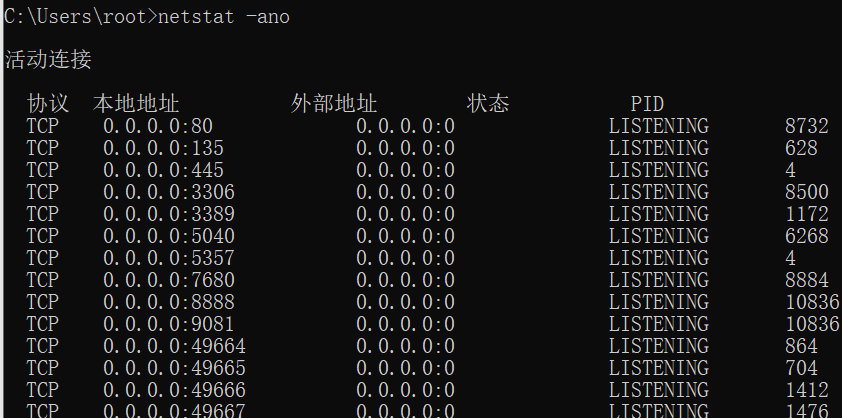

查询端口信息

命令:

netstat -ano

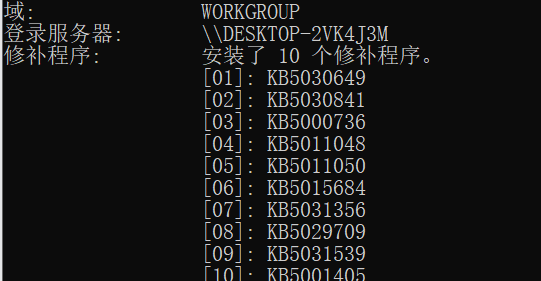

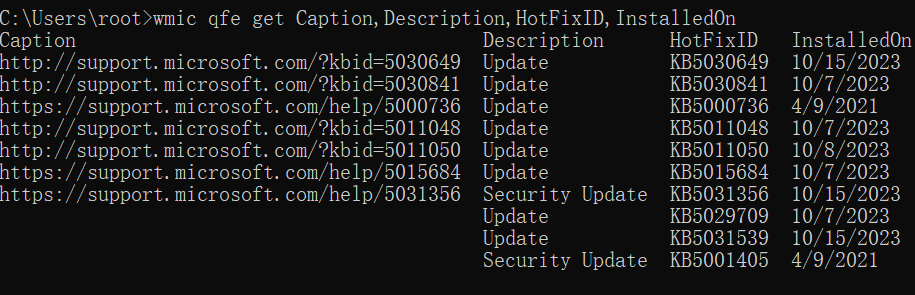

查询补丁情况

命令:

systeminfo

或者

wmic qfe get Caption,Description,HotFixID,InstalledOn

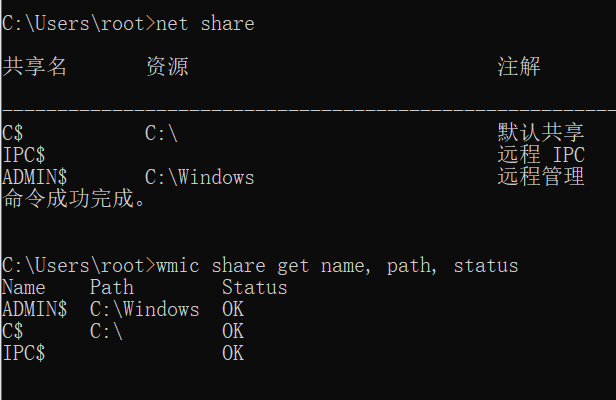

查询共享列表

命令:

net share

或者

wmic share get name, path, status

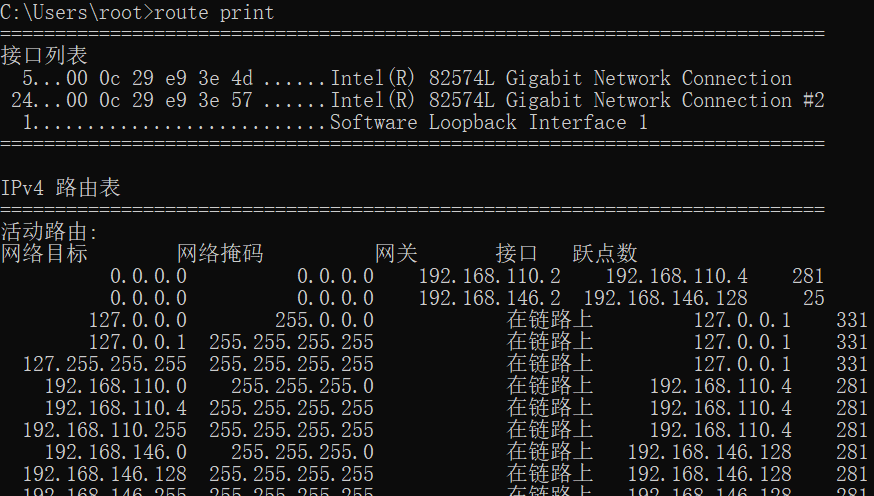

查询路由信息

命令:

route print

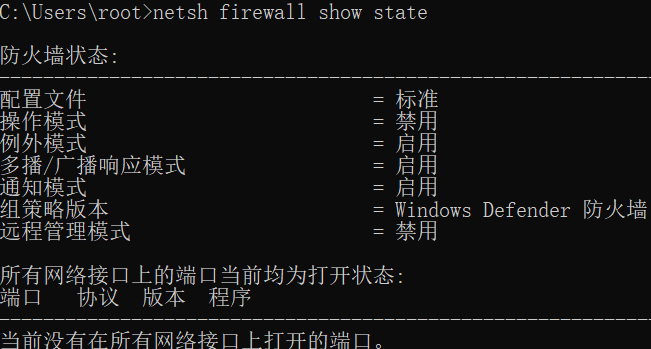

查询防火墙是否开启

命令:

netsh firewall show state

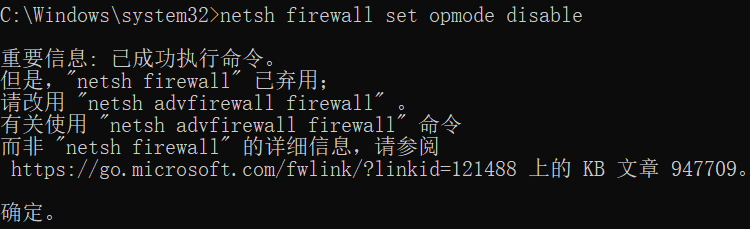

关闭防火墙

命令:

Windows server 2003: netsh firewall set opmode disable

Windows server 2003之后: netsh firewall set opmode disable 或者netsh advfirewall set allprofiles state off

防火墙其他的命令

2003及之前的版本,允许指定的程序进行全部的连接: netsh firewall add allowedprogram c:\nc.exe “allownc” enable

2003之后的版本,允许指定的程序进行全部的连接: netsh advfirewall firewall add rule name="pass nc"dir=in action=allow program=“C:\nc.exe”

允许指定程序退出,命令如下: netsh advfirewall firewall add rule name=“Allownc” dir=out action=allow program=“C: \nc.exe”

允许3389端口放行,命令如下:netsh advfirewall firewall add rule name=“RemoteDesktop” protocol=TCP dir=in localport=3389 action=allow

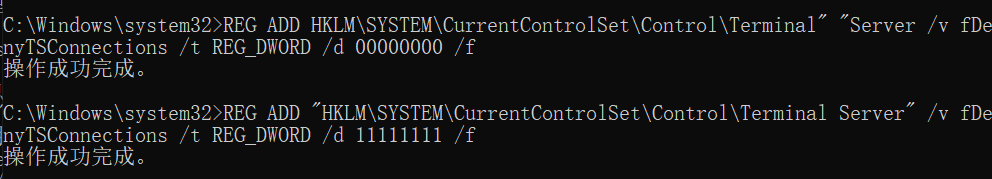

开启/关闭远程桌面功能

命令:

开启— REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

关闭— REG ADD “HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server” /v fDenyTSConnections /t REG_DWORD /d 11111111 /f

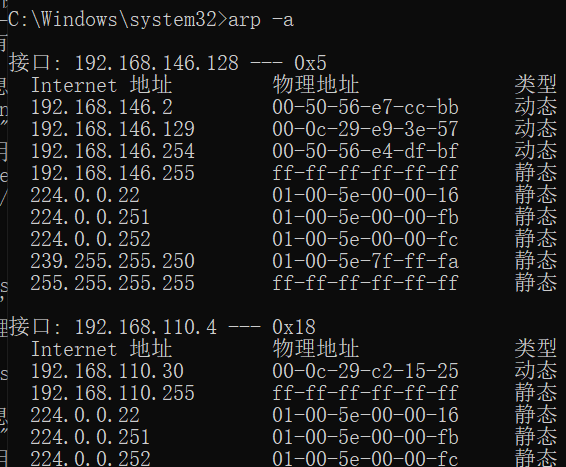

查询arp信息

命令:

arp -a

、

、

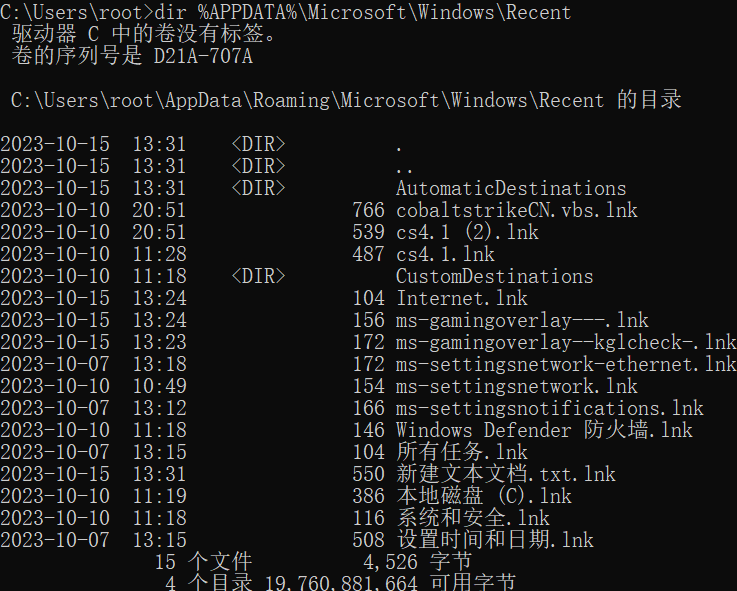

查询最近打开的文件

命令:

dir %APPDATA%\Microsoft\Windows\Recent

查询本地工作组

命令:

net localgroup

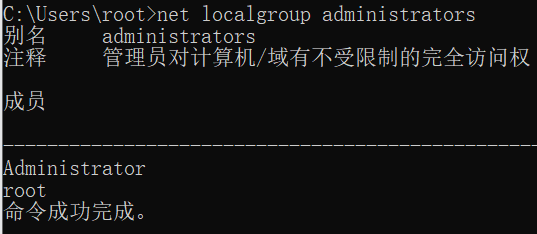

查询管理员信息

命令:

net localgroup administrators

查询RDP凭证

命令:

dir /a %userprofile%\AppData\Local\Microsoft\Credentials*

查询当前保存的凭证

命令:

cmdkey /list

查询杀软等信息

命令:

wmic /node:localhost /namespace:\root\securitycenter2 path antivirusproduct get displayname /format:list

域内

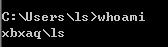

查询当前机器名/用户

命令:

whoami

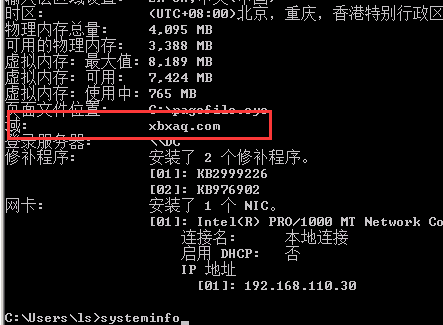

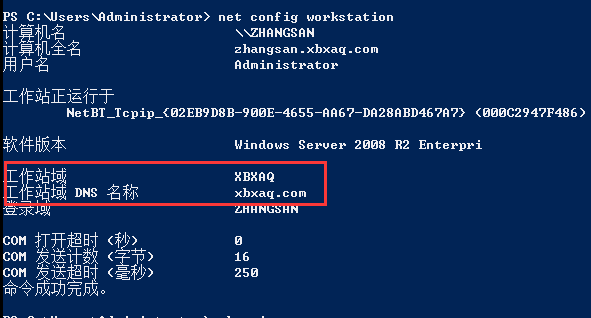

判断是否在域内

命令:

- ipconfig /all

- systeminfo

- net config workstation

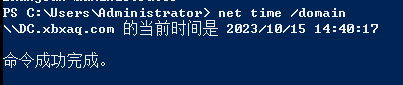

- net time /domain

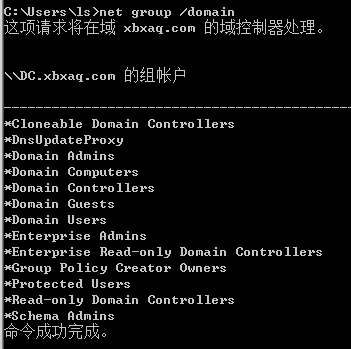

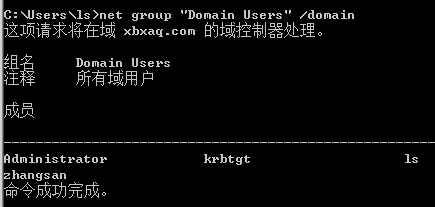

查询域内所有用户组信息

命令:

net group /domain

查询域内特定组的计算机成员

命令:

net group “组名” /domain

定位域控-命令1

nltest /DCLIST:域名

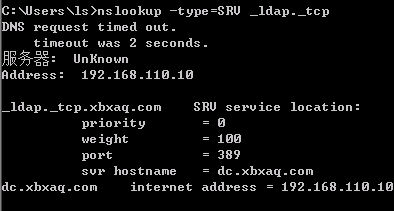

定位域控-命令2

nslookup -type=SRV _ldap._tcp

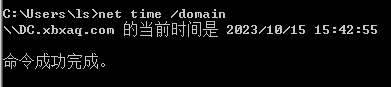

定位域控-命令3

net time /domain

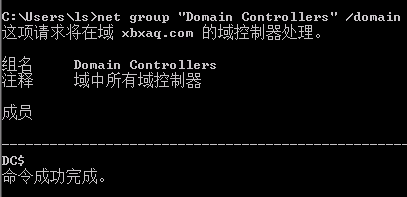

定位域控-命令4

net group “Domain Controllers” /domain

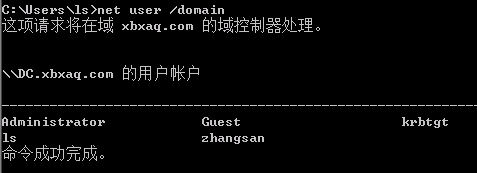

查询域内用户

向域控制器dc进行查询

net user /domain

查询域管理员用户

net group “domain admins” /domain

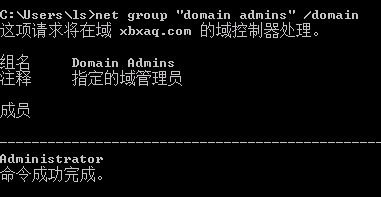

定位域管-工具

psloggedon.exe

可以显示本地登录的用户

命令:psloggedon.exe [-] [-l] [-x] [\\computername或username]

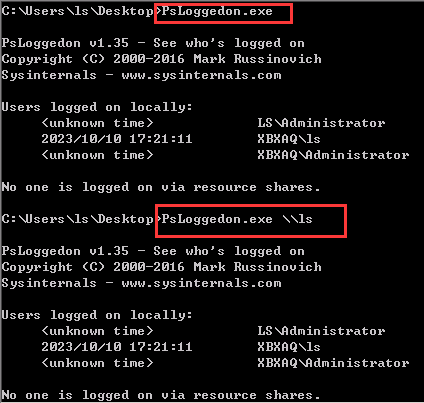

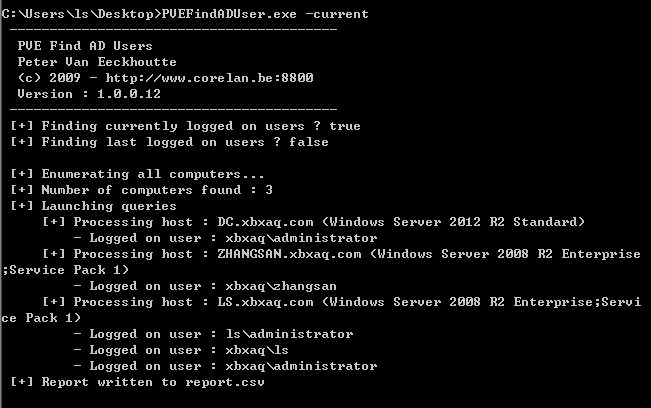

PVEDFindADUser.exe

可用于查找 AD用户登录的位置,枚举域用户,以及查找在特定计算机上登录的用户,包括本地用户、通过RDP 登录的用户、用于运行服务和计划任务的用户账户

命令:pvefindaduser.exe -current

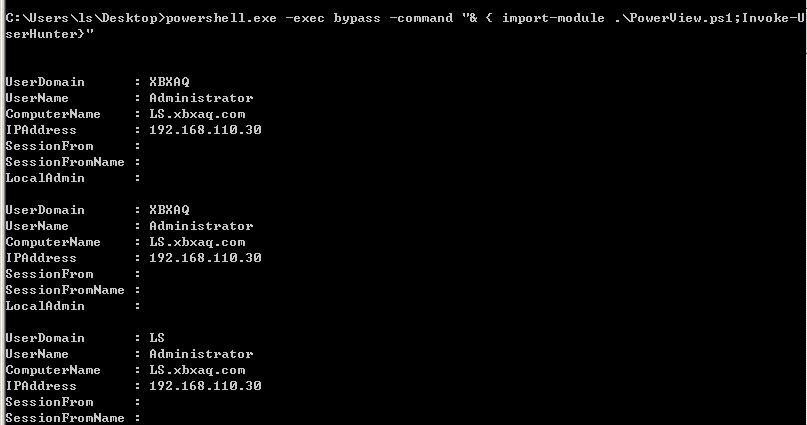

PowerView - powershell 脚本

命令:

powershell.exe -exec bypass -command “& { import-module .\PowerView.ps1;Invoke-UserHunter}”

IP扫描

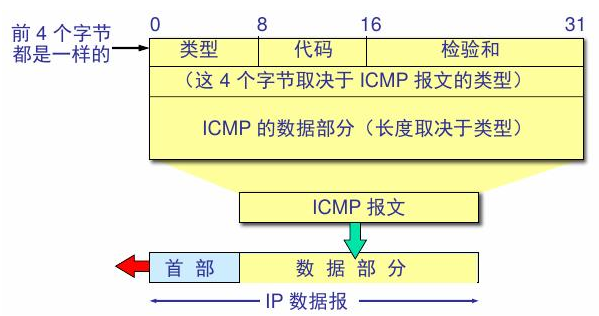

ICMP协议扫描

ICMP是(Internet Control Message Protocol)Internet控制报文协议

icmp协议报文

ping 命令配合CMD语法进行C段扫描

语法:for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.110.%I | findstr "TTL=

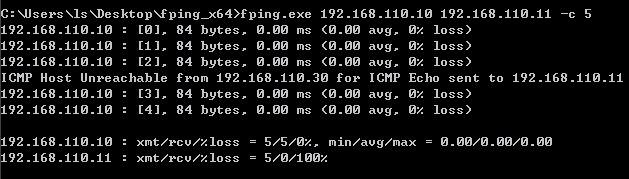

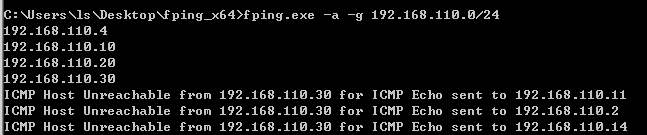

fping(高权限用户使用)

用于向网络主机发送ICMP 回应请求,类似于ping,但在ping多个主机时性能要高得多

命令:

fping IP1 IP2 -c 10 扫描多个IP 10次

fping -a -g 172.18.9.0/24 扫描C端

ARP协议扫描

arp协议-地址解析协议

报文

查询arp 缓存表

命令:arp -a

arp工具探测

命令:arp.exe -t IP段

NetBIOS协议扫描

NetBIOS协议介绍NetBIOS协议是由IBM公司开发,主要用于数十台计算机的小型局域网。 NetBIOS协议是一种在局域网上的程序可以使用的应用程序编程接口(API),为程序提供了请求低级服 务的统一的命令集,作用是为了给局域网提供网络以及其他特殊功能,几乎所有的局域网都是在 NetBIOS协议的基础上工作的,在网络中使用计算机名通讯就是使用NetBIOS协议, NetBIOS协议,主 要用于局域网通信,开启之后,局域网的其他计算机可以发现并找到你的计算机

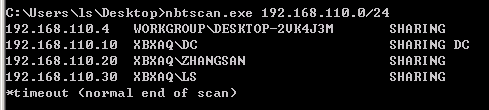

nbtscan.exe

命令:nbtscan.exe IP段

工具-fscan

一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。 支持主机存活探测、 端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指 纹识别、web漏洞扫描、netbios探测、域控识别等功能。

项目地址:https://github.com/shadow1ng/fscan

工具-kscan

kscan是一款资产测绘工具,可针对指定资产进行端口扫描以及TCP指纹识别和Banner抓取,在 不发送更多的数据包的情况下尽可能的获取端口更多信息。并能够针对扫描结果进行自动化暴 力破解,且是go平台首款开源的RDP暴力破解工具

项目地址:https://github.com/lcvvvv/kscan

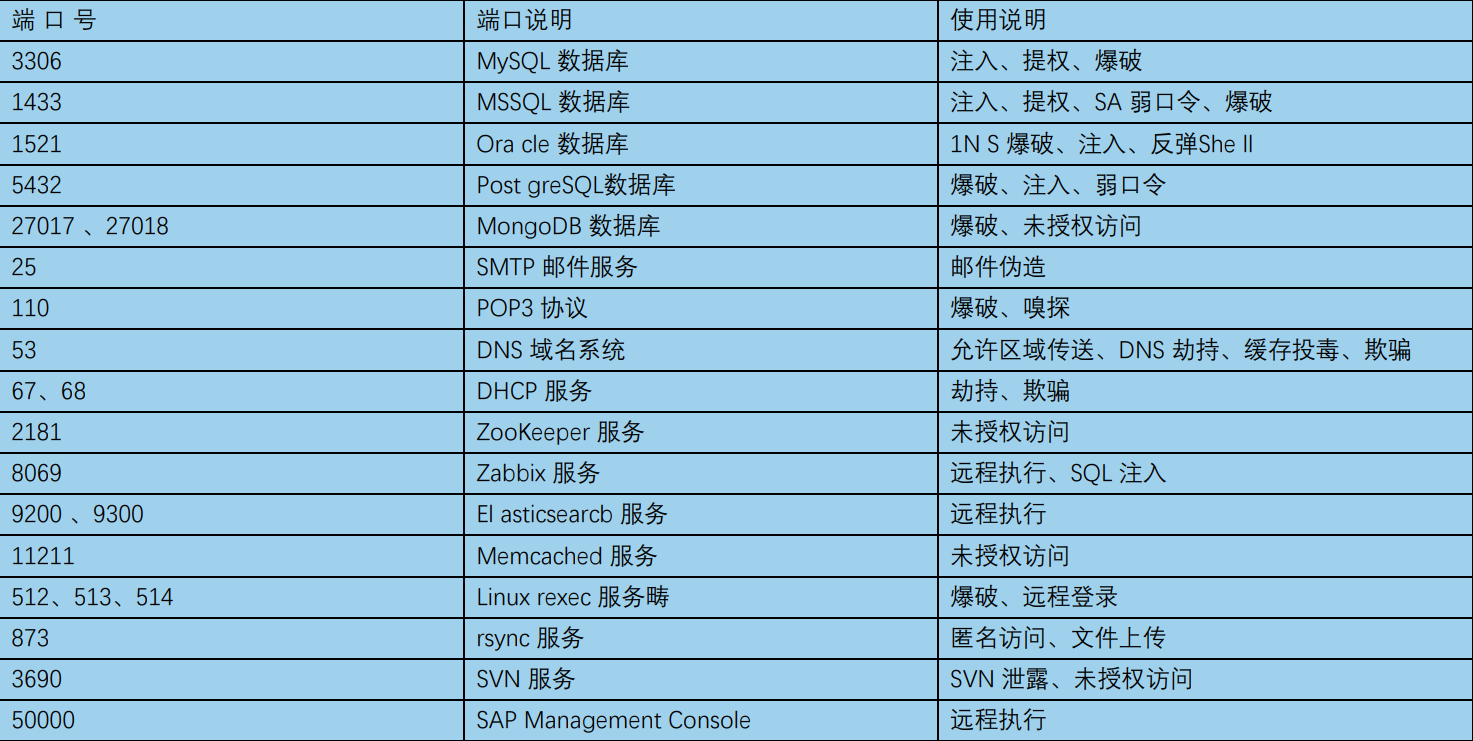

端口扫描

常见端口对应服务

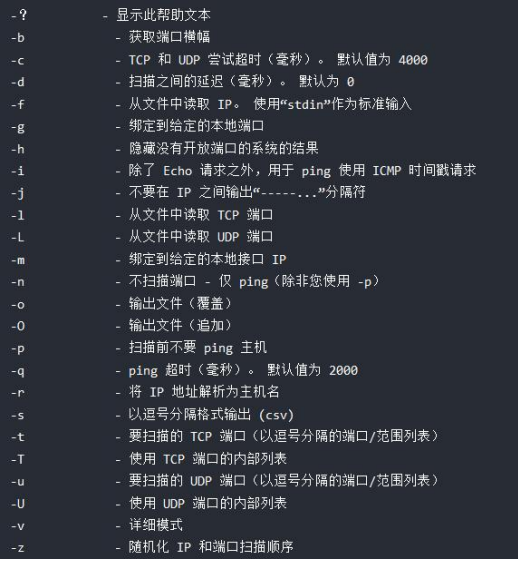

工具-ScanLine

ScanLine是一款windows下的端口扫描的命令行程序,它可以完成PING扫描、TCP端口扫描、 UDP端口扫描等功能。运行速度很快,不需要winPcap库支持,应用场合受限较少。

相关参数:

命令:scanline.exe [参数]端口 IP地址

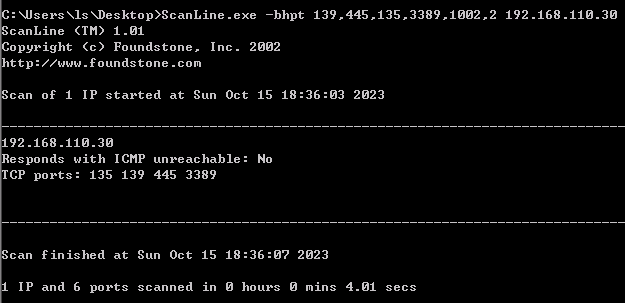

ScanLine.exe -bhpt 139,445,135,3389,1002,2 192.168.110.30

5900

5900

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?