作者: Overture

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责。

0x00 前言

工作内容中有很多需要抓apk包的情况,之前遇到过不少有root检测、ssl pinning以及反虚拟化的apk,模拟器有时候没法测,所以买了个nexus 6p来刷成安卓测试机。

0x01 前期准备

-

手机一台

这个海鲜市场随便买一个Google的旧款手机就行(最好支持安卓7及以上),买nexus 6p纯粹是因为穷

-

系统镜像

在官网下载,版本选择随意,7和8都可以

我这里选择angler-opm7.181205.001-factory-b75ce068.zip的线刷包,Full OTA Images里面是卡刷包,注意别下错了。

-

安卓sdk工具

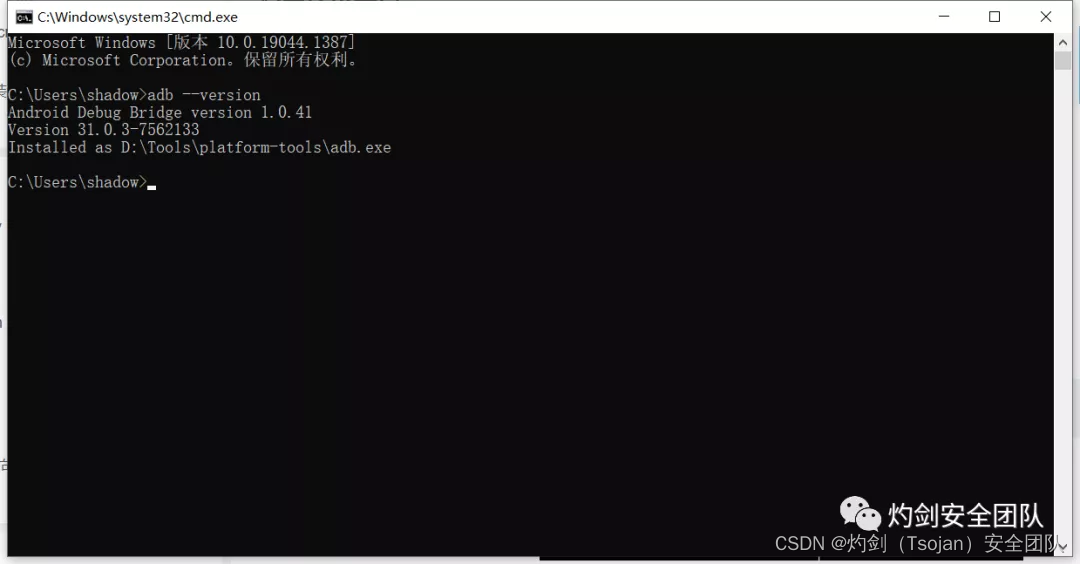

有Android Studio的直接用自带的就行,没有的话可以去SDK Platform Tools下载

为了方便后续使用,可以按windows+r打开运行,输入sysdm.cpl回车,进入高级>环境变量>系统变量>path把adb的存放路径添加到path中

显示版本信息代表安装成功

0x02 刷入镜像

2.1 将手机进入fastboot状态,操作流程如下:

手机开机链接电脑,并且打开发者选项,开放usb调试,然后执行

adb reboot bootloader

2.2 解锁手机

fastboot flashing unlock

如果失败的话试试:

fastboot flashing unlock_critical

2.3 刷入镜像

正常解压后的文件目录如上图,直接执行flash.bat就可以直接刷入

.\flash-all.bat

fastboot reboot

如果出现报错的话可以尝试手动刷入

fastboot flash bootloader bootloader-angler-angler-03.84.img

fastboot flash radio radio-angler-angler-03.88.img

fastboot reboot-bootloader

fastboot flash recovery recovery.img

fastboot flash boot boot.img

fastboot flash vendor vendor.img

fastboot flash system system.img

重启之后就是正常的8.1系统

0x03 刷入twrp recovery

recovery相当于安卓版的Windows PE,在recovery里我们也可以挂载磁盘,修改系统分区,使用adb命令等一系列功能。更多用法感兴趣的可以搜索一下。

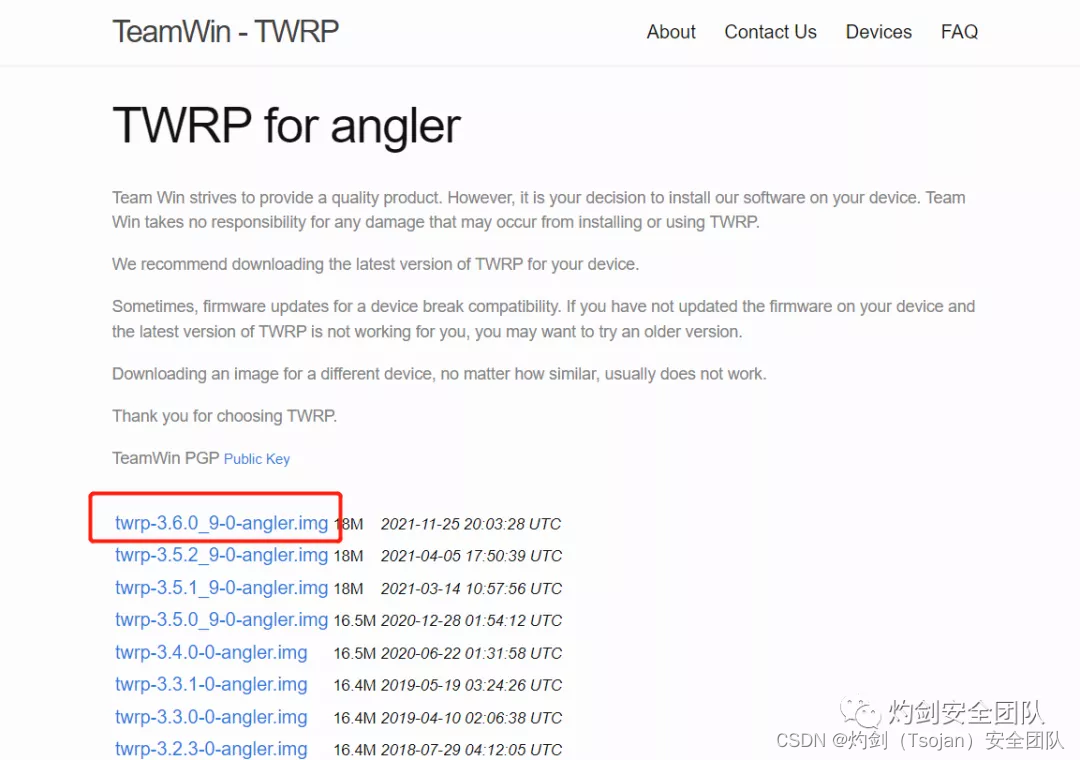

在twrp官网根据设备型号选择自己的手机型号

- 刷入步骤:

重启进入bootloader模式

adb reboot bootloader

刷入twrp模式

fastboot flash recovery twrp.img

刷完之后,在手机上按两次音量向下键,选择Recovery mode,按电源键进入。

稍等片刻之后,就会进入twrp系统,直接滑开即可。

0x04 刷入Magisk获取root

在github下载 Magisk v23.0,修改 Magisk-v23.0.apk为 Magisk-v23.0.zip

使用adb命令将卡刷包上传到手机中去。

adb push Magisk-v23.zip /sdcard/Magisk-v23.zip

然后使用twrp将这个卡刷包安装进手机里。

点击trwp菜单中的Install。

然后选择我们刚刚传输进去的Magisk-v23.zip卡刷包。

滑动确认安装。

安装完成后直接重启即可,Reboot System

重启后发现Magisk Manager已经作为系统App安装好了

然后使用adb进入手机的shell,获取root权限

angler:/ $ su -

0x05 绕过检测

目前到这里反虚拟化检测是已经不用管了;root检测的话可以使用Magisk自带的MagiskHide功能来绕过

ssl pinning可以在Magisk中安装LSPosed,这是一个Edxposed的一个分支,相比于 EdXposed精简了许多,也要更流畅省电一点(目前在nexus 6p上测试是这样的),安装好之后可以加载Just trust me或者ssl unpinning模块来进行绕过

0x05 总结

以上就是一台安卓测试机的刷机过程,如有不对之处请各位师傅指正!

0x06 了解更多安全知识

欢迎关注我们的安全公众号,学习更多安全知识!!!

欢迎关注我们的安全公众号,学习更多安全知识!!!

欢迎关注我们的安全公众号,学习更多安全知识!!!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?