点击上方蓝字关注我们

burp+Proxifier进行抓包

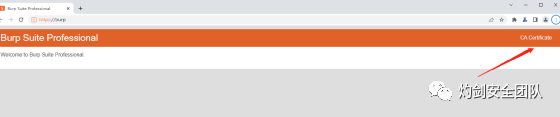

安装证书

安装完证书配置主机代理,可以直接从chrome进入

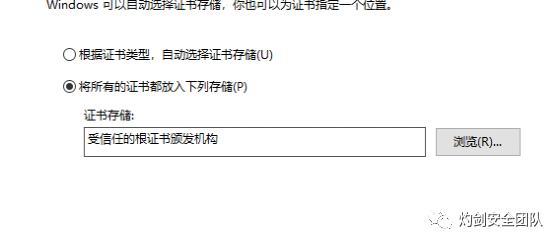

要注意选择安装在受信任的根证书颁发机构下

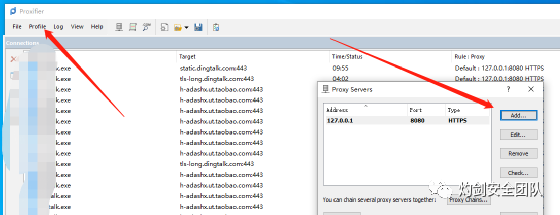

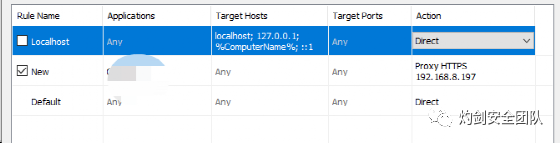

Proxifier设置burp的代理

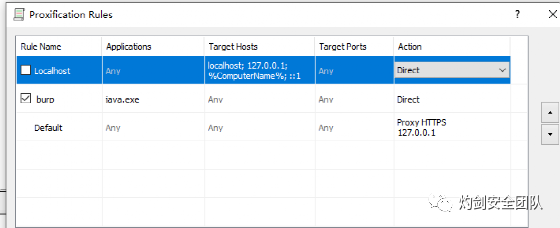

因为用的burp所以放过java的包,其他包走代理

这种方法并不能抓取到登陆包

然后再关闭代理,登录完成后进行Proxifier的流量转发

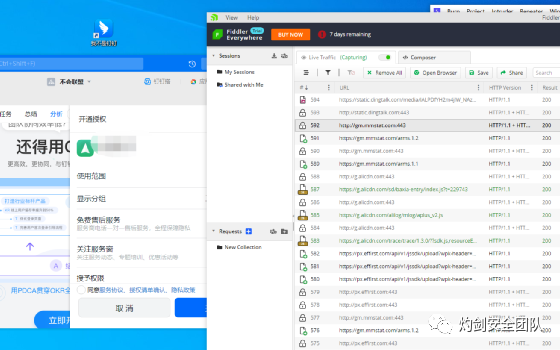

Fiddler Everywhere+burp使用

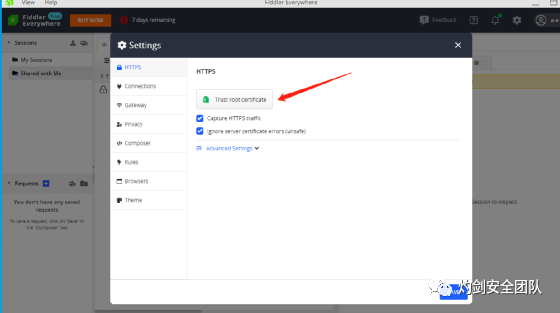

安装Fiddler Everywhere证书

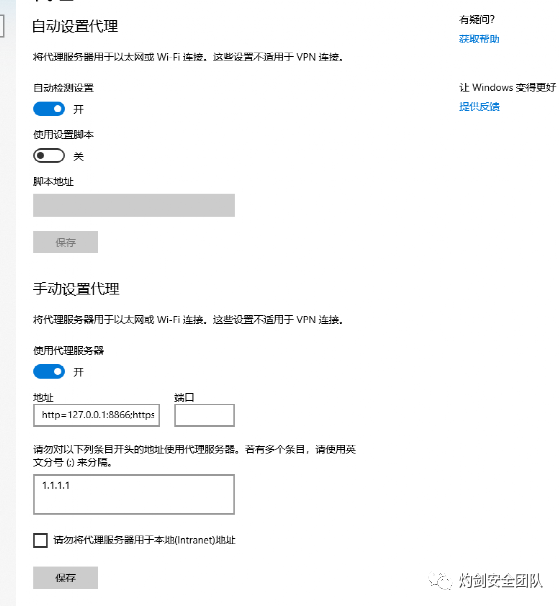

设置全局代理(Fiddler Everywhere会自动配置,最好检查一下)

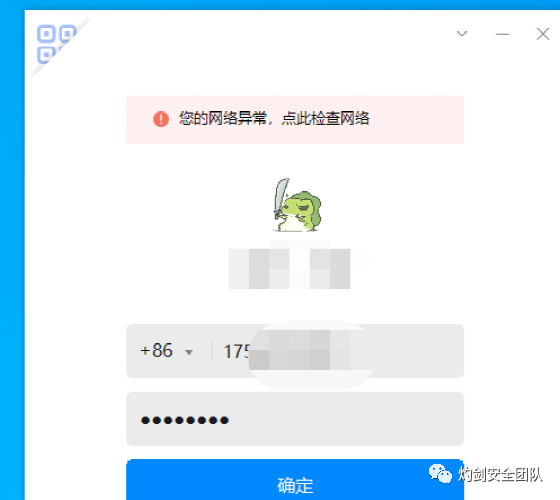

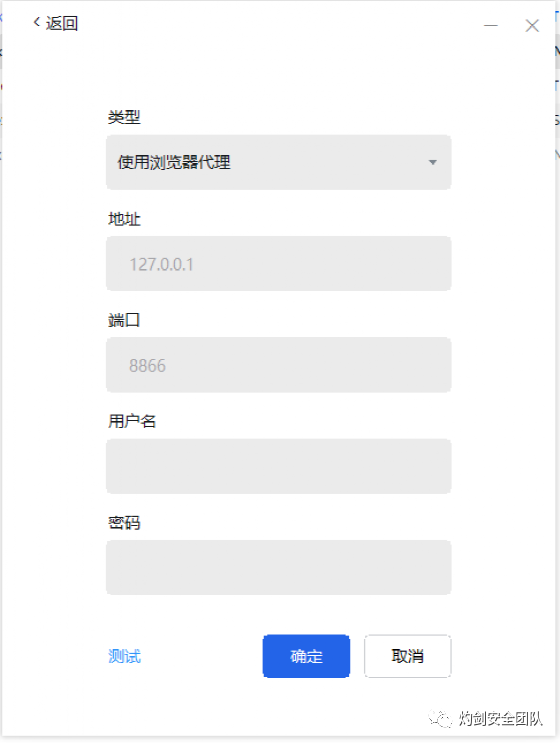

某钉设置浏览器代理

查看数据包

平常burp用的多一点,Fiddler Everywhere用的多一点。

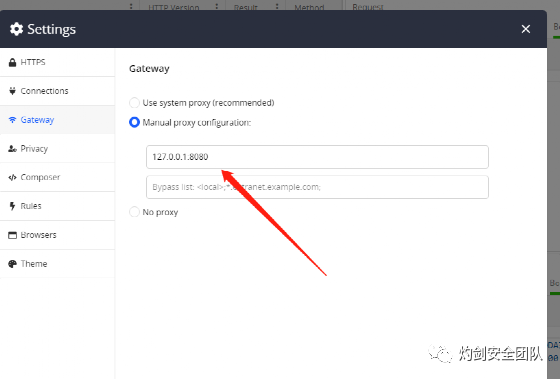

将上层代理设置成burp监听的端口

然后就可以再burp中进行测试了

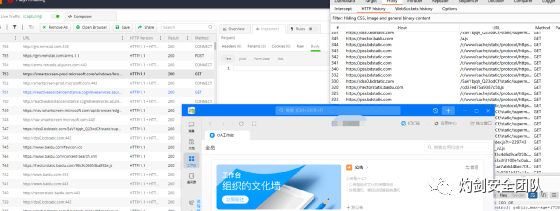

模拟器+Burp抓包

先访问Fiddler Everywhere监听的端口(体验卡到期)

很多cs架构的应用大都存在手机端应用。

我这里用的是雷神模拟器3.0稳定版,高版本不走代理

因为版本低证书导入要从设置中导入,没办法双击导入,网上有很多教程。

安装桥接驱动

安装完需要重启,重启后进入模拟器,在wifi处添加代理

然后就可以抓到包了

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-zvJ5bYDv-1656511044343)(https://mmbiz.qpic.cn/mmbiz_png/auiclCmzibWgyKXFQicpiaAjxrCLcSFibGgpiafXYXqwuexCxTRQ6EPBWauibZzJzUuibv1o0n8JpQ12qyuTK8fdc4jmoA/640?wx_fmt=png)]

使用NoPE进行流量的抓取(TCP)

需要使用NoPE,他是一个burp的插件用于抓取非http的包

下载地址:https://github.com/summitt/Burp-Non-HTTP-Extension

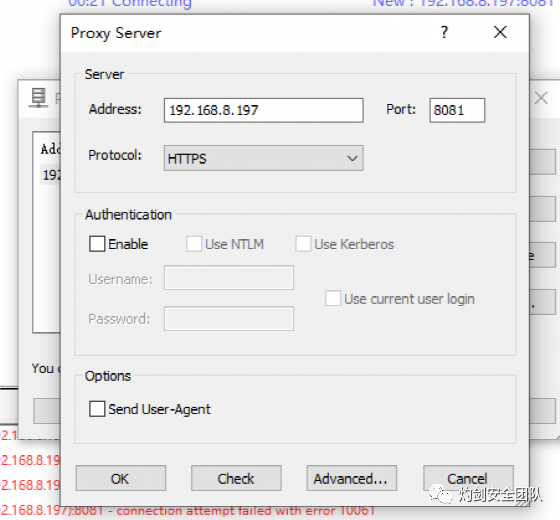

使用Proxifier设置代理,将PE文件代理到8081端口

设置需要监听的PE文件

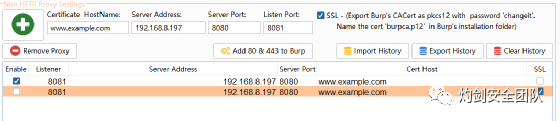

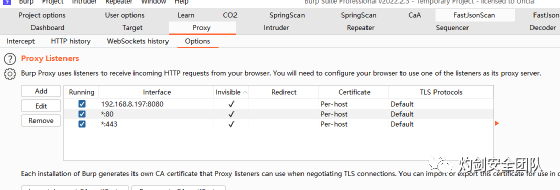

burp设置代理,监听所有然后端口是8080

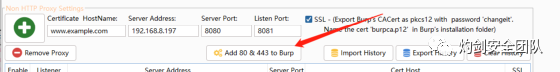

打开NoPE,设置dns解析

设置对应的转发,用于抓包,此处是将8081端口接收到的数据转向8080端口

记得点一下,将80和443加进去

然后就可以看到抓的包了

也可以对数据进行重放

如有不对之处请各位师傅指正!

灼剑安全团队

灼剑安全团队(Tsojan Security Team)专注于web安全、内网安全、域安全、网络攻防、移动端安全、IOT安全、代码审计、漏洞复现,APT相关技术等研究方向,仅发布相关技术研究文章。

86篇原创内容

公众号

153

153

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?