学习笔记

2018.7.17

DVWA文件上传漏洞

1. 使用Burpsuite:

1) 先将木马的扩展名改成一个正常的扩展名,如jpg

2) 上传时使用Burpsuite拦截数据包,将木马的扩展名改为原来的php,即可绕过客户端的验证。

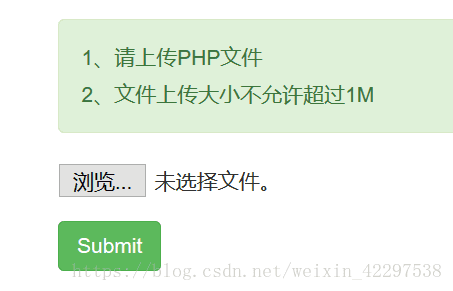

例题:

做法:

1.点击浏览,选择一文件

2.打开浏览器设置,使用代理服务器,127.0.0.1

3.然后打开burpsuite,然后在浏览器里点击提交

4.burpsuite抓包后,改变文件的扩展名

在上图中的1中把文件的扩展名改为php,然后点击2的forward,把东西返给浏览器

2. 白名单检测绕过(白名单就是只只能上传规定后缀的文件,主要利用截断上传绕过,0x00截断与%00截断)

0x00截断是将上传文件名或路径名中使用ascii码值为0的字符(也就是null)来进行截断。多用在路径和文件名截断中; %00一般用在URL中用于截断url来进行文件包含,两者原理都一样,都是ascll为0的字符,只是形式不同而已; 在上传的时候,当文件系统读到【0x00】时,会认为文件已经结束。利用00截断就是利用程序员在写程序时对文件的上传路径过滤不严格,产生0x00上传截断漏洞; 通过抓包截断将【evil.php.jpg】后面的一个【.】换成【0x00】。在上传的时候,当文件系统读到【0x00】时,会认为文件已经结束,从而将【evil.php.jpg】的内容写入到【evil.php】中,从而达到攻击的目的。

例题:必须上传成后缀名为php的文件才可以:

1)和上题相同,选择一个文件

2) 打开浏览器设置,使用代理服务器,127.0.0.1

3) .然后打开burpsuite,然后在浏览器里点击提交

4) burpsuite抓包

在1出加上1.phpphp.jpg,然后点击Hex

在横线的那一行,php后的ascii码值改为00

5)返回Raw,检查上一步在Uplads后加的1.phpphp.jpg中,第一个php后是否改变

6)然后把包返回给浏览器

Sqlmap下载、安装

Sqlmap安装教程网址:Sqlmap安装教程

1. 安装Sqlmap

下载好的sqlmap,我们将下载的首先解压,然后将目录更改为SQLMap,

然后我们将SQLMap复制到Python的安装目录下

新建立一个cmd的快捷方式,并命名为叫“SQLMap”

右键属性,这里需要修改2个地方,一个是“目标”,一个是“起始位置”,

双击刚才创建的快捷方式,测试下

如果出现下列:

注意:

Python必须是python2,如果用户变量里没有python2,上述最后一步操作则不会成功;

需要将python2增加到变量里,打开高级系统变量的环境变量,在用户变量里的path里加上python2的路径,并把它置顶。

OWASP TOP 10

1. 注入

介绍

简单来说,注入往往是应用程序缺少对输入进行安全性检查所引起的,攻击者把一些包含指令的数据发送给解释器,解释器会把收到的数据转换成指令执行。常见的注入包括SQL注入,OS Shell , LDAP , Xpath , Hibernate等等,而其中SQL注入尤为常见。这种攻击所造成的后果往往很大,一般整个数据库的信息都能被读取或篡改,通过SQL注入,攻击者甚至能前够获得更多的包括管理员的权限;

危害

注入能导致数据丢失或数据破坏、缺乏可审计性或是拒绝服务。注入漏洞有时甚至能导致完全接管主机。

91

91

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?