FFAD域服务相关知识

AD架构(Schema)

AD DS对象类型与属性数据是定义在架构内的,例如它定义了用户对象类型内包含那些属性,每个属性的数据类型等信息

群组 Schema Adminis:组内用户可以修改架构内的数据,应用程序也可以自行在架构内添加其所需的对象类型或者属性。在一个林内的所有域树共享相同的架构

群组 Enterprise Adminis:林根域控制器内的组,此组的成员对林中的所有域具有完全控制管理权

群组 Domain Adminis:存在于每个域中的组,此组的成员对域具有完全控制管理权

根域:域目录林中最先安装的域

更改域控制器的计算机名

方式一:直接通过 计算机高级设置——计算机名——更改的方式更改域控制器名称

缺点:新旧计算机名不能共存,这个计算机的新SPN(Service Principal Name)属性和新DNS记录会延迟一段实践复制到其他域控制器和DNS服务器,因此在这段时间内客户端通过DNS服务器查找这台域控服务器时会仍然使用旧计算机名,但是旧计算机名称已经删除,故会找不到这台域控服务器。

方法二:使用netdom的方式更改计算机名

1.新增替换计算机名

netdom computername <原计算机名称.域名> /add:<新计算机名.域名>

2.将新计算机名设置为主要计算机名

netdom computername <原计算机名称.域名> /makeprimary:<新计算机名.域名>

3.重启计算机

4.等待足够长时间,当SPN属性更新到所有域控服务器和DNS记录更新到DNS服务器再执行删除旧计算机名的操作

5.删除旧计算机名

netdom computername <新计算机名称.域名> /remove:<旧计算机名.域名>

6.netdom computername computerName /enumerate:{AlternateNames | PrimaryName | AllNames}

注解:ComputerName为域控FQDN;enumerate是过滤项,可以选择性的输出名字类别:AllNames(全部显示),AlternateNames(仅显示别名),PrimaryName(仅显示主要名),默认是全部显示

管理域和林信任

当A域单向信任B域时,B域的用户可以访问A域的资源,也可以登录A域的计算机

此时A被称为信任域,B被称为受信任域

A被称为资源域,B被称为账户域

若B同时也信任A,则称其为双向信任

跨域访问资源的流程

access token(访问令牌):用户登录计算机,计算机除了会验证用户名和密码外,还会给用户建立一个access token(访问令牌),其包括用户的SID、用户所隶属组的SID;当用户需要访问本机的资源时,便会出示该access token,系统根据access token内的权限决定用户访问的权限

注意:access token是在登录时建立的,若在登录后将用户加入某个组,此时access token并没有该组的SID,因此用户也并没有该组的权限,需要注销重新登录

跨域访问流程

用户是在子域bj.sayms.local,serverA是在子域sh.sayms.local,工作站A需要取得一个与serverA通信的service ticket(服务票),通信成功后,计算机发放access token给用户

1.域用户登录工作站A

DC1验证用户名和密码,同时发放一个Ticket-Granting-Ticket(索票凭证),用来索取与serverA之间通信的service ticket;登录成功后访问serverA的共享文件夹

2.向扮演KDC角色的DC1索取与serverA之间通信的service ticket

3.发现serverA不在自己域内,向全局编录服务器查询serverA所在域

4.DC1通知工作站A去找DC2

5.DC2通知工作站A去找DC3

6.DC3发放service ticket给工作站A

7.工作站A将server ticket传送给serverA ,serverA给用户建立access token

信任的种类

前面两种是自动建立的,后面四种是手动建立的

传入信任和传出信任

信任域一方的管理员需要需要为此信任关系建立一个传出信任,受信任域一方的管理员需要需要为此信任关系建立一个传入信任,传出信任和传入信任相当于信任关系的两个端点

可以先单独建立信任域的传出信任,再单独建立受信任域的传入信任;或者同时建立信任域的传出信任和受信任域的传入信任

若是单独建立这两个信任的话,则需要使信任域的船出信任和受信任域的传入信任设置相同的信任密码

若是同时建立这两个信任,则不需要设置信任密码,但需要在这两个域中有一定权限,默认是Domain Adminis和Enterprise Adminis这两个组内的成员具有此权限

快捷方式信任

快捷方式可以缩短用户验证的时间,例如可以建立子域和子域之间的信任

注意:

1.建立的快捷方式信任是单向的

2.快捷方式信任只有部分传递性,只能向下延伸,不能向上延伸

比如:D域的计算机在验证E域的用户时不能走快捷方式信任,G域的可以

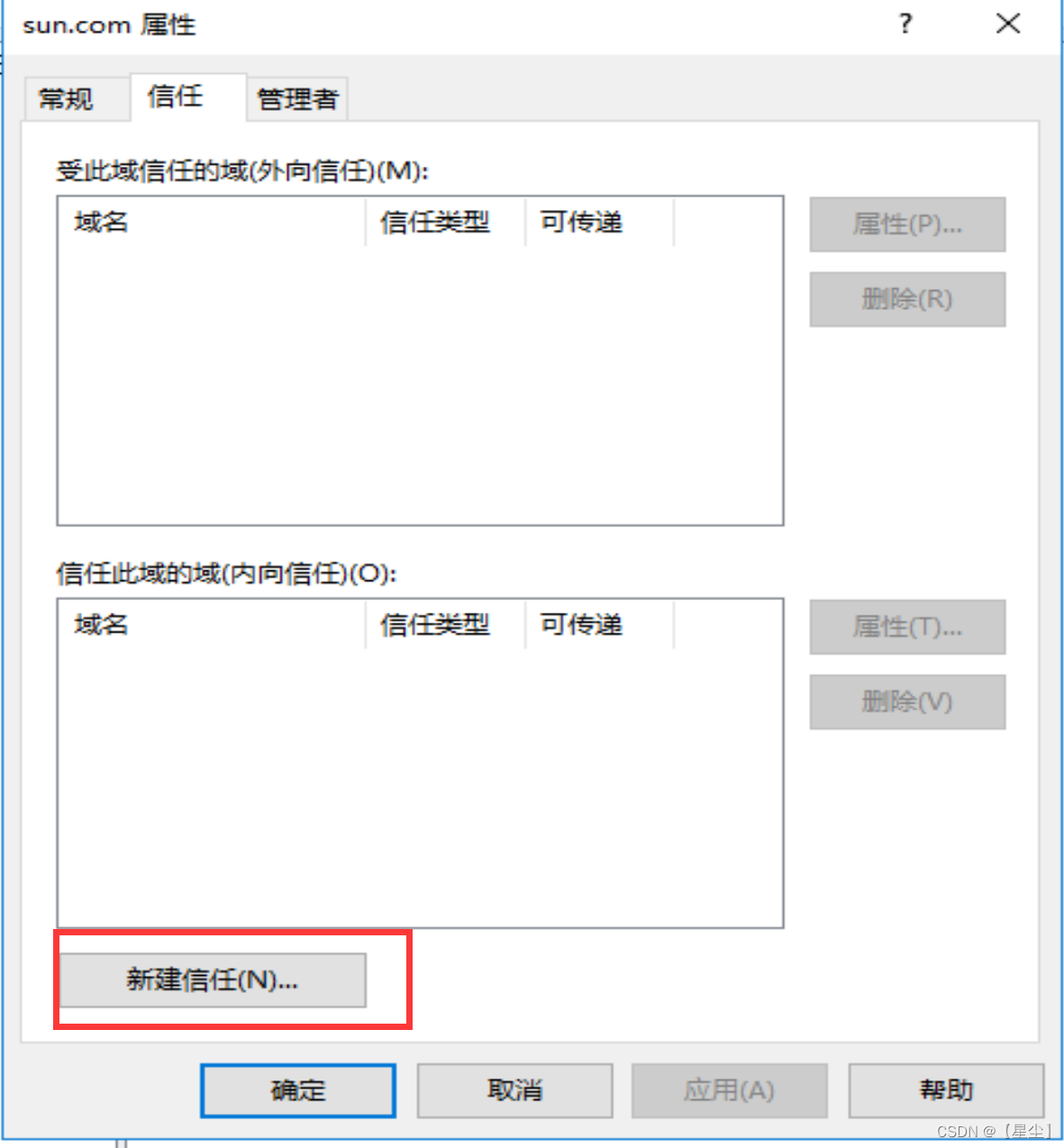

打开AD域和信任关系——单击信任域——右键属性——点击信任

新建信任,打开新建信任向导——点击下一步

输入受信任域的DNS域名,下一步

选择信任方向

双向:建立双向信任

单向:内传:此域作为信任域

单向:外传:此域作为受信任域

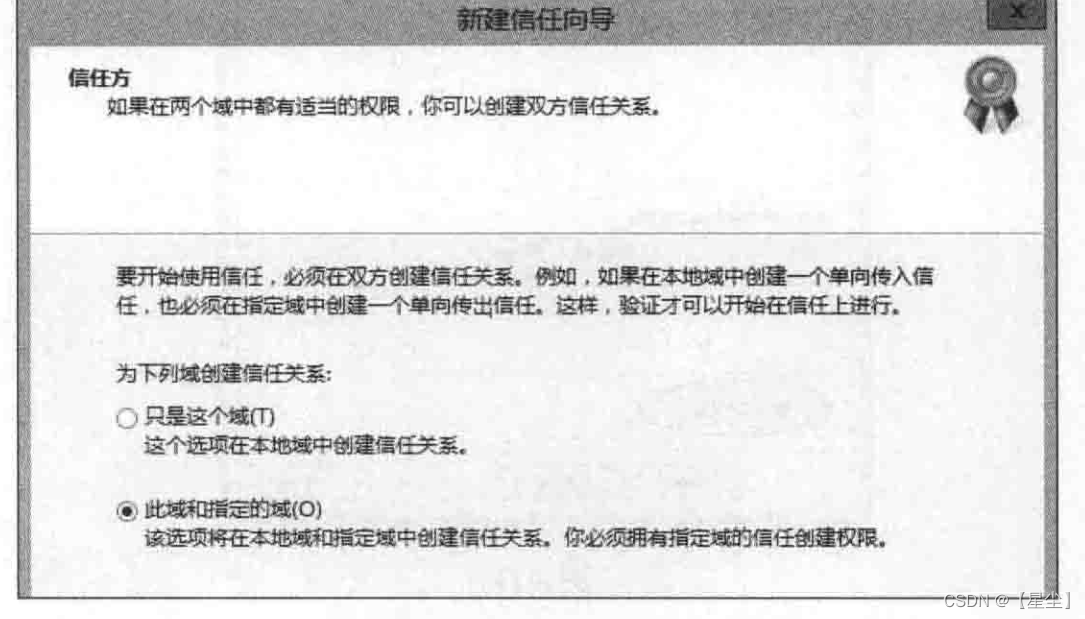

选择信任方

只是这个域:单独创建信任关系,如信任域单独创建传出信任,后面需要在受信任域中再创建传入信任

此域和指定域:同时创建传出信任和传入信任

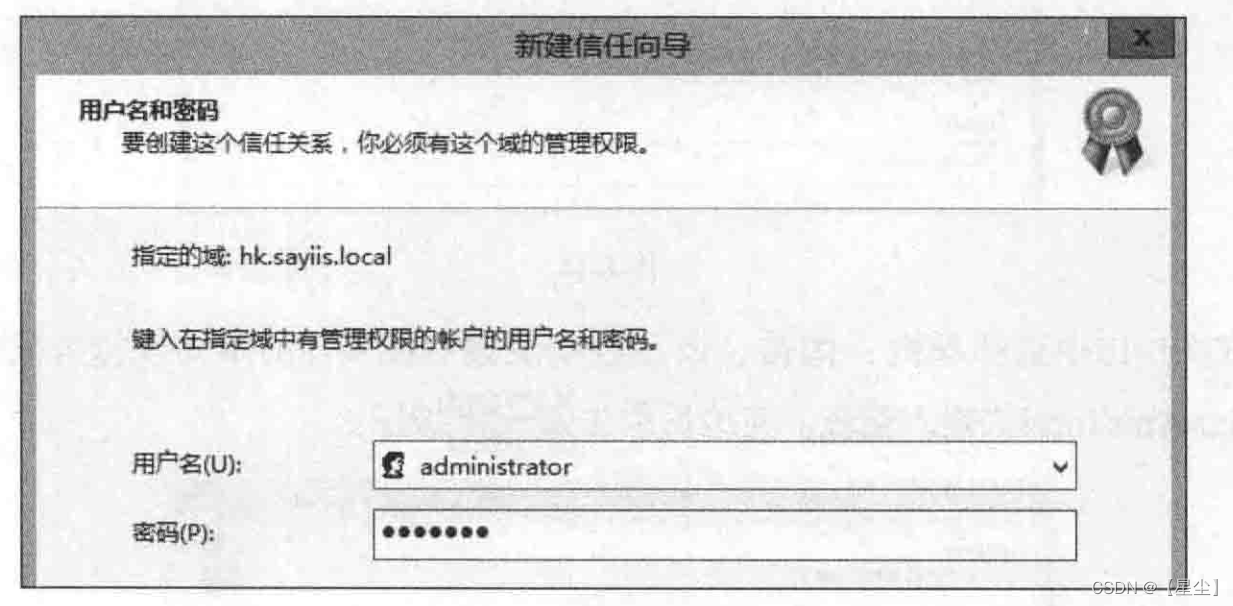

输入用户和密码

输入对方域Domain Adminis组中的账户和密码

若要输入Enterprimary Adminis组用户的账号密码,则需要在用户名称之前输入林根域的名称,如sun\Administrator或sun.com\Administrator

一直点击下一步至成功创建快捷方式

林信任

两个林之间可以建立林信任,以便让不同林内的用户可以访问对方的资源

林信任只有部分可传递性,例如:A和B建立林信任,B和C建立林信任,但是A和C不会自动建立林信任

利用新建信任向导来建立单向信任关系

注意:

1.建立林信任前需确保两个林之间能通过DNS服务器找到对方林根域的域控制器(能ping通),

可通过以下方法进行设置:

1.1 两个林使用同一台DNS服务器

1.2 若DNS服务器不同,则可以通过设置条件转发器的方式达到目的

外部信任

位于两个林之间的域可以建立外部信任

外部信任不具备传递性,其他域不具备信任关系

如下图所示:域sayiis.local和域sayexg.local具有双向外部信任,但是sayiis.local和域uk.sayexg.local不具备信任关系

AD DS数据库的复制方式

站点:由一个或多个IP子网组成,子网之间通过高速且可靠的连接互联在一起

多主机复制模式:更新任何一台域控服务器上的对象数据,会自动更新同步到其他域控服务器

同一个站点之间的复制

同一个站点之间的AD DS复制采用更改通知的方式,即:当同一站点下的某台域控制器(称为源域控制器)AD DS数据发生改动时,默认15秒后通知同一站点下的其他域控制器,收到通知的其他域控制器如果需要这条数据,就会发送更新请求给源域控制器,源域控制器收到请求后开始复制的程序。

1.复制伙伴

源域控制器不是直接将变动数据复制给同一站点下的所有域控制器,而是直接复制给它的直接复制伙伴;直接复制伙伴由域控制器内的一个KCC程序决定,KCC会生成最有效率的复制拓扑,决定直接复制伙伴和转移复制伙伴

复制拓扑

2.减少复制延迟时间

KCC程序会让源域控制器与目的域控制器之间的域控制器的数量不超过2台

为避免源域控制器的负担过重,源域控制器并不直接同时通知所有直接复制伙伴,而是先通知第一台,过3秒之后再通知第二台

当有新的域控加入时,KCC会重新生成新的复制拓扑,但还是会遵循上述两条原则

3.紧急复制

对于某些重要数据更新来说,系统并不会等15秒后通知直接复制伙伴,而是立刻通知。重要数据更新包括账户被锁定、账户锁定策略变更、域的密码策略变更等

不同站点之间的复制

不同站点直接连接速度较慢,为了降低对连接带宽的影响,故站点之间的AD DS数据在复制时会被压缩,采用的是日程安排的复制方式,即:在安排的时间进行复制。

原则上应该尽量安排两个站点之间连接的非高峰期执行复制工作,同时复制频率也不要过高,避免复制时占用两个站点之间的连接带宽,影响站点间其他数据传输效率

每个站点内有一台站点间拓扑生成器的域控服务器,负责建立站点间的拓扑复制,并在其站点内挑选一台域控服务器扮演桥头服务器的角色;两个站点间数据复制由两台桥头服务器将AD DS的数据变动复制给对方,然后再站点内复制

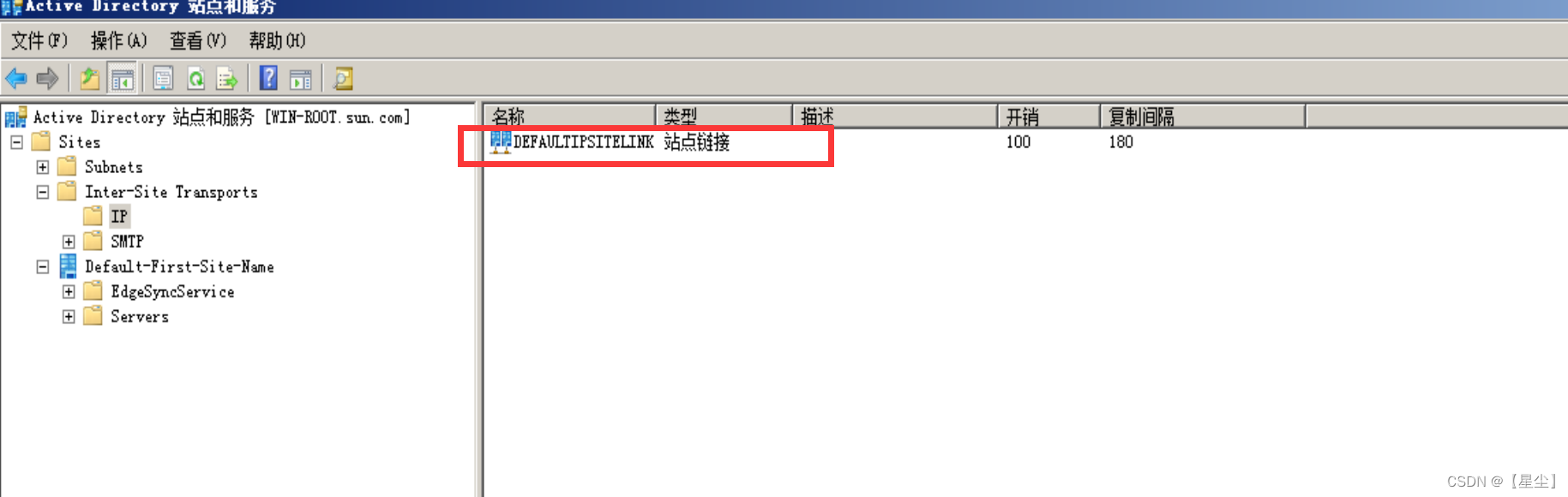

默认站点的管理

创建第一个域后,会生成一个默认站点Default-First-Site-Name,可通过 管理工具——AD站点和服务打开

Inter-Site Transports:记录着站点之间的IP和SMTP着两个复制协议的设置值

Subnets:通过此处在AD DS 建立多个ip子网,并将子网划入到所属的站点内

Default-First-Site-Name:默认第一个站点

Servers:记录着位于Default-First-Site-Name站点内的域控制器与域控制器的设置值

1.Server文件夹与复制设置

可以通过server下的NTDS Setting新增直接复制伙伴,但是是单向的,KCC程序建立的是双向的直接复制伙伴

AD DS数据变动默认15秒会通知同一站点内的直接复制伙伴,即便没有数据变动,默认也会1小时执行一次数据复制工作,以确保数据没有遗失,可以通过以下设置更改此间隔时间

右键直接复制伙伴——点击属性——更改计划

1.1手动设置单向直接复制伙伴

右键——新建AD域服务连接

选择目的服务器——确定——点击下一步直到完成

1.2手动AD DS复制

右键直接复制服务器——立即复制

利用站点管理AD DS复制

站点之间除了物理链接以外,还必须建立逻辑的站点链接才可以进行AD DS数据库的复制,系统已经默认为IP复制协议建立一个DEFAULTIPSITELINK的站点链接

创建站点和子网

创建新站点

打开AD站点和服务——右键sites——新站点——输入新站点名称,选择站点链接

注意:只有隶属于同一个站点链接的站点才可以进行AD DS数据库复制

建立IP子网

Subnets右键——新建子网——输入网络ID和选择站点

192.168.1.2.0/24 ,192.168.1.2.0为网络ID,/24表示子网掩码为255.255.255.0

创建站点链接

选中IP并右键——新建站点链接——输入站点链接名称——选择添加需要链接的站点

将域控制器移动到所属的站点

在建立新站点之前,所有的域控服务器都是存在于Default-First-Site-Name站点内,新站点完成后可以手动将域控服务器移动到对应的新站点内,具体过程如下:

展开Default-First-Site-Name—展开点击server——点击需要移动的域控,右键——选择移动——选择需要移动到的站点

以后若在新站点新建域控服务器,则该域控服务器的计算机账户会自动呗放置到该新站点内

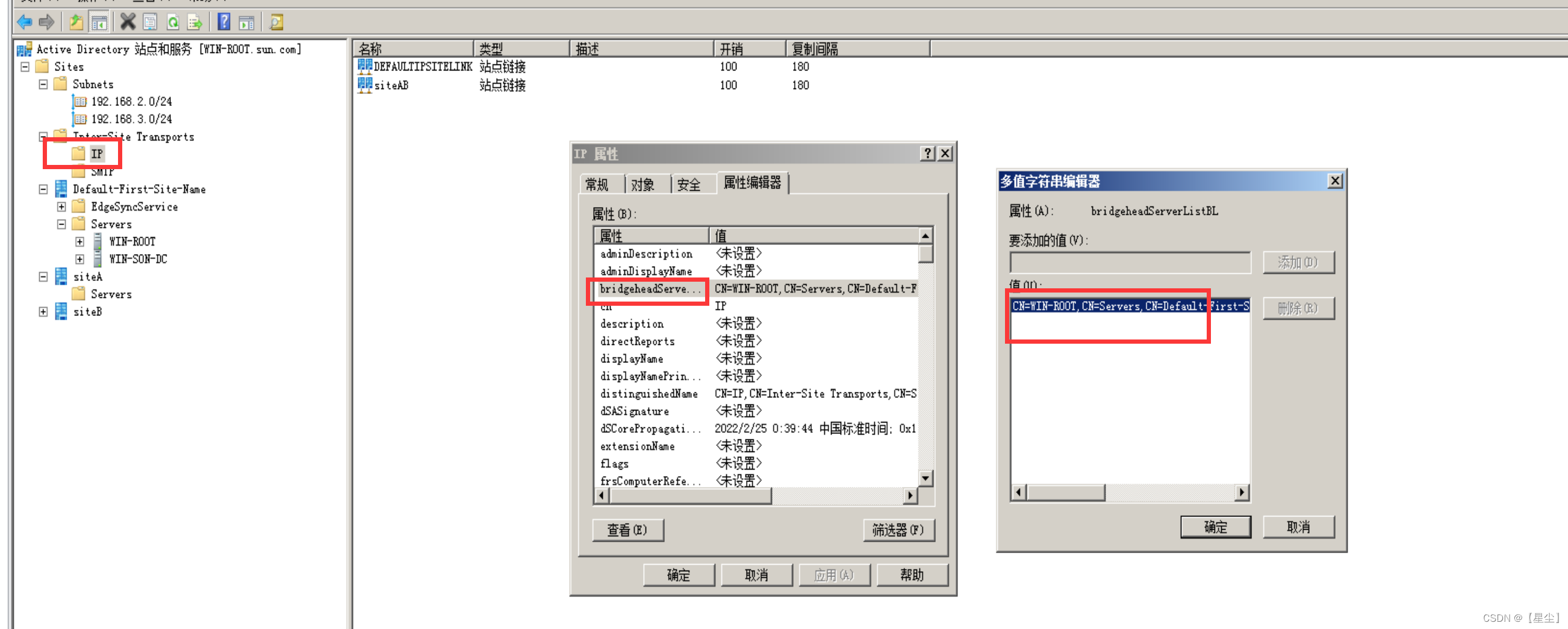

指定首选bridgehead(桥头)服务器

在对应站点内选择想要指定首选bridgehead(桥头)的域控服务器——右键属性——选择IP——点击添加

查看手动设置的首选bridgehead(桥头)服务器

选择IP右键属性——属性编辑器——筛选器,点击反向链接——查看bridgeheadServerlistBL

站点链接与AD DS数据库的复制设置

两个站点可以通过站点链接的设置来决定如何设置AD DS数据库,如下图所示

开销:开销是用来与其他站点链接相比较的相对值,应该将带宽较大的站点链接的开销值设置的较低,即开销之越低速度越快,站点间的复制优先选择开销值低的站点链接。

站点链接桥

站点链接桥由2个或多个站点链接组成,它让这些站点链接具备转移性;图中有siteA和siteB,站点链接桥siteABC让siteA和siteC之间具有隐性站点链接,即:可以让DC1与DC3设置为直接复制伙伴,可以直接复制AD DS数据,不需要由siteB的域控DC2转发

系统会默认自动桥接所有站点链接,若想取消该设置,可执行以下操作

AD站点和服务——右键IP——取消勾选为所有站点链接搭桥

站点链接桥的讨论

如图所示:

1.若此时DC2正常工作,且此时DC1,DC2,DC3是隶属于同一个域

此时建立的站点链接桥sitelinkbriddgeABC的开销是7,大于siteA和siteB,所以DC1和DC3在复制AD DS数据时是通过DC2转发的,具体过程是DC1在1:00PM-4:00PM时将数据复制给DC2,DC2在收到数据并将其存储到AD DS数据库后再在2:00PM-6:00PM期间复制给DC3

2.若此时DC2脱机,或DC2与DC1/DC3不是隶属于同一个域

此时由于DC2无法提供服务或不会储存不同域的AD DS数据,所以DC1和DC3之间可以通过站点链接桥sitelinkbriddgeABC建立直接复制伙伴,进而复制AD DS数据;但是只有在两个站点链接间有重复计划的时段才可以进行复制工作,例如sitelinkbriddgeABC的复制时段是2:00PM-4:00PM,另外复制间隔为两个站点链接的最大值,sitelinkbriddgeABC的复制间隔时间是60min

如果两个站点的计划复制时段不重复,则还是不能进行数据复制

3.若取消勾选为所有站点链接搭桥,且没有手动建立站点链接桥

DC1,DC2,DC3是隶属于同一个域:可以通过DC2转发的方式复制数据

DC2脱机,或DC2与DC1/DC3不是隶属于同一个域:DC1与DC3之间无法复制数据

管理全局编录服务器

全局编录服务器(GC)也是一台域控服务器,其存储这林内所有的AD DS对象;全局编录除了会存储其所在域的域目录分区的完整属性外,还会存储林中其他所有域的域目录分区的对象的部分属性

添加属性到全局编录内

1.运行命令 regsvr32 schmmgmt.dll

2.WIN+R——输入mmc后点击确定——单击文件菜单——选择添加/删除管理单元——选择AD架构——选择添加

3.若要添加属性,则在控制台左边点击属性——选择需要添加的属性——双击,勾选将此属性复制到全局编录

全局编录的功能:

1.快速查找对象

注意:全局编录的端口号是3268,若用户与全局编录服务器被防火墙隔开的话,请先开发此端口

2.提供UPN的验证功能:用户利用UPN登录服务器时,可以向全局编录服务器查询其在哪个域

注意:若用户的UPN为test@sun.com,则此账户就一定是在sun.com的域内吗?

不一定,因为后缀是可以变更的,并且用户账户被移动到其他域时,其UPN并不会自动发生改变,即用户UPN后缀不一定就是域名

3.提供通用组成员数据:登录时为用户建立access token(访问令牌)

当用户登录时,找不到全局编录服务器(脱机、故障等),是否可以登录成功

1.若用户之前有成功登录过这台服务器,则这台服务器可以利用其在缓存区的用户身份数据来验证身份登录

2.若用户之前未登录过这台服务器,则不能进行验证,即不能登录

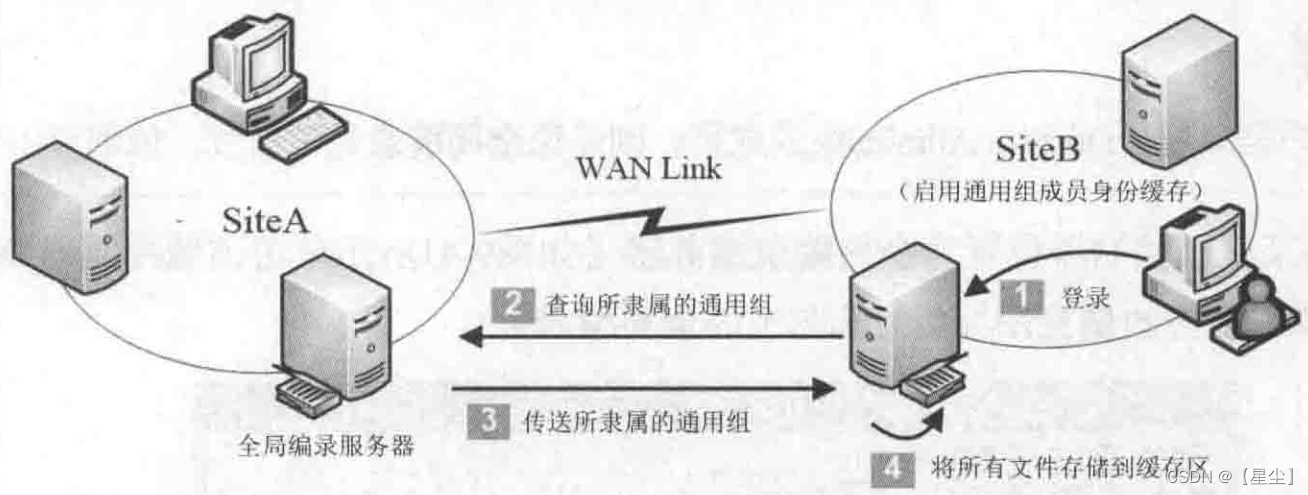

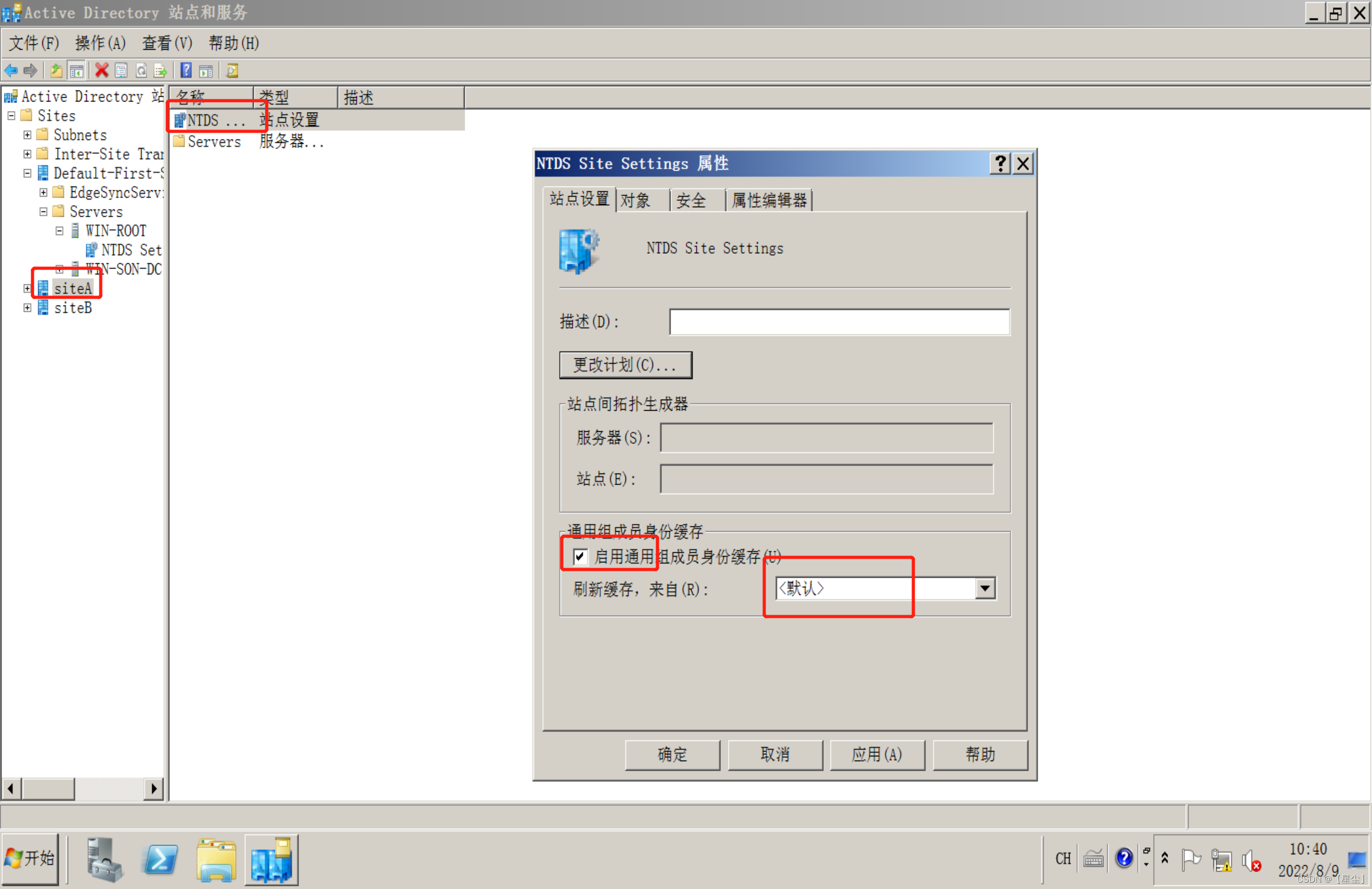

通用组成员身份缓存

若siteB 启用了通用组成员身份缓存,当用户登录 时,siteB的域控服务器会向siteA的全局编录服务器查询用户隶属于哪个组,该域控服务器得到这些数据会将其存储在服务器的缓存区内,以后当用户再次登录的时候,这台域控服务器就可以在缓存区得知该用户隶属于哪些通用组,无需向全局编录查询

注意:域控服务器默认每隔8小时更新一次缓存区,即每隔8小时向全局编录服务器索取一次最新的数据,

AD站点和服务——选择站点——选择NDTS SITE SETTINGS,右键属性——勾选启用通用组成员身份缓存

“”刷新缓存,来自“可以设置索取的全局编录服务器

解决AD DS数据库复制冲突问题

多主机模式当同时有2个或多个域管理员创建一个相同的对象或者修改相同的对象,则后面AD DS复制时就会出现冲突

属性戳记

AD DS使用戳记作为解决冲突的方法,当修改某个对象属性数据时,这个属性的属性戳记就会发生变化,戳记由以下三个部分组成:

版本号:每次修改对象的属性时,属性的版本号都会增加,初始值是1

修改时间:对象属性被修改的原始时间

域控制器GUID:发生对象属性修改行为的原始域控制器的GUID

AD DS在解决冲突时,以版本号高的优先,版本号相同,则以修改时间靠后的优先,若修改时间也相同,再比较域控制器GUID,GUID较高的优先

冲突的类型:

1.属性值相同

2.在某容器内新建对象或将对象移动到此容器内,但该容器已经在另一台域控服务器中被删除

3.名称相同

可以使用命令:repadmin /showmeta "distinguishedname" 查看用户对象属性和版本号

对象存放服务器被删除

假如某个域管理员在第一台域控服务器中将组织单位test删除,但是同一时间另一个域管理员在

另一台域控服务器上在组织单位test上新建了一个账户

此时所有域控服务器内的组织单位tset都会被删除,但是新建的用户会被放到LostandFound组织单位下

操作主机的管理

单主机复制模式

在此模式下,当进行AD DS数据的更改时,数据会最先被更新到一台被称为“操作主机”的域控服务器上,再由它将数据更新到其他域控服务器上

AD域服务(AD DS)内总共有5个操作主机角色

架构操作主机

域命名操作主机

RID操作主机

PDC模拟器操作主机

基础结构操作主机

一个林中只有一台架构操作主机和域命名操作主机,默认是林根域的第一台域控服务器所扮演,每一个域都拥有自己的RID操作主机、PDC模拟器操作主机、基础结构操作主机,这三个角色默认由域的第一台域控服务器扮演

架构操作主机

一个林中只有一个架构操作主机,负责更新与修改架构内的对象和属性数据,隶属于 Schema Adminis组内的用户才有权限做修改

域命名操作主机

一个林中只有一个域命名操作主机,负责林内的域添加和删除工作

RID操作主机

每一个域内只有一个RID操作主机,主要工作是发放RID给域控制器

当域控制器新增一个对象数据时,域控制器需要指派一个唯一的安全标识符(SID)给这个对象,

对象SID=域SID+域RID,而RID由RID操作主机发放给域控制器

PDC模拟器操作主机

可以在AD用户和计算机中 右键域名——点击操作主机,查看RID和PDC操作主机

每一个域内只有一个PDC模拟器操作主机,主要负责以下几个工作:

1.支持旧客户端计算机:当域中有旧客户端计算机时(如Windows NT 4.0),需要准备一台PDC 模拟器操作主机,这样才能将旧客户端计算机的数据同步

2.减少因为密码复制延迟造成的问题:用户密码做更改后需要一段时间同步,有一定时间延迟,可以通过设置PDC模拟器操作主机解决,当用户密码变更后,新密码会优先复制到PDC模拟器操作主机,用户登录时会将验证身份的工作转发给PDC模拟器操作主机

3.负责域时间的同步

域用户登录时,若计算机时间与域控制器时间不一致的话,将无法登录计算机;

注意:域内的PDC模拟器操作主机会与林内的PDC模拟器操作主机时间同步,因此要保证林内的PDC模拟器操作主机时间准确

基础结构操作主机

每一个域内只有一台基础结构操作主机,如果有域内对象引用了其他域的对象时,基础结构操作主机便会更新这些引用对象的数据,比如:域内一个组的成员中有另一个域的账户

基础结构操作主机是通过全局编录服务器来得到这些引用数据的最新版本

转移操作主机

利用管理控制台转移

主机角色及对应的控制台

主机角色及其对应的组

不要将基础操作主机转移到全局编录服务器上,因为二者不兼容,除非所有域控都是全局编录服务器,或者只有一个域

利用命令转移

move-addirectoryserveroperationmasterrole -identity "<DC2>" -operationmasterrole pdcemulator,infrastructuremaster

将PDC模拟器操作主机和基础结构操作主机转移到DC2中

若要转移其他角色,只需要换一下后面的参数,RIDmaster(RID操作主机),SchemaMaster(架构操作主机),DomainNamingMaster(域命名操作主机)

也可以用数字表示这些角色

夺取操作主机角色

若扮演操作主机角色的域控故障或者网络有问题,可以通过夺取的方式将操作主机强制转移到另一台域控上

为了减少数据丢失,在执行夺取前等一段足够的时间,让这台即将成为新操作主机的域控完整接收到其他域控复制过来的变更数据

一旦架构操作主机、域命名操作主机、RID操作主机被夺取操作主机角色后,不要将原操作主机再连接到网络上,否则会出现两台域控都各自认为是操作主机,会影响到AD DS的工作,严重的会会损坏AD DS数据库,建议四将原操作主机域控的硬盘格式化

1.架构操作主机停止服务时

对用户没有影响,对系统管理员来说,除非他们需要访问架构内的数据,否则也暂时不需要使用架构操作主机,可以等架构操作主机修复后重新上线

2.域命名操作主机停止服务时

对网络用户无影响,对系统管理员来说,除非他们要添加或者删除域,否则也暂时不需要使用域命名操作主机

3.RID操作主机停止服务时

对网络用户无影响,对系统管理员来说,除非他们要在域内新建对象,且他们所连接的域控之前索取的RID已经用完,否则暂时不需要使用RID操作主机

4.PDC模拟器操作主机停止服务

网络用户会较快察觉到,此时应尽快修复,若短期内无法修复,则需要尽快执行夺取

原来扮演PDC模拟器的域控服务器修复后还可以连接到网络上,因为角色已被夺取,故它会放弃PDC模拟器操作主机的角色

5.基础结构操作主机停止服务

对网络用户无影响,对系统管理员来说,除非需要移动大量账户或者修改大量账户的名称,否则不会察觉到基础结构操作主机已经停止服务

基础结构操作主机角色被夺取后,若原来扮演该角色的域控修复好后,还可以连接到网络上,它会自动放弃该角色

夺取执行命令:move-addirectoryserveroperationmasterrole -identity "<DC2>" -operationmasterrole pdcemulator -Force

AD DS的维护

为了维持域环境的正常运行,因此应该定期备份AD DS的相关数据

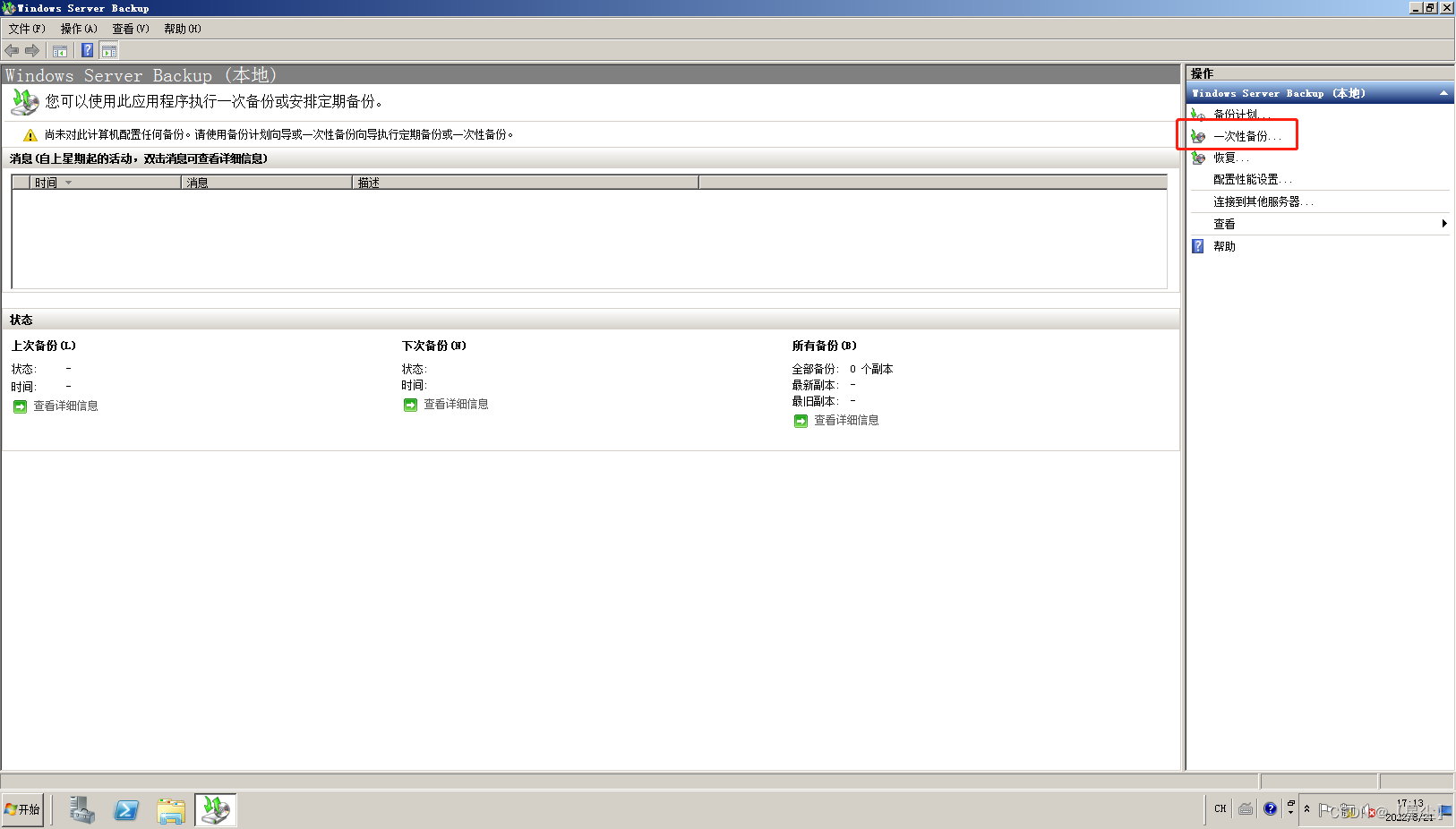

备份AD DS

通过备份系统状态的方式备份AD DS,备份的目的地磁盘默认不能是源磁盘,即C盘,必须是隶属于Administrators或Back Operators组才有权限执行备份系统状态的工作

安装Windows Server Backup功能

也可以通过命令来备份系统状态:

wbadmin start systemstatebackup -backuptarget:<备份的目的地>

还原AD DS

若AD DS数据损坏,可以通过执行非授权还原程序来修复AD DS,先进入目录服务还原模式,然后利用之前的备份来执行非授权还原的工作

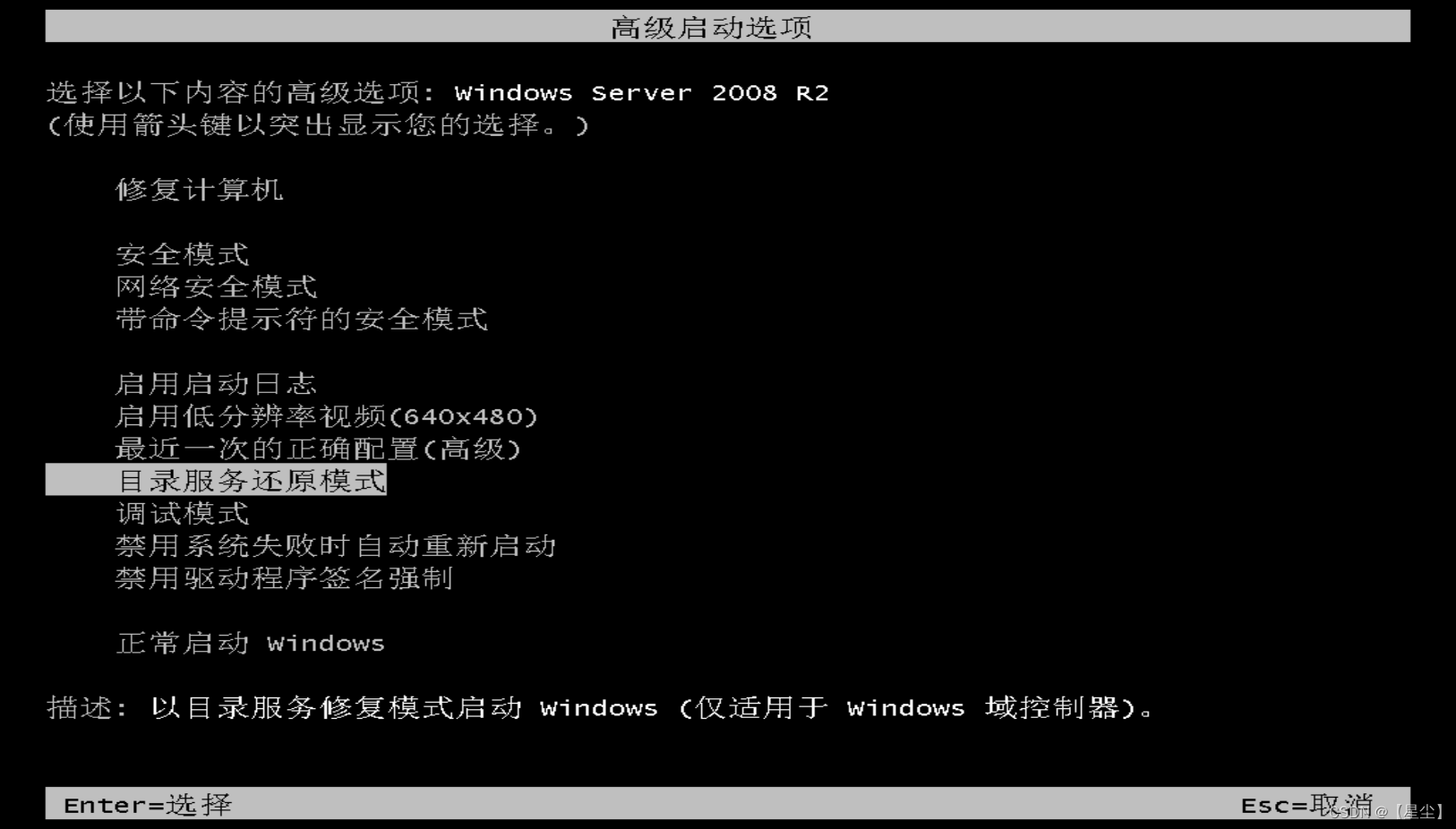

进入目录服务还原模式的方法

1.在cmd中执行以下命令:

bcdedit /set {bootmgr} displaybootmenu yes

2.重新启动,按F8

3.选择目录服务还原模式

注意:也可以执行bcdedit /set safeboot dsrepair 命令,不过以后每次启动计算机时,都会进入目录服务修复模式,因此在完成AD DS恢复程序后,需要执行 bcdedit /deletevalue safeboot命令,以便重启计算机后仍以常规模式来启动系统

执行AD DS的非授权还原

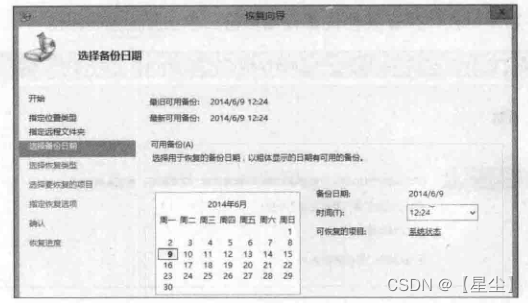

1.通过图形界面恢复

1.1在目录服务还原模式下输入系统管理员账号和密码登录主机

1.2在Windows Server Back中点击恢复

1.3根据提示输入对应还原设置

1.4 重启服务器

2. 使用命令还原

2.1 获取备份的版本号,backuptarget用来指定备份的存储路径

wbadmin get versions -backuptarget:\\dc2\backup

2.2 还原

wbadmin start systemstaterecovery -version:12/18/2021-03:06 -backuptarget:\\dc2\backup -machine:dc1

从路径为\\dc2\backup中还原版本号为12/18/2021-03:06的DC1的备份

针对被删除的AD DS对象执行授权还原

若域内有多台域控服务器,则可能还需要执行授权还原

例如:有DC1和DC2两台域控,需要备份还原DC2的系统状态,可是在还原前不小心将一个账户test删除,之后AD DS复制到DC1,DC1中的这个test也会被删除

注意:当删除一个账户时,此账户并不会完全从AD DS数据库删除,而是被移动到一个名叫Deleted Objects的容器内,同时这个账号的版本号加一,默认在180天之后才会从数据库中删除

当对DC2执行非授权还原后,账户test被还原,但是在DC1中的test仍被标记为删除状态,当执行下一次AD DS复制时,因为DC1中的test账号版本号较高,所以test账号仍旧会被删除。

需要另外再执行授权还原。当在DC2中对test账号执行授权还原后,这个被恢复的test账号的版本号从备份当天开始到授权还原为止,每天版本号加100000,因此授权还原时DC2中的test版本号较高

执行步骤:

方法一:在wbadmin start systemstaterecovery命令后面加一个参数 -authsysvol(针对sysvol文件夹进行授权还原)

SYSVOL文件夹是一个共享文件夹,主要用来存储和域相关的数据,包括组策略设置、脚本等。

wbadmin start systemstaterecovery -version:12/18/2021-03:06 -backuptarget:\\dc2\backup -machine:dc1 -authsysvol

方法2:使用ntdsutil

2.1执行玩非授权还原后先不要进行计算机重启,在cmd中执行以下命令

ntdsutil

2.2 输入 activate instance ntds,表示要将域控服务器的AD DS数据库设置为使用中

2.3 输入 authoritative restore

2.4 针对账户test进行授权还原

restore subtree <test的CN>

若要针对整个AD DS数据库进行授权还原,则输入 restore database

2.5 输入 quit退出程序,而后重启服务器

重置“目录服务还原模式”的系统管理员密码

以域管理员身份登录服务器,打开powershell

输入命令:

1. ntdsutil

2.set dsrm password

3.reset password on server <域控制器名称> #重置该域控的目录服务还原模式密码

4.quit #推出

需要确保AD DS服务是启动状态

自动信任根CA

企业可以通过向CA(证书颁发机构)申请证书,来保证数据在网络上传递的安全,然而用户的计算机需要信任发放证书的CA

自动信任CA的设置准则

1.企业根CA:域内所有计算机自动信任企业根CA

2.若是安装在成员服务器上的独立根CA,且是由具备访问AD DS权限的域系统管理员所安装的,则不需要另外设置组策略,因为 AD DS会自动通过组策略将此独立根CA证书发送到域内所有计算机

3.若是安装在独立服务器的独立根CA或装在成员服务器上的独立根CA但执行安装工作的用户不具备访问AD DS的权限,则需要另外通过受信任的根证书颁发机构策略,将此独立根CA自动发送到域内所有计算机

4.若不是配置在公司内部的独立根CA,而是外部的独立根CA,则需要另外通过企业信任策略,将此独立根CA自动发送到域内所有计算机

注意:计算机只要信任了根CA,他们默认就会自动信任根CA下所有的子级CA

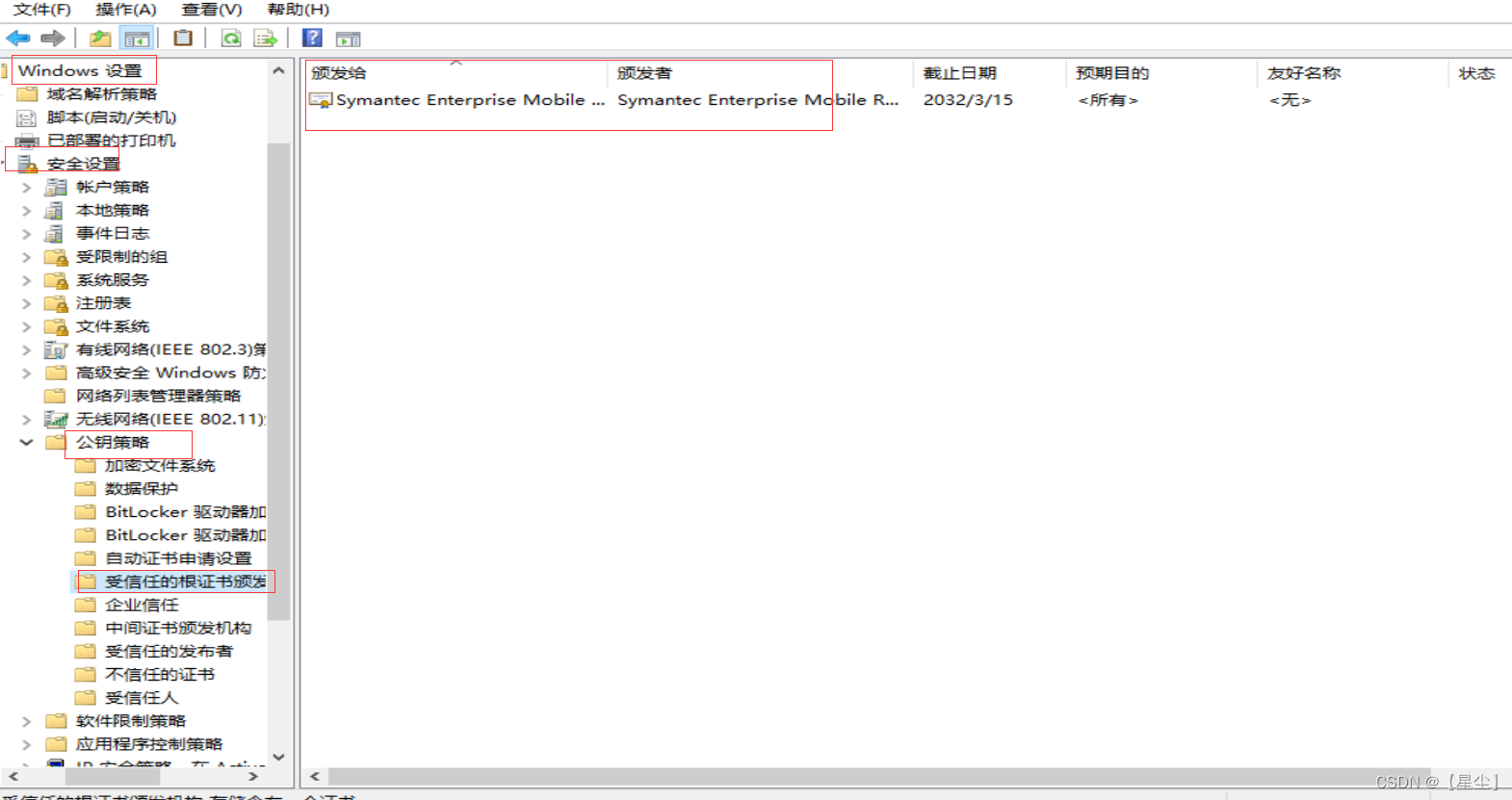

自动信任内部的独立CA

通过受信任的根证书颁发机构策略,将此独立根CA自动发送到域内所有计算机,也就是让域内的计算机都自动信任此根CA。

1.下载独立根CA的证书并另外存为证书文件

2.将独立根CA的证书导入到受信任的证书颁发机构策略

若该计算机已信任CA

打开IE浏览器——Internet选项——内容——证书——受信任的根证书颁发机构 ——导出

将CA的证书导入到受信任的证书颁发机构策略

打开组策略管理——选择组策略Default Domain Policy——编辑

点击计算机配置——策略——安全策略——公钥策略——受信任的根证书颁发——导入——选择证书

查看:可运行mmc,添加证书单元查看(选择本地计算机)

AD DS与防火墙

AD DS相关的端口

计算机登录时会用到的服务和端口

Microsoft CIFS:445/TCP

LDAP:389/UDP

Kerberos:88/TCP 88/UDP

DNS:53/TCP 53/UDP

建立域信任关系时会用到的端口

Microsoft CIFS:445/TCP

Kerberos:88/TCP 88/UDP

LDAP:389/TCP 389/UDP

LDAPS:636/TCP

DNS:53/TCP 53/UDP

两种复制AD DS数据库的方式

1.通过网络直接复制:增加网络负担、影响网络效率

2.通过安装介质:事先到一台域控制器内制作安装介质,要求安装额外域控制器(第一台域控的其他域控服务器)时读取安装介质内的AD DS数据库,这可以大幅降低对网络所造成的的负担

通过安装介质:域控升级时其他选项勾选“从介质中安装”

只读域控制器(RODC): 该域控制器接收域数据库的完整副本,但无法对其进行修改

实例演示:

解决方法:

步骤:

命令:

1.打开CMD,输入命令 “ntdsutil”

2.输入 “activate instance ntds”

3.输入 “ifm”

4.输入 “create sysvol full c:\installationmodia” #若是要制作RODC使用的安装介质,可以将“full”改成“RODC”

将生成的3个月文件夹拷贝到DC2的c:\installationmodia中

在DC2升级域控服务器中勾选从介质安装,并指定到拷贝文件的路径;其他默认安装到结束

检查:

打开DC1中的DNS,查看以下路径

打开AD用户和计算机,查看域控制器OU中是否有DC2

降级域控制器

配置全局编录

AD站点中配置

将DC由额外域控制器降级

删除DC上的"AD DS域服务"角色和功能

将DC服务器降级为独立服务器

重启后删除AD域服务, 降级为成员服务器

重启后,将计算机加入工作组

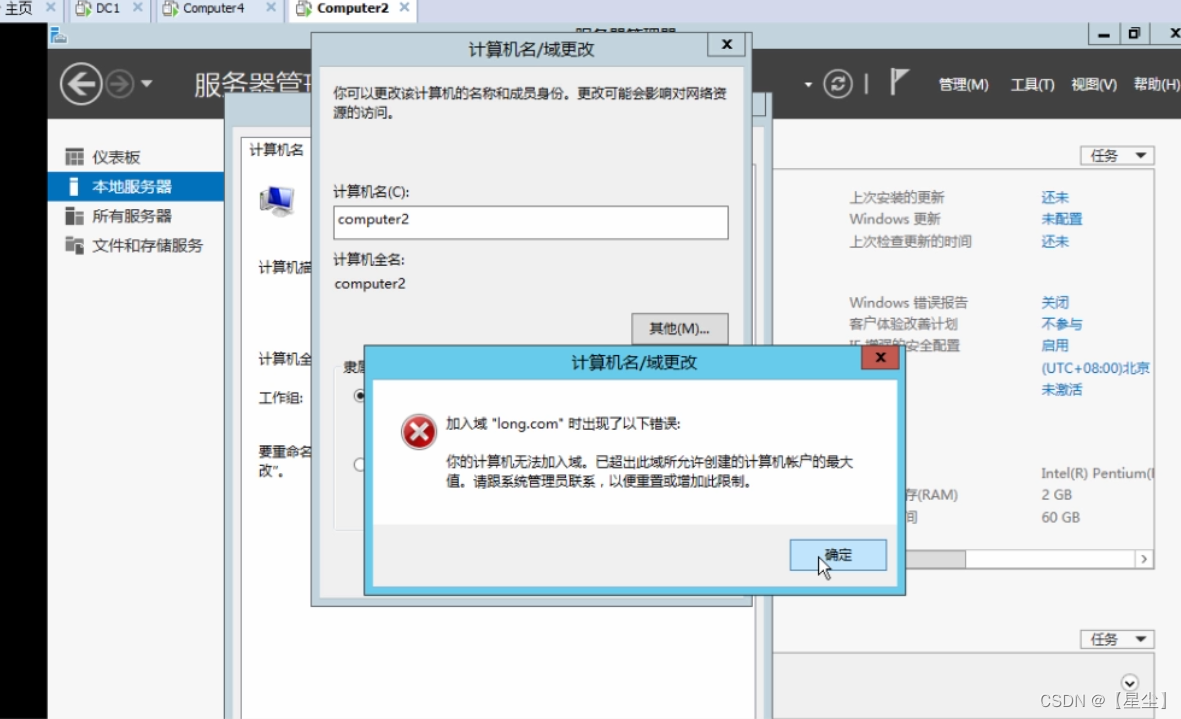

3.管理将计算机加入域的权限

普通域账户可以默认最多将10台计算机加入到域

3.1 设置禁止普通域账户将计算机加入域

以域管理员账户登录AD域控,打开ADSI

找到属性ms-ds-machineaccountquota,将默认值由10改为0,确定

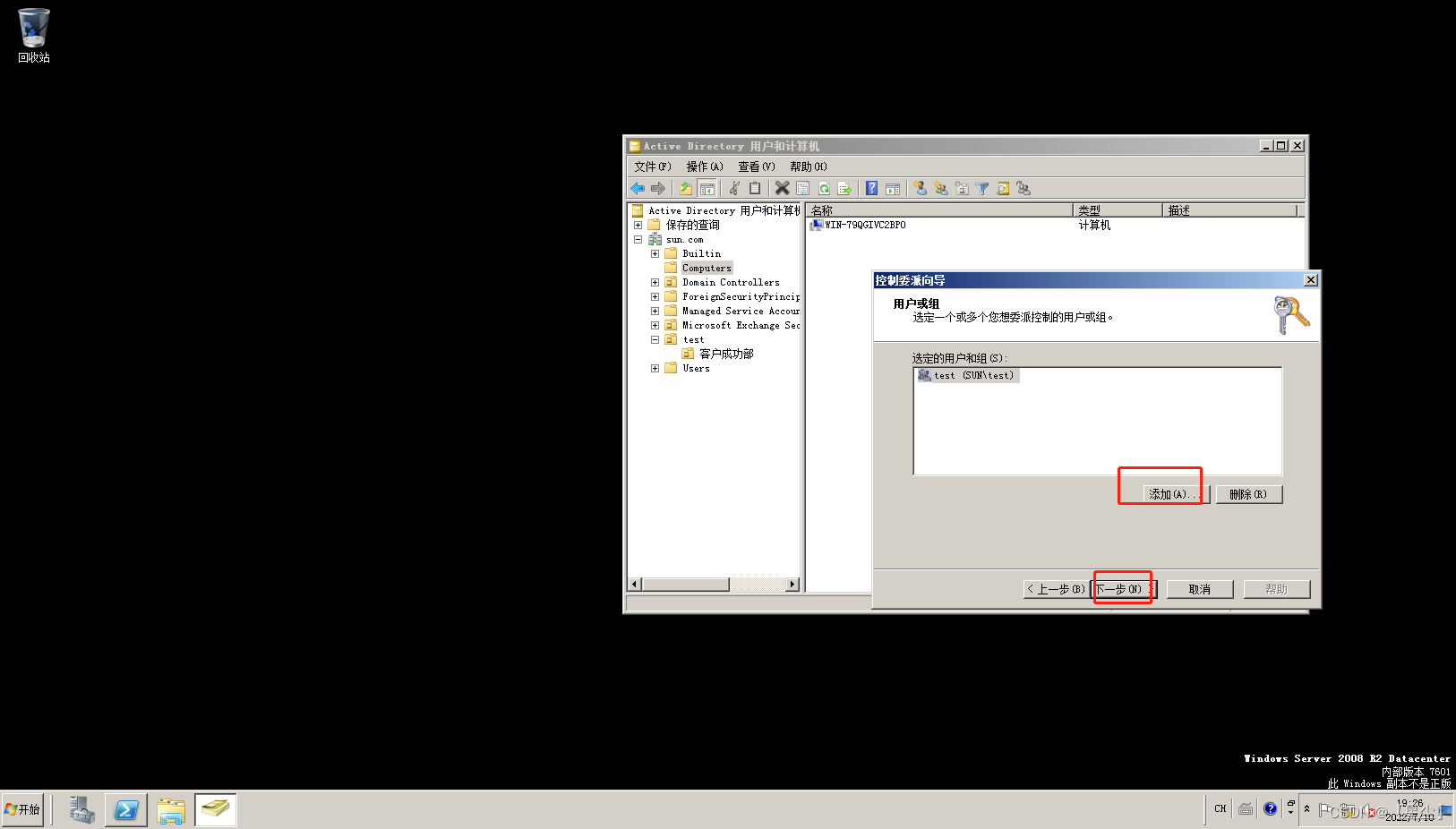

3.2 将加域权限委派给用户或组

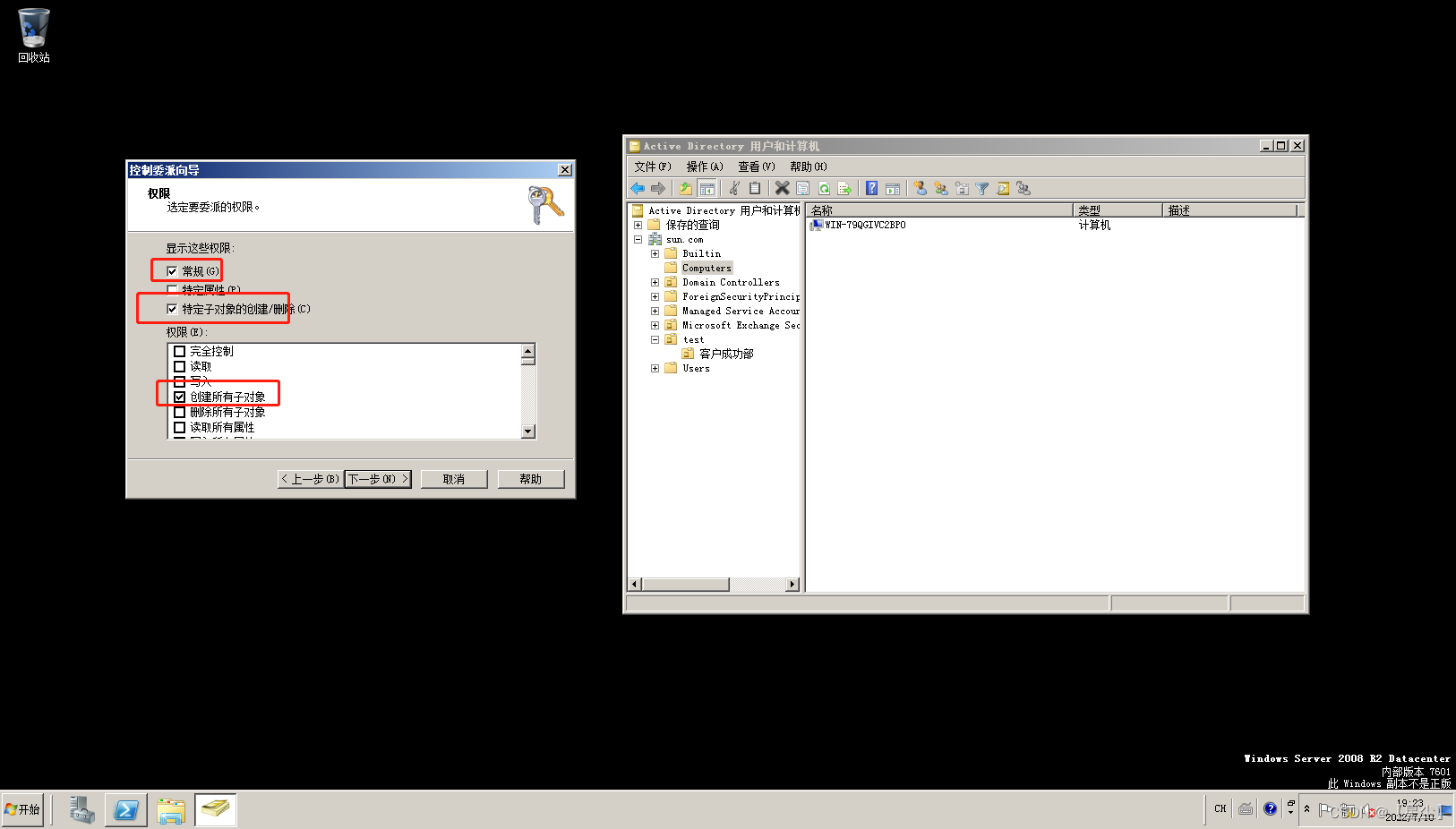

1.打开Active Directory用户和计算机,点击 computer,右键选择“委派控制”

选择“计算机对象”,“在此文件夹中创建所选对象”

选择“常规”,“创建所有子对象”,点击下一步,完成

4.域组

域组的类型可分为以下两种:

安全组:既可以通讯,又3可以做权限控制

通讯组:只是用来通讯,无法做权限控制

以组的使用领域来分可分为以下三种

通用组:可以在所有域内设置访问权限,可以包含所有域内的用户、全局组、通用组、

全局组:用来组织用户,可以包含相同域内的用户与全局组

本地域组:主要是被用来指派访问权限,不过只能将同一个域内的资源权限指派给本地域组,可以包含所有域内的用户、全局组、通用组,相同域内的本地域组

AGUDLP原则管理域组

A表示用户账号,G表示全局组,U表示通用组,DL表示域本地组,P表示资源权限。A-G-DL-P策略是将用户账号添加到全局组中,将全局组添加到通用组中,将通用组添加到域本地组中,然后为域本地组分配资源权限。

例如:

本文详细介绍了Windows域服务的管理,包括FFAD域服务、更改域控制器名称、管理域和林信任、AD DS数据库复制方式、站点管理和解决复制冲突问题。内容涵盖了信任的种类、复制策略、站点链接与复制设置、操作主机角色以及AD DS的维护等方面,旨在帮助管理员理解和优化域环境的运行。

本文详细介绍了Windows域服务的管理,包括FFAD域服务、更改域控制器名称、管理域和林信任、AD DS数据库复制方式、站点管理和解决复制冲突问题。内容涵盖了信任的种类、复制策略、站点链接与复制设置、操作主机角色以及AD DS的维护等方面,旨在帮助管理员理解和优化域环境的运行。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?