以太网二层安全

第一章:防止DHCP攻击

1、防止仿冒DHCP服务器攻击

[huawei]sys

[huawei]dhcp enable

[huawei]dhcp-snooping enable

[huawei]dhcp server detect //配置dhcp server探测功能可以在设备日志中记录dhcp报文回应的所有dhcp server的IP地址

[huawei]inter G0/0/1

[huawei]dhcp snooping trusted //将与服务器相连接的端口配置为信任端口

2、防止DHCP报文泛洪攻击

DHCP报文泛洪会增加链路带宽,消耗设备性能

解决方法:通过在DHCP处理单元上设置上送DHCP报文的速率阈值,超过此阈值,则将报文丢弃

[huawei]sys

[huawei]dhcp snooping check dhcp-rate enble //开启设备上dhcp处理单元检测dhcp上送速率

[huawei]dhcp snooping check dhcp-rate 50 //设置dhcp上送阈值

[huawei]dhcp snooping alarm dhcp-rate enble //当丢弃的dhcp报文到达阈值时告警

[huawei]dhcp snooping alarm dhcp-rate 100 //当包丢弃达到100parkets时告警

3、防御DHCP报文攻击

攻击者向服务器发送DHCP报文,导致用户异常下线。解决办法:通过将dhcp报文和绑定表进行匹配,只有匹配成功,设备才会转发或者相应报文。

[huawei]sys

[huawei]dhcp snooping check dhcp-request enable //开启检测绑定表与DHCP报文匹配性

[huawei]dhcp snooping check dhcp-chaddr //检测DHCP报文中chaddr字段与绑定表中源MAC地址是否相同

4、防御dhcp server拒绝服务攻击

网络中存在用户恶意申请IP地址,导致地址池中的IP用尽,DHCP Server 是通过dhcp报文中的chaddr字段确认客户端的MAC地址的。

解决办法:1、在接口上配置dhcp snooping 绑定表可以学习的最大表项,以此来限制在该接口上可以上线的最大用户数。

2、检查dhcp request报文中的chaddr字段与绑定表中的源mac地址是否相同,如果不同则丢弃。

[huawei]sys

[huawei]dhcp snooping max-user-number 50

5、dhcp snooping 绑定表

dhcp snooping 绑定表需应用于二层接入设备或者第一个dhcp relay上。

在DHCP relay上,收到dhcp请求报文后会进行目的mac,目的IP地址的转换,以单播报文发送给合法的DHCP server。所以dhcp relay上不需要信任接口。

| IP地址 | mac | vlan | 接口 |

|---|---|---|---|

| 192.168.1.100 | as:…sa | 10 | feth1 |

如何查看dhcp snooping绑定表

[huawei]dis dhcp snooping binding

第二章:RSTP防护

1、RSTP快速收敛的技能

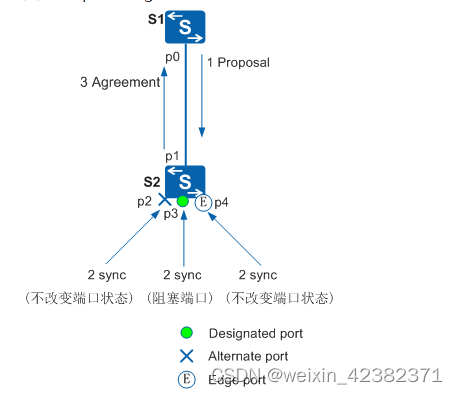

P/A机制:

P/A机制协商过程:

开始时,S1和S2都认为自己时根桥,互相发送RST BPDU,S2收到S1的BPDU后,发现S1的BPDU更优,于是停止发送BPDU

2、S1确认自己时根桥,P0进入discarding 状态,并将发送的RST BPDU 的proposal 和Agreement置位为1.

3、S2收到RST BPDU,开始将所有的端口的sync位都置位1,p2、p3进入discarding 状态,p1进入转发状态,并发送RST BPDU ,agreement 置位为1.

4、S1收到RST BPDU后,端口进入转发状态。

次优BPDU:当端口收到上游设备发送的RST BPDU时,和自己端口上的BPDU比较,如果自己法人更优,则会向自己的RST BPDU 发送给上游端口。如果上游设备的RST BPDU更优,则在端口上进行更新。

边缘端口:不必等待2个转发延时,直接进入转发状态,网络拓扑发生变化时也不受影响。

Alternate端口:alternate 端口是root port 的备用端口,平时处于discarding 状态,当root port down时,alternate端口立刻转换成root port

超时计时:当端口在hello Time *3 秒 时间内没有收到 RST BPDU则会判定无法到达。

2、RSTP网络防范

根保护:只能在指定端口上配置生效。配置之后,收到比自己更优的BPDU后,端口进入discaring 状态

[huawei]inter g0/0/1

[huawei]stp root-protection

BPDU保护:配置之后,如果边缘端口收到BPDU,端口将被error-down,但是边缘端口属性不变。

[huawei]inter g0/0/1

[huawei]stp bpdu-pritection

TC-BPDU保护:防止攻击者恶意伪造tc-BPDU攻击,导致设备端口上的mac地址表被清空,引起网络动荡。

[huawei]inter G0/0/1

[huawei]stp tc-protection interval 10 //在10s内处理最大数量的tc-BPUD报文

[huawei]stp tc-protection threshold 20 //在10秒内所能处理的最大数量的tc-BPDU报文为20个

环路保护:应对于出现单向链路故障的二层网络,设备无法收到上游设备的BDPU,但是能够向上游发送BPDU,在这样的情况下,设备会重新选择根端口,alternater端口进入转发状态,则有可能会出现环路。

[huawei]inter G0/0/1

[huawei]stp loop-protection //配置之后,端口长时间收不到BPDU,会向网管发出通知(角色进入指定端口,端口进入discarding状态),Alternater端口一直处于阻塞状态,角色进入指定端口,不转发报文。

环路保护和根保护不能同时配置。

第三章:ARP防范

1、常见的ARP攻击

ARP泛红:攻击者向网络中发送大量的源IP地址和目的IP地址不同的ARP报文,浪费设备资源。

ARP欺骗攻击:攻击者用被攻击的IP作为目的IP地址发送ARP相应报文,达到更改被攻击者主机的ARP表的目的。

ARP泛洪攻击可以通过协议报文发送软件模拟(xcap)

2、针对ARP泛洪报文的解决办法

1、ARP报文限速:

当设备检测到某一个用户在短时间内发送大量的ARP报文,则会根据源IP地址或者源MAC地址对超出阈值的ARP报文做丢弃处理。设备也可以根据全局、vlan、接口对ARP报文进行限速。

[hauwei]sys

[hauwei]arp speed-limit source-ip 192.168.10.100

[hauwei]arp speed-limit maximum 100 //基于源IP地址 源MAC地址的arp报文限制

[hauwei]sys

[hauwei]inter eth-trunk 2

[hauwei]arp anti-attack rate-limit 50 //基于全局 接口和vlan 以及聚合

注意:由于攻击者可以改变源IP地址和源MAC地址,所以在进行基于IP和MAC的ARP报文限速时,可以在设备接口上限制学习MAC表项大小。

2、ARP MISS报文限速

如果有用户向设备发送大量IP地址无法解析的IP报文(即设备路由表中有该IP地址的表项,但是ARP表中没有该IP地址对应的MAC地址表项),出现上述情况,设备会发送大量的ARP MISS报文,ARP miss报文会被送到CPU上处理,增大了CPU的负担。

当存在ARP泛洪攻击时,可以设置ARP miss报文限速

在接口配置上进行

[hauwei]sys

[huawei]inter eth-trunk 2

[huawei]arp-miss anti-attack rate-limit enbale //开启arp-miss限速功能

[huawei]arp-miss anti-attack rate-limit 50 //允许每秒钟处理50个arp-miss报文

根据源IP、源MAC

[huawei] sys

[huawei]arp-miss speed-limit source-ip 192.168.10.100

[huawei]arp-miss speed-limit maximun 100 //允许设备对源地址为192.168.10.100的arp-miss报文每分钟处理100个

同时在设备上调大临时ARP表项的老化时间,这样可以减小arp-miss报文的触发频率。

[huawei]sys

[huawei]arp-fake expire-time 20 //当网络中存在ARP泛洪时,可以适当的增加ARP临时表项的老化时间,默认情况下,临时表的老化时间为3秒

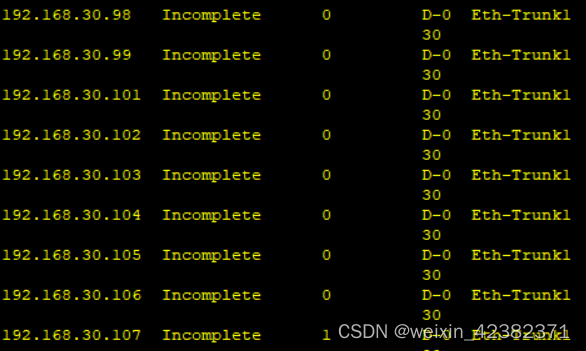

上述图片是临时ARP表项,设备上匹配临时ARP表项的报文将被丢弃。

3、ARP表项限制

设备可以通过调节ARP表能够动态学习ARP表项的大小来避免ARP表的资源被耗尽

基于三层接口限制ARP表项学习

[Huawei]sys

[Huawei]inter G0/0/1

[Huawei]undo portswitch

[Huawei]arp-limit maximum 50 //数字可以根据设备性能决定 默认情况下没有限制

基于二层接口限制ARP表项学习

[Huawei]sys

[Huawei]inter g0/0/1

[Huawei]arp-limit vlan 10 maximun 50 基于二层接口限制

4、ARP表项严格学习

网络中如果存在大量ARP报文,那么设备处理这些ARP报文会导致负载增加,学习这些ARP报文可能会导致ARP表资源耗尽,导致其他用户无法通信。

ARP表项严格学习功能:只有本设备主动发起的ARP请求报文,才会进行ARP学习

[Huawei] arp learning strict //全局模式下开启arp表严格学习

[Huawei] inter G0/0/0/1

[Huawei] arp learning strict force-enable //接口模式下开启arp表严格学习

3、针对ARP欺骗报文的解决方法

1、ARP表项固化

适用场景:攻击者仿冒用户A向网关发送ARP报文,导致网关记录了错误的ARP表项,导致用户A无法通信

ARP表项固化就是为了防御这种欺骗网关攻击,不允许修改ARP表项或者只允许修改部分ARP表项内容或者通过发送确认消息来更改ARP表项

[huawei]sys

[huawei]arp anti-attack entry-check fixed-all/fixed-mac/send-ack //基于全局arp固化

[huawei]sys

[huawei]inter vlanif 10

[huawei]arp anti-attack entry-check fixed-all/fixed-mac/send-ack //基于vlan接口

fix-all :不允许更新ARP表项。

fix-mac:允许更新部分ARP表内容,不允许修改MAC,当ARP报文A发送到设备时,与ARP表项比较,如果报文A的源MAC地址和ARP表项MAC内容一致,则对ARP表项vlan、接口、IP地址信息进行更改。

send-ack:可以更新,但是需要用户确认。报文A发送到网关,和ARP表项比较,结果是需要更新,网关会向ARP表项下的现有MAC地址对应用户发送单播ARP请求报文。 如果收到报文B,但是报文B与ARP表项内容一致,则报文A为攻击报文。如果报文B与ARP表项内容不一致,则向报文A的mac地址对应用户发送单播ARP请求报文,

如果收到报文C,并且报文C与报文A内容一致,则更新,如果没有收到或者内容不一致,则丢弃。

2、网关发送免费ARP报文:攻击者对用户进行仿冒网关攻击

让网关定时发送免费ARP报文,定时更新用户的ARP表项。

[huawei]sys

[huawei]inter vlanif 10

[huawei]arp gratuitous-arp send enable //接口下开启免费arp报文 也可全局开启

3、动态ARP报文检测

应用场景:防御中间人攻击

该项功能需要在DHCP-snooping功能下使用

4、ARP报文内MAC地址一致性检查

当设备在进行ARP学习时,设备对报文中以太网源MAC和ARP协议中的源MAC、

以太网目的MAC和ARP协议中的目的MAC进行检查,合法才会进行ARP学习。

[huawei]sys

[huawei]arp validate source-mac /destination-mac //全局模式

[huawei]inter vlanif 10 (可选)

[huawei]inter G0/0/1

[huawei]undo portswitch

[huawei]arp validate source-mac/destination-mac //基于三层接口

5、ARP报文合法性检查

源MAC合法性检查:对ARP报文的源mAC和数据帧首部源mac进行检查

目的MAC合法性检查:对ArP应答报文的目的mac和数据帧首部的目的mac进行检查

IP地址检查:ARP报文中全0,全1,组播IP都不合法。

[huawei]sys

[huawei]arp anti-attack parket-check ip|source-mac|destination-mac

6、ARP表项严格学习

1583

1583

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?