文章来自:脚本之家链接:https://www.jb51.net/article/158303.htm

作者:laozhang商务合作:请加微信(QQ):2230304070

资源教程分享

码农网-技术教程资源分享平台:http://www.mano100.cn。这是一个资源教程分享网,网站收集了php视频教程,前端各种视频教程,接口API,微信公众号,支付宝视频教程,还有go语言,python等视频教程,教程以链接+提取码的方式分享与大家!

用公众号每天来阅读文章,学习,目前是最方便的。这是自闲暇的时间里,利用5分钟读读技术文章,丰富自己的知识。。。当然,学习有很多种方法,不单单是基于公众号来学习,你可以到网上查找更多的教程,学习文档,技术书本,视频教程!各有各的爱好吧!

文章正文

XSS又称CSS,全称Cross SiteScript(跨站脚本攻击), XSS攻击类似于SQL注入攻击,是Web程序中常见的漏洞,XSS属于被动式且用于客户端的攻击方式,所以容易被忽略其危害性。其原理是攻击者向有XSS漏洞的网站中输入(传入)恶意的HTML代码,当用户浏览该网站时,这段HTML代码会自动执行,从而达到攻击的目的。如,盗取用户Cookie信息、破坏页面结构、重定向到其它网站等。

理论上,只要存在能提供输入的表单并且没做安全过滤或过滤不彻底,都有可能存在XSS漏洞。

下面是一些最简单并且比较常见的恶意字符XSS输入:

1.XSS 输入通常包含 JavaScript 脚本,如弹出恶意警告框:

2.XSS 输入也可能是 HTML 代码段,譬如:

(1).网页不停地刷新

(2).嵌入其它网站的链接

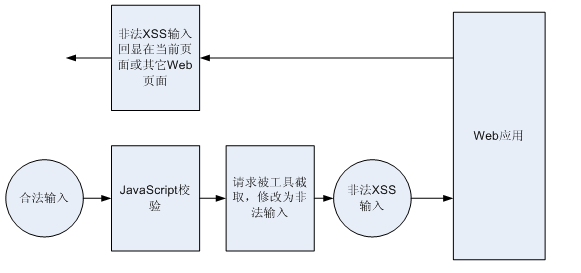

除了通过正常途径输入XSS攻击字符外,还可以绕过JavaScript校验,通过修改请求达到XSS攻击的目的,如下图:

了解到XSS攻击的原理和危害后,其实要预防也不难,下面提供一个简单的PHP防止XSS攻击的函数:

<?PHP /**

* @param $string

* @param $low 安全别级低

*/function clean_xss(&$string, $low = False){if (! is_array ( $string ))

{

$string = trim ( $string );

$string = strip_tags ( $string );

$string = htmlspecialchars ( $string );if ($low)

{return True;

}

$string = str_replace ( array ('"', "\\", "'", "/", "..", "../", "./", "//" ), '', $string );

$no = '/%0[0-8bcef]/';

$string = preg_replace ( $no, '', $string );

$no = '/%1[0-9a-f]/';

$string = preg_replace ( $no, '', $string );

$no = '/[\x00-\x08\x0B\x0C\x0E-\x1F\x7F]+/S';

$string = preg_replace ( $no, '', $string );return True;

}

$keys = array_keys ( $string );foreach ( $keys as $key )

{

clean_xss ( $string [$key] );

}

}//just a test

$str = 'codetc.com';

clean_xss($str); //如果你把这个注释掉,你就知道xss攻击的厉害了echo $str;?>PHP中的设置

PHP5.2以上版本已支持HttpOnly参数的设置,同样也支持全局的HttpOnly的设置,在php.ini中

-----------------------------------------------------

session.cookie_httponly =

-----------------------------------------------------

设置其值为1或者TRUE,来开启全局的Cookie的HttpOnly属性,当然也支持在代码中来开启:

<?php

ini_set("session.cookie_httponly", 1);

// or session_set_cookie_params(0, NULL, NULL, NULL, TRUE);

?>

Cookie操作函数setcookie函数和setrawcookie函数也专门添加了第7个参数来做为HttpOnly的选项,开启方法为:

<?php

setcookie("abc", "test", NULL, NULL, NULL, NULL, TRUE);

setrawcookie("abc", "test", NULL, NULL, NULL, NULL, TRUE); ?>以上是文章全部内容,有需要学习与经验交流的友友或者进入微信交流群学习与交流的可以加小编为好友。咱们一起学习,有问题一起交流,一起进步!前提是你是学技术的。

1586

1586

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?