1

前言

这周接了一家单位的渗透测试项目,给了测试站点的IP,前期做了些信息搜集工作。在一处登录页面发现了SQL注入,dba权限写文件发现管理员做了站点数据的分离,后扫描了C段找到....拿了shell并mstsc。

2

漏洞探测

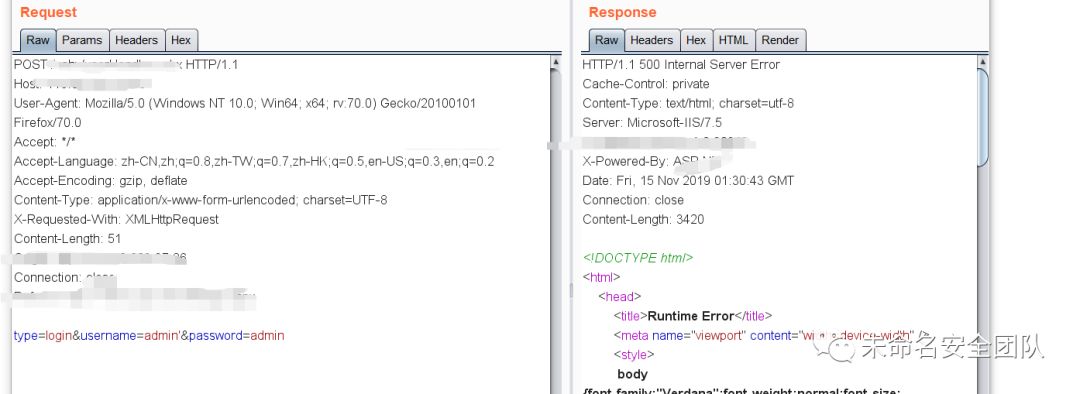

单引号500报错,习惯性放入SQLMAP里跑一波(这个站点是xx.xx.xx.37的站)

没出意外的一处sql注入,权限很高

没出意外的一处sql注入,权限很高

3

漏洞利用

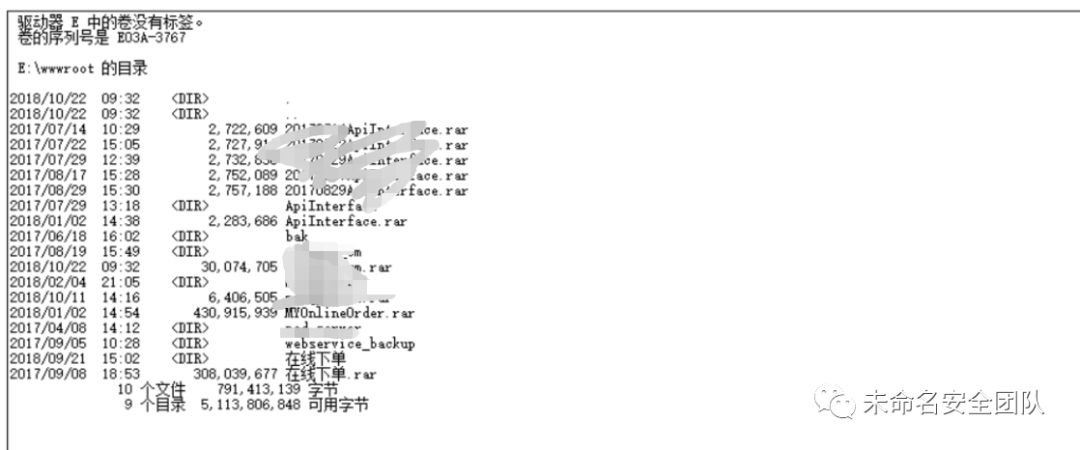

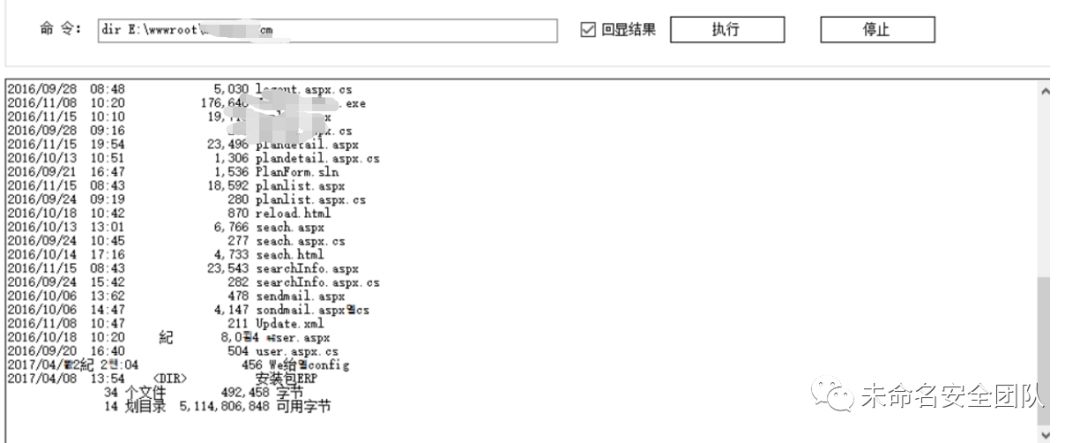

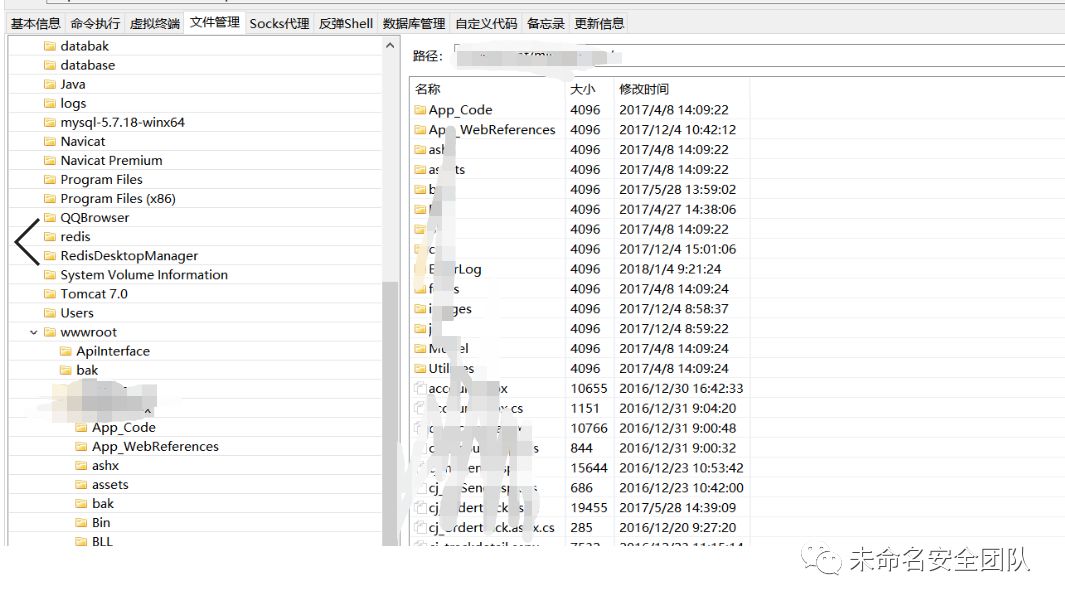

用超级SQL注入工具进行了一波目录的查找(主要是方便,快捷) C盘下一个wwwroot,E盘下一堆站点的文件,排查后找到了可以写入并且应该可访问的路径。

C盘下一个wwwroot,E盘下一堆站点的文件,排查后找到了可以写入并且应该可访问的路径。

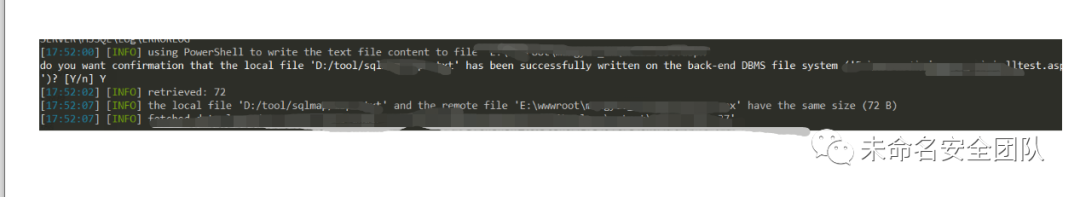

锁定路径后准备写shell(使用--file-write 本地路径 --file-dest 目标绝对路径),写入成功后:

锁定路径后准备写shell(使用--file-write 本地路径 --file-dest 目标绝对路径),写入成功后:

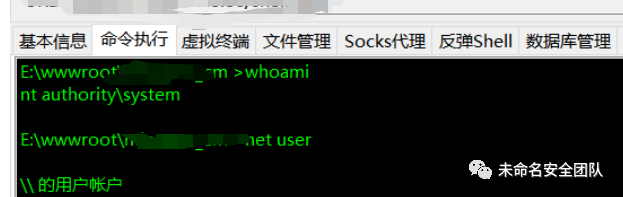

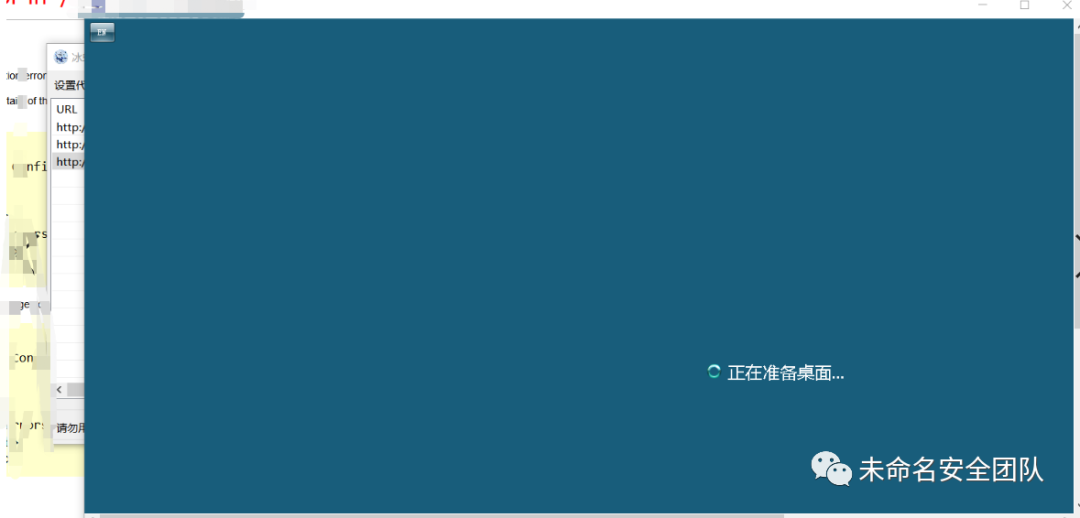

然后访问这个目录,怎么都是404..... 重复写了好几次还是404,后来猜测网站做了数据分离,可能数据库放在了另一台服务器上。 经过C段和端口扫描,发现了一处相同的站(xx.xx.xx.8:86),访问了刚刚写入的文件目录,能够访问到......这种网站和数据设计让人无语,后面就直接上冰蝎了....

然后访问这个目录,怎么都是404..... 重复写了好几次还是404,后来猜测网站做了数据分离,可能数据库放在了另一台服务器上。 经过C段和端口扫描,发现了一处相同的站(xx.xx.xx.8:86),访问了刚刚写入的文件目录,能够访问到......这种网站和数据设计让人无语,后面就直接上冰蝎了....

也意外发现了另外几个站点,就不展示详细了,ASPX的站点拿了shell大多是system权限,后面习惯性的开了个账号和mstsc。(这要是HW就爽了)

也意外发现了另外几个站点,就不展示详细了,ASPX的站点拿了shell大多是system权限,后面习惯性的开了个账号和mstsc。(这要是HW就爽了)

4

总结

“ 第一次遇到这种站库分离的站点,也是尝试新鲜了一把,很幸运能够有这样的经验。信息搜集很重要,很可能解决了过程中遇到的问题。这次是意识到有站库分离这么个回事,所以进行了C段的扫描,信息搜集就应该做全面,不只是专一的目标站点,还包括了C段以及C段的其他端口的尝试。 ”

往期精彩回顾

Jira未授权服务端模板注入远程代码执行

浅谈DNSlog注入

某Shop供应商后台本地文件包含导致权限提升

1166

1166

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?