实验链接

恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意用户的特殊目的。XSS攻击分成两类,一类是来自内部的攻击,主要指的是利用程序自身的漏洞,构造跨站语句;另一类则是来自外部的攻击,主要指的自己构造XSS跨站漏洞网页或者寻找非目标机以外的有跨站漏洞的网页。

链接:http://www.hetianlab.com/expc.do?ce=d0931139-498c-4cb9-aa59-aa7f9a4da247

实验简介

-

实验所属系列:Web应用安全

-

实验对象: 本科/专科信息安全专业

-

相关课程及专业:信息网络安全概论

-

实验类别:实践实验类

实验目的

-

深入理解xss工作原理;

-

怎么去绕过规则实现xss

预备知识

-

攻击原理:恶意浏览者构造巧妙的脚本恶意代码 通过网站功能存入到网站的数据库里面,如果程序没有经过过滤或者过滤敏感字符不严密就直接输出或者写入数据库,合法用户在访问这些页面的时候 程序将数据库里面的信息输出, 这些恶意代码就会被执行。

-

XSS漏洞的分类

-

本地利用漏洞,这种漏洞存在于页面中客户端脚本自身;

-

反射式漏洞,这种漏洞和类型A有些类似,不同的是Web客户端使用Server端脚本生成页面为用户提供数据时,如果未经验证的用户数据被包含在页面中而未经HTML实体编码,客户端代码便能够注入到动态页面中;

-

存储式漏洞,该类型是应用最为广泛而且有可能影响到Web服务器自身安全的漏洞,骇客将攻击脚本上传到Web服务器上,使得所有访问该页面的用户都面临信息泄漏的可能,其中也包括了Web服务器的管理员。

-

-

了解php和javascript,下面给出了学习网址。

-

http://www.w3school.com.cn/js/index.asp

-

http://www.w3school.com.cn/php/php_syntax.asp

-

实验环境

浏览器/服务器环境;

服务器配置:apache+php+Mysql;

打开实验网址(http://10.1.1.11:81),可以看到实验练习系统。

实验步骤

实验说明:

打开实验网址(http://10.1.1.11:81),如下图:

点击进入xss实例,想办法让其执行一段JavaScript语句(弹出个框就ok)。

实例一:热身运动,不设防

关键代码:

尝试构造语句使浏览器执行弹出对话框的脚本。

打开网页,观察输入与显示:

猜测为直接传参。

尝试直接在name后输入网页代码:

name=x <script>alert(1)</script>

弹出弹窗,XSS注入成功。

查看网页源代码,找到输入语句:

未过滤输入语句,浏览器直接将输入当作网页代码处理了。

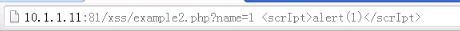

实例二:小写不行,就大写吧

关键代码:

尝试构造语句使浏览器执行弹出对话框的脚本。

打开网页,根据关键代码可知,仅对网页代码进行匹配,但未过滤大小写,尝试修改大小写:

成功,查看网页源代码:

成功,查看网页源代码:

注入成功!

实例三:大写小写都不行,看你怎么办?

关键代码:

尝试构造语句使浏览器执行弹出对话框的脚本。

由关键代码可知,大小写均不可使用,因此尝试其他方法。

此时尝试用图片报错来弹出对话框。

打开页面,输入语句:

<img src=1 onerror=alert(1)>

执行:

注入成功!

答题

本文介绍了一种常见的Web安全威胁——XSS攻击,并通过实验详细展示了如何构造恶意代码注入Web页面,实现弹窗等效果,深入理解XSS的工作原理及防御方法。

本文介绍了一种常见的Web安全威胁——XSS攻击,并通过实验详细展示了如何构造恶意代码注入Web页面,实现弹窗等效果,深入理解XSS的工作原理及防御方法。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?