简介:Wedr 是一个面向 API15 及以上版本的 Android 应用程序,专门用于展示如何在移动应用中实现安全的数据传输,通过使用 HTTPS 协议。HTTPS 依靠 SSL/TLS 协议为网络通信提供隐私性和数据完整性保护,尤其在处理敏感数据如登录凭证和个人信息时至关重要。Wedr 应用展示了多个与 HTTPS 集成相关的技术要点,包括 SSL/TLS 配置、OkHttp 库的使用、Android 网络安全配置、网络安全策略实施、证书 Pinning 技术、错误处理机制以及代码示例,这些对于移动开发者来说是确保应用安全性的关键实践知识。

1. HTTPS 概念与重要性

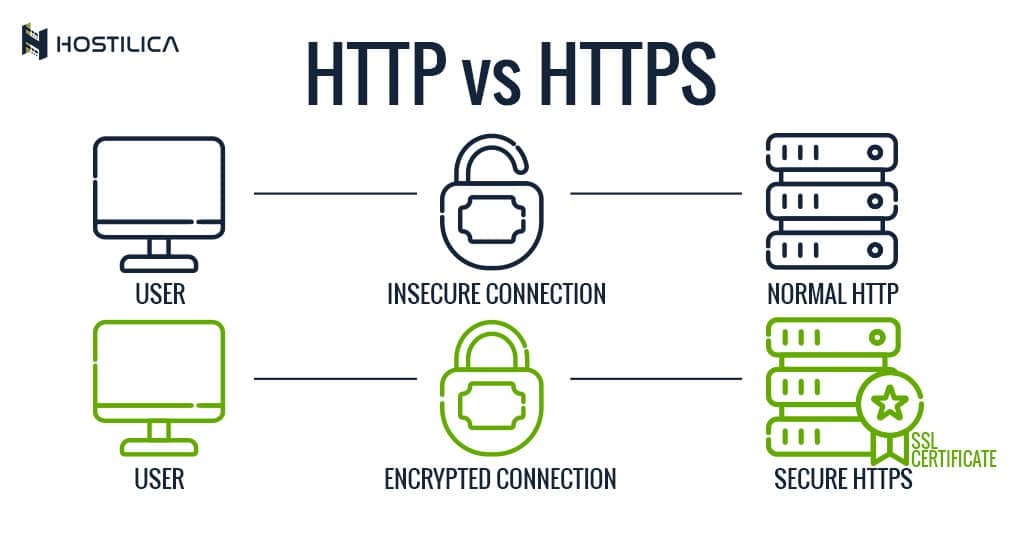

HTTPS(全称:HyperText Transfer Protocol Secure)是一种安全的网络传输协议,它是HTTP的扩展,并通过在客户端和服务器之间增加SSL/TLS(Security Socket Layer/Transport Layer Security)安全层来实现加密通信和数据完整性。HTTPS不仅保证了数据传输过程中的隐私性,还确保了信息传递的完整性和安全性,对防止数据被窃听、篡改和重放攻击至关重要。

随着网络安全意识的提高,HTTPS在现代Web应用中扮演着不可或缺的角色。使用HTTPS不仅能提升用户对网站的信任度,还能避免因数据泄露导致的法律风险。企业在进行网络服务部署时,将HTTP升级为HTTPS已成为标准配置,以确保所有传输数据的安全性。

2. SSL/TLS 配置流程详解

2.1 SSL/TLS 基础知识

2.1.1 SSL/TLS 的工作原理

SSL(Secure Sockets Layer)和 TLS(Transport Layer Security)是目前互联网上用于数据加密和安全传输的一对协议。SSL 是早期版本,而 TLS 是在 SSL 的基础上发展起来的更安全的协议。它们的工作原理主要基于密钥交换算法、对称加密、非对称加密和摘要算法这四大核心。

- 密钥交换算法 :SSL/TLS 使用非对称加密算法来安全地交换对称加密的密钥。其中最著名的密钥交换算法包括 Diffie-Hellman 和 RSA。

- 对称加密 :数据的加密和解密使用相同的密钥。SSL/TLS 通常使用 AES 算法。

- 非对称加密 :使用一对密钥——公钥和私钥。私钥保密,公钥公开。HTTPS 中,服务器使用私钥解密客户端使用公钥加密的信息。

- 摘要算法 :用于验证数据的完整性,常见的有 MD5、SHA 等。

SSL/TLS 握手阶段,客户端和服务器交换支持的加密算法信息,并在服务器验证后,使用密钥交换算法安全地交换对称加密的密钥。之后,数据传输阶段使用该密钥进行对称加密,以提高加密和解密的效率。

2.1.2 SSL/TLS 的版本差异

SSL/TLS 有着多个版本,每一个新版本都在其前身的基础上改进以增强安全性。这里我们将关注几个关键版本及其差异:

- SSLv2 :最早期版本,存在多个严重的安全漏洞,已经被废弃。

- SSLv3 :相对于 v2 有了改进,但依旧存在安全问题,特别是 POODLE 攻击。

- TLSv1.0 :基于 SSLv3,但被发现存在多处漏洞,目前也属于不安全协议。

- TLSv1.1 :改进了部分安全缺陷,增加了对 CBC 模式攻击的防御。

- TLSv1.2 :引入了 AEAD 加密模式,目前是推荐的协议版本。

- TLSv1.3 :进一步增强了安全性,减少了握手时间,简化了握手过程,是目前最安全的版本。

需要注意的是,由于向后兼容性的问题,一些较老的浏览器和服务器可能还不支持最新的 TLS 版本。因此,在实际部署中,通常需要在确保兼容性的同时,也尽力使用更安全的协议版本。

2.2 服务器端 SSL/TLS 配置

2.2.1 选择合适的证书颁发机构

在配置 SSL/TLS 时,首先需要选择一个合适的证书颁发机构(Certificate Authority,CA)。证书颁发机构负责向网站或个人发行服务器证书,这些证书会被客户端用来验证服务器的身份。选择证书颁发机构时应考虑以下因素:

- 信任链 :CA 的根证书是否预装在操作系统或浏览器的信任证书库中。

- 价格 :不同 CA 的证书价格不同,免费的有 Let's Encrypt,商业 CA 如 Symantec、DigiCert 价格较贵。

- 支持 :某些 CA 对服务提供额外的在线验证支持和客户服务。

- 自动化 :部分 CA 提供证书自动续订和管理工具,降低维护成本。

在选择 CA 后,通常需要通过在线或离线的方式申请证书,并经过验证过程,包括域名所有权验证、企业身份验证等。

2.2.2 生成密钥和证书签名请求

在配置服务器端 SSL/TLS 时,生成密钥和证书签名请求(Certificate Signing Request,CSR)是关键步骤之一。这一过程主要涉及以下命令:

openssl genrsa -out private.key 2048

openssl req -new -key private.key -out csr.pem

-

openssl genrsa:生成 RSA 密钥,2048指定了密钥长度。 -

openssl req:创建证书签名请求,必须使用之前生成的密钥。

在执行 openssl req 命令时,系统会提示输入组织信息和地理信息,这些信息将被包含在 CSR 中。生成的 CSR 将提交给 CA,CA 会使用自己的私钥对其进行签名,生成可信任的服务器证书。

2.2.3 配置服务器以使用 SSL/TLS

服务器配置 SSL/TLS 通常涉及对 Web 服务器软件的设置,例如 Apache、Nginx 或 IIS。以下是一个基本的 Nginx 配置示例:

server {

listen 443 ssl;

server_***;

ssl_certificate /path/to/ssl.crt;

ssl_certificate_key /path/to/private.key;

ssl_session_timeout 5m;

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

location / {

root /usr/share/nginx/html;

index index.html index.htm;

}

}

-

listen 443 ssl:服务器监听 443 端口,即 HTTPS 的默认端口。 -

ssl_certificate和ssl_certificate_key:指定服务器证书和密钥文件的路径。 -

ssl_session_timeout、ssl_ciphers、ssl_protocols:这些参数用于优化 SSL/TLS 握手过程和安全性。 -

location:定义 Web 内容的位置。

配置完成后,需要重新加载或重启服务器,使设置生效。通过浏览器访问服务器地址,如果看到锁形图标,则表示 SSL/TLS 已成功配置并被浏览器识别。

2.3 客户端 SSL/TLS 配置

2.3.1 安装和信任CA证书

为了确保客户端能够安全地与服务器通信,它需要能够验证服务器证书的有效性。客户端通过安装 CA 的根证书来信任该 CA。在操作系统中,通常需要执行以下操作:

- 将 CA 的根证书文件导入到客户端浏览器的证书存储区。

- 在某些操作系统中,如 Windows,可能还需要将证书导入到 "受信任的根证书颁发机构" 存储中。

在 Linux 系统中,可以通过以下命令安装证书:

sudo cp ca.crt /usr/local/share/ca-certificates/

sudo update-ca-certificates

其中, ca.crt 是 CA 提供的根证书文件, /usr/local/share/ca-certificates/ 是证书目录。 update-ca-certificates 命令用于更新系统证书列表。

2.3.2 验证SSL/TLS 握手过程

安装和信任 CA 证书后,客户端将能够执行 SSL/TLS 握手,验证服务器证书的有效性。验证过程通常包括以下几个步骤:

- 客户端向服务器发送 SSL/TLS 握手请求。

- 服务器响应握手请求,并发送其服务器证书。

- 客户端验证证书的签名,确认其未被篡改,并检查证书过期日期。

- 如果证书验证通过,客户端生成一个随机数,并使用服务器的公钥加密后发送给服务器。

- 服务器使用私钥解密随机数,并使用它生成最终的会话密钥。

- 客户端和服务器都使用会话密钥进行安全的数据传输。

为了验证这一过程,可以使用 openssl 命令行工具来模拟客户端行为:

openssl s_***:443

在命令执行时, openssl 会打印出握手过程的详细信息,包括服务器证书的相关信息。如果一切正常,握手成功,就可以开始安全的数据传输。

以上内容介绍了 SSL/TLS 的基础知识,包括工作原理和版本差异。接着通过在服务器端和客户端的配置流程,展示了如何实现一个安全的通信环境。通过本章节的介绍,读者应该对 SSL/TLS 的基础应用有了较为全面的理解。

3. OkHttp 库在 HTTPS 中的应用实践

3.1 OkHttp 库基础

3.1.1 OkHttp 库简介

OkHttp 是一个开源的 HTTP 客户端库,由 Square 公司开发。它广泛应用于 Android 和 Java 应用程序中,用于处理 HTTP 请求。OkHttp 库支持同步、异步请求,支持 HTTP/2 和 SPDY 协议,并且在弱网络环境下表现良好,它能够在适当的网络情况下使用连接复用,减少延迟和网络使用,同时内置了对 GZIP 的响应压缩的支持。

3.1.2 OkHttp 的优势与应用场景

OkHttp 的优势在于其简洁的 API、性能优越、强大的功能以及易于使用。OkHttp 使用连接池来减少网络延迟,支持透明的 GZIP 响应压缩以及响应缓存,减少重复数据的传输。此外,它还能够支持同步和异步调用,并且具有重试和重定向的能力。OkHttp 库非常适合移动应用程序,特别是需要处理大量网络请求的应用程序,如社交媒体应用、即时消息应用和数据同步应用。

3.2 OkHttp 配置 HTTPS 支持

3.2.1 配置 SSLSocketFactory

OkHttp 支持 HTTPS,并且允许开发者自定义 SSL Socket 工厂。在 OkHttp 3.8 以后的版本中,通过设置一个 SSLSocketFactory,可以轻松配置 HTTPS 连接。下面展示了如何配置一个 SSLSocketFactory,这里使用的是系统默认的实现,同时也支持自定义实现:

OkHttpClient client = new OkHttpClient.Builder()

.sslSocketFactory(sslSocketFactory, trustManager) // 设置 SSLSocketFactory 和 TrustManager

.build();

sslSocketFactory 和 trustManager 是需要提供的参数, sslSocketFactory 是自定义的 SSL 握手工厂, trustManager 用于校验服务器的 SSL 证书。如果使用默认的,OkHttpClient 类提供了 OkHttpClient.Builder 中的 sslSocketFactory 方法的重载版本来帮助实现这一点。

3.2.2 设置信任的证书

为了确保 HTTPS 连接的安全性,应用程序需要验证服务器证书。在 OkHttp 中,可以通过 TrustManager 来信任一系列预定义的证书。下面的代码展示了如何信任一个证书列表:

TrustManager[] trustAllCerts = new TrustManager[] {

new X509TrustManager() {

public void checkClientTrusted(java.security.cert.X509Certificate[] chain, String authType) throws CertificateException {}

public void checkServerTrusted(java.security.cert.X509Certificate[] chain, String authType) throws CertificateException {}

public java.security.cert.X509Certificate[] getAcceptedIssuers() {

return new java.security.cert.X509Certificate[] {};

}

}

};

// Install the all-trusting trust manager

final SSLContext sslContext = SSLContext.getInstance("SSL");

sslContext.init(null, trustAllCerts, new java.security.SecureRandom());

// Create an ssl socket factory with our all-trusting manager

final SSLSocketFactory sslSocketFactory = sslContext.getSocketFactory();

OkHttpClient client = new OkHttpClient.Builder()

.sslSocketFactory(sslSocketFactory, (X509TrustManager)trustAllCerts[0])

.build();

在上述代码中,我们创建了一个自定义的 TrustManager,它不执行任何证书校验(这种做法在生产环境中不推荐,仅用于示例)。在实际开发中,应该配置为信任已知的 CA 证书或应用服务器的证书。

3.3 OkHttp HTTPS 代码实践

3.3.1 使用 HTTPS 构建请求

使用 OkHttp 构建一个 HTTPS 请求非常简单。以下是一个简单的示例,展示了如何构建一个 GET 请求:

// 创建一个 Request 对象

Request request = new Request.Builder()

.url("***")

.build();

// 使用 OkHttpClient 发送请求

OkHttpClient client = new OkHttpClient();

Response response = client.newCall(request).execute();

在这个示例中,我们创建了一个指向 *** 的 GET 请求。注意,即使是 https 协议,OkHttp 也能够自动处理 SSL 握手和证书验证。

3.3.2 处理 HTTPS 响应数据

一旦接收到 HTTPS 响应,我们可以从 Response 对象中提取数据。以下是如何读取响应体中的数据:

// 读取响应体

if (response.isSuccessful()) {

// 将响应体转换为字符串

String responseBody = response.body().string();

// 处理响应体内容

System.out.println(responseBody);

} else {

// 处理非成功响应

}

在这个代码段中,我们首先检查响应是否成功(HTTP 状态码 200-299)。如果成功,我们调用 response.body().string() 将响应体转换为一个字符串。然后,可以对该字符串进行进一步的处理。如果响应状态码表明请求没有成功,我们可能需要进行错误处理。

通过上述示例,我们了解了如何使用 OkHttp 库来处理 HTTPS 请求和响应。OkHttp 的简洁 API 使得它非常适合现代移动应用程序的网络请求需求。

4. Android 网络安全配置与实现

在数字时代的洪流中,随着移动应用越来越普及,它们所处理的敏感数据也越来越多,因此网络安全成为了Android开发中的一个重大课题。Android平台为应用提供了丰富的网络安全功能,并且随着版本的迭代,其网络安全框架也在不断地更新和完善,以适应不断变化的网络环境和安全挑战。本章将探讨Android网络安全框架的演变、配置方法以及如何在代码中实现网络安全。

4.1 Android 网络安全框架概述

4.1.1 网络安全框架的变迁

Android网络安全框架的发展是伴随着Android系统的发展而不断演进的。早期版本的Android系统中,网络安全功能相对简单,主要集中在提供基本的加密和SSL支持。随着时间的推移,Android逐渐引入了更多的安全功能,比如更高级的加密协议支持、证书管理、网络安全策略配置等。

在Android 4.2版本之后,系统引入了 NetworkSecurityConfig 这一配置框架,允许开发者以XML格式集中定义应用的网络安全策略,使得网络安全配置更加灵活和强大。 NetworkSecurityConfig 的出现不仅提高了应用的安全性,还让开发者能够更好地控制应用的网络行为,降低了安全漏洞的风险。

4.1.2 安全通信的重要性

在移动互联网时代,用户的数据经常需要通过网络传输,这些数据包括但不限于登录凭据、个人信息、支付信息等。如果网络通信不安全,这些敏感数据就可能在传输过程中被截获或篡改,给用户带来无法估量的损失。

因此,确保网络安全显得尤为重要。安全通信可以防止数据被非授权访问和篡改,从而保护用户隐私和数据安全。使用HTTPS、TLS加密协议是实现安全通信的常用手段之一,它们通过建立一个加密通道来保护数据传输过程中的安全。

4.2 AndroidManifest.xml 安全配置

4.2.1 网络权限声明

在Android应用的 AndroidManifest.xml 文件中,可以通过 <uses-permission> 标签声明网络相关的权限。对于需要进行网络操作的应用,通常需要声明 INTERNET 权限:

<uses-permission android:name="android.permission.INTERNET"/>

声明此权限意味着应用可以访问网络,开发者必须在运行时请求用户授权。需要注意的是,在Android 6.0(API级别23)及以上版本,需要动态请求敏感权限,而不是仅仅在Manifest中声明即可。

4.2.2 配置网络安全策略

从Android 7.0(API级别24)开始,可以在应用的资源目录 res/xml 下创建一个名为 network_security_config.xml 的文件,并通过 <application> 标签的 android:networkSecurityConfig 属性来引用这个配置文件:

<application

android:networkSecurityConfig="@xml/network_security_config"

...>

</application>

网络安全配置文件 network_security_config.xml 是定义网络安全策略的核心文件。下面是一个示例配置文件,它定义了仅允许HTTPS通信的策略:

<network-security-config>

<domain-config cleartextTrafficPermitted="false">

<domain includeSubdomains="true">***</domain>

</domain-config>

</network-security-config>

在这个配置中, cleartextTrafficPermitted 属性设置为 false 表示应用不接受明文流量,而 <domain> 标签指定了应用只接受来自 *** 的HTTPS通信。

4.3 程序代码中网络安全实现

4.3.1 使用 NetworkSecurityPolicy

NetworkSecurityPolicy 类提供了运行时访问应用网络安全策略的方法。应用可以使用这个类查询和更改其网络安全配置。例如,检查应用是否允许明文流量可以通过以下代码实现:

if (Build.VERSION.SDK_INT >= Build.VERSION_CODES.N) {

NetworkSecurityPolicy policy = NetworkSecurityPolicy.getInstance();

boolean isClearTextPermitted = policy.isCleartextTrafficPermitted();

// 根据isClearTextPermitted的值,决定是否执行相关操作

}

4.3.2 代码级的网络安全定制

虽然XML配置提供了强大的网络安全策略定义,但在某些情况下,开发者可能需要在代码中动态定制网络安全行为。例如,根据用户的输入动态决定是否允许明文流量,可以按照以下步骤进行:

if (Build.VERSION.SDK_INT >= Build.VERSION_CODES.LOLLIPOP) {

if (userInput.equals("allow")) {

// 用户允许明文流量,需要在代码中动态设置策略

AppOpsManager appOps = (AppOpsManager) getSystemService(Context.APP_OPS_SERVICE);

appOps.setMode(AppOpsManager.OPSTR_GET_APP_OPS_STATS, android.os.Process.myUid(), getPackageName(), AppOpsManager.MODE_ALLOWED);

}

}

需要注意的是,从Android 9开始,对明文流量的限制进一步增强,即使应用代码中允许明文流量,系统也会默认阻止非加密的流量。要允许明文流量,需要在 network_security_config.xml 中明确配置。

在代码层面上实现网络安全,可以带来更大的灵活性和控制力,但同时也要求开发者具备更高的安全意识和对Android安全架构的深入理解,以避免引入新的安全漏洞。

以上章节内容是关于Android网络安全配置与实现的详细介绍。接下来,我们将进一步探索如何在Android应用中实现网络安全策略,并优化这些策略以保护应用免受安全威胁。

5. 实现网络安全策略

5.1 安全策略配置

5.1.1 配置访问控制策略

随着移动设备和应用的普及,网络安全问题愈发严峻。特别是在企业环境中,敏感数据的传输与存储必须经过严格的安全审查。访问控制策略是网络安全的一个重要组成部分,它能够限制未授权用户对网络资源的访问,确保只有经过验证的用户和设备才能连接到网络,并且只能访问他们被授权的数据和资源。

实现访问控制策略的一种方式是通过网络访问控制列表(Network Access Control Lists,ACLs)。ACLs 允许管理员定义规则,来确定哪些用户或设备可以访问网络的哪些部分。例如,在企业网络中,某些部门可能需要访问销售数据,而研发部门可能需要访问源代码管理系统。

- **应用ACLs的最佳实践**:

- 为不同的用户角色和部门制定详细的访问权限。

- 定期检查和更新ACLs以适应组织结构和安全需求的变化。

- 使用最小权限原则,只给予必需的访问权限。

此外,基于角色的访问控制(Role-Based Access Control,RBAC)可以用来简化访问控制的管理。RBAC允许管理员根据用户的角色分配权限,这样用户将继承他们角色的权限,而不是单独为每个用户设置权限。这样既降低了管理复杂性,也减少了配置错误的可能性。

5.1.2 设定内容安全策略

内容安全策略(Content Security Policy,CSP)是一个额外的安全层,帮助检测并减轻某些类型的攻击,如跨站脚本(XSS)和数据注入攻击。CSP通过指定有效的源和脚本端点,让浏览器知道哪些动态资源可以加载和执行。CSP通常在HTTP响应头中实现,并且可以限制诸如内联脚本、Eval函数、动态加载的脚本以及框架源等。

- **CSP的好处包括**:

- 减少跨站脚本攻击的机会。

- 强化浏览器的同源策略。

- 保护站点免受数据注入攻击。

CSP的策略通常包括以下几个方面的指令:

-

default-src:控制资源加载的默认来源。 -

script-src:控制脚本的来源。 -

object-src:控制诸如<embed>和<applet>之类的插件资源来源。 -

style-src:控制内联样式表和外部样式表的来源。 -

img-src:控制图片资源的来源。

通过实施CSP,管理员可以更有效地管理企业或个人网站的安全性,通过控制和限制资源的加载和执行,提高网站的安全防护等级。

5.2 网络安全策略的优化

5.2.1 评估和测试策略的有效性

评估网络安全策略的有效性是一个持续的过程,应该定期进行。这涉及到对现有策略的审查,以及通过模拟攻击等测试手段验证策略在实际应用中的表现。使用渗透测试、漏洞扫描工具和入侵检测系统(IDS)是常见的评估方法。

评估时,应关注以下几个方面:

- 策略覆盖的广度 :评估策略是否覆盖了所有的安全领域,包括数据访问、传输、存储等。

- 策略的适应性 :检查策略是否适应组织不断变化的安全需求。

- 策略的执行情况 :监控策略在实际操作中的执行情况,确保没有安全漏洞。

5.2.2 持续更新和维护策略

网络安全是一个动态的领域,新的威胁和漏洞不断出现。为了保持网络安全策略的有效性,需要定期对策略进行更新和维护。这包括:

- 更新漏洞数据库 :定期升级漏洞扫描工具的数据库,确保能够检测到最新的安全漏洞。

- 更新防火墙和入侵检测系统规则 :根据最新的威胁情报更新相关的安全规则和签名。

- 培训员工 :确保员工了解最新的网络安全最佳实践,并在日常工作中积极应用。

- **策略更新的周期建议**:

- 每月检查并更新漏洞数据库。

- 每季度进行一次全面的安全评估。

- 每年对网络安全策略进行一次审查和全面更新。

网络安全策略的持续更新和维护是保护企业和个人数据安全的关键。通过定期的安全审计和策略更新,可以确保组织的网络安全措施始终保持最新的状态,有效防御各种潜在的安全威胁。

通过细致的策略配置和不断的优化更新,网络安全策略将为组织和个人提供坚实的网络安全保障。下一章节将深入探讨HTTPS高级应用与错误处理,进一步提升我们对网络安全的理解和实践能力。

6. HTTPS 高级应用与错误处理

6.1 证书 Pinning 技术实施

6.1.1 证书 Pinning 的原理

证书 Pinning(也称为证书锁定)是一种网络安全技术,用于减少中间人攻击(MITM)的风险。它通过确保应用程序只接受特定的、预期的证书来工作,而不依赖于公共证书颁发机构(CA)的信任链。在这种机制下,当应用程序尝试建立一个安全的 HTTPS 连接时,它会检查服务器证书是否匹配它所期望的证书。如果证书不匹配,即使证书由有效的 CA 颁发,应用程序也会拒绝建立连接。

6.1.2 实现证书 Pinning 的步骤

要实施证书 Pinning,您可以按照以下步骤操作:

- 获取服务器证书 :在开发阶段,从服务器获取证书的副本。

- 集成证书到应用程序 :将服务器证书嵌入到应用程序代码中。

- 配置网络安全框架 :使用网络框架(如 OkHttp)的 Pinning 功能来验证服务器证书。

- 测试 Pinning 功能 :确保在正常和异常情况下 Pinning 机制都能按预期工作。

以下是一个简单的 OkHttp 3.x 使用证书 Pinning 的示例代码:

OkHttpClient client = new OkHttpClient.Builder()

.sslSocketFactory(createSSLSocketFactory(certificate), trustManager)

.build();

// 创建 SSLSocketFactory 和 TrustManager

private static SSLSocketFactory createSSLSocketFactory(final Certificate certificate) {

try {

SSLContext sslContext = SSLContext.getInstance("TLS");

TrustManagerFactory trustManagerFactory = TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm());

trustManagerFactory.init((KeyStore) null);

sslContext.init(null, new TrustManager[]{new PinningTrustManager(certificate)}, new SecureRandom());

return sslContext.getSocketFactory();

} catch (Exception e) {

throw new AssertionError(e);

}

}

// 自定义 TrustManager 实现 Pinning

private static class PinningTrustManager implements X509TrustManager {

private final Certificate expectedCertificate;

PinningTrustManager(Certificate expectedCert) {

this.expectedCertificate = expectedCert;

}

@Override

public void checkClientTrusted(X509Certificate[] chain, String authType) throws CertificateException {

throw new UnsupportedOperationException();

}

@Override

public void checkServerTrusted(X509Certificate[] chain, String authType) throws CertificateException {

if (!Arrays.asList(chain).contains(expectedCertificate)) {

throw new CertificateException("Certificate pinning validation failed!");

}

}

@Override

public X509Certificate[] getAcceptedIssuers() {

return new X509Certificate[0];

}

}

该代码创建了一个自定义的 TrustManager ,用于在 SSL 握手期间验证服务器证书是否与预期证书匹配。

6.2 HTTPS 相关错误处理

6.2.1 常见 HTTPS 错误类型分析

在处理 HTTPS 连接时,开发者可能会遇到各种错误,这里列举几种常见的错误类型:

- SSLHandshakeException :SSL 握手失败。可能由于证书不受信任、证书不匹配或支持的协议版本不匹配引起。

- SSLProtocolException :SSL 协议错误。通常发生在客户端和服务器使用的 SSL 协议版本不兼容时。

- SSLPeerUnverifiedException :服务器身份验证失败。可能因为客户端不信任服务器的证书。

- IOException :基础 I/O 错误。可能发生在网络不稳定或服务器无响应时。

6.2.2 错误处理策略和最佳实践

处理 HTTPS 错误时,以下策略和最佳实践应该被遵守:

- 详细记录和分析错误 :使用日志记录工具记录错误详情,并进行分析以确定问题所在。

- 提供用户友好的错误消息 :向用户提供清晰的错误信息,避免技术性术语,帮助用户理解发生了什么。

- 重试逻辑 :实现重试机制以处理暂时性的网络问题或服务器无响应情况。

- 安全性检查 :确保错误处理逻辑不会泄露敏感信息,比如证书内容或私钥信息。

6.3 HTTPS 请求构建与响应解析

6.3.1 代码示例:构建 HTTPS 请求

String url = "***";

MediaType JSON = MediaType.parse("application/json; charset=utf-8");

OkHttpClient client = new OkHttpClient();

MediaType媒体类型 = MediaType.parse("application/json; charset=utf-8");

RequestBody body = RequestBody.create(mediaType, "{\"name\": \"John Doe\"}");

Request request = new Request.Builder()

.url(url)

.post(body)

.addHeader("User-Agent", "OkHttp Example")

.addHeader("Content-Type", "application/json; charset=utf-8")

.build();

Response response = client.newCall(request).execute();

这个示例展示了如何使用 OkHttp 库构建一个 HTTPS POST 请求。

6.3.2 代码示例:解析 HTTPS 响应

if (response.isSuccessful()) {

String responseBody = response.body().string();

// 解析响应体 JSON 数据

JSONObject jsonObject = new JSONObject(responseBody);

// 获取数据或执行进一步操作

String name = jsonObject.getString("name");

Log.i("OkHttp", "Name: " + name);

} else {

// 处理不同状态码的错误

Log.e("OkHttp", "Error: " + response.message());

}

此代码段演示了如何解析 OkHttp 响应体中的 JSON 数据,并处理响应。

6.3.3 表格:HTTPS 响应状态码及含义

| 状态码 | 名称 | 含义 | | ------ | ---------------------- | ------------------------------------------------------------ | | 200 | OK | 请求成功,服务器返回了请求的资源。 | | 400 | Bad Request | 请求无效,可能是由于客户端的请求语法错误导致的。 | | 401 | Unauthorized | 需要身份验证,通常是未提供有效的认证信息。 | | 403 | Forbidden | 服务器拒绝执行请求。 | | 404 | Not Found | 请求的资源不存在。 | | 405 | Method Not Allowed | 请求中使用的 HTTP 方法被禁止。 | | 500 | Internal Server Error | 服务器遇到了不知道如何处理的情况,通常是服务器错误。 | | 503 | Service Unavailable | 服务器暂时无法处理请求,通常是因为服务器维护或过载。 |

这些状态码帮助开发者了解服务器响应的原因,并采取相应的措施。

简介:Wedr 是一个面向 API15 及以上版本的 Android 应用程序,专门用于展示如何在移动应用中实现安全的数据传输,通过使用 HTTPS 协议。HTTPS 依靠 SSL/TLS 协议为网络通信提供隐私性和数据完整性保护,尤其在处理敏感数据如登录凭证和个人信息时至关重要。Wedr 应用展示了多个与 HTTPS 集成相关的技术要点,包括 SSL/TLS 配置、OkHttp 库的使用、Android 网络安全配置、网络安全策略实施、证书 Pinning 技术、错误处理机制以及代码示例,这些对于移动开发者来说是确保应用安全性的关键实践知识。

177

177

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?