本次实验为老师讲课日常布置的作业,已在老师的指导下完成实验,后续又自己独立多次成功尝试后,发布CSDN也是养成一个好的摘要记录的习惯,以达到互相交流的目地,如有不足之处,还请多多包涵,也请大神批评指正。下面正式开始:

一、实验目的

通过实验演示mac地址攻击泛红的原理和实施方法,加深对网络攻击技术的理解。了解计算机网络交换机的工作原理。

二、实验过程

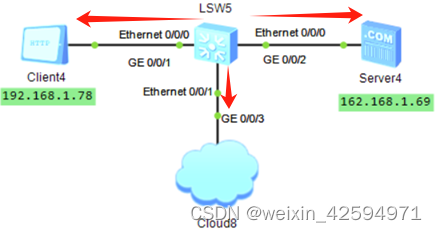

首先进行eNSP的环境配置,两个以太网服务器,一个交换机,一个动态设备接口用来连接kali (kali系统的安装调试就不多作赘述,可自行查看csdn各路大神的博客),用以太网线进行连接(连线按照左面1端口,右面2端口,下面3端口进行),如下图所示。

然后进行各个硬件的调配:

1.Client4

本机IP地址设置为:192.168.1.78

子网掩码:255.255.255.0

客户端信息的服务器地址设置为:192.168.1.69

用户名密码根据自己喜好进行更改

2.Server4

本机地址设置为:192.168.1.69

子网掩码设置为:255.255.255.0

服务器信息配置如下:

监听端口号为21,

文件根目录可以设置为桌面

选择好后,点击启动

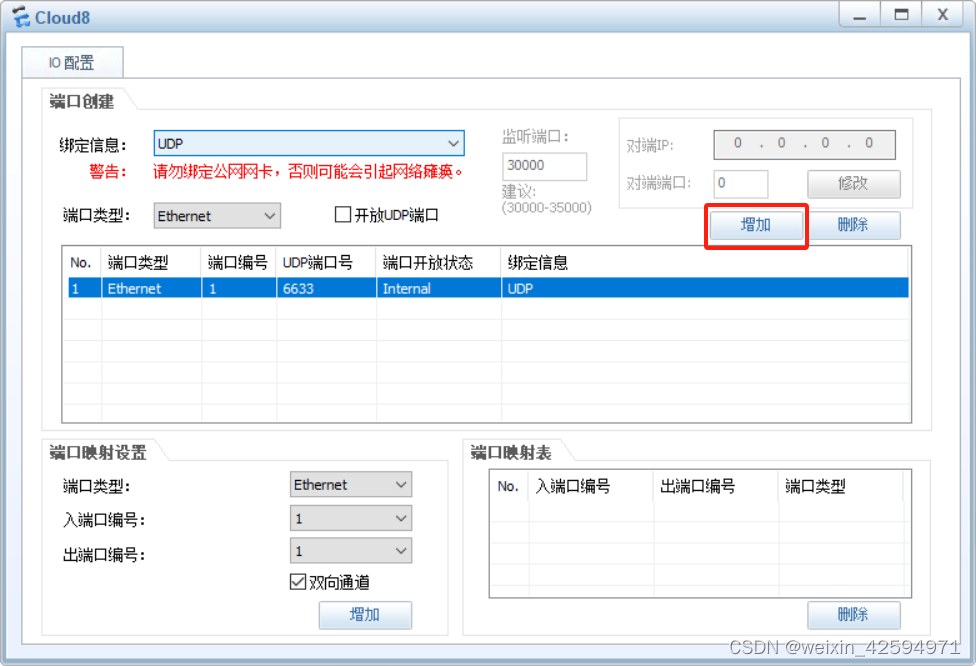

3.Cloud8

进入界面先点一次增加

然后再绑定信息栏选择VMnet8再次点击增加

而后,出端口编号选:2

勾选双向通道,点击椭圆的增加按钮,添加上后为右下角红框标志显示。

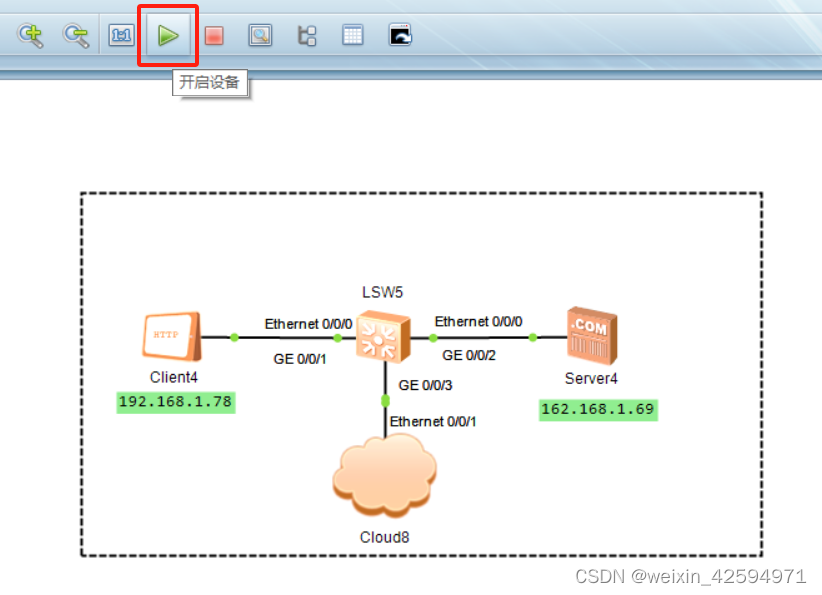

此时设备参数已经调试完毕,我们鼠标在eNSP界面左键全选,点击上方的启动按钮,如下图所示。

4.我们打开安装好的kali虚拟机先进行接口连接:

右键点击kali窗口,选择设置,选择网络适配器,选择自定义,选择VMnet8,此时可以和我们配置好的Cloud8成功连接,如下图所示。

然后进行LSW5交换机的命令输入,双击交换机,进入命令界面,如下图所示。

输入sy回车,输入display mac-address回车

此时我们会发现,命令行只有GE0/0/3,说明两个服务器还没有互相通信,路由器表中没有两个服务器的mac地址,这时候我们要调试kali进行mac地址泛洪攻击。

这里要说明一下:如果命令行有GE0/0/1和GE0/0/2的地址,可以先在命令口输入undo mac-address命令,清除一下mac表中的地址,如图所示。

这时已经清除了,我们要是想验证是否还有需要在命令行重复输入display mac-address回车进行验证,就会如上图所示,只有GE0/0/3的mac地址了。

这时已经清除了,我们要是想验证是否还有需要在命令行重复输入display mac-address回车进行验证,就会如上图所示,只有GE0/0/3的mac地址了。

5.而后,需要我们用root账号进入kali获取管理员最高权限。

进入系统点击黑色命令窗口,输入macof命令进行建议最少1分钟的泛洪,泛洪时间不够容易出现抓不到包的情况,如图所示。

这时候正在攻占mac地址表,而后用ctrl+Z组合键停止命令,输入wireshark命令进入抓包程序,我们选择eth0如下图所示。

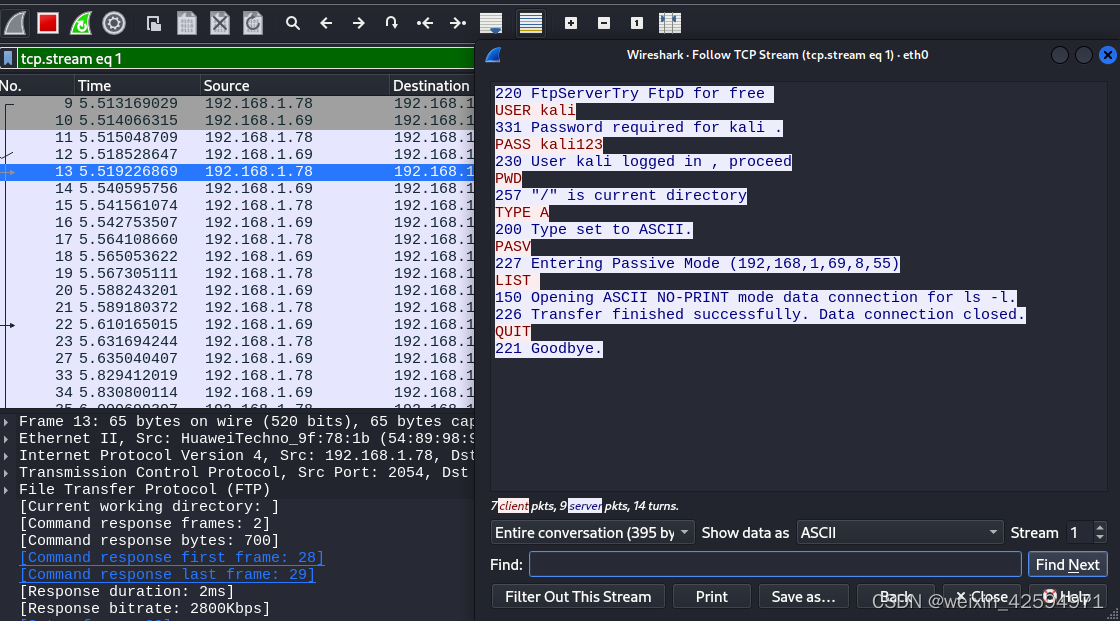

进入后找到ftp的数据包,此时mac泛洪攻击已经成功。

这里注意:如果找不到ftp的数据包,可以尝试在ePNS里的Client4中的登录界面,多次点击登录等处操作,这样会容易出包,方便抓取。

三、实验结果

我们得到了ftp端口的用户名和密码和一些下载的数据,如下图所示。

四、实验结论及其总结

通过这次mac地址泛洪攻击实验,我深刻理解了这种攻击方式对网络破坏性,了解了mac地址攻击的原理和方法,感受到了攻击的趣味性以及网络安全的重要性,它是一把双刃剑,既能通过技术手段严防间谍窃密的介入,又能在违法分子手中作恶多端,我们作为手法公民,应该正确利用技术努力做好维护国家安全的事。

好了,到这就结束了,后续有时间也会上传其他内容,大家多多交流。

这个水印没法改我也是醉了。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?