简介:端口扫描是网络维护和安全检测的基础技术,本文将详细介绍如何对系统中的135、445、139这三个关键端口进行扫描,并分析它们的用途及潜在的安全风险。针对每个端口,提供了相应的安全建议,并介绍了端口扫描的常用工具和方法。旨在帮助用户理解端口管理的重要性,并掌握如何通过扫描发现并解决安全漏洞。

1. 端口扫描概述与重要性

网络安全是确保企业及个人资产不受侵害的关键。在网络安全攻防中,端口扫描作为一项基础而重要的技术,被广泛应用于网络检测、漏洞识别、信息搜集等多个环节。本章我们将探讨端口扫描的基本概念、目的以及它在网络安全中的重要性,为读者深入理解后续章节内容打下基础。

1.1 端口扫描基本概念

端口扫描是通过发送数据包到目标计算机的各个端口,并分析响应来发现开放端口的过程。这个过程能帮助安全专家了解目标设备的哪些服务正在运行,哪些端口对攻击者开放,从而进行针对性的防护措施。

1.2 端口扫描的目的

端口扫描的目的通常分为两类:

- 信息搜集 :了解目标网络或系统的开放端口和正在运行的服务,作为进一步攻击或渗透测试的前提。

- 安全审计 :验证已知的服务和应用程序是否正确配置和安装,并确保未授权访问的端口都已被关闭。

1.3 端口扫描的重要性

随着网络安全威胁的日益严重,端口扫描在维护网络安全中扮演着至关重要的角色。它不仅可以帮助网络管理员发现潜在的安全漏洞,还可以辅助开发者了解软件的安全状况,进而采取措施进行修补。总之,端口扫描是网络安全防御的第一步,也是不可或缺的环节。接下来的章节将详细讨论针对特定端口的扫描细节、风险和防御措施,以及如何使用工具进行端口扫描。

2. 135端口的用途、风险及安全建议

2.1 135端口的基本概念与应用

2.1.1 135端口的定义

135端口,也称为"RPC端口",是远程过程调用(Remote Procedure Call, RPC)服务使用的通信端口。它主要用于客户端与服务器之间的通信,允许程序在远程计算机上运行和执行各种操作。RPC是许多分布式系统和服务的基础技术,广泛应用于Windows操作系统和一些网络服务中。通过135端口,客户端可以调用服务器上的程序和对象,从而实现复杂任务的远程处理。

2.1.2 135端口的常见用途

在实际应用中,135端口被多种服务所依赖。例如,在Windows环境中,它用于启动、停止和管理服务,如Windows更新服务(WUAUSERV)和服务控制管理器(SCM)。此外,它也与某些文件和打印机共享服务(如SMB协议)有关联,这些服务需要通过RPC来建立连接和进行数据交换。企业环境中的某些特定应用程序,如Microsoft SQL Server和Exchange Server,同样依赖于135端口进行远程管理和维护。

2.2 135端口面临的主要风险

2.2.1 潜在的安全威胁

135端口由于其广泛的应用性和管理服务的敏感性,使其成为攻击者的常见目标。潜在的安全威胁包括: - 未授权访问: 攻击者可以尝试通过135端口发起未经授权的访问,获取系统信息和执行恶意操作。 - 远程代码执行: 一些已知的漏洞允许攻击者通过135端口远程执行恶意代码,对系统造成严重破坏。 - 服务拒绝攻击(DoS/DDoS): 通过发送大量无效的RPC请求,可以使依赖135端口的服务崩溃或响应缓慢。

2.2.2 风险案例分析

在历史上,围绕135端口的安全事件并不鲜见。一个著名的案例是2003年的“Blaster”蠕虫病毒,该病毒利用了Windows DCOM RPC服务的一个已知漏洞。攻击者通过135端口发送特制的RPC请求,远程在受感染的系统上执行代码,导致广泛的网络服务中断和服务拒绝攻击。该事件凸显了135端口的安全漏洞以及及时打补丁和更新的重要性。

2.3 135端口的安全防御策略

2.3.1 防御措施建议

为了保护135端口的安全,可以采取以下防御措施: - 及时安装补丁: 对于已知的安全漏洞,及时应用操作系统和软件供应商提供的补丁。 - 最小权限原则: 仅在必要时开启135端口,并且限制只有信任的系统可以访问。 - 网络隔离: 将依赖135端口的服务置于隔离的网络中,限制外部访问。

2.3.2 安全扫描与监控技巧

为了进一步提高安全性,建议: - 定期安全扫描: 使用像Nmap这样的工具定期对135端口进行扫描,以检测其状态和服务漏洞。 - 入侵检测系统(IDS): 部署IDS监控异常流量和可能的攻击尝试。 - 日志分析: 定期审查与135端口相关的系统日志,以便及时发现和响应可疑活动。

flowchart LR

A[开始安全扫描] --> B{扫描135端口状态}

B --> C{是否有漏洞}

C -->|是| D[应用系统补丁]

C -->|否| E[保持监控状态]

D --> F[更新入侵检测系统规则]

E --> G[定期审查系统日志]

F --> H[结束安全维护流程]

G --> H

通过上述步骤,IT专业人员可以更有效地管理和保护系统中的135端口。需要注意的是,由于涉及系统内部服务,对135端口的配置和管理需由有经验的技术人员执行,以避免不必要的系统风险。

3. 445端口的用途、风险及安全建议

3.1 445端口的基本概念与应用

3.1.1 445端口的定义

445端口,也被称为Microsoft-DS(Active Directory)端口,是一个网络服务协议,用于在Windows环境下的Server Message Block(SMB)协议进行文件和打印服务共享。SMB允许网络上的计算机通过TCP/IP进行通信。445端口常常与139端口一起提及,因为它们都与Windows网络共享有关,但它们使用的协议不同:139端口使用NetBIOS会话服务,而445端口使用更为现代的直接主机消息块(CIFS)协议。

3.1.2 445端口的常见用途

端口445通常在以下情况下使用:

- 文件共享:允许用户访问网络上的共享文件夹。

- 打印服务:网络打印机通过此端口提供打印服务。

- 远程管理:通过远程桌面连接或终端服务等工具远程访问和管理计算机。

- 应用程序共享:应用程序也可以通过445端口在不同计算机间共享数据。

由于端口445常与文件共享服务相关联,它对于企业的网络环境至关重要。然而,这也意味着它在未受适当保护时容易成为攻击者的目标。

3.2 445端口面临的主要风险

3.2.1 潜在的安全威胁

445端口由于其文件共享和远程访问的特性,容易受到多种攻击,包括但不限于:

- 恶意软件感染:攻击者可能会利用445端口传播病毒、蠕虫等恶意软件。

- 数据泄露:未经授权的访问可以导致敏感数据的泄露。

- 拒绝服务攻击:攻击者通过使服务不可用,发起针对445端口的DoS攻击。

- 未授权访问:错误配置或弱密码可使攻击者获得系统控制权。

3.2.2 风险案例分析

在过去,像WannaCry这样的勒索软件就通过利用未打补丁的445端口传播,导致全球范围内的重大网络故障。这个案例凸显了保持系统更新和端口安全性的重要性。

例如,2017年5月,WannaCry勒索软件利用Windows系统的SMB漏洞进行快速传播,对全球范围内的医疗、金融以及其他关键基础设施造成严重影响。攻击者通过加密受害者的文件,索要赎金以解锁。这一事件也引起了业界对445端口安全的广泛讨论,促使许多组织审视和强化其网络防御措施。

3.3 445端口的安全防御策略

3.3.1 防御措施建议

对于445端口的安全,以下是一些基本防御措施:

- 禁用不必要的445端口访问:当不在使用文件共享或远程管理服务时,应关闭此端口。

- 更新系统和补丁管理:确保所有系统都安装了最新的安全更新和补丁。

- 强制实施强密码策略:使用复杂密码,并定期更新,以减少被破解的风险。

- 使用防火墙和网络隔离:通过网络隔离和防火墙规则来限制对445端口的访问。

3.3.2 安全扫描与监控技巧

安全扫描和监控是确保端口445安全性不可或缺的部分。它们包括:

- 定期扫描网络:使用如Nmap这样的工具来检测开放的445端口。

- 部署入侵检测系统(IDS):监控可疑活动和异常行为,快速响应可能的安全事件。

- 实施安全事件管理(SIEM):收集和分析日志数据,帮助识别潜在的安全威胁。

通过这些技巧和措施,管理员可以大幅降低445端口面临的安全风险,从而保护网络资源不受恶意软件和其他安全威胁的影响。

4. 139端口的用途、风险及安全建议

4.1 139端口的基本概念与应用

4.1.1 139端口的定义

端口139是一种网络服务,它使用NetBIOS会话服务在TCP/IP网络上进行通信。该端口主要用于文件和打印机共享服务,是早期Windows操作系统中NetBIOS over TCP/IP(NetBT)协议的一部分。139端口允许Windows网络中的计算机相互之间进行连接和数据交换。

4.1.2 139端口的常见用途

除了文件共享和打印机共享外,139端口还用于网络邻居或我的网络位置的浏览功能。这意味着当您在网络上的Windows计算机上浏览“网络”或“网络邻居”时,通常是通过139端口来访问其他计算机上的共享资源。

4.2 139端口面临的主要风险

4.2.1 潜在的安全威胁

由于139端口允许跨网络访问共享资源,因此它成为了黑客攻击的目标。攻击者可能会尝试使用暴力破解方法来猜测有效的用户名和密码,从而获得对目标系统的访问权限。此外,因为NetBIOS是一个过时的技术,它没有像现代网络协议那样的安全特性,如加密和身份验证,这使得它更加容易受到中间人攻击和会话劫持攻击。

4.2.2 风险案例分析

历史上,针对139端口的攻击案例很多。一个著名的案例是2003年的冲击波蠕虫(Blaster worm),它利用了Windows系统的DCOM RPC漏洞(MS03-026)。该蠕虫不仅对139端口进行扫描,发现漏洞后还会尝试进行远程执行代码。这种攻击导致了全球范围内的大规模系统瘫痪和数据丢失。

4.3 139端口的安全防御策略

4.3.1 防御措施建议

为了防御针对139端口的攻击,IT专业人员应考虑以下几点建议: - 关闭不必要的139端口,只有在确实需要文件和打印机共享时才打开。 - 对所有网络通信进行加密,如使用VPN或者SMB over HTTPS等技术。 - 强化用户帐户管理,采用强密码策略,并且限制帐户访问权限。 - 定期更新操作系统和安全补丁,以防止已知漏洞被利用。

4.3.2 安全扫描与监控技巧

要对139端口进行有效的安全扫描和监控,以下是一些技巧: - 使用Nmap或类似工具定期对网络进行扫描,以检测开启的139端口。 - 利用入侵检测系统(IDS)和入侵防御系统(IPS)来监视网络流量。 - 对所有进出139端口的流量进行日志记录和审计。 - 建立实时告警机制,以便在异常活动发生时立即通知安全团队。

安全监控与防御实践

安全监控工具的使用

为了对139端口进行有效的监控,企业可以部署以下几种工具:

- SIEM(安全信息和事件管理)系统: 如Splunk、ELK等,它们能够收集和分析大量的日志数据,提供实时的安全告警和报告。

- 网络流量分析工具: 如Wireshark或SolarWinds Network Performance Monitor,能够帮助管理员深入理解网络流量模式。

- 安全漏洞扫描工具: 如Nessus或OpenVAS,可以用来扫描网络设备,以查找可能利用的漏洞。

定期进行安全审计

企业应制定定期进行安全审计的计划,确保网络和系统符合组织的安全政策。在进行审计时,检查以下内容:

- 139端口的使用情况: 确认哪些设备使用了139端口,并评估是否有必要。

- 访问控制和身份验证机制: 验证网络访问控制列表(ACLs)和身份验证措施是否到位。

- 安全配置: 检查139端口的安全配置,确认是否没有不必要的开放权限。

组织内部培训与意识提升

员工对于网络安全的意识是保障网络安全的重要一环。组织应该:

- 定期培训: 对员工进行网络安全和最佳实践的培训。

- 创建安全政策: 制定明确的网络安全政策,并且确保所有员工都能够理解并遵循这些政策。

代码块示例与解释

在某些情况下,我们可能需要编写自定义脚本来检测网络中的139端口开放情况。以下是一个使用Python编写的简单示例:

import socket

def scan_port(ip, port):

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.settimeout(1) # 设置超时时间

try:

# 尝试连接到目标IP和端口

result = sock.connect_ex((ip, port))

if result == 0:

print(f"Port {port} is open on {ip}")

else:

print(f"Port {port} is closed on {ip}")

except socket.error as e:

print(f"Error: {e}")

finally:

sock.close()

# 示例:扫描本地网络中的IP地址

ip_address = '192.168.1.1'

scan_port(ip_address, 139)

在上述代码中,我们创建了一个 scan_port 函数,它尝试连接到指定的IP地址和端口。如果连接成功( connect_ex 返回0),则端口被认为是开放的;否则,它是关闭的。我们还设置了连接超时时间,以防止脚本挂起。

通过这种方式,管理员可以对一个IP地址范围内的所有设备进行扫描,以检测哪个设备有139端口开放,并采取相应的安全措施。

5. 使用Nmap进行端口扫描的方法

5.1 Nmap的基本介绍

5.1.1 Nmap工具概述

Nmap(Network Mapper)是一款开源且功能强大的网络探测和安全审核工具。它被设计用于快速扫描大型网络,虽然它也可以扫描单个主机。Nmap利用原始IP包来确定网络上有哪些主机可用、这些主机提供哪些服务(应用程序名和版本)、哪些服务运行在哪些特定的端口上、哪些操作系统(以及操作系统版本)正在被运行、使用什么类型的过滤器/防火墙等。

Nmap自1997年由Gordon Lyon(也被称为Fyodor Vaskovich)首次发布以来,已成为安全专业人士、系统管理员、网络管理员以及网络爱好者广泛使用的工具。其扫描结果可以帮助用户了解网络的拓扑结构,识别网络中哪些服务是开放的,哪些可能存在风险,并且有助于进行渗透测试。

5.1.2 Nmap的安装与配置

在开始使用Nmap之前,用户需要在其操作系统上进行安装。Nmap可在多种操作系统上运行,包括Linux、Windows和Mac OS X。为了在Linux环境下安装Nmap,可以使用包管理器,例如在基于Debian的系统上执行以下命令:

sudo apt-get update

sudo apt-get install nmap

对于Windows用户,可以从Nmap官方网站下载Nmap的Windows安装包,并按照安装向导的提示完成安装。

安装完成后,用户可能还需要对Nmap进行一些配置以满足特定需求。配置文件 nmaprc 可以位于多个地方,具体取决于操作系统和用户的设置。一般情况下,用户可以在自己的主目录下创建或编辑这个文件。例如,在Linux系统中,可以执行以下命令创建配置文件并添加一些基本设置:

mkdir -p ~/.nmap

echo "nmap -sV --version-intensity 9" > ~/.nmap/nmaprc

上述命令创建了 nmap 目录,并在其中创建了名为 nmaprc 的配置文件,该文件设置了默认的版本探测强度为最大(9)。

5.2 Nmap的使用技巧

5.2.1 基本扫描命令

Nmap的基本扫描命令非常简单。例如,扫描单个IP地址的命令如下:

nmap 192.168.1.1

这个命令会扫描指定的IP地址上的所有端口,并尝试确定哪些端口是开放的。如果用户只对特定端口感兴趣,可以指定端口范围:

nmap -p 21,22,80,443 192.168.1.1

上述命令将只扫描目标主机的21(FTP)、22(SSH)、80(HTTP)和443(HTTPS)端口。

5.2.2 高级扫描选项

Nmap提供了许多高级选项,这些选项可以针对不同的扫描环境和需求进行调整。例如,可以使用 -sV 选项来执行版本探测:

nmap -sV 192.168.1.1

此命令会尝试确定开放端口上运行的服务类型及其版本信息。这对于识别可能存在漏洞的服务非常有帮助。

另一种高级扫描选项是 -sC ,它使用默认脚本(Nmap脚本引擎)进行扫描:

nmap -sC 192.168.1.1

Nmap脚本引擎允许用户执行特定的脚本来探测特定的服务漏洞、进行安全审核等。这些脚本通过 -sC 选项可以自动选择,并将扫描结果整合到Nmap的输出中。

5.3 Nmap扫描结果的分析与应用

5.3.1 结果解读

Nmap的扫描结果包含了大量关于目标网络和主机的信息。对于初学者来说,解读这些结果可能会比较复杂,但是随着经验的积累,用户可以快速识别哪些是值得关注的。以下是一个Nmap扫描结果的示例片段:

Nmap scan report for 192.168.1.1

Host is up (0.00014s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

在本例中,可以看到两个端口是开放的:22(SSH)和80(HTTP)。扫描结果还提供了关于服务版本的信息,这对于进一步的攻击面分析非常有用。

5.3.2 扫描结果的实际应用

扫描结果的分析对于制定安全策略至关重要。通过识别开放的端口和服务,管理员可以知道哪些端口可能需要加固,或者哪些服务需要更新以修补已知漏洞。此外,网络中的安全团队可以使用Nmap来规划安全审计或渗透测试,确定哪些端口和服务是合法的,哪些可能是恶意的。

例如,如果在不应该运行HTTP服务的主机上发现了开放的80端口,这可能表明存在未授权的服务运行。进一步的安全调查和响应动作可能包括关闭端口、更新或移除该服务。

Nmap的结果还可以帮助安全团队通过渗透测试工具(如Metasploit)来发现已知漏洞。当扫描结果表明存在特定版本的服务时,渗透测试人员可以查找该服务的已知漏洞,并尝试复现这些漏洞以评估风险。

表格

以下是Nmap扫描命令和对应功能的表格:

| 命令 | 功能 | | --- | --- | | nmap 192.168.1.1 | 扫描目标主机的所有端口 | | nmap -p 21,22,80,443 192.168.1.1 | 扫描目标主机的特定端口 | | nmap -sV 192.168.1.1 | 执行版本探测 | | nmap -sC 192.168.1.1 | 使用默认脚本进行扫描 |

Mermaid流程图

graph LR

A[开始扫描] --> B[选择扫描类型]

B --> C[基本扫描]

B --> D[版本探测]

B --> E[脚本扫描]

C --> F[分析结果]

D --> F

E --> F

F --> G[识别安全漏洞]

F --> H[制定加固计划]

G --> I[执行渗透测试]

H --> I

在本流程图中,用户从开始扫描(A)到选择扫描类型(B),然后可以执行基本扫描(C)、版本探测(D)或脚本扫描(E)。随后进行结果分析(F),识别安全漏洞(G),制定加固计划(H),最终执行渗透测试(I)。

代码块

以下是Nmap的基本使用示例代码块,并附有逻辑分析:

nmap -sV -p 80,443 192.168.1.1

逻辑分析: - -sV :该选项告诉Nmap尝试确定开放端口上服务的版本信息。 - -p 80,443 :指定了扫描的端口为HTTP(80)和HTTPS(443)端口。

此命令对于发现目标主机上运行的Web服务的类型和版本非常有用,这可以进一步用于识别针对特定版本可能存在的漏洞或弱点。

通过以上内容的深入分析,我们可以看到Nmap不仅是一个强大的网络扫描工具,而且它在网络安全领域中具有不可替代的作用。无论是对单个主机还是整个网络进行安全评估,Nmap都为安全专业人士提供了一个灵活而强大的解决方案。

6. 使用PortScanner进行端口扫描的方法

6.1 PortScanner工具概述

6.1.1 PortScanner简介

PortScanner 是一个专门用于网络端口扫描的工具,它可以快速检测一个或多个IP地址上的开放端口。这个工具通常设计得易于使用,并且提供了直观的输出,帮助用户识别网络中的开放端口和潜在的服务。PortScanner 支持多种扫描技术,并能够针对特定端口或端口范围进行扫描,使得网络安全分析师能够根据需要制定不同的扫描策略。

6.1.2 PortScanner的安装与配置

PortScanner 的安装和配置通常非常简单,大多数情况下只需下载并解压即可使用。对于不同的操作系统,PortScanner 可能会有不同的安装文件或包。例如,在 Windows 系统上,用户可能需要下载可执行的 .exe 文件,并直接运行来安装。而在类 Unix 系统上,用户可能需要使用包管理器来安装,如通过 apt 或 yum 等命令。安装完成后,用户需要根据自己的网络环境和安全需求配置扫描参数。

# 示例:在类 Unix 系统中安装 PortScanner 的一个假想命令

sudo apt-get update

sudo apt-get install portscanner

6.2 PortScanner的使用步骤

6.2.1 基本操作指南

在使用PortScanner进行端口扫描之前,用户首先需要理解其基本操作。PortScanner 通常提供了命令行界面(CLI),用户通过输入特定的命令和参数来执行扫描。基本操作包括指定目标IP地址或主机名、选择要扫描的端口范围、设置扫描超时时间等。

# 示例:使用PortScanner的基本扫描命令

portscanner -h 192.168.1.1 -p 20-1024

在上述命令中, -h 参数后面跟着目标主机的IP地址, -p 参数指定了要扫描的端口范围。这条命令将会扫描 IP 地址为 192.168.1.1 的主机上从 20 到 1024 号端口的状态。

6.2.2 扫描策略定制

PortScanner 允许用户根据不同的需求定制扫描策略。用户可以根据网络环境和扫描目的选择不同的扫描模式,例如全端口扫描、快速扫描、隐蔽扫描等。定制扫描策略有助于提高扫描效率,同时可以减少对目标系统的干扰和被检测到的可能性。

# 示例:使用PortScanner的定制扫描策略

portscanner -h 192.168.1.1 --fast-scan -p 1-65535

在上述命令中, --fast-scan 参数指定了使用快速扫描模式,这将加快扫描过程但可能会牺牲一些扫描的准确性。 -p 参数指定扫描所有65535个端口。

6.3 PortScanner扫描结果的处理

6.3.1 结果输出的格式化

PortScanner 的结果输出通常支持多种格式,包括文本、CSV等。格式化的输出有助于用户更好地分析结果,并可与其他工具集成进行进一步的数据处理。用户可以通过指定输出格式参数来自定义输出结果的格式。

# 示例:将PortScanner的输出结果格式化为CSV

portscanner -h 192.168.1.1 -p 20-1024 --format csv

上述命令将扫描结果输出为CSV格式,这种格式适合使用电子表格软件如Excel进行分析,或者与其他数据分析工具结合使用。

6.3.2 扫描报告的生成

PortScanner 还支持生成详细的扫描报告。报告通常包含了被扫描主机上的开放端口信息、服务发现、操作系统指纹识别结果等。生成报告是一个自动化过程,无需用户进行额外的手动编辑。用户可以将报告保存为文件,用于后续的安全评估和审计工作。

# 示例:生成PortScanner的扫描报告

portscanner -h 192.168.1.1 -p 20-1024 --report report.txt

在上述命令中, --report 参数指定了扫描报告的保存文件名。扫描结束后,报告将会保存在当前目录下的 report.txt 文件中。

PortScanner 的这些功能使其成为一个在网络安全领域广泛使用的工具。通过定制扫描策略和结果处理,用户能够获得关于目标网络的详细信息,以帮助识别潜在的安全风险和漏洞。在接下来的章节中,我们将探讨如何通过编写自定义脚本来进行端口扫描,以及如何通过端口管理来提高网络的安全性。

7. 自定义脚本进行端口扫描的方法

端口扫描是网络安全领域的一个重要组成部分,旨在发现网络上开放的端口,从而帮助评估潜在的安全风险。虽然市场上有许多现成的端口扫描工具,但在某些情况下,定制化的脚本扫描可以提供更精确的控制和更具体的结果分析。

7.1 自定义脚本扫描的理论基础

在编写自定义端口扫描脚本之前,我们需要理解端口扫描的原理以及选择合适的脚本语言。

7.1.1 脚本语言选择与理由

针对端口扫描,Python是一个流行且功能强大的选择。其原因包括: - 易于学习和编写。 - 有着丰富的库和框架支持。 - 跨平台性以及良好的网络编程能力。

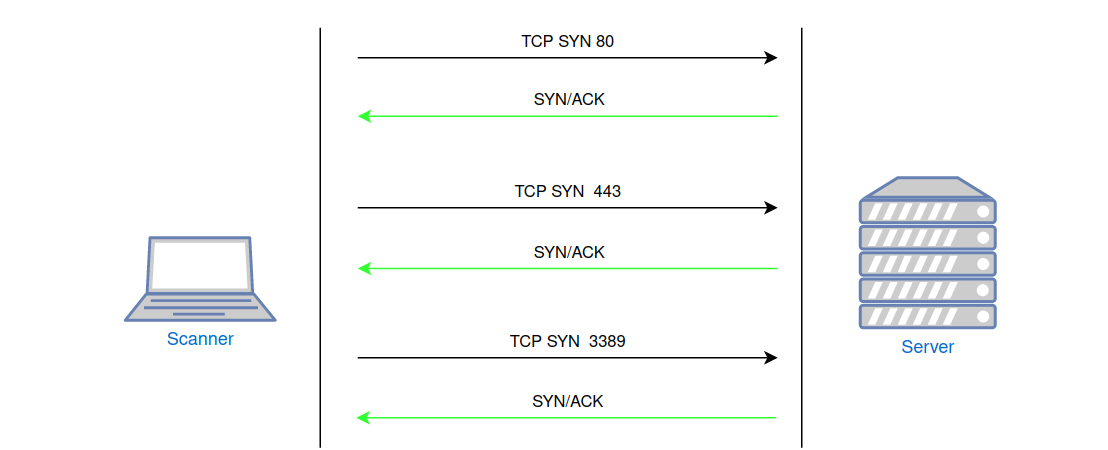

7.1.2 端口扫描原理解析

端口扫描通常涉及向目标主机的各个端口发送数据包,并根据返回的信息判断端口状态。有几种基本的扫描类型: - TCP Connect()扫描:尝试建立完整的TCP连接。 - SYN扫描:发送一个SYN包并监听SYN-ACK的响应。 - FIN扫描:发送一个FIN包并监听任何响应。 - NULL扫描:发送一个没有任何标志位设置的数据包并监听响应。

7.2 编写自定义脚本的步骤

编写一个自定义脚本需要明确需求并设计合适的逻辑结构。

7.2.1 设计脚本逻辑与结构

脚本的基本结构通常包括以下几个部分: - 引入必要的库。 - 定义目标主机和端口范围。 - 执行端口扫描并收集结果。 - 输出扫描结果。

7.2.2 实现端口扫描功能

以下是一个简单的Python脚本,使用 socket 库进行TCP Connect()扫描:

import socket

def port_scan(target, port):

try:

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.settimeout(1)

result = s.connect_ex((target, port))

if result == 0:

return f"Port {port} is open."

else:

return f"Port {port} is closed or filtered."

except socket.error as e:

return f"Could not connect to {target}:{port}, {e}"

finally:

s.close()

if __name__ == "__main__":

target_ip = "192.168.1.1"

for port in range(1, 1024):

print(port_scan(target_ip, port))

7.3 脚本扫描结果的优化与安全

为了提高扫描效率和结果的可读性,脚本应当进行必要的优化。同时,也需要考虑到扫描的安全性和合法性问题。

7.3.1 结果的高效解析与记录

扫描结果可以通过写入日志文件或数据库来高效管理。此外,可以利用多线程或异步IO来提升扫描速度。

7.3.2 提升扫描的安全性措施

- 控制扫描速度,避免过快的扫描频率触发目标主机的入侵检测系统。

- 在合法范围内使用扫描,确保遵守相关法律规定。

- 对扫描结果进行匿名化处理,避免暴露敏感信息。

通过自定义脚本,IT专业人员能够更灵活地进行端口扫描并获得精确的结果。然而,编写这样的脚本需要具备网络编程以及安全知识,同时也要时刻注意遵守道德和法律的界限。

简介:端口扫描是网络维护和安全检测的基础技术,本文将详细介绍如何对系统中的135、445、139这三个关键端口进行扫描,并分析它们的用途及潜在的安全风险。针对每个端口,提供了相应的安全建议,并介绍了端口扫描的常用工具和方法。旨在帮助用户理解端口管理的重要性,并掌握如何通过扫描发现并解决安全漏洞。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?