http自己没有状态,但是cookie/session维护了这个状态,是用户需求这个状态

有些404特别搓 是因为正规404返回的是一个规划好的404页面,有些人是只返回404一个数字

临时重定向和永久重定向区别在于:以后还回不回来

重定向了

直接跳转到百度

浏览器会基于location再次发送对应请求

可以把网页写在其他地方

https 就是加了这个SSL

其实一个东西

对称加密:一个密钥,加密解密都用这个

对称加密的缺点:密钥怎么传输呢…密钥怎么让对方知道…总的把raw密钥传给对方…在传输过程中可能会被劫持

非对称加密:RSA

公钥,私钥

首先客户端请求链接,然后服务器发送公钥,并且这个公钥的私钥,服务器自己有,然后客户端用这个公钥,把自己的密钥和数据加密并且传送过去,然后,服务器就收到了客户端的密钥。

这就是HTTPS密钥协商过程。

拿到的密钥就是对称密钥,以后就用对称密钥来传输了,因为对称快。

黑客攻击手段:

用黑客服务器给客户端发公钥,客户端傻不拉几用黑客的公钥把自己的数据和密钥加密给黑客发过去,黑客就掌握了客户端的对称密钥。所以一般客户端机器有责任识别对端是不是正确的服务器。完了黑客还有机会把篡改数据,糊弄服务器和客户端。

如何防止中间人攻击篡改信息:

将传送的数据内容先通过HASH算法生成相应的摘要,然后将摘要用密钥加密,一起发送过去,然后接收方收到后,把数据明文内容也自己用HASH算一遍,得到摘要2,然后对比摘要2和密钥解密出来的摘要,如果一样,说明是服务器发的,如果不一样就说明被攻击了。如果黑客拿不到密钥,就改不到数据签码,就无法篡改内容去乱发。

如何识别远端服务器的身份问题?

公正:CA证书

客户端出厂时会内置证书信息,客户端会要求服务器发送证书信息,把自己内置的证书信息对比。

此时,非对称算法的私钥用来加密证书,然后客户端不是内置了证书信息吗,那么他也有对应服务器的私钥公钥,他用公钥解密服务器用私钥加密过来的证书指纹,如果和内置的对应证书摘要信息一样,就是合法的。

端口用HASH来找进程。

打开多个百度页面,每个页面绑定的端口号不一样,不一样说的是,本地端口号不一样。

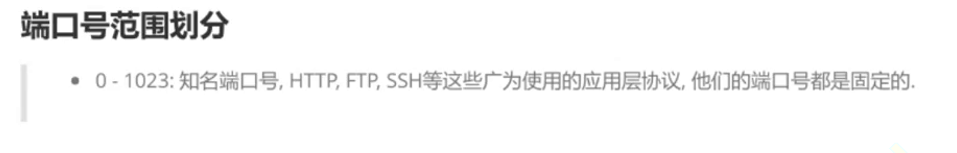

0-1023 都是固定好了,轮不到用户自己绑定。

一个进程可以绑定多个端口号,

一个端口只能有一个进程

netstat 必须会

io情况

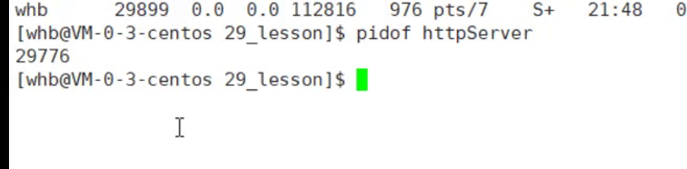

查找pid

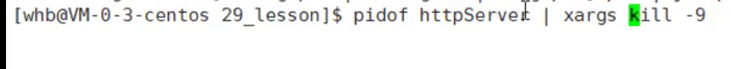

xargs 把管道得到的内容不要以标准输入给后面的人,而以参数的形式给后面

16万+

16万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?