题目

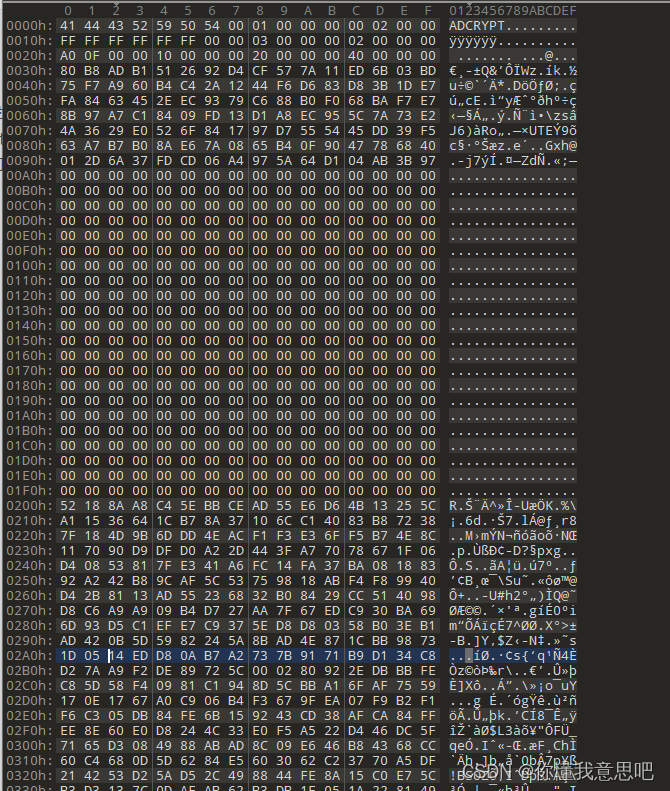

这个题目拿到之后,没有任何其他描述,直接是一个文件名是shift的无后缀的文件。放到kalifile了一下,也没有识别出来是什么,当时想的是不是要加个文件头什么的,之后用010editor打开之后,看了一眼,里边大概是这样。

看到这个ADCRYPT 应该就是文件头了。

AD文件的打开

进一步分析,首先百度了一下这个ADCRYPT,没有得到什么令人满意的结果,后续通过google了一下,看到了一些其它的信息,得知了这个是一种文件取证的格式,可以用FTK Imager 打开,其中搜索的过程还是比较曲折,很多英文的资料在里边。

下载FTK Imager之后,发现这个需要密码才能打开其中的镜像。

通过010editor,看到文件结尾,给了key,keyis132465,但是试过132465之后密码是不对的,想到文件名是shift,所以密码其实132465是所对应的 !#@$^% ,但是其中必须要注意的是如果文件名没有改,没有给文件添加 .ad1的后缀,依旧是打不开文件的,至少在win的环境下如此。

零字符隐写

这镜像加载后,是两个文件,一个是ad(另一个镜像文件),一个是key.txt。

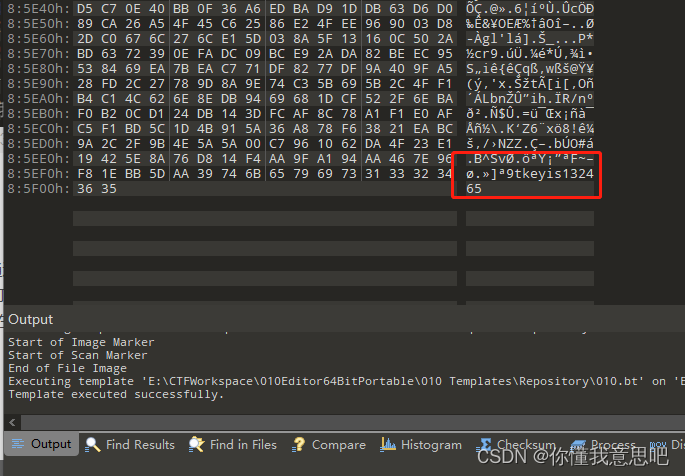

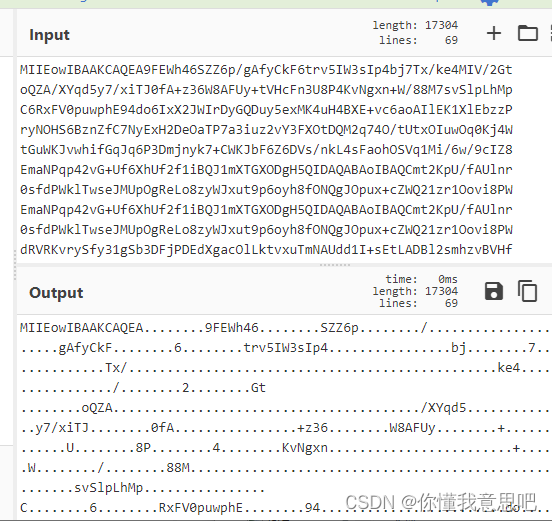

同样的ad文件也是加密后的。key文件notepad打开后很长,但是每一行长度却很一致,就复制后放到了CyberChef里看了一下,显示的很奇怪,考虑到零宽字符隐写。

直接上在线的工具,来自github: Unicode Steganography with Zero-Width Characters,解密之后,通过格式,猜测是RSA的私钥,用于镜像文件的解密。补上文件头和尾之后,后缀改为**.pem**,解密得到一个png

-----BEGIN RSA PRIVATE KEY-----

私

钥

-----END RSA PRIVATE KEY-----

vbs隐写

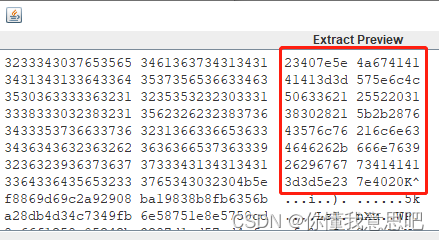

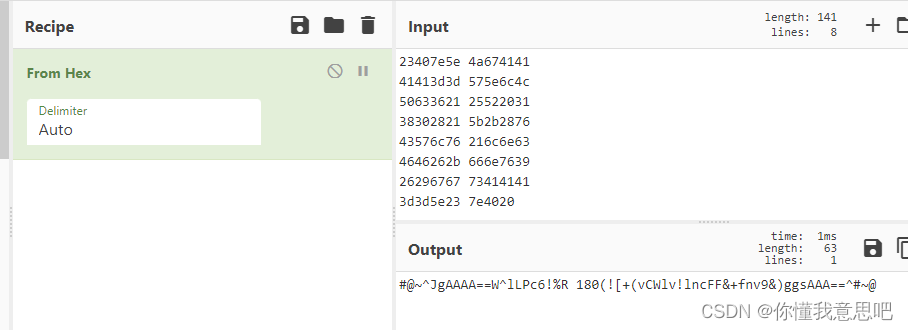

这个png用Stegsolve看了一下,G的0通道有一小点的隐写(题解里看的),获取之后,from hex解了一下

解了之后,学到了一些第一次见到的东西vbs隐写,这个隐写是vbs可以加密成vbe,vbe的格式就类似这种#@xxxxxx== xxxxxxxxxxxxx ==xx~@ 这种的。

关于这种隐写的解密也是上工具–VBScript encrypter and decrypter-https://master.ayra.ch/vbs/vbs.aspx

解密之后notepad打开vbs文件就可以看到flag了。

335

335

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?