0x01 漏洞简述

Kibana如果允许外网访问,没有做安全的登录认证,也会被外部随意访问查看所有的数据,造成少数据泄露。在默认配置下,Kibana就可以访问Elasticsearch中的所有数据。

0x02 知识扩展

Kibana是一个开源的分析与可视化平台,设计出来用于和Elasticsearch一起使用的。你可以用kibana搜索、查看存放在Elasticsearch中的数据。Kibana与Elasticsearch的交互方式是各种不同的图表、表格、地图等,直观的展示数据,从而达到高级的数据分析与可视化的目的。

Elasticsearch、Logstash和Kibana这三个技术就是我们常说的ELK技术栈,可以说这三个技术的组合是大数据领域中一个很巧妙的设计。一种很典型的MVC思想,模型持久层,视图层和控制层。Logstash担任控制层的角色,负责搜集和过滤数据。Elasticsearch担任数据持久层的角色,负责储存数据。而我们这章的主题Kibana担任视图层角色,拥有各种维度的查询和分析,并使用图形化的界面展示存放在Elasticsearch中的数据。

0x03 风险等级

严漏洞的评定结果如下:

评定方式 等级

威胁等级 高危

影响面 广泛

0x04 漏洞详情

Kibana存在未授权访问漏洞,攻击者通过访问URL,无需登录即可登录获取信息。

Kibana存在远程代码执行漏洞,影响版本为5.6.15和6.6.0之前的所有版本。拥有Kibana的Timelion模块访问权限的人可以以Kibana的运行权限执行任意代码,包括反弹shell。

0x05 影响版本

Kibana < 5.6.15

Kibana < 6.6.1

0x06 漏洞验证

漏洞环境:

靶机:Ubantu 12.04 IP地址:172.16.16.212

Elasticsearch-6.5.4 Kibana-6.5.4

攻击机:Kaki 5.5.0 IP地址:172.16.16.253

Kibana是Elasticsearch的可视化平台,我们需要先搭建Elasticsearch,再搭建Kibana。

一、Elasticsearch 安装搭建

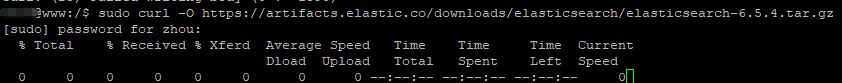

1)wget https://artifacts.elastic.co/downloads/elasticsearch/elasticsearch-6.5.4-linux-x86_64.tar.gz #使用命令下载 Elasticsearch 7.10.0版本

2)下载完后查看文件elasticsearch- 6.5.4-

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5158

5158

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?