环境准备:构建完善的安全渗透测试环境:推荐工具、资源和下载链接_渗透测试靶机下载-CSDN博客

一、MySQL UPDATE语句复习:

- UPDATE语句用于修改表中的数据,基本形式为:

UPDATE 表名称 SET 列名称=新值 WHERE 更新条件; - 语法结构示例:UPDATE 【表名】SET 字段1=新值1, 字段2=新值2 [WHERE 条件];

Update语句练习:

要修改security数据库中users表的admin字段的值为000000,可以使用以下UPDATE语句:

UPDATE users SET admin='000000' WHERE <更新条件>;请确保将<更新条件>替换为适合您情况的实际条件,以确保只有符合条件的行会被更新。如果要更新整个表中的所有行,可以省略WHERE子句

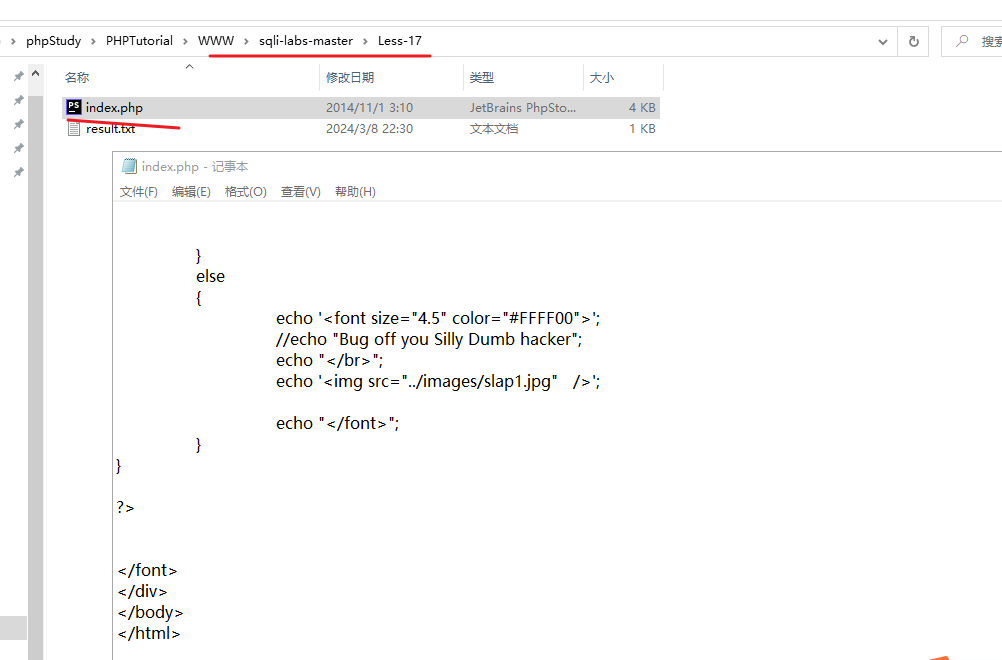

二、update 注入代码分析

靶场的17关(Less-17)

订阅专栏 解锁全文

订阅专栏 解锁全文

328

328

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?