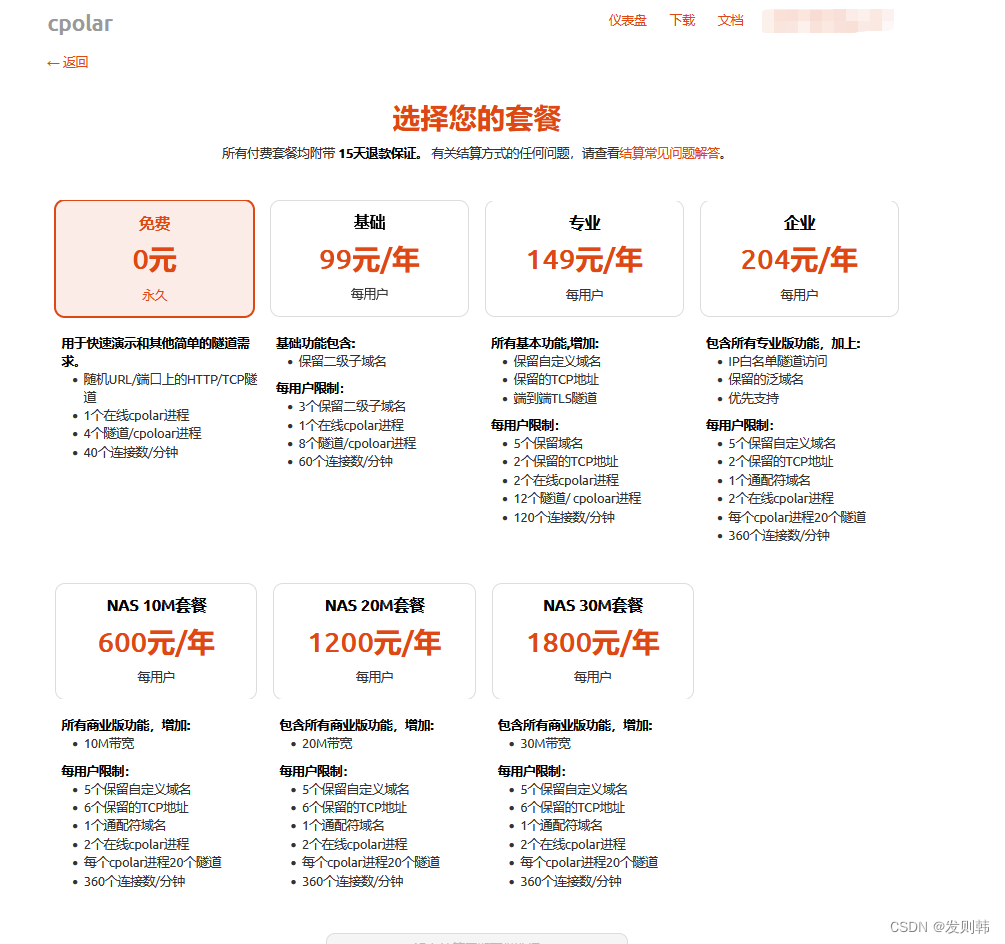

cpolar

跟钉钉之前提供的免费NAT使用方法差不多,有免费的套餐

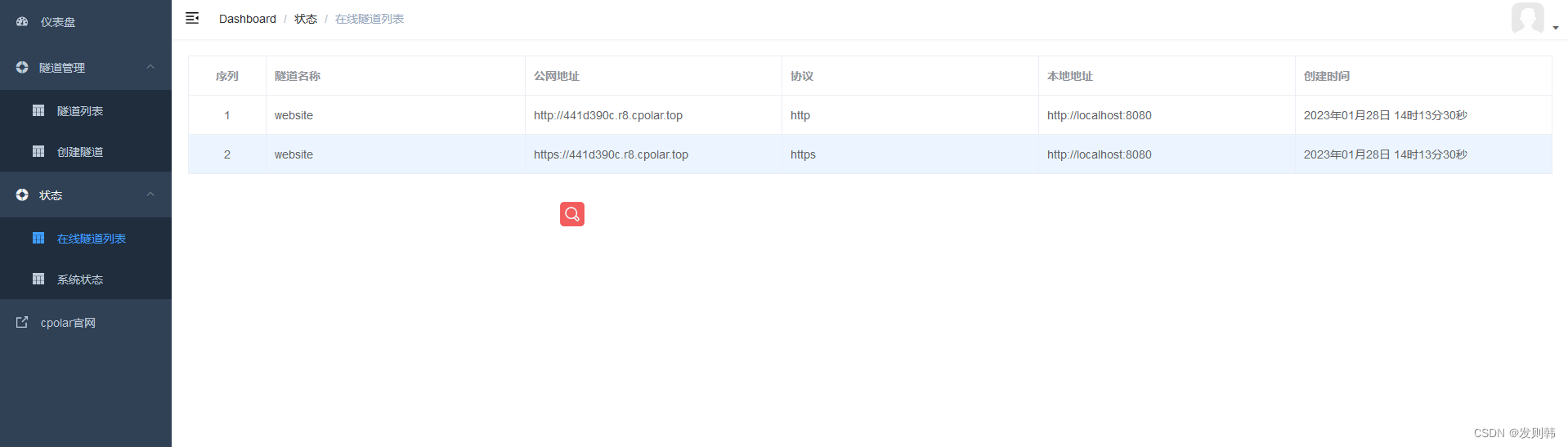

可以直接在自带的webui中直接配置隧道, 可以通过命令行启动

注意: 我使用命令行 cpolar http 80 启动访问外网url进入到404错误页, 修改命令行为 cpolar http -region=cn_vip 80 启动提供的url可正常访问 win下的bat代码(需要手动修改rem命令即备注中含有

win下的bat代码(需要手动修改rem命令即备注中含有 *** 下一行的内容):

:rem 关闭回显, @的意思就是不让同行的命令显示, rem是注释:

@echo off

rem 关闭自动输出

:begin

rem ***手动修改以下路径为cpolar内网穿透工具路径

cd E:\NAT_cpolar

rem ***手动修改盘符, 与上面一致

E:

rem 设置地区

set region=cn_vip

echo 默认的region=cn_vip

rem 输入本地项目端口

set localPort=

set /p localPort=输入本地项目端口:

cpolar http -region=%region% %localPort%

---以下都是注释, 含命令

rem 输出得到的输入信息

rem echo 您输入的字符串是:%input%

rem pause>null

rem echo.

rem 从begin标签出,再次运行

rem 复用命令goto begin

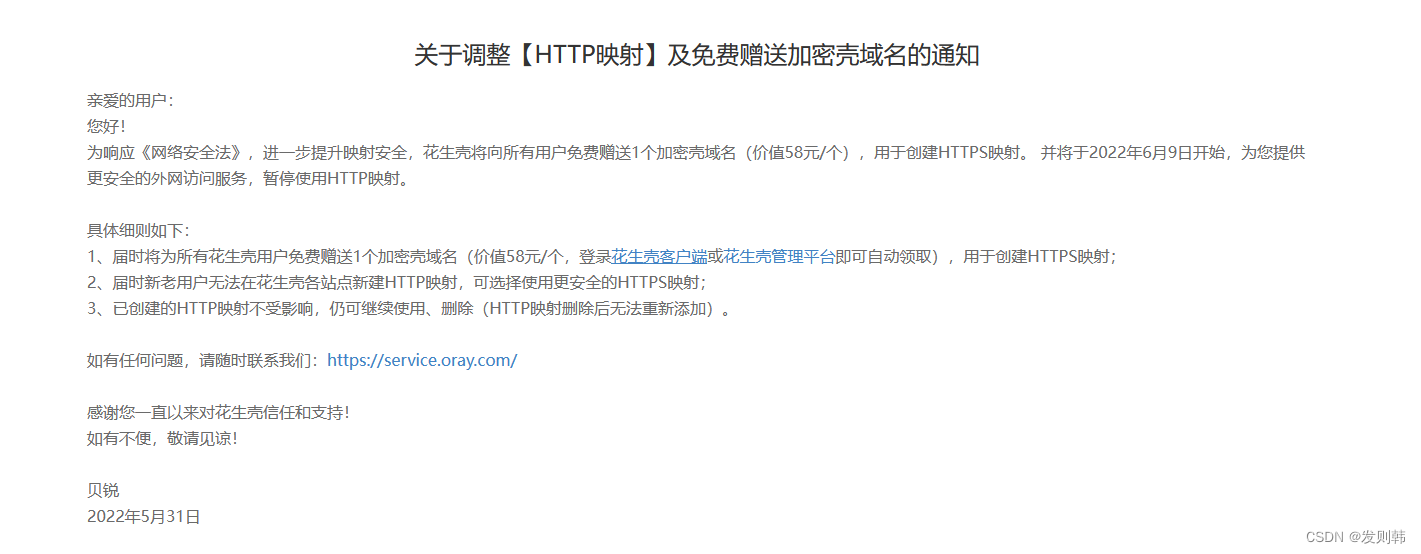

花生壳

花生壳管理平台 赠送一个免费的https域名、1G流量、1M带宽,调试应该够

uTools软件-插件NAT

2021/06/23 有人恶意使用,插件已关闭,后续以什么形式出现还不知道。

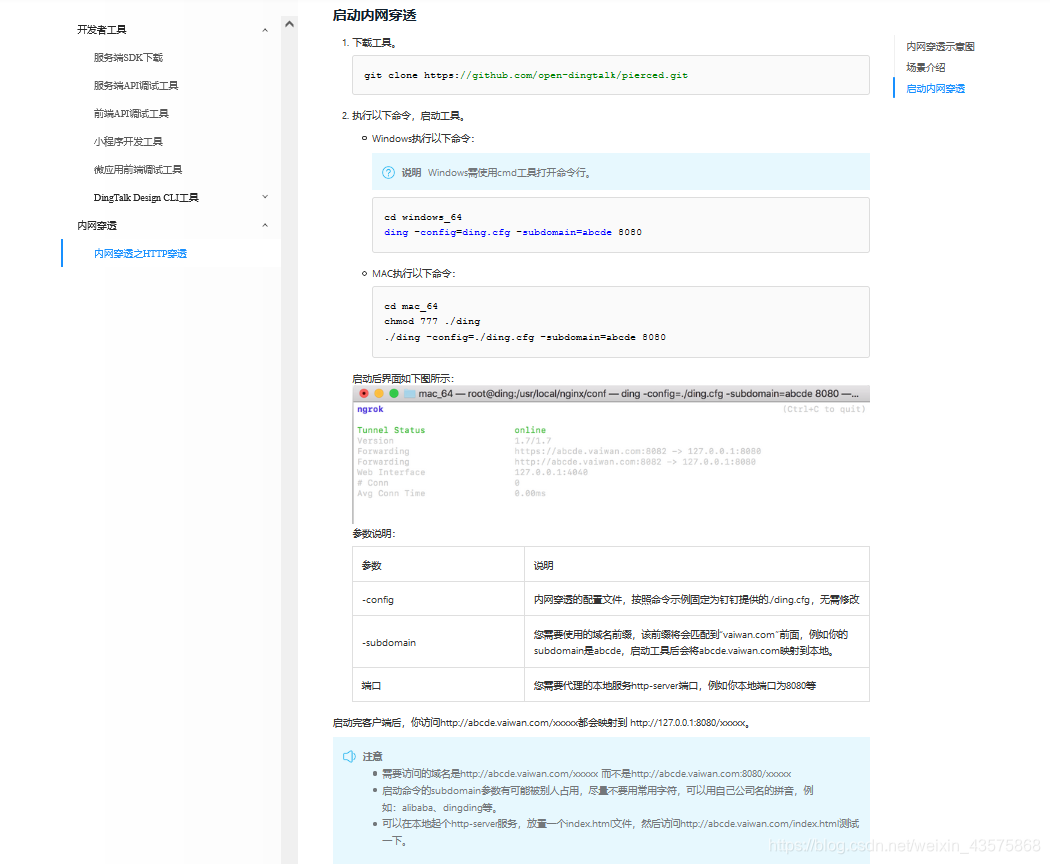

钉钉开放平台开发工具

因安全合规、服务资源和维护成本等原因,钉钉于2022年7月21日起,不再提供内网穿透的工具服务,若需要在本地或开发测试环境调试中有内网穿透的需求,请参考文档自行搭建的frp内网穿透服务。

链接:https://developers.dingtalk.com/document/resourcedownload/http-intranet-penetration?pnamespace=app

页面路径:钉钉开放平台------》应用开发--------》开发工具-----》内网穿透------》内网穿透之HTTP穿透

bat代码(需要手动修改***下的内容):

bat代码(需要手动修改***下的内容):

:rem 关闭回显, @的意思就是不让同行的命令显示, rem是注释:

@echo off

rem 关闭自动输出

:begin

rem ***手动修改以下路径为钉钉内网穿透工具路径

cd D:\NAT\pierced\windows_64

rem ***手动修改盘符, 与上面一致

D:

rem 输入域名前缀

set preDomain=

set /p preDomain=请输入域名前缀:

rem 输入本地项目端口

set localPort=

set /p localPort=输入本地项目端口:

ding -config=ding.cfg -subdomain=%preDomain% %localPort%

---以下都是注释, 含命令

rem 输出得到的输入信息

rem echo 您输入的字符串是:%input%

rem pause>null

rem echo.

rem 从begin标签出,再次运行

rem 复用命令goto begin

816

816

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?